Dridex schowany na Discordzie

Wraca Dridex – dawno nie widziany w naszej sieci gość. Ten malware, wyspecjalizowany w kradzieży danych logowania do bankowości internetowej, rozprowadzany jest (przynajmniej w przypadku kampanii, z której próbka do nas trafiła) w ciekawy sposób.

Tradycyjnie parę informacji, na co warto zwrócić uwagę, a co oszustom całkiem nieźle wyszło, patrząc od góry:

Tradycyjnie parę informacji, na co warto zwrócić uwagę, a co oszustom całkiem nieźle wyszło, patrząc od góry:

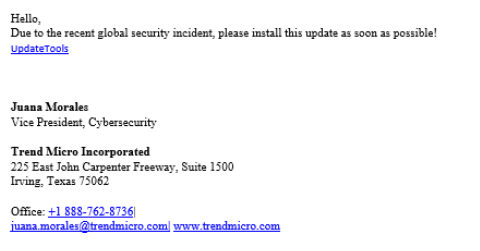

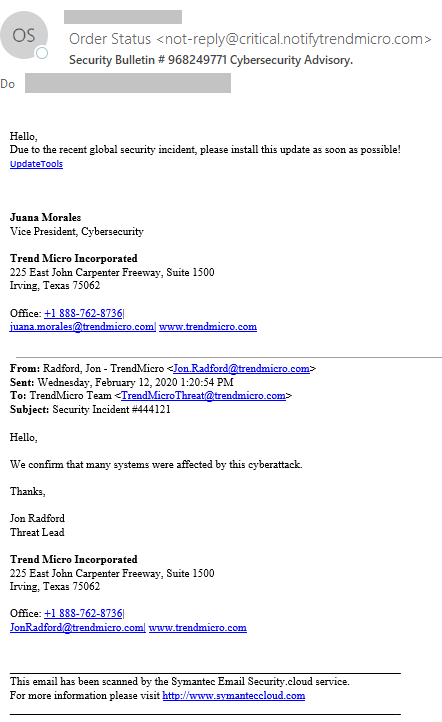

- Order Status, czyli status zamówienia. Warto się zastanowić, czy zamawialiśmy coś z Trend Micro.

- W nazwie Order Status, a w nazwie domeny słowo „critical”? Jeśli coś jest krytyczne, to nie jest statusem zamówienia.

- Domena critical.notifytrendmicro.com – chylę czoła, sprytne. Wielu może się dać oszukać.

- Tytuł maila: „Security Bulletin”. Dla nas to już kompletny groch z kapustą. To w końcu zamówienie, ostrzeżenie krytyczne, czy biuletyn?

- Wiceprezes Trend Micro pisze, do mnie? Po pierwsze jeśli już by pisała, to treść brzmiałaby dużo bardziej oficjalnie, po drugie zaś – Juana Morales nie pracuje w Trend Micro. Mogliby się bardziej postarać.

- Ciąg maili, z poprzednim ostrzegającym o rzekomym zagrożeniu. To znany socjotechniczny chwyt, urealniający przekaz.

- Ostatnia linijka rozbawiła nas wyjątkowo. Mail z Trend Micro przeskanowany przez Symanteca? To trochę tak jakby znany polski piłkarz reklamował jednego producenta telefonów, a posty na Instagrama wrzucał z inn… 😉

Jeśli zdecydujemy się zainstalować „update” zostaniemy przekierowani na… Discorda. Tak, to też coraz częstsza praktyka – hostowanie malware’u na stronach o dobrej reputacji. Przestępcy robią to z nadzieją oszukania automatycznych systemów bezpieczeństwa. Nasze dają sobie radę, blokując takie adresy selektywnie, a nie po domenie.

Docelowy zainfekowany plik to DetectionTool.exe (MD5 9a91ed554dbe92a42e0b05322a2b365c).

Klucz RC4 plain, w razie gdybyście chcieli pobawić się próbką: VZqtEP4YPfAiLYJ1kCj3TDVtMX14a7RZa3EwVjHVufJ0goonDYZEzRQKBoEv7tw4HRosysxEArAKM0se0bmZh2xHS2dSfFzhnxXyrl3IFq

Serwery Command&Control mieszczą się pod adresami:

191.252.184.113:443

107.170.64.97:9043

212.227.94.31:10172