Jak (nie) działają hacki do gier z Youtube’a?

Gry to świetna rozrywka i często także okazja do rywalizacji. Jednak gdy idzie nam gorzej, niż byśmy chcieli, może pojawić się frustracja i poszukiwanie rozwiązań niekoniecznie w duchu fair-play. Jeżeli w ramach poszukiwań ułatwień dotrzemy (my lub nasze dzieci) na YouTube może się okazać, że zamiast na „hacki” trafimy na złośliwe oprogramowanie kradnące dane – Lumma Stealer.

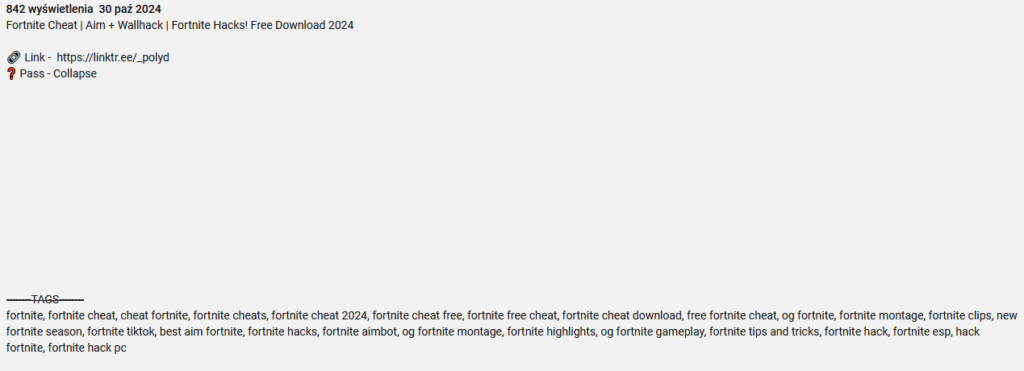

Na YouTube można znaleźć wiele podobnych do siebie filmów o zbliżonych tytułach i zachęcających miniaturkach. Ich opisy wypełnione konkretnymi słowami kluczowymi mają sprawić, że filmiki te będą się pojawiały przy konkretnych zapytaniach użytkowników. Wyszukiwania te mogą dotyczyć „cheatów”, „cracków”, i „hacków”. Mają one zmodyfikować mechanikę konkretnej gry tak, by ułatwić graczowi rozgrywkę i zwykle dać mu przewagę nad innymi.

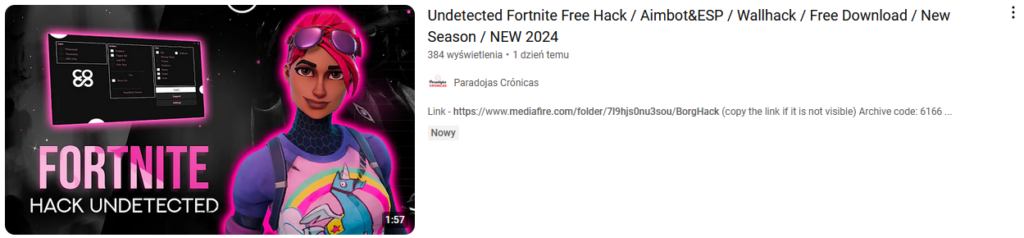

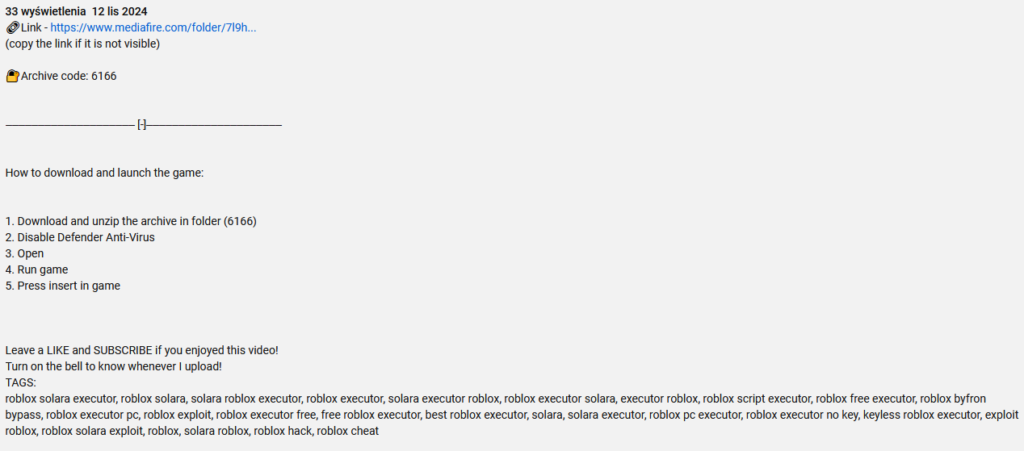

Najpowszechniejsze gry pojawiające się w tym scenariuszu oszustwa to Fortnite, Roblox, Genshin Impact, Rust i Call of Duty Warzone. O podobnych atakach pisaliśmy już w sierpniu. Analizowane filmy mają od kilkudziesięciu do nawet tysiąca wyświetleń. W opisie znajduje się URL, kierujący do archiwum ZIP. Tam znajduje się program oraz hasło do rozpakowania pobranego archiwum. W niektórych przypadkach znajdziemy też szczegółową instrukcję jak uruchomić program.

Przewidujący oszuści nie zapomnieli nawet o dodaniu w instrukcji polecenia wyłączenia programu antywirusowego.

Te hacki to działają, czy nie?

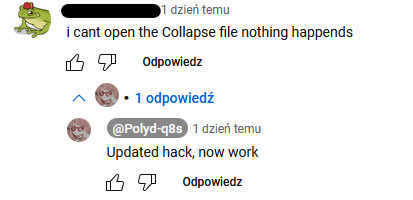

Same filmy na YouTube opisują najczęściej proces pobrania i instalacji złośliwego oprogramowania krok po kroku. Oczywiście z tą różnicą, że na filmie wszystko działa i „hacki” pozwalają na osiągnięcie zamierzonych celów. Pod filmem jednak pojawiają się komentarze zaniepokojonych użytkowników, którzy zauważyli, że po uruchomieniu programu nic się nie dzieje, a „hacki” nie przynoszą oczekiwanego efektu w grze.

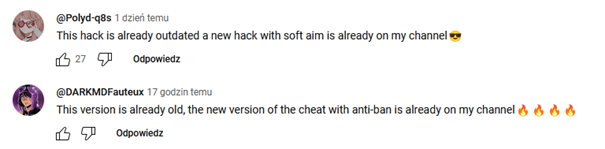

Oszuści zadbali oczywiście o to, by komentarzach nie zabrakło pochlebnych opinii na temat rozwiązania, mających uwiarygodnić oszustwo. Zdarzają się również sytuacje, gdy komentujący informują, że „ten hack jest już nieaktualny”, próbując przekierować ofiarę na inny kanał z „aktualną” wersją.

Wśród komentujących znaleźli się też na pozór ostrożni użytkownicy, dopytujący, czy hack nie jest aby wirusem? Twórcy zapewniają ich jednak, że nie.

Jak pobrać i zainstalować „hacki”?

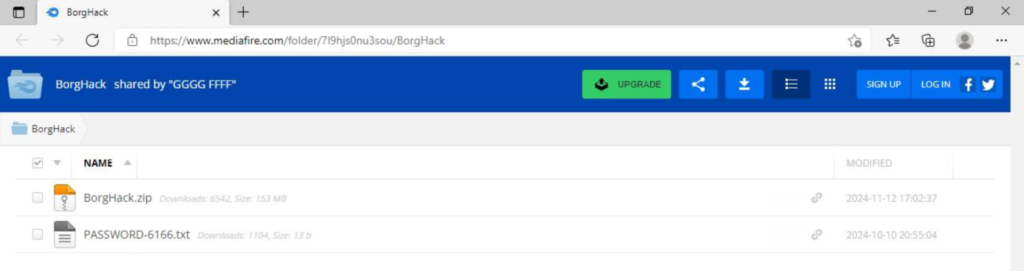

Dokąd prowadzą linki z opisów? To albo łącza w których użyto skracacza (np. tinyurl[.]com), odnośniki do Linktree (serwis pozwalający umieścić pod jednym adresem URL kilka linków, na przykład do mediów społecznościowych) lub bezpośredni odnośnik do pliku umieszczonego na mediafire[.]com, bądź mega[.]nz. Wykorzystanie legalnych i znanych serwisów do hostowania plików ma na celu utrudnienie blokowania tego typu oszustw i może dodać wiarygodności całemu procesowi.

Na docelowej stronie znajduje się archiwum ZIP oraz opcjonalnie zawierający hasło plik txt.

Zabezpieczenie pliku ZIP hasłem pozwala atakującym uniknąć automatycznej analizy pliku przez mechanizmy sprawdzające wbudowane w przeglądarki. Ponieważ nie mogą one podejrzeć zawartości archiwum, nie uchronią nas w ten sposób przed pobraniem złośliwego oprogramowania.

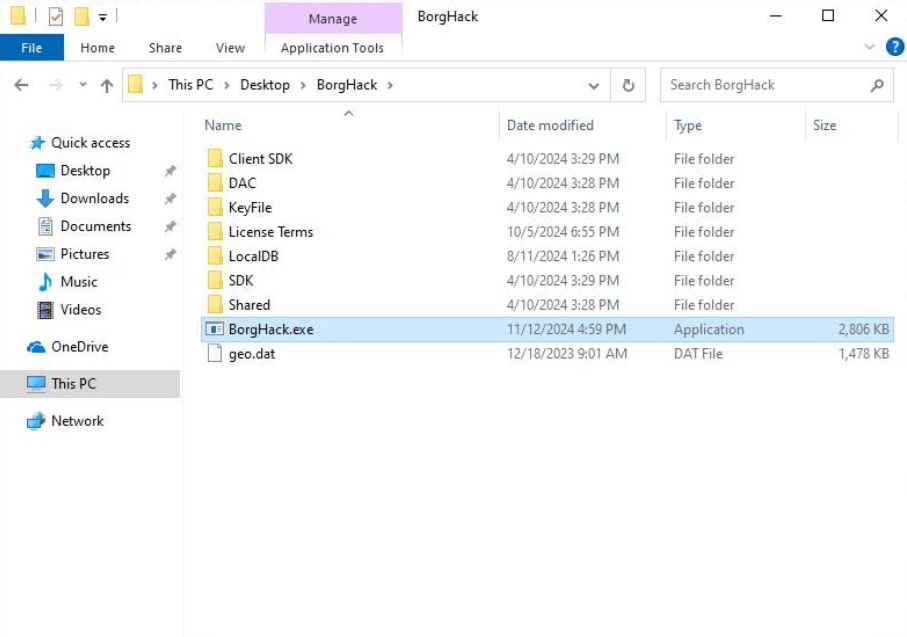

Po pobraniu pliku, rozpakowaniu i uruchomieniu programu BorgHack.exe na pierwszy rzut oka nie stanie się nic, nie uruchomi się interfejs pokazany w filmach na YouTube. Za to w tle rusza Lumma Stealer, którego działanie szerzej opisywaliśmy w lipcowym artykule. Lumma Stealer to zgodnie z nazwą oprogramowanie wykradające dane. W jego kręgu zainteresowań są dane z przeglądarek (w tym menadżerów haseł), a także pliki i dane dostępowe do portfeli kryptowalutowych.

Jak skutecznie zapobiec infekcji?

- Edukujmy bliskich (szczególnie dzieci) w zakresie zagrożeń w sieci związanych z grami

- Grajmy fair! Jeżeli oszukujemy, w najbardziej „optymistycznym” przypadku moduły anti-cheat zablokują nam rozgrywkę (i konto gracza z całą jego cenną zawartością). W najgorszym – zainfekujemy komputer złośliwym oprogramowaniem.

- Krytyczne myślenie, zasada ograniczonego zaufania i konsultowanie wątpliwości z osobą zaufaną – to uniwersalne zasady, które pozwolą nam się uchronić nawet przed nowymi zagrożeniami.

Indicators of Compromise (IoC)

Adresy URL:

hxxps://www[.]mediafire[.]com/folder/7l9hjs0nu3sou/BorgHack

hxxps://mega[.]nz/file/bzQTAJ7I

Domeny C2:

bored-light[.]sbs

300snails[.]sbs

faintbl0w[.]sbs

crib-endanger[.]sbs

frogmen-smell[.]sbs

thicktoys[.]sbs

fleez-inc[.]sbs

pull-trucker[.]sbs

3xc1aimbl0w[.]sbs

marshal-zhukov[.]com

Hashe plików:

BorgHack.exe 1295e32b30615dd612b5f6bf6bc1fbc39368e6df0d0f0751f24d0df94e28ad47

Collapse.exe/CheatInjector.exe 8ecaf2328a26307d542ac80eac0275cc0dbfe78da8b1062d91fd9b1179321b27

Cześć. Czy włączenie w Menadżerze haseł Google szyfrowania haseł na urządzeniu może jakoś ograniczyć skutki infekcji?

Cześć. Według mnie Google nie dostarcza wystarczająco informacji na temat działania funkcji szyfrowania haseł na urządzeniu i sposobu szyfrowania żeby jednoznacznie ocenić, czy byłaby to wystarczająca ochrona przed kradzieżą danych. Na pewno jest to krok w dobrą stronę, który utrudni działanie stealerów, ale kradzież danych z przeglądarek jest trzonem ich działania i te moduły są aktywnie rozwijane by omijać wszelkie zabezpieczenia. Warto pamiętać, że złośliwe oprogramowanie mające dostęp do urządzenia na uprawnieniach takich jak użytkownik może mieć dostęp do danych w stanie odszyfrowanym (np. w trakcie ich używania) i kluczy szyfrowania przechowywanych na urządzeniu. Najważniejsze w tym przypadku jest zapobieganie infekcji, a jeżeli już dojdzie do kradzieży poświadczeń, to skutki najlepiej ogranicza dwuetapowe uwierzytelnianie (szczególnie w formie klucza fizycznego).