Jak oszukują „na kuriera”?

Całkiem niedawno mieliśmy w CERT Orange Polska regularnie do czynienia z rejestrowanymi codziennie (!) domenami, udającymi usługi kurierskie. Pisaliśmy wtedy, że to witryny z fałszywymi bramkami płatności, ale błyskawicznie blokowaliśmy do nich dostęp. A ponieważ po pewnej przerwie trafił się nam kolejny „kurier” – tym razem nieco dokładniej mu się przyjrzeliśmy. Zrobiliśmy to, byście Wy nie musieli próbować. Serio – don’t try this at home.

Niestety, sposób pozyskania danych podejrzanej domeny spowodował, że nie mieliśmy dostępu do wektora ataku, czyli phishingowego maila. Pewnych rzeczy można się było jednak domyślić w treści, o nich będzie później. Tytułowy ekran Mazon Kuriera wyglądał tak:

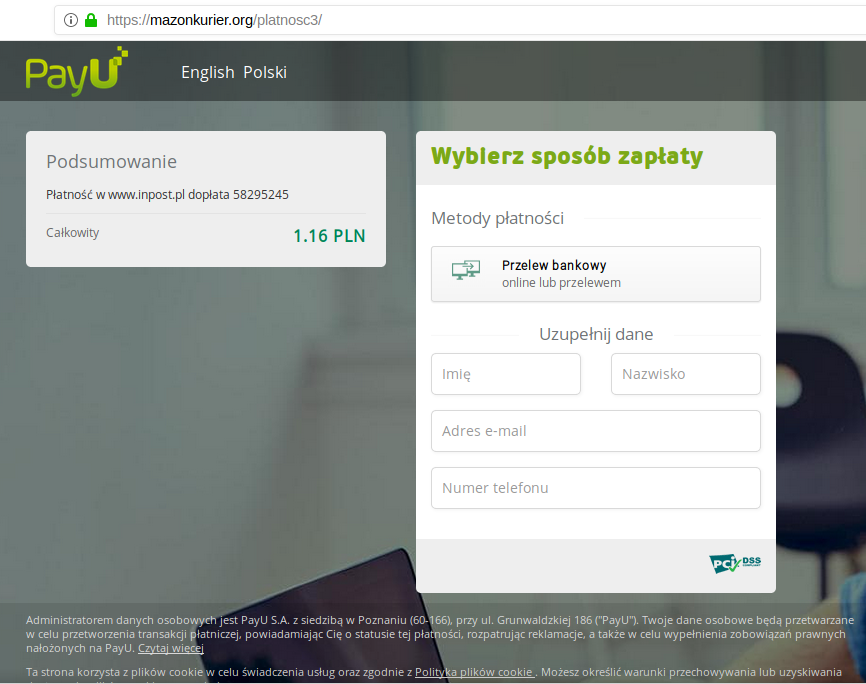

Po kliknięciu olbrzymiego do szczytów pretensjonalności napisu widzimy kolejny ekran, w jakiś sposób dający nam do zrozumienia, od czego zaczął się powiązany z fałszywą kurierską witryną atak:

Płatność w inpost.pl, dopłata nieco ponad złotówkę? To klasyczny od miesięcy motyw na „zwolnienie”, „przyspieszenie”, czy „dezynfekcję” przesyłki. Ofiara prawdopobnie dostała SMSa z taką informacją. Fakt, iż mamy do czynienia z niską kwotą ma uśpić naszą czujność, bo przecież „jak kraść, to miliony”, prawda? Nic to, wybierzmy przelew bankowy.

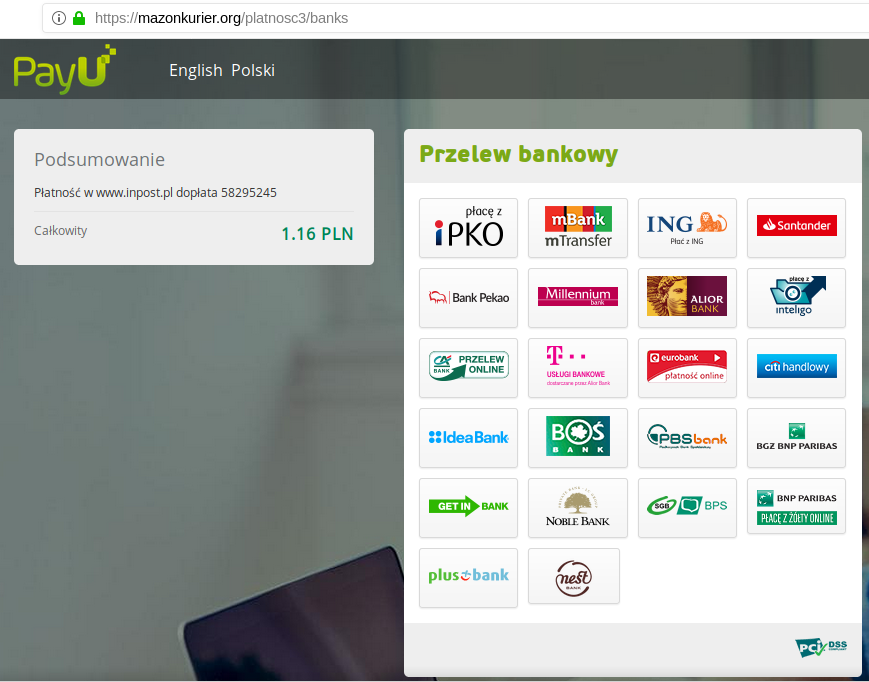

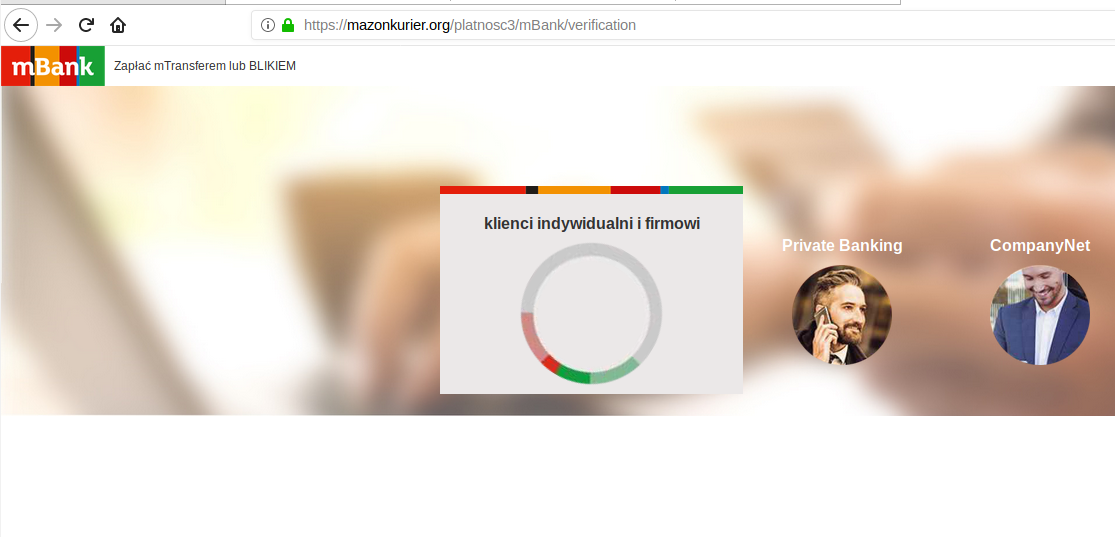

W kolejnym kroku wybraliśmy na chybił trafił MBank.

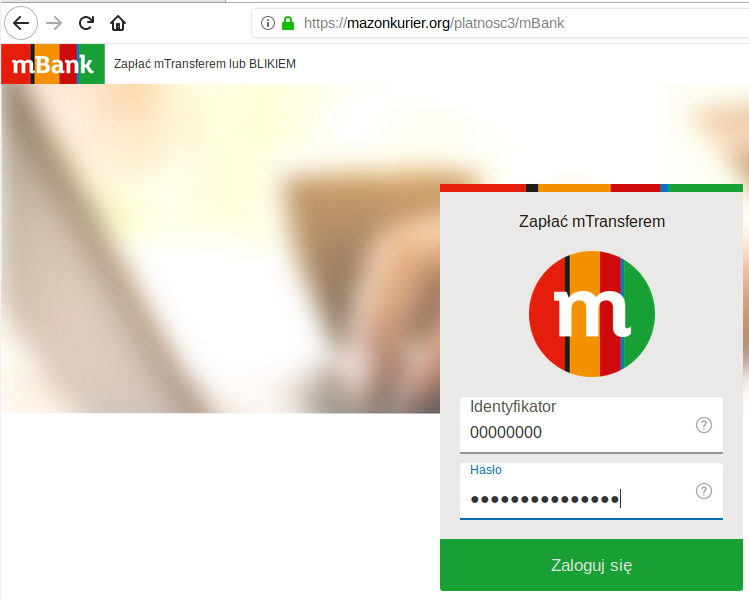

Interfejs podobny, w zasadzie można by się pomylić, gdyby nie wciąż ten nieszczęsny mazonkurier w adresie witryny. Po wpisaniu zer i absolutnie losowego hasła zobaczyliśmy taki obrazek:

Stawiamy bitcoiny (te legalne, nie ze scamowych giełd 😉 ) na to, że w tym momencie skrypt (lub przestępcy osobiście) weryfikowali nasze dane, by w kolejnych krokach zalogować się nasze konto i wstrzyknąć ramkę, udającą przelew 1,16 PLN na konto Inpostu. A tak naprawdę wykraść wszystkie nasze pieniądze.

Co robić? Jak uniknąć tego typu ataku?

- Za każdym razem, korzystając z serwisu e-bankowości upewniać się, czy to na pewno właściwy adres

- Może pojawić się sytuacja, gdy legalny serwis „wstrzykuje” ramkę z loginem i hasłem do banku (tym samym mamy do czynienia z panelem logowania pod niestandardowym adresem). Jest to jednak sytuacja bardzo rzadka i wbrew wszelkim dobrym praktykom. Stanowczo odradzamy korzystanie z tego rodzaju rozwiązań

- Dokładnie czytać SMSy autoryzacyjne/informacje wewnątrz aplikacji mobilnych banku. Przestępcy zazwyczaj pod pozorem przelewu na 1,16 PLN ustanawiają konto „słupa” jako zaufanem, by następnie przelać na nie wszystkie pieniądze ofiary.

- W przypadku jakichkolwiek wątpliwości natychmiast kontaktujcie się z bankiem.