„Niby-faktura”, a naprawdę LokiBot – szybkie case study

Do naszych systemów bezpieczeństwa dzień w dzień wpadają dziesiątki, a czasami nawet setki podejrzanych maili. Każdy z nich na początku podlega automatycznej analizie, by dopiero w kolejnym kroku, jeśli w systemach podniesie się odpowiednio dużo „czerwonych flag” – trafić do analityka. Przyjrzyjmy się jednemu z takich przypadków.

Jak zapytanie biznesowe

W zasadzie na pierwszy rzut oka, gdybyśmy dostali takiego maila, można go uznać za prawdziwy.

Sprawdziliśmy dane firmy, która miałaby być nadawcą analizowanego maila. NIP, REGON, adres, nazwa – wszystko się zgadza, taka firma istnieje, dlatego m.in. zamazaliśmy dane w prezentowanym zrzucie ekranu. Podejrzenie może wzbudzać imię i nazwisko nadawcy. Z jednej strony brzmi „wschodnio”, a przyzwyczailiśmy się już do osób z Ukrainy pracujących w Polsce. Z drugiej jednak – do tej pory nie spotkaliśmy się takim imieniem, a w połączeniu z nazwiskiem brzmi nieco jak sztucznie wygenerowane. Z trzeciej natomiast, obco brzmiące personalia nadawcy mogą wyjaśnić niestandardowy biznesowo język, użyty w mailu.

„Oferta” w exe, zapakowana w iso

Druga czerwona flaga to rozszerzenie pliku załącznika. Wydawać by się mogło, że oferta handlowa powinna być umieszczona w pliku DOC, PDF, ewentualnie XLS. Już takie pliki załączone do niezamawianej i nieoczekiwanej korespondencji powinny budzić naszą zwiększoną uwagę. Tymczasem w analizowanym mailu mamy do czynienia z plikiem

68233_Oferta cenowa i zapytanie ofertowe 10. swoboda.iso

(MD5: 68233b8061a094d93f5b7e36c3477ad7)

z którego wypakowujemy plik wykonywalny

makave (2)_AA62.exe

(MD5: 546a5c79769de6bcbbdcf361441a8915).

Widząc w mailu od nieznanego nadawcy takie pliki, absolutnie ich nie otwieramy!

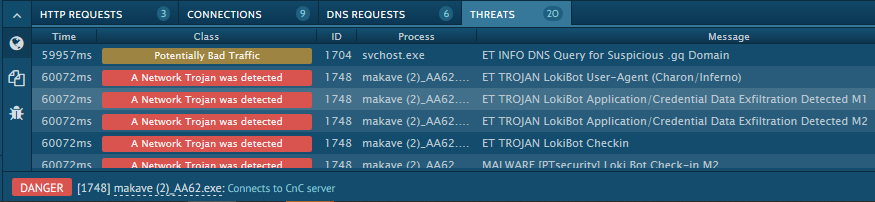

Analiza w sandboxie momentalnie pokazuje z czym mamy do czynienia:

To nasz „stary dobry znajomy”, Lokibot. To złośliwe oprogramowanie, wyspecjalizowane w wykradaniu danych: np. informacji (w tym ciasteczek i haseł) z przeglądarek, profili popularnych klientów FTP, profili SSH i tym podobnych.

Oczywiście w sieci Orange Polska Lokiego blokuje CyberTarcza. Jeśli chcecie uniemożliwić połączenie z serwerem Command&Control we własnych sieciach – ten z naszej próbki odwoływał się do hxxp://cuosdemakadi.gq/makave/sab.php.