Niby plik, niby webmail

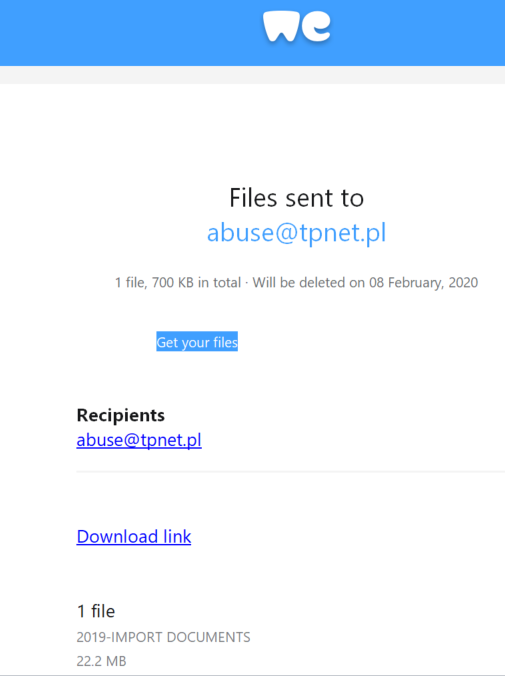

Wszystko, jak zazwyczaj, zaczęło się od e-maila. Nasze CERTowe adresy wrzucamy, gdzie się da, nie bez przyczyny. Tym razem od przestępców, bezpośrednio na abuse@tpnet.pl, dostaliśmy coś takiego (dziękujemy i prosimy o więcej):

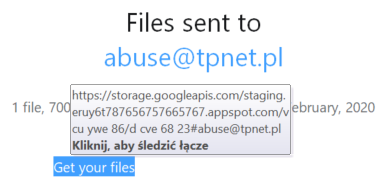

Jak widać po najechaniu na link, wcale nie prowadzi on do serwisu, służącego wygodnemu przesyłaniu dużych plików:

Dzięki pomysłowi przestępców nie możemy zablokować powyższej domeny, jest to bowiem legalna usługa chmurowa Google. Adres w linku prowadzi do tzw. „bucketu”, konkretnego kontenera w chmurze, a dołączony w adresie „klucz” pozwala ofierze bez problemu się doń zalogować. Po kliknięciu w linku z maila zobaczymy fałszywy ekran… webmaila. Teoretycznie większość użytkowników powinna się zorientować, że mieli dostać plik na WeTransferze, a nie logować się do nieswojego webmaila. Jeśli jednak odruchowo wpiszą swój login i hasło, dostaną informację o „odzyskaniu” skrzynki pocztowej – a przestępcy ich login i hasło do wykorzystania.

Indicators of Compromise

O ile akurat ta kampania wyszła złym ludziom słabo, a na dodatek jej celem nie wydają się być Polacy, z punktu widzenia administratora warto przyjrzeć się powiązanym adresom.

hxxp://xcoidismrog.xyz – to główna domena naszej kampanii. Jeśli jednak spojrzymy na stojący za nią adres IP:

192.3.136.104

okazuje się, że znajdziemy pod nim sporo innych witryn, w zasadzie o tym samym „profilu biznesowym”:

https://securitytrails.com/list/ip/192.3.136.104 (każdy z Was najechał na link, żeby sprawdzić, czy na pewno wygląda tak, jak opis? 🙂 )

Przyjrzenie się domenom pod powyższym IP wykazuje, iż każda z nich posiada hosty ftp, webdisk, a także przechowuje pliki, jednak zasób jest współdzielony przez wszystkie domeny, bowiem każda z nich przy połączeniu FTP przekierowuje w jedno miejsce, z którego pobiera ten sam plik – 56ryuqy9.zip. O ile w ZIPie w momencie analizy znaleźliśmy pliki php i phishing na amerykańskiego ISP X-Finity, to tylko jeden z wektorów ataku. Pod poszczególnymi adresami znajdziemy fałszywe ekrany logowania pod wiele usług sieciowych, m.in. Office 365, Box, czy Onedrive.

Pamiętajcie – zawsze sprawdzajcie adres w pasku przeglądarki i zwracajcie uwagę, gdy link prowadzi Was na co zupełnie innego, niż zapowiadał mail.