OhMyHack 2025 – sezon konferencji za nami

Niemal 1500 osób przewinęło się w miniony wtorek przez strefę konferencyjną PGE Narodowego w Warszawie. Jakby się dobrze zastanowić, to pewnie tego dnia więcej ekspertów od cyberbezpieczeństwa było na konferencji OhMyHack 2025 niż przy zwyczajowych stanowiskach pracy. Na imprezie kończącej sezon bezpieczniackich konferencji znalazła się też silna reprezentacja CERT Orange Polska.

Przeszło 60 prelegentów pokazujących 49 prelekcji na 6 ścieżkach tematycznych. OhMyHack 2025 podobnie jak rok temu wymagał zdolności szybkiego biegania między położonymi daleko od siebie salami. Albo po prostu obejrzenia części prelekcji w formie nagrań, dostępnych dla uczestników od razu po zakończeniu wykładu. Merytoryka na OMH jak zwykle bowiem nie zawodziła i nie raz zdarzało się, że w tym samym czasie chciałoby się być na dwóch (żeby tylko!) prelekcjach.

CERT Orange Polska przed południem…

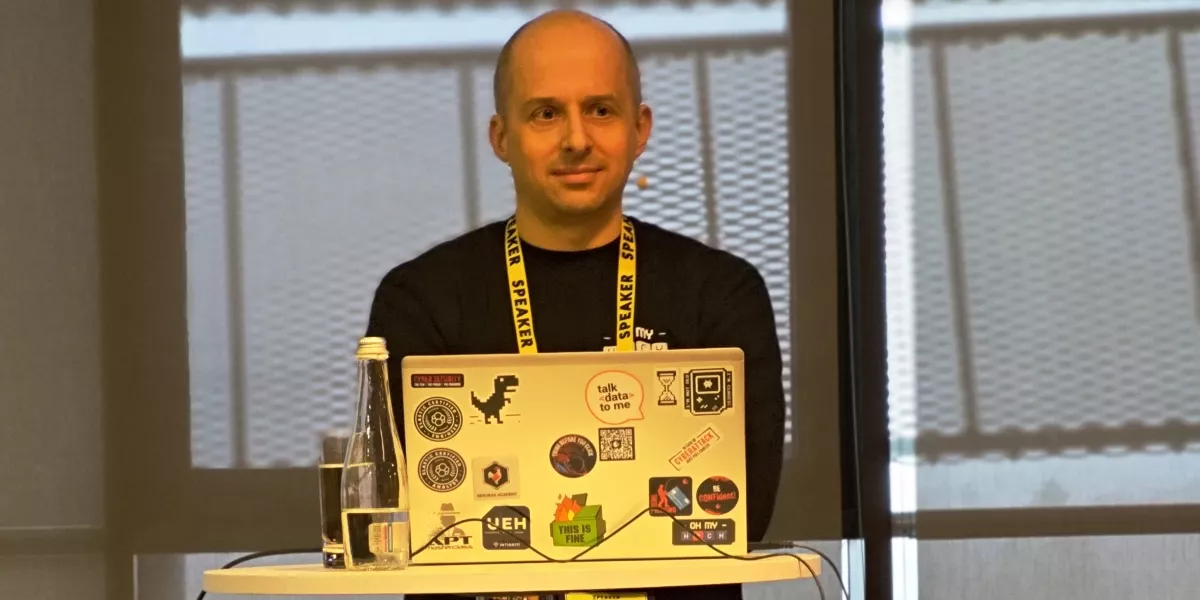

Oczywiście w roli prelegentów nie mogło zabraknąć naszych przedstawicieli. Jako pierwszy z licznych reprezentantów CERT Orange Polska przed pełną salą na ścieżce Cybercrime stanął widoczny na tytułowym zdjęciu Michał Łopacki.

Chcecie wiedzieć jak omijać przeszkody i wchodzić na „nieprawomyślne” miejsca internetu? A może jak zapewnić sobie darmowe korzystanie z dobrodziejstw sieci? Michał tylko ubrał treść swojego wykładu w opowieść o hakerach z arabskojęzycznego Telegrama. Problem, który poruszył, był znacznie poważniejszy. Bo choć manipulacja nagłówkami HTTP Host oraz SNI w trakcie ustanawiania sesji TLS faktycznie pomaga obchodzić cenzurę i zero rating, to przede wszystkim Domain Fronting wciąż działa. Również na dużych CDN-ach. W efekcie możliwe jest tunelowanie ruchu poza kontrolą operatora. Konsekwencje? Do wyboru do koloru.

Kwadrans przerwy, dłuższy spacer do sali opisanej „AI”, a tam czekał już Stanisław Kozioł (na zdjęciu powyżej). Nasz ekspert od sztucznej inteligencji opowiadał o tym, jak sprawić, by korzystanie z Wielkich Modeli Językowych nie sprawiało kłopotu w tak dużej organizacji jak Orange Polska. „Budowa warstwy walidacyjnej dla LLM-ów” nie brzmi może przesadnie atrakcyjnie. Wiedza i charyzma prelegenta spowodowały jednak, że słuchało się go z wypiekami na twarzy.

…i po obiedzie

Po dłuższej przerwie przyszła pora na kolejną prelekcję naszego człowieka na OhMyHack 2025. A w zasadzie na powrót duetu znanego już ze wspólnych występów. Kierownik CERT Polska Marcin Dudek oraz Piotr Zarzycki z CERT Orange Polska ponownie (wcześniej na Security Case Study) udowodnili, że doskonale odnajdują się na jednej scenie. Tym razem obaj przedstawili, z dwóch różnych perspektyw, jak wykorzystać sztuczną inteligencję w testach penetracyjnych. TL;DR – da się, choć wymaga to czasu i odpowiedniego podejścia. Ale efekty mogą okazać się nie tylko imponujące, lecz także opłacalne.

Warto jednak pamiętać, że choć z jednej strony AI może znacząco przyspieszyć zwłaszcza wykrywanie luk na podstawie kodu źródłowego, trzeba mieć świadomość (i nauczyć się je okiełznać) możliwych halucynacji sztucznej inteligencji. Przy odpowiednim podejściu – czego prelegenci dowiedli praktycznymi przykładami – może się ona jednak okazać niezastąpionym asystentem podczas pentestów.

Na scenie nie mogło oczywiście zabraknąć Ireneusza Tarnowskiego, naszego eksperta od Cyber Threat Intelligence, kierującego zespołem odpowiedzialnym za Krajobraz Zagrożeń CERT Orange Polska. Irek, analizując spektakularne cyberataki z mniej lub bardziej dalekiej przeszłości, wyjaśniał dlaczego gdy chodzi o ich atrybucję, pośpiech jest średnio wskazany. Sprawca nie tylko nie zawsze chce dać się rozpoznać. Wręcz może korzystać ze znanych z konfliktów kinetycznych techniki „fałszywej flagi”. Bardzo wartościowy wykład, pokazujący jak łatwo wpadamy w atrybucyjne pułapki.

Dużo wartościowych treści na OhMyHack 2025

Przez 9 wypełnionych wykładami godzin OhMyHack 2025 nie zabrakło wielu wciągających występów. Prokurator Agnieszka Gryszczyńska do spółki z policjantami z CBZC opowiadała jak złapać sprawcę fałszywych alarmów bombowych. W formule live-only, więc to jedyne, czym możemy się podzielić. Równolegle z nimi Michał Kłaput po raz kolejny (jak rok wcześniej) opowiadał jak namierzyć drona w sercu wojny. O dronach – tym razem amatorskich – i związanych z nimi zagrożeniach mówili Mateusz Nalewajski i Karol Celiński.

Białoruscy cyberpartyzanci to domena Anny Wasilewskiej-Śpioch. O wojnie w znakomitym OSINT-owym stylu mówił też Rafał Godek. Nie zabrakło wykładu o wyłudzeniach w Allegro (Tomasz Szporlendowski), czy intrygującej tezy jakoby fake captcha była już passe (Maciej Krzyżaniak). Do tego też sporo tematów na wyższym poziomie skomplikowania, jak choćby Bezpieczeństwo Terminali Płatniczych Adama Klisia (live only), czy Michał Purzyński opowiadający o Android Advanced Protection.

Nie da się wszystkiego opowiedzieć, bo naprawdę „mięsistych” treści było pełno. Jeśli interesuje Cię tematyka – rezerwuj sobie czas na… 2 grudnia 2026. My tam na pewno będziemy. I zaręczamy, że warto.