Rezerwujesz nocleg na ferie? Uważaj na te oszustwa!

Hotel, w którym masz rezerwację nie wygląda jak na zdjęciach? To znane wszystkim ryzyko rezerwacji przez internet. A to nie jedyne zagrożenie, o którym należy pamiętać przygotowując się do zimowych (i nie tylko!) wyjazdów. Rezerwującym grozi zapłacenie za pobyt dwa razy, a właścicielom obiektów – utrata dostępu do kont oraz cios dla reputacji.

Choć w naszych wpisach poruszaliśmy już temat oszustw na Booking, ostatnie wydarzenia mogą pomóc spojrzeć inaczej na cały scenariusz. Przypominamy zarówno o stale widywanych metodach, jak i o głośnych atakach uderzających w gości oraz właścicieli obiektów noclegowych w Polsce. Warto zwrócić uwagę, że bardzo często mówimy o dwóch stronach jednego schematu działania oszustów.

W celu wysłania wiadomości do osób posiadających rezerwację w danym obiekcie, atakujący muszą pozyskać bazę klientów. Jak? Przejmując konto na platformie rezerwacyjnej lub dostęp do serwera, gdzie takie dane się znajdują. Uzyskany dostęp może posłużyć w wielu celach, ale rozsyłanie do gości wiadomości e-mail, na WhatsApp lub serwisach takich, jak Booking jest prawdopodobnie najpopularniejszą metodą okradania ofiar. O tym jak dokładnie wyglądają takie scenariusze przeczytacie poniżej.

Wypoczynek w Tatrach i „anulowane rezerwacje”

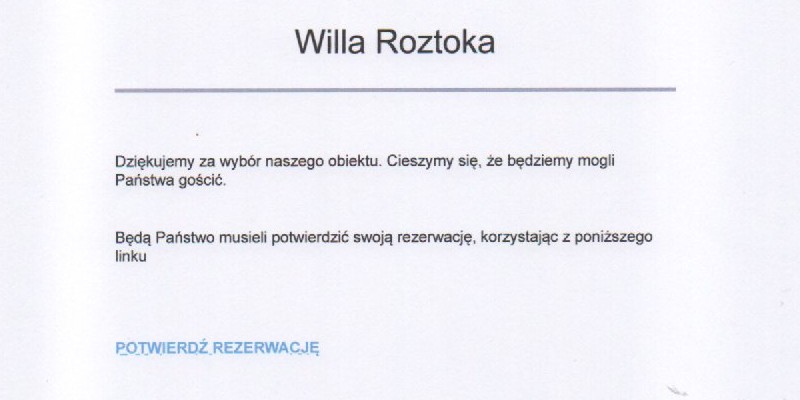

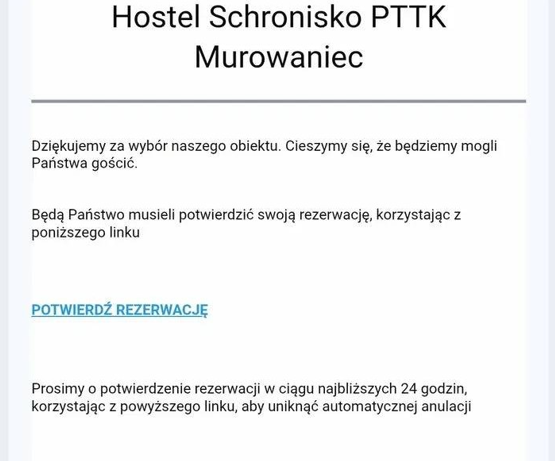

W grudniu media społecznościowe i portale informacyjne obiegło ostrzeżenie o wiadomościach e-mail podszywających się pod Schronisko PTTK Murowaniec. W treści maila miała pojawić się informacja o konieczności potwierdzenia rezerwacji pod groźbą jej anulowania w przypadku braku reakcji.

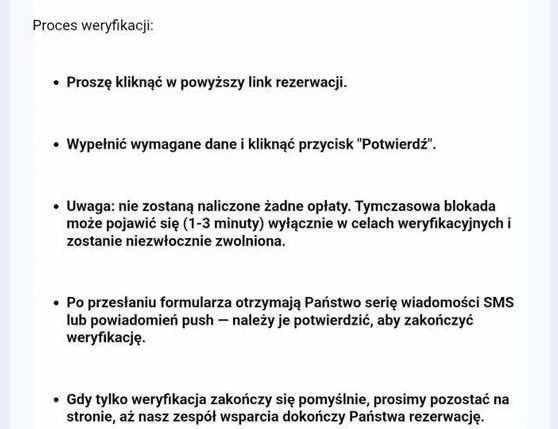

Nie zabrakło też szczegółowej informacji o rzekomym „procesie weryfikacji”. Jeżeli przyjrzymy się uważnie, każdy punkt powinien zwrócić naszą uwagę, sprowokować do zastanowienia się oraz zatrzymania przed podjęciem jakichkolwiek działań. Tak nie powinno wyglądać potwierdzanie rezerwacji.

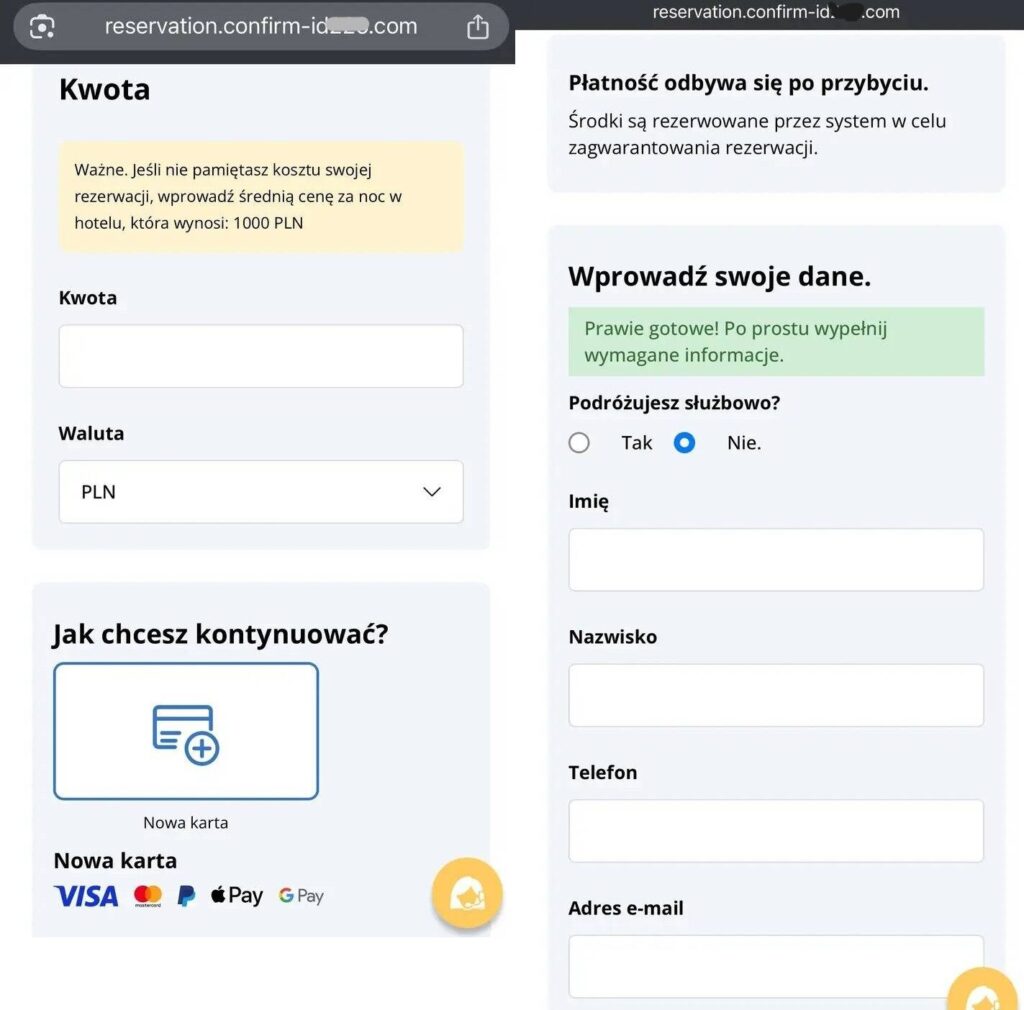

Na stronie wyłudzane są dane osobowe oraz dane karty płatniczej. Po ich przekazaniu z konta znikała wskazana kwota – nie „tymczasowo”, jak opisywała instrukcja, lecz bezpowrotnie.

Jak zwykle w przypadku wiadomości (potencjalnie) phishingowych, warto zwrócić uwagę na domenę strony, gdzie wpisujemy jakiekolwiek istotne dane. W tej sytuacji nie była to domena związana ze znaną marką, a uniwersalna, mająca kojarzyć się z potwierdzeniem rezerwacji:

reservation.confirm-id<NUMER>[.]com

Domen towarzyszących temu oszustwu jest wiele, operują na podobnych frazach. Różnią się szczegółami, w tym numerami w nich zawartymi. W naszym wcześniejszym materiale przytaczaliśmy przykłady takich domen i jak widać niewiele się zmieniło. Nie są to jednak oficjalne domeny jakichkolwiek usług, a jedynie infrastruktura atakujących mająca tworzyć pozory wiarygodności.

Sekret skuteczności ataków? Presja czasu i wizja anulowanego pobytu w gorącym okresie grudniowych wyjazdów. Ze względu na duże zainteresowanie, takie wyjazdy planuje się z wyprzedzeniem, a ryzyko utraty cennej rezerwacji może przysłonić zdrowy rozsądek.

Tygodnik Podhalański poinformował, że ofiarami analogicznych ataków padli także goście Willa Roztoka & SPA w Bukowinie Tatrzańskiej oraz hotelu Eco Tatry w Kościelisku. Obiekty udostępniły ostrzeżenia o zaistniałej sytuacji, lecz bez dodatkowych informacji o szczegółach incydentu. W przypadku Murowańca w oświadczeniu schroniska pojawiła się informacja o zewnętrznym źródle wycieku danych rezerwacyjnych. Według ustaleń znajdowały się one na serwerze firmy dostarczającej system do obsługi rezerwacji. Oświadczenie firmy nie pozwoliło jednak na jednoznaczne określenie jak doszło do przełamania zabezpieczeń i nieautoryzowanego dostępu do danych gości.

Znany scenariusz

Tego typu ataki uderzające w branżę hotelarską i ich gości mogą się wzmagać szczególnie w okresie zwiększonego zainteresowania turystyką. Przede wszystkim w wakacje, ferie, okolice świąt i długie weekendy. Od kilku lat regularnie wracają ostrzeżenia o fałszywych wiadomościach na Booking, ale warto nie tracić czujności także na innych platformach. Według analityków Sekoia podobne ataki mają miejsce w serwisach Agoda, Expedia i Airbnb. Analizując fałszywe strony można trafić także na szablony uniwersalne, wykorzystujące nazwy takie jak „Reservation Manager”. Może to być rozwiązaniem stosowanym w przypadku danych rezerwacji pozyskanych przez atakujących ze źródeł innych niż przejęte konto obiektu na którejś z popularnych platform do obsługi hotelowej. Dokładnie takie podejście można było zaobserwować na fałszywych stronach po ataku na Murowaniec.

Pisaliśmy już, jak to możliwe, że wiadomości z linkiem do strony phishingowej przychodzą z oficjalnego konta obiektu na platformie rezerwacyjnej. Dla przypomnienia – musiało dojść do nieautoryzowanego dostępu do takiego konta, ale to przejęcie mogło odbyć się na wiele sposobów.

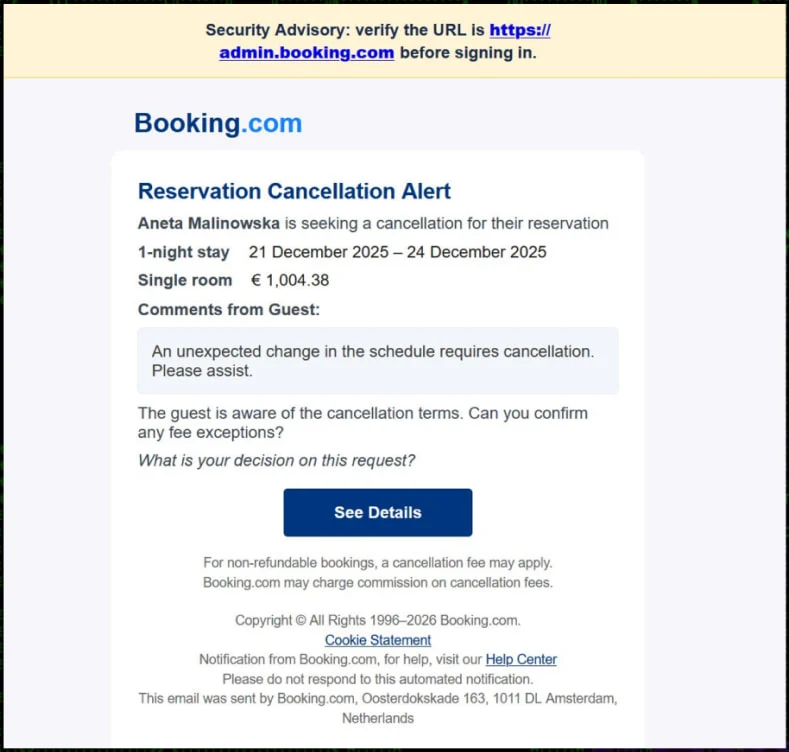

Niebezpieczny załącznik, link i… komunikat błędu?

Jeżeli zagrożenia w sieci dalej kojarzą Wam się jedynie z fałszywymi stronami logowania i złośliwymi załącznikami, warto zwrócić uwagę na ataki z wykorzystaniem ClickFix oraz FakeCAPTCHA. Szerzej opisywaliśmy je już w czerwcowym artykule, ale w tym scenariuszu sposób wykorzystania tych technik bywa wyjątkowy.

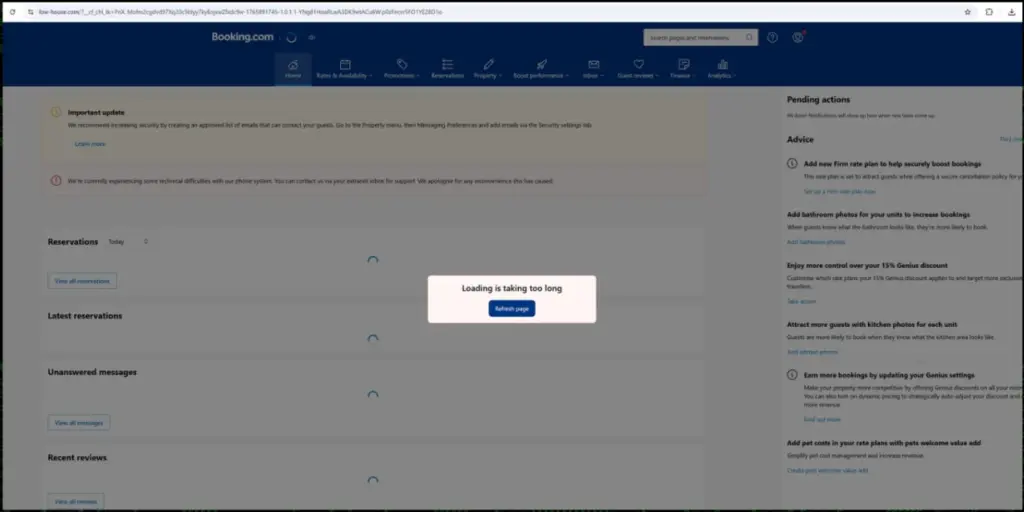

Zaczyna się od maila informującego hotel o rzekomym anulowaniu rezerwacji przez gościa. Pod przyciskiem „See Details” kryje się link do strony podszywającej się pod Booking. Tam komunikat błędu skłoni nas do „odświeżenia strony”.

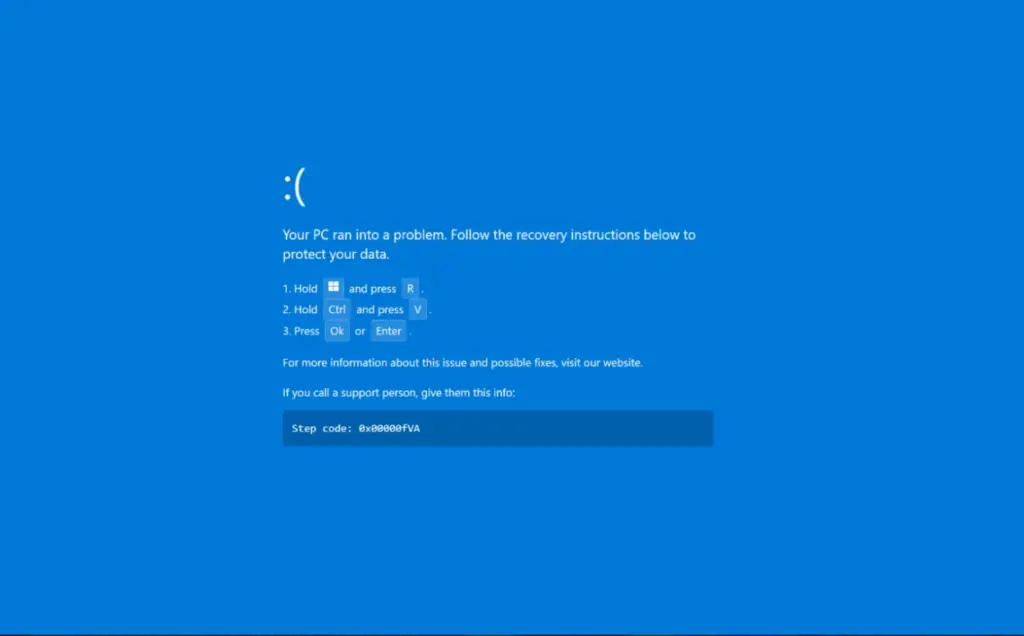

Kliknięcie „Refresh Page” sprawi, że przeglądarka otworzy się w trybie pełnoekranowym. Wyświetlone zostanie coś na kształt znanego niebieskiego ekranu świadczącego o błędzie w naszym systemie Windows. Wykonanie instrukcji widocznych na ekranie ma pozwolić nam przywrócić poprawne działanie systemu. Stąd nazwa techniki – ClickFix – wszystko ma się naprawić za paroma kliknięciami.

W rzeczywistości kopiowane i wykonywane jest polecenie pobierające złośliwe oprogramowanie, które jest następnie uruchamiane. Dla niepoznaki otwiera się także domyślna przeglądarka, a w niej prawdziwy panel logowania na konto Booking. W tle działa już malware, którego jedną z głównych funkcji jest kradzież poświadczeń. Do najcenniejszych należą te, które dają dostęp do kont umożliwiających zarządzanie obiektami na platformach rezerwacyjnych. Takie dane dostępowe mogą być od razu wykorzystane do przejęcia konta i podszycia się pod hotel w komunikacji z klientami.

Nie wykonuj poleceń i kodu, których działania nie znasz lub nie rozumiesz. Pośpiech jest tu niewskazany, warto się zastanowić dwa razy, czy wiemy, co tak naprawdę robimy.

Co robić jeśli rezerwujesz pobyt?

W przypadku otrzymania wiadomości o konieczności potwierdzenia rezerwacji, do czego konieczne jest pobranie pliku, wykonanie działań zgodnie z niestandardową instrukcją lub wejście w link do strony, gdzie mamy się zalogować – warto wstrzymać się z pochopnymi działaniami.

Najpierw, najlepiej skontaktować się z obiektem, telefonicznie lub mailowo, ale zgodnie z danymi podanymi na oficjalnej stronie hotelu. Nie korzystaj z informacji zawartych w wiadomości lub na stronie, która wzbudziła nasze podejrzenia. Ostrożnie należy podchodzić do komunikacji zarówno na platformach takich jak Booking, ale także mailowej czy na komunikatorach (np. WhatsApp). Atakujący zawsze znajdą sposób na dotarcie do ofiar, wzbudzenie zaufania i zbudowanie presji czasu.

Właściciele biznesów przyzwyczają nas do zróżnicowanych kanałów wymiany wiadomości, ale zawsze warto potwierdzić, czy konkretny sposób jest oficjalny i prawdziwy, czy jest może próbą podszycia się pod obiekt.

Dla właścicieli i zarządzających obiektami

Wiele publikacji skupia się na zaleceniach dla gości dotkniętych atakami, ale rola w prewencji i reakcji po stronie właścicieli hoteli jest nieoceniona. Podstawowa higiena cyfrowa, zasada ograniczonego zaufania do otrzymywanych wiadomości lub komunikatów i wdrożenie systemów bezpieczeństwa może zmniejszyć prawdopodobieństwo powodzenia takiego ataku. Niestety, na niektóre scenariusze ma się niewielki wpływ. Takim przykładem są incydenty w firmie trzeciej obsługującej system rezerwacyjny, gdzie przetwarzane są dane gości.

Niezależnie od jego przebiegu, konsekwencje takiego ataku można ograniczyć. Kluczowa jest szybka reakcja zarządzających obiektem, odzyskanie dostępu do przejętych kont i skutecznie skontaktowanie się z gośćmi, którzy otrzymali wiadomości od oszustów. Niezbędna jest w takiej sytuacji wnikliwa analiza incydentu wraz z odpowiedziami na pytania:

- Czy wiadomości były skierowane do przypadkowych osób, czy do gości hotelu?

– Jeżeli byli to tylko goście z rezerwacjami, skąd atakujący mieli dostęp do bazy klientów? - Czy w ostatnim czasie zaobserwowano niestandardową komunikację, która wyglądała jak wiadomość od gościa, platformy Booking lub podobnej?

– Czy wiadomość zawierała linki, załączniki lub instrukcje do wykonania?

– Czy miała miejsce interakcja z linkiem, załącznikiem, bądź wykonano opisywane działania? - Czy wykorzystywany jest zewnętrzny system do zarządzania rezerwacjami?

– Czy dane są przechowywane u dostawcy takiego rozwiązania?

– Czy dostawca informował o potencjalnym incydencie w jego infrastrukturze?

W przypadku podejrzenia uzyskania nieuprawnionego dostępu do kont, konieczna jest zmiana haseł, ustawienie dwuskładnikowego uwierzytelniania tam, gdzie to możliwe. Kluczowa jest także analiza aktywności w systemach rezerwacyjnych i wiadomości z czasu, kiedy miał miejsce nieautoryzowany dostęp do kont. W przypadku potwierdzenia incydentu należy pamiętać o zgłoszeniu go do odpowiednich organów w tym PUODO i CERT Polska.

Infekcja służbowego urządzenia złośliwym oprogramowaniem nie kończy się na kradzieży poświadczeń do platformy rezerwacyjnej. Zagrożone mogą być inne konta, w tym dane dostępowe do bankowości elektronicznej i paneli zarządzania usługami (na przykład świadczonymi przez operatora). Zmiana haseł może nie być wystarczająca, jeżeli atakujący dalej mają dostęp do urządzenia. Niewykluczone, że profesjonalne wsparcie będzie konieczne do wyeliminowania wszystkich skutków incydentu i ocenienia jego wpływu na przetwarzane dane oraz wykorzystywaną infrastrukturę.

Orange Polska bierze udział w finansowanym przez Unię Europejską projekcie ThreatChase (ThreatChase – Open Platform for Protection against Phishing). Celem projektu jest stworzenie i wprowadzenie platformy wspomagającej strukturyzację danych w zakresie phishingowych adresów i domen oraz proaktywnie zapobiegającej skutkom ataków phishingowych. Obserwuj ThreatChase na LinkedIn.