Raport CERT Orange Polska 2021: Niechciane wydobycie krypto

Ataki na giełdy kryptowalut to akcje wyjątkowo spektakularne, gdzie z rąk do rąk przechodzą dziesiątki, a nierzadko nawet setki milionów dolarów. Ilościowo to jednak marginalna część procederu, a najczęściej ofiarą kradzieży kryptowalut (lub przejęcia mocy obliczeniowych komputera w celu ich wydobywania) padają użytkownicy prywatni. Jak to wygląda? W tekście z Raportu CERT Orange Polska 2021 pisze o tym Bartłomiej Zieliński.

Rekordowe kursy Bitcoina, podobnie jak części innych kryptowalut sprawiły, że z roku na rok jest o nich coraz głośniej. Aktualnie łatwo znaleźć reklamy firm z tej branży w telewizji, na bilbordach czy nawet na koszulkach ulubionej drużyny piłkarskiej, o internetowych źródłach już nie wspominając. Wydaje się, że kryptowaluty na dobre przeszły do mainstreamu i zostały zaakceptowane przez rynek biznesowy. Wzrost popularności, kursów oraz ilości obracanych pieniędzy sprawia, że jest to łakomy kąsek dla cyberprzestępców, którzy z całego biznesu usilnie chcą dostać swoją część tortu. Ataki na giełdy są powszechne, średnio kilka razy do roku możemy usłyszeć o incydencie dotyczącym próby kradzieży. W sierpniu byliśmy świadkami ataku na japońską giełdę kryptowalut Liquid, która w wyniku incydentu straciła ponad 90 milionów dolarów. Innym zdarzeniem była udana próba obrabowania Poly Network, jednak w tym przypadku atakujący zwrócił ukradzione środki w zamian za bonus finansowy oraz posadę w firmie. Tak duże ataki stanowią jednak marginalną część całego procederu, a najbardziej podatna grupa to użytkownicy prywatni. Oczywiście, nie chodzi w tym wypadku o wielomilionowe kradzieże z prywatnego PC-ta, a raczej o niechciane wydobywanie kryptowalut na rzecz atakującego. Ataki na użytkowników domowych, w których dostarczane jest niechciane oprogramowanie odpowiedzialne za wydobycie kryptowalut czy kradzież portfeli to zmora od kilku dobrych lat. Nie inaczej było w roku 2021. W poniższym artykule przedstawionych zostanie kilka przykładów incydentów, które były analizowane przez nasz zespól w minionym roku.

Nauka online – cyfrowy podręcznik

Rok 2021, podobnie jak poprzedni upłynął pod znakiem pandemii, uczniowie częściowo zmuszeni zostali do nauki zdalnej. W takim wypadku w niejednej młodej głowie zakwitł pomysł, żeby zaoszczędzić trochę czasu i pieniędzy, i zamiast wybrać się do biblioteki czy księgarni, znaleźć wymagany w szkole podręcznik w internecie. „Darmowe książki” oferowane są na popularnym serwisie hostingowym Chomikuj.pl. Dla części uczniów taki pomysł mógł się skończyć mizernie, bo książki nie było a w bonusie był trojan. W tabeli umieszczone zostały nazwy plików udających szkolne podręczniki, zawierające złośliwe oprogramowanie wraz z data pierwszego skanowania pliku. Dane pochodzą z serwisu virustotal.com. Użytkownikowi czerwona lampka powinna zaświecić się na etapie pobierania pliku, z powodu jego rozszerzenia, które wskazuje na plik wykonywalny. Po uruchomieniu, na ekranie otwarty zostanie pdf zawierający okładkę książki oraz informację, że pełna wersja dostępna jest w księgarniach. W tle natomiast, uruchomiony zostaje proces odpowiedzialny m.in. za kopanie BTC za pomocą procesora lub karty graficznej.

Na poprawę humoru należy dodać, że trojan jest już leciwy i dobrze wykrywany przez większość systemów antywirusowych. Jednak użytkownicy korzystający ze starszego, niezaktualizowanego systemu nadal maja się czego obawiać. Temat był już w przeszłości opisywany na portalach branżowych (zaufanatrzeciastrona. pl), jednak problem jest cały czas aktualny, o czym mogą świadczyć daty w poniższej tabeli.

Dodatki, ulepszenia, cryptominery

Po nauce, w czasie wolnym część uczniów spędza czas przed komputerem, grając w ulubione tytuły. W przypadku użytkowników wybierających PC-ta zamiast konsoli, jednym z kluczowych argumentów jest możliwość modyfikacji i ulepszania gry za pomocą rożnego rodzaju modów czy patchy, często udostępnianych za darmo przez innych fanów serii. W minionym roku wykryliśmy oprogramowanie podszywające się pod dodatki do popularnych tytułów, dostarczających XMRig-a. XMRig to legalne oprogramowanie typu open source, umożliwiające wydobywanie kryptowaluty Monero. Dostępność i łatwość konfiguracji sprawiają, że oprogramowanie jest bardzo popularne w swojej grupie odbiorców, niestety ma to też swoje minusy. Program często dostarczany jest jako niechciane oprogramowanie, a niczego nieświadomy użytkownik instalując je na swoim komputerze staje się częścią kopiącej maszyny.

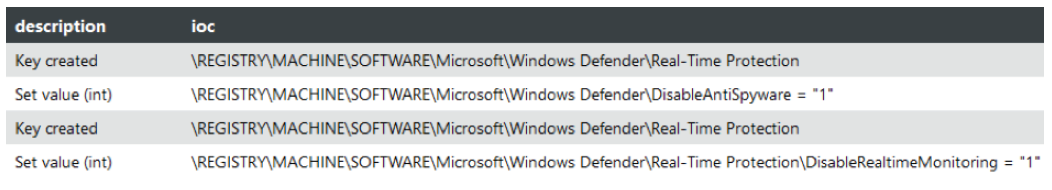

W analizowanym przez nas przypadku atakujący wzięli za cel fanów takich tytułów jak: Counter-Strike: Global Offensive, Fortnite czy Minecraft. Nieświadomi użytkownicy nie tylko nie otrzymali upragnionego dodatku, ale w bonusie dostali koparkę Monero znacząco obciążającą wydajność komputera. Należy zauważyć, że atakujący mocno popracowali nad tym, aby nie zostać wykrytym przez systemy antywirusowe, w tym przypadku chodzi o Windows Defendera. W celu ominięcia zabezpieczeń stworzone zostały dwa procesy Bypass.exe i Defender.exe. Ten drugi odpowiedzialny był m.in. za zmianę wartości kluczy rejestru na takie, aby Windows Defender nie wykrył potencjalnego zagrożenia:

Ulubiona gra z dzieciństwa

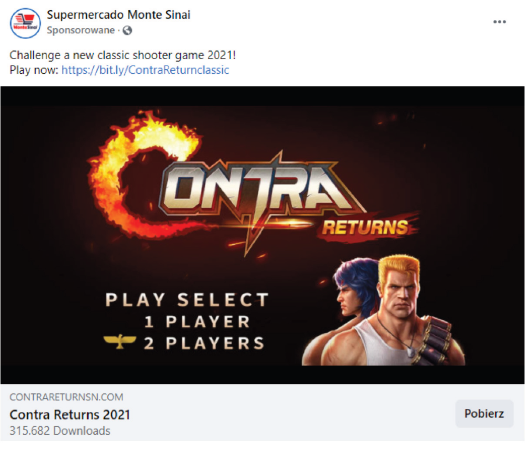

Ostatnim omawianym oszustwem skierowanym (prawdopodobnie) do nieco starszych użytkowników jest podszycie pod popularną w latach 90. grę – Contra. Po 30 latach firma Konami postanowiła przypomnieć tytuł starym fanom i wydała ją na urządzenia mobilne. Cyberprzestępcy postanowili skorzystać z tego faktu, przeprowadzając naprawdę ciekawą kampanię, skutkującą instalacją koparki Monero na komputerze ofiary. Oszuści dystrybuowali złośliwe oprogramowanie poprzez kampanie reklamowa na Facebooku, wykorzystując do tego przejęte profile. Przykład poniżej:

Dodatkowo, poza kampanią malvertisingową, atakujący przygotowali szereg podobnych do siebie domen, na których osadzili tę samą witrynę. Linki do pobrania gry umieszczone na każdej z nich prowadziły do domeny download-contra.com gdzie hostowane było złośliwe oprogramowanie.

Użytkownicy po pobraniu i uruchomieniu pliku mogli czuć się zawiedzeni, na ekranie pojawiał się komunikat błędu informujący, że do instalacji gry wymagany jest emulator Androida. Natomiast w tle bez większych problemów instalowała się koparka Monero. Pełny opis tego incydentu można znaleźć na naszym portalu: https:// cert.orange.pl/aktualnosci/contra-returns-with-malware Użytkownicy domowi, korzystający z komputera tylko do nauki i/lub rozrywki, będący daleko od rynku kryptowalut zupełnie nieświadomie mogą stać się jego częścią. O ile sama koparka zainstalowana na domowym PC-cie może go „tylko” obciążyć, o tyle bardzo często wraz z nią dostarczany jest bardziej niebezpieczny malware mogący wyrządzić dużo więcej szkód. Należy pamiętać, aby zawsze korzystać z legalnego i aktualnego oprogramowania, pobieranego z oficjalnych źródeł oraz nie ufać bezgranicznie wszystkim anonimowym użytkownikom forów i serwisów społecznościowych.

Bartłomiej Zieliński