Skąd tyle ataków DDoS w święta?

Orange Polska jako duży operator telekomunikacyjny dysponuje widocznością dużego obszaru cyberprzestrzeni. Podczas codziennego monitoringu ataków DDoS zauważyliśmy intrygujący, niepokojący trend pod koniec minionego roku.

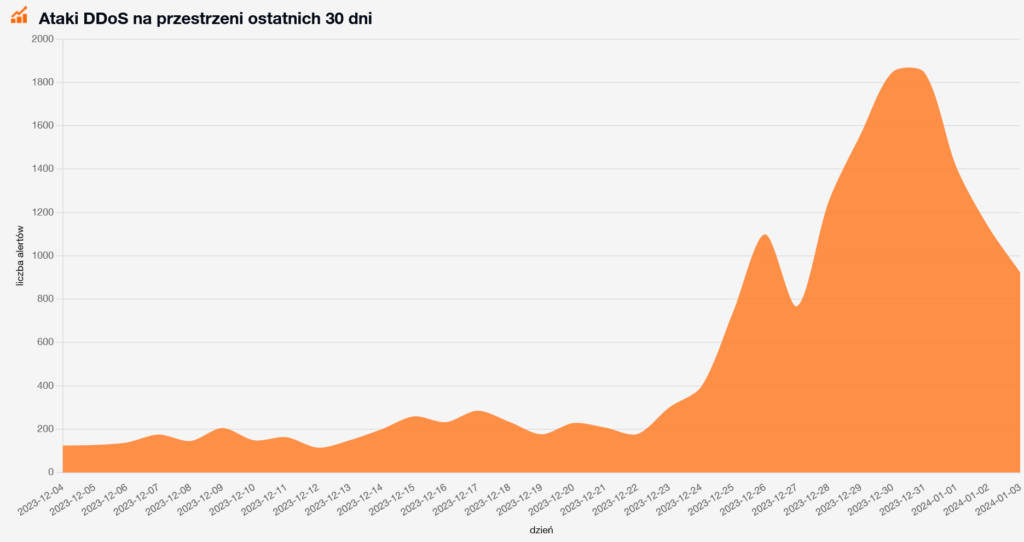

Zauważyliśmy bowiem, iż o ile bazowa liczba dzienna identyfikowanych u nas ataków DDoS nie przekraczała 200, począwszy od 23 grudnia nastąpił gwałtowny wzrost dziennej liczby ataków (rysunek 1). Maksimum zostało osiągnięte 31 grudnia (1845 ataki). Największy pojedynczy atak, który mitygowaliśmy, osiągnął 441 Gbps. Od początku nowego roku obserwujemy już powolny spadek liczby ataków.

Rys. 1. Dzienna liczba ataków DDoS obserwowanych w sieci Orange Polska.

Analizując ataki DDoS w dłuższej perspektywie widzimy, że podstawową przyczyną znacznego zwiększenia liczby ataków DDoS są:

- łatwość i niski koszt ich przeprowadzenia;

- wysoka skuteczność (jeżeli ofiara nie została właściwie przygotowana do tego rodzaju ataku);

- możliwość wykorzystania jako środka do wymuszeń okupu;

- łatwa dostępność narzędzi lub gotowych usług przestępczych w modelu Crime-as-a-Service

Skąd DDoS „pod choinkę”?

Natomiast patrząc krótkoterminowo na nagły wzrost liczby ataków, nie sposób nie łączyć tego z kalendarzem, tj. z okresem świąteczno-noworocznym. To czas, w którym następuje zmiana profilu użytkowania internetu na bardziej prywatny. W przypadku ataków na dostawców usług i treści może to skutkować większym wpływem na ich klientów, a tym samym mocniejszym efektem ataku.

Część z prób ma dodatkowo na celu zaburzenie ciągłości działania firm z sektora e-commerce. Końcówka roku to często zamykanie projektów, raportowanie, końcowe terminy. W takich warunkach skuteczne utrudnianie pracy może mieć znacznie większy wpływ na ofiarę. Wydaje się też, że w okresie świątecznym łatwiej uniknąć wykrycia ataku i podjęcia szybkich działań mitygujących. Powód jest prosty – część analityków i osób decyzyjnych może po prostu być na urlopach! I co ważne, w tym czasie i atakujący mają więcej czasu na przygotowanie i prowadzenie ataków.

Powyższe argumenty same w sobie nie wystarczają dla wskazania przyczyn niemal dziesięciokrotnego obserwowanego wzrostu. Dlatego warto też zauważyć zwiększenie aktywności prorosyjskich grup haktywistycznych oraz – co bardzo ważne – pojawienie się nowych narzędzi i nowych technik ataku (np. Tsunami Attack).

Sprawdź swoją sieć

Z naszych analiz wynika, że 70,35% ataków wykorzystuje protokół TCP, z czego większość to ataki aplikacyjne gdzie celem jest port 443 (https) oraz 80 (http). Mamy do czynienia z atakami typu HTTP GET Flood, mającymi na celu przeciążenie serwisów WWW i webaplikacji. Tutaj atakujący generują ruch sieciowy, przypominający profilem rzeczywisty ruch użytkowników internetu, jednak jego ilość i rozproszenie powoduje duże problemy w docelowych systemach.

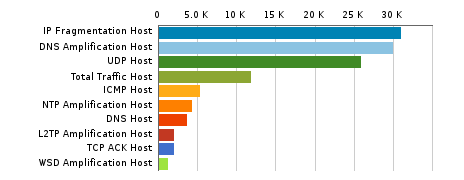

Spośród wszystkich rodzajów ataków widzimy, że nadal w czołówce znajdują się ataki amplifikacyjne (rysunek 2). Atak polegający na wzmocnieniu odbić to technika, umożliwiająca atakującym zarówno zwiększanie ilości złośliwego ruchu, jaki mogą wygenerować, jak i ukrywanie źródeł związanego z nim ruchu. Ataki amplifikacyjne generują dużą liczbę pakietów, używanych do przeciążenia docelowego systemu. Dzieje się tak, gdy podatna usługa odpowiada pakietem o dużym rozmiarze. Atakujący wysyła swoje żądanie, zwane „pakietem wyzwalającym”, które ma stosunkowo niewielki rozmiar, natomiast odpowiedź serwera jest od kilku, do kilku tysięcy (!) razy większa. Wykorzystanie błędnie skonfigurowanej dostępnej w internecie usługi DNS, daje przemnożenie wielkości ataku nawet 54-krotnie. Poszukując przyczyny takiej sytuacji zidentyfikowaliśmy znaczny wzrost dostępnych błędnie skonfigurowanych systemów DNS (open DNS recursive), które są wykorzystywane przez przestępców. Warto sprawdzić przy użyciu CyberTarczy, czy któreś z urządzeń w Twojej sieci nie jest również podatne.

Rysunek 2. Rodzaje ataków DDoS obserwowanych w sieci Orange Polska (ostatnie 30 dni).

Co będzie w tym roku?

Obserwując długoterminowe trendy i wzrost dostępnych narzędzi i infrastruktury do ataku, trzeba się spodziewać, iż dla DDOSów rok 2024 będzie kontynuacją tendencji wzrostowej. Jednak teraz możemy spodziewać się ataków na większą liczbę mniejszych podmiotów, które do tej pory nie były atakowane.

Więcej naszych obserwacji związanych z ekosystemem ataków DDoS i ochroną przed nimi będzie można już wkrótce znaleźć w naszym corocznym raporcie CERT Orange Polska.

Informacje o atakach DDoS obserwowanych w naszej infrastrukturze można zaś śledzić bezpośrednio na stronie https://cert.orange.pl/dane-o-zagrozeniach/?systemName=Ataki-DDos