Staromodny phishing bez malware’u

Tak ciekawego phishingu nie mieliśmy dawno. Począwszy od tego, że jego celem są użytkownicy urządzeń Apple (oh-oh… 😉 ) to na dodatek PDF załączony w mailu okazuje się być dość – hmmm, staromodnym wykorzystanie tego wektora ataku… Dobra, starczy teasera. Sami przeczytajcie:

Zaczęło się od faktury

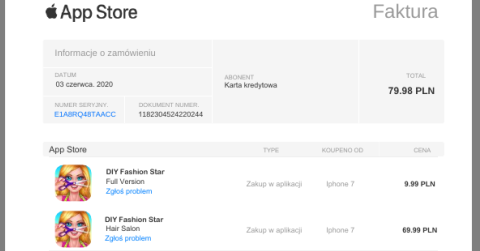

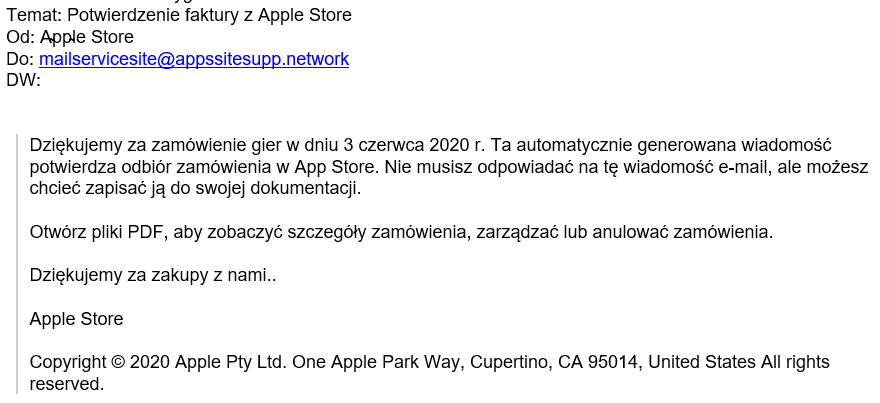

Oj, w dzisiejszych czasach każdy bardziej świadomy internauta powinien przechodzić w tryb „saper rozbrajający bombę”, gdy trafi do niego mail ze słowem „faktura” w tytule, na dodatek zawierający plik PDF. W opisywanym przez nas przypadku mail wyglądał tak:

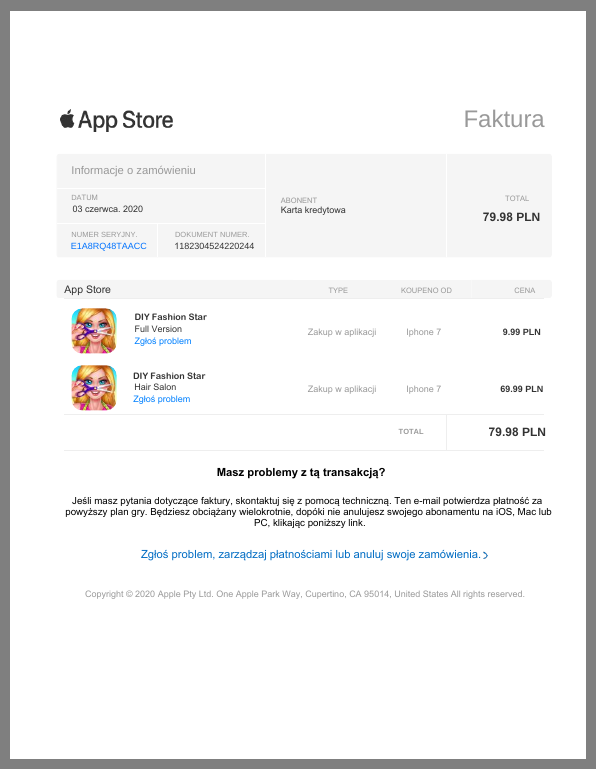

Oczywiście my otworzyliśmy PDF – nie bylibyśmy sobą, gdybyśmy tego nie zrobili ;), a poza tym – toż to nasza robota. Tym większe było nasze zaskoczenie, gdy plik PDF okazał się być – cóż, zwykłym PDFem! Bez żadnych dodatków, żadnych ukrytych rodzynek w postaci złośliwego kodu!

Masz problem?

Brzmi jak zaczepka na szemranym osiedlu, ale tym razem chodzi o problem z opisywaną fakturą. No bo faktycznie – mamy z nią problem, przecież nie kupowaliśmy niczego w grach, ale kto wie – może dziecko? No to klikamy…

Okazuje się, że kliknięcie rzeczonego linku prowadzi nas najpierw na hxxp://bulanmanabisadiam.com/7OcbAc7, zaś w kolejnym kroku po przekierowaniu trafiamy na docelową witrynę

hxxps://apps.appstore.payment-service.dgroetf.com/?loginasp_

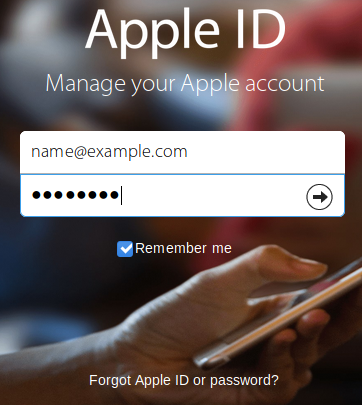

Widzicie ten adres? Początek jakby legitny, a dalej… Cóż, a dalej przestępcy liczą, że przestaniemy czytać. I z psychologicznego punktu widzenia mają rację, bowiem nasz mózg niezwykle chętnie „chodzi na skróty” i widząc znany adres automatycznie się wyłącza.

A skoro tak, i nie patrzymy w górę na adres, to w kolejnych krokach wpiszemy login i hasło…

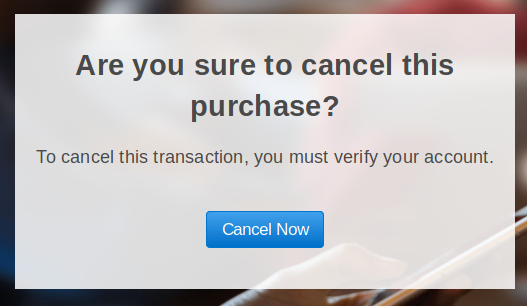

…by następnie potwierdzić, że tak, chcemy anulować transakcję, przecież niczego takiego nie kupowaliśmy!

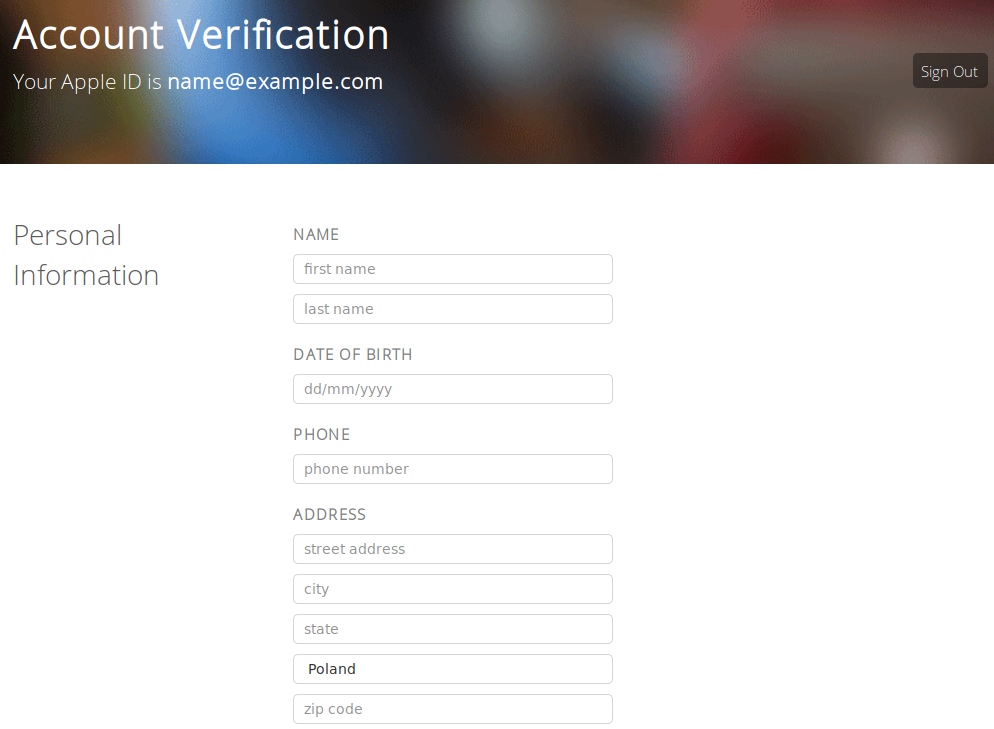

No dobra, skoro chcesz, to podaj dane osobowe i numer karty:

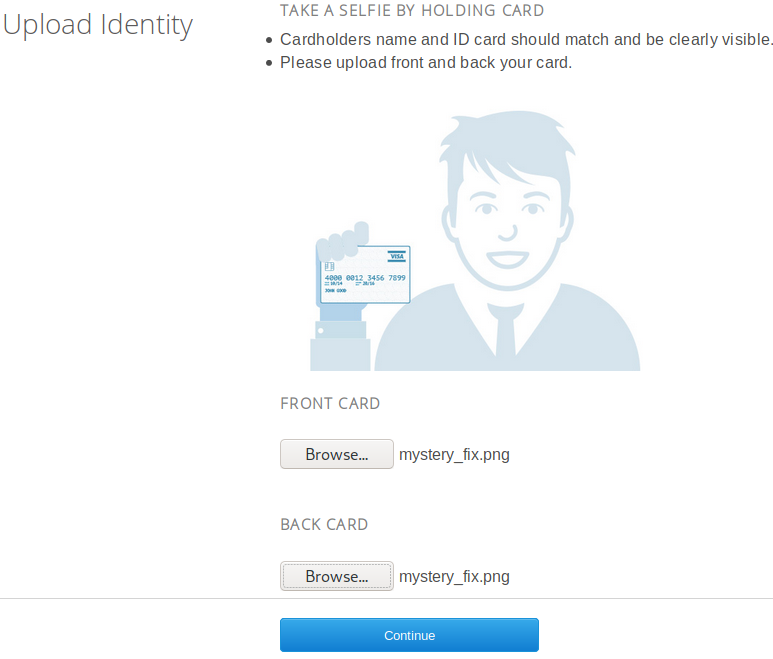

…zrób selfie z kartą, żebyś nas przypadkiem nie oszukał(!)…

…no i w zasadzie tyle. Potem Cię przekierujemy na legitną stronę Apple, a podczas, gdy będziesz pewny/a, że wszystko jest w porządku, my szybciutko kupimy coś na Twoją kartę, a jeśli da się użyć Twojego AppleID i hasła, to też nie omieszkamy.

Jeśli macie cokolwiek zapamiętać z tego długiego tekstu, to niech to będzie:

ZAWSZE czytaj CAŁY adres strony, na którą się logujesz

Oczywiście witryny powiązane z opisywanym atakiem blokujemy na CyberTarczy.