„Szorty” – czyli krótko o bezpieczeństwie (1)

W świecie cyberbezpieczeństwa i cyberzagrożeń w zasadzie ciągle coś się dzieje. O bardziej spektakularnych sytuacjach informujemy Was tutaj, krótkie ciekawostki wrzucamy na Twittera. Ale co z treściami za długimi na Twittera, a za krótkimi na odrębny tekst? Od teraz będą trafiać do „szortów”, opracowywanych regularnie przez debiutującego tym samym na stronie członka naszego zespołu Marka Olszewskiego!

Phishing na LinkedIn wysuwa się na prowadzenie

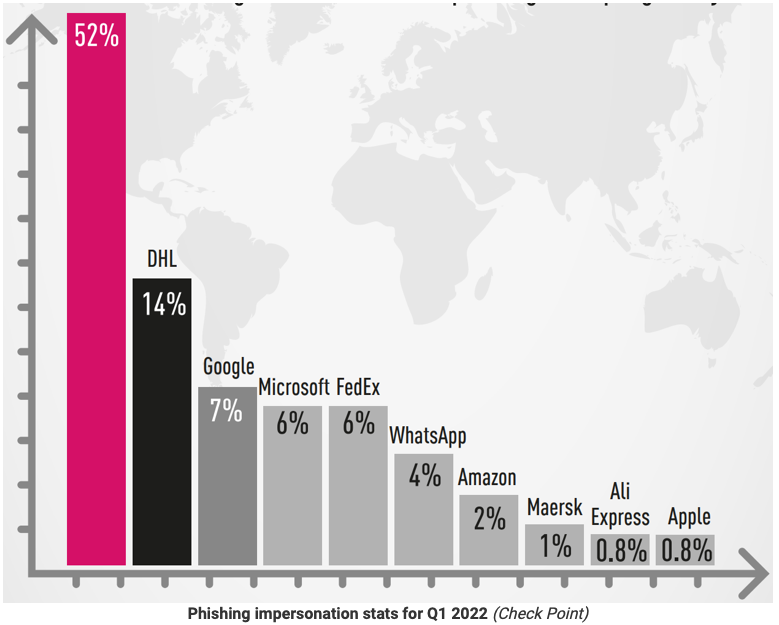

Nie pierwszy raz przestrzegamy w naszym serwisie przed atakami phishingowymi. Przestępcy co chwile zmieniają koncepcję swoich działań. Raz kampania phishingowa przybiera kształt „copy-paste”, prawdziwej strony do logowania pod zbliżoną domeną. Czasem jesteśmy poproszeni o podanie swoich danych do logowań w celu zweryfikowania swojego wieku przed drastycznym wideo (o czym pisaliśmy tu) lub otrzymujemy wiadomość drogą mailową z prośbą o zmianę hasła bądź wykonanie jakiegoś ruchu z naszej strony.

Pomimo naszych starań – blokowanie stron, często całych domen, blokowanie tego typu ruchu, filtrowania otrzymywanych wiadomości, przestępcy nie odpuszczają. Dlaczego? Bo są skuteczni. Analitycy Checkpoint Research podsumowali I kwartał 2022 roku w aspekcie najpopularniejszych celów phishingu. Na miejsce lidera wysunął się LinkedIn, kolejne miejsca zajmują DHL, Google oraz Microsoft.

Raport Checkpoint Research: https://blog.checkpoint.com/2022/04/19/social-networks-most-likely-to-be-imitated-by-criminal-groups-with-linkedin-now-accounting-for-half-of-all-phishing-attempts-worldwide/ , https://www.bleepingcomputer.com/news/security/linkedin-brand-takes-lead-as-most-impersonated-in-phishing-attacks/

Dziurawe Lenovo

Badacze firmy ESET odkryli luki w ponad setce modelów konsumenckich laptopów Lenovo. Potencjalnie ofiarą ataku na lukę w UEFI w sprzętach chińskiej firmy mogło paść nawet kilka milionów użytkowników! Spośród listy zagrożonych laptopów znajdują się również popularne w Polsce modele, takie jak Lenovo Legion, IdeaPady czy Lenovo Yoga. Co zrobić? Podatności CVE-2021-3970, 3971 i 3972 są załatane w najnowszych wersjach oprogramowania UEFI dla zagrożonych urządzeń. Jeśli Twój komputer jest na liście – sprawdź, czy jest dostępna łatka bezpieczeństwa lub skontaktuj się ze wsparciem producenta.

Pełna lista podatnych modeli: https://support.lenovo.com/us/en/product_security/LEN-73440).

Emotet rośnie w siłę

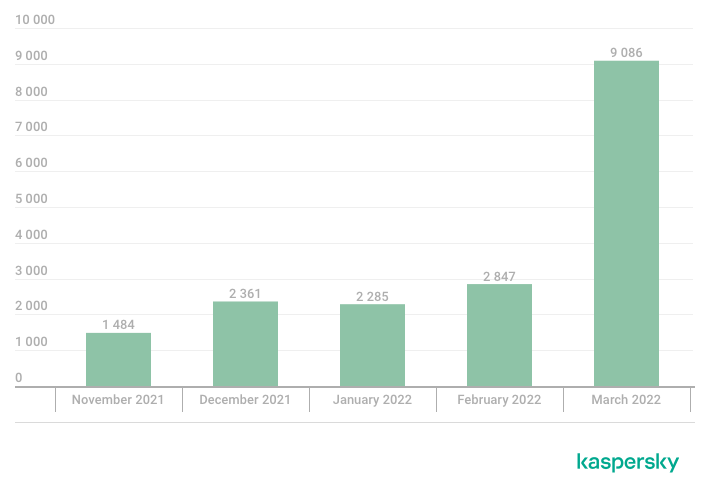

Emotet, czyli znane nam od dawna złośliwe oprogramowanie, dostarczane w formie załącznika z arkuszem Excel lub w dokumencie Word, wraca do gry. Ten malware, datowany na 2014 rok(!), zniknął z początkiem 2021, gdy po skoordynowanej akcji Europolu organy ścigania przejęły jego infrastrukturę. Wskrzeszenie swoich narzędzi zajęło przestępcom… 10 miesięcy. Obecny zestaw modułów Emoteta to nie tylko banker. Jest zdolny również do wykradania danych do logowania i e-maili, jak również dalszego rozpowszechniania się drogą mailową.

Analiza i statystyki: https://securelist.com/emotet-modules-and-recent-attacks/106290/

liczba użytkowników zaatakowanych przez Emotet

Ataki na tajwańskiego producenta sprzętu QNAP

Grudniowa fala ataków ransomware na sprzęt QNAP spędzała wielu klientom tej marki sen z powiek. Nieznany wektor infekcji, zagrożenie po wystawieniu sprzętu poza sieć wewnętrzną, luka w portach, nieznany atak na sprzęt – to tylko część z opinii i nagłówki medialne związane z atakami, kończącymi się szyfrowaniem danych dla okupu.

Ostatecznie QNAP oficjalnie wezwał klientów do wyłączenia przekierowywania portów Universal Plug and Play (UPnP) na ich routerach.

„Zaleca się, aby serwer QNAP NAS pozostawał za routerem i zaporą sieciową bez publicznego adresu IP. W konfiguracji routera należy wyłączyć ręczne przekierowanie portów i automatyczne przekierowanie portów UPnP dla serwera QNAP NAS”.

Za całe zamieszanie odpowiedzialny jest ransomware eCh0raix, znany również jako QNAPCrypt. Dobra wiadomość jest taka, że w sieci dostępny darmowy decryptor zaszyfrowanych przy jego użyciu danych.

Szczegóły: https://blog.qnap.com/what-is-upnp-port-forwarding-en

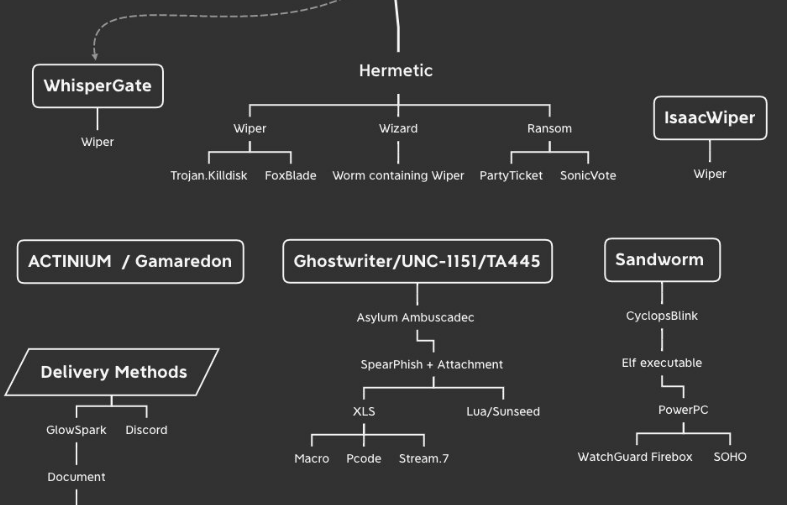

Cybernetyczny front wojny w Ukrainie oczami analityków

Dzięki raportowi stworzony przez firmę InQuest Labs możemy w ciekawej graficznej formie zapoznać się z najpopularniejszymi ransomware, stosowanymi przez atakujących oraz poznać grupy, które stoją za atakami na infrastrukturę Ukrainy.

Raport: https://inquest.net/blog/2022/04/07/ukraine-cyberwar-overview