Za tę dostawę możesz zapłacić bardzo dużo!

Dostarczanie jedzenia do domów. W czasie pandemii koronawirusa (pamiętacie te czasy?) ulice dużych miast zdominowały rowery, skutery i piesi kurierzy z charakterystycznymi torbami. Aż dziwne, że oszuści dopiero teraz zdali sobie z tego sprawę!

Strona wygląda na prawdziwą, nawet domenie można by uwierzyć. Przynajmniej do czasu, gdy obejrzymy więcej szczegółów.

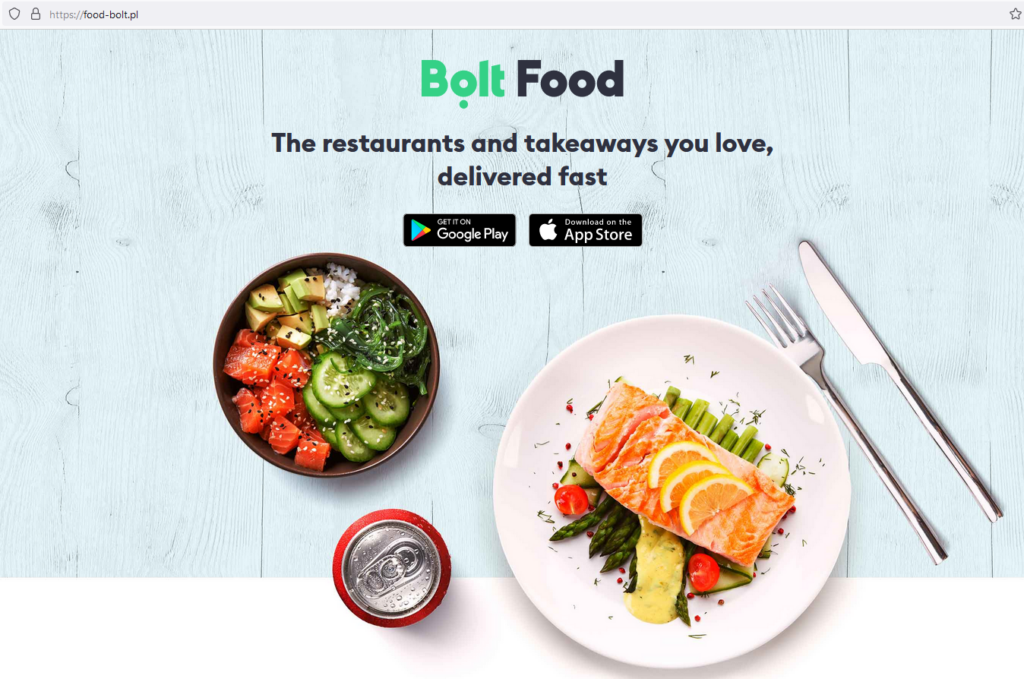

Estońska, obecna na całym świecie, firma na rosyjskich serwerach? Nawet gdyby biznesowo to się opłacało, w tym przypadku biznes przegrałby z geopolityką. Do tego trzymiesięczny certyfikat SSL i analityka wyłącznie w Yandeksie? No… nie.

Jak można się domyślać, pod logo AppStore nie znajdziemy nic, zaś pod logo Google Play – link do bezpośredniego pobrania aplikacji. Prosto z serwera food-bolt[.]pl. Czyli w formie takiej, w jakiej absolutnie aplikacji pobierać nie należy (chyba, że jesteśmy power-userami).

Nie wygląda jak apka dostawcy jedzenia…

Co ciekawe, pierwsza wersja aplikacji była błędnie skompilowana i nie uruchamiała się w żadnym środowisku. Wsparcie w reverse-engineeringu felernej wersji, a także w pracy nad tym tekstem, zaoferował nam wierny widz naszego Twitterowego kanału, Łukasz Cepok. A ponieważ współpracy nigdy nie odmawiamy, bardzo dziękujemy!

Już spojrzenie w manifest aplikacji pokazuje, że wiele jest nie tak. Aplikacja do dostawy jedzenia nie potrzebuje aż tylu uprawnień!

<uses-permission android:name=”android.permission.DISABLE_KEYGUARD”/>

<uses-permission android:name=”android.permission.READ_PRIVILEGED_PHONE_STATE”/>

<uses-permission android:name=”android.permission.REQUEST_INSTALL_PACKAGES”/>

<uses-permission android:name=”android.permission.GET_TASKS”/>

<uses-permission android:name=”android.permission.INTERNET”/>

<uses-permission android:name=”android.permission.CALL_PHONE”/>

<uses-permission android:name=”android.permission.REQUEST_IGNORE_BATTERY_OPTIMIZATIONS”/>

<uses-permission android:name=”android.permission.RECEIVE_BOOT_COMPLETED”/>

<uses-permission android:name=”android.permission.REQUEST_DELETE_PACKAGES”/>

<uses-permission android:name=”android.permission.RECEIVE_SMS”/>

<uses-permission android:name=”android.permission.READ_SMS”/>

<uses-permission android:name=”android.permission.SEND_SMS”/>

<uses-permission android:name=”android.permission.READ_CONTACTS”/>

<uses-permission android:name=”android.permission.WAKE_LOCK”/>

<uses-permission android:name=”android.permission.QUERY_ALL_PACKAGES”/>

<uses-permission android:name=”android.permission.GET_ACCOUNTS”/>

<uses-permission android:name=”android.permission.READ_PHONE_STATE”/>

Powyższe pozwalają aplikacji na pełny dostęp do urządzenia, na którym została zainstalowana. Kluczowe są przede wszystkim uprawnienia, dające jej zarządzanie nakładkami na ekran oraz wysyłanie, odbieranie i czytanie SMSów. Oznacza to, iż może wyświetlić właścicielowi na ekranie dowolną treść (np. własną ramkę na aplikacji bankowej), a po przejęciu loginu i hasła wysłać i odebrać zwrotny SMS bez wiedzy ofiary!

Co dzieje się dalej?

Po instalacji program pobiera listę aplikacji, obecnych na telefonie ofiary:

szukając na niej poniższych, również zdefiniowanych w manifeście:

- org.telegram.messenger

- com.facebook.katana

- com.instagram.android

- com.android.chrome

- com.google.android.youtube

- com.whatsapp

- com.google.android.contacts

- com.google.android.gm

- com.android.vending

- com.zhiliaoapp.musically

po stwierdzeniu ich obecności pobierając odpowiednie web-injecty.

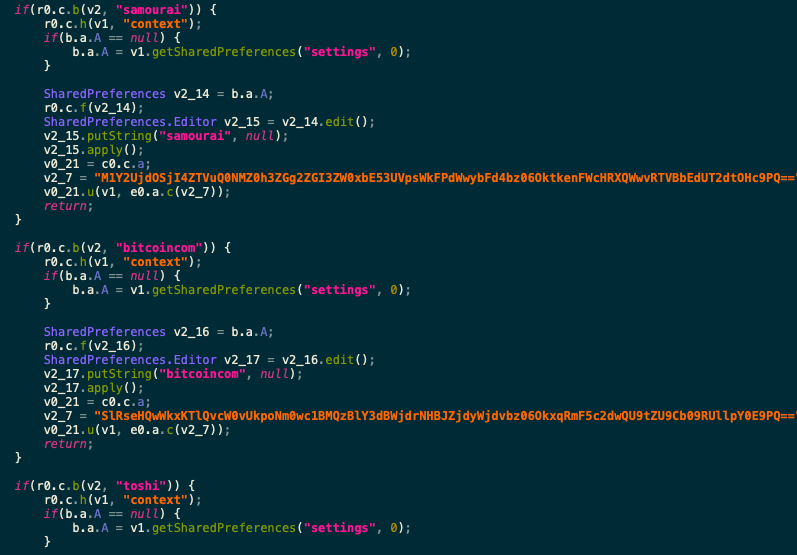

Poszukuje również na urządzeniu ofiary porfeli kryptowalutowych:

Na koniec na serwer C&C trafiają: nazwa operatora komórkowego ofiary i numer telefonu, zaś ikona aplikacji (com.jahokisonuvu.riwewi.gacowogodiseyute.a) zostaje ukryta.

Ciekawostka – w treści aplikacji znajdują się intrygująco brzmiące stringi (w oryginale po rosyjsku), również kierowane w kierunku reversera (Łukasz, boisz się? 😉 ):

Путин_красавчик (putin_przystojniak)

Вызвать_цунами_на_америку (Wezwij_tsunami_na_amerykę)

Сдохни_тот_кто_разреверсил_это (Zdechnij_reverserze)

Уничтожить_все_человечество (Zniszczyć_wszystkich_ludzi)

Запустить_коронавирус (Uruchomić_koronawirusa)

Убить_всех_китайцев (Zabić_wszystkich_Chińczyków)

ВЫчислить_по_IP_реверсера_который_это_смотрит (Znaleźć_IP_reversera_który_to_ogląda)

Co to jest?

Po dwóch dniach przestępcy też musieli się zorientować, że coś jest nie tak i podmienili aplikację na działającą. Analiza pliku

(MD5 b35a51dd3d07f023f2235772857c8d04ec420e5f8fcf1ef3a416af4400cdb4fb 5bc84ed4a80f805ea5d83652624f20708029072080a9356bf5920251e6b717bd)

wykazała, że mamy do czynienia z nową wersją trojana Alien, identyfikowaną w momencie pisania tego tekstu przez zaledwie 11 z 63 silników antywirusowych).

Z tego samego serwera Command&Control, tj.

hxxp://193.106.191.116:3434

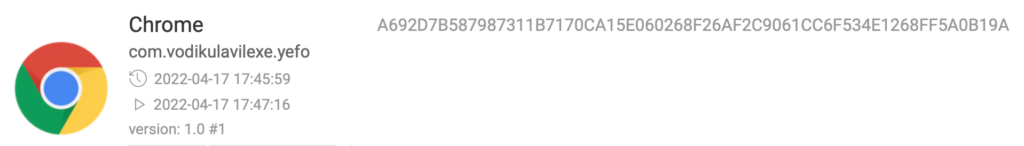

korzystają też inne aplikacje, jedna również udająca Bolt (MD5 5bc84ed4a80f805ea5d83652624f20708029072080a9356bf5920251e6b717bd) oraz podszywająca się pod Google Chrome (MD5 a692d7b587987311b7170ca15e060268f26af2c9061cc6f534e1268ff5a0b19a).

Nie musimy chyba dodawać, że instalacja jakiejkolwiek z nich w najlepszej sytuacji skończy się utratą dostępu do serwisów społecznościowych/maila, w najgorszym zaś – stratą pieniędzy z kont bankowych?

Dbajcie o siebie.