Żądanie zaprzestania naruszenia praw autorskich? Nie, phishing.

„Żądanie zaprzestania naruszenia praw autorskich” – taki zwrot brzmi bardzo poważnie. Gdy znajdzie w się w zaadresowanym do nas mailu, można się przestraszyć. A w efekcie zareagować emocjonalnie i dać się oszukać. Uważajcie na kampanię phishingową, podszywającą się pod Agencję Artystyczną MTJ.

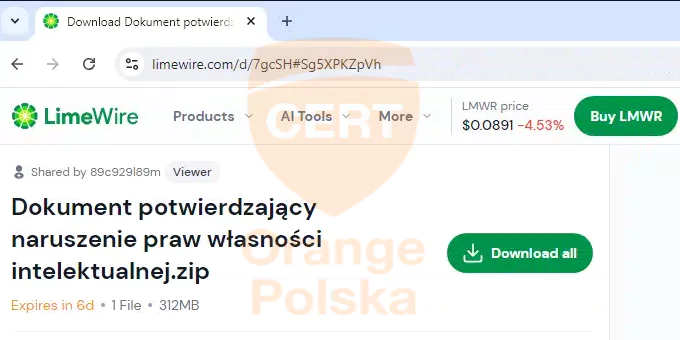

Do CERT Orange Polska trafił napisany prawniczym językiem e-mail, grożący konsekwencjami prawnymi w przypadku „nie usunięcia naruszonej treści”. Forma i brak błędów mogą sugerować, iż atakując wszedł w posiadanie podobnego pisma i użył go w kampanii phishingowej, zmieniając jedynie dane adresata.

W treści maila nie ma informacji o treściach naruszających prawo. Będąc odbiorcą takiej wiadomości zakładamy więc, że znajdują się załączonym pliku pdf. Który – jak się za chwilę okaże – ani nie jest załączony, ani też nie jest plikiem pdf.

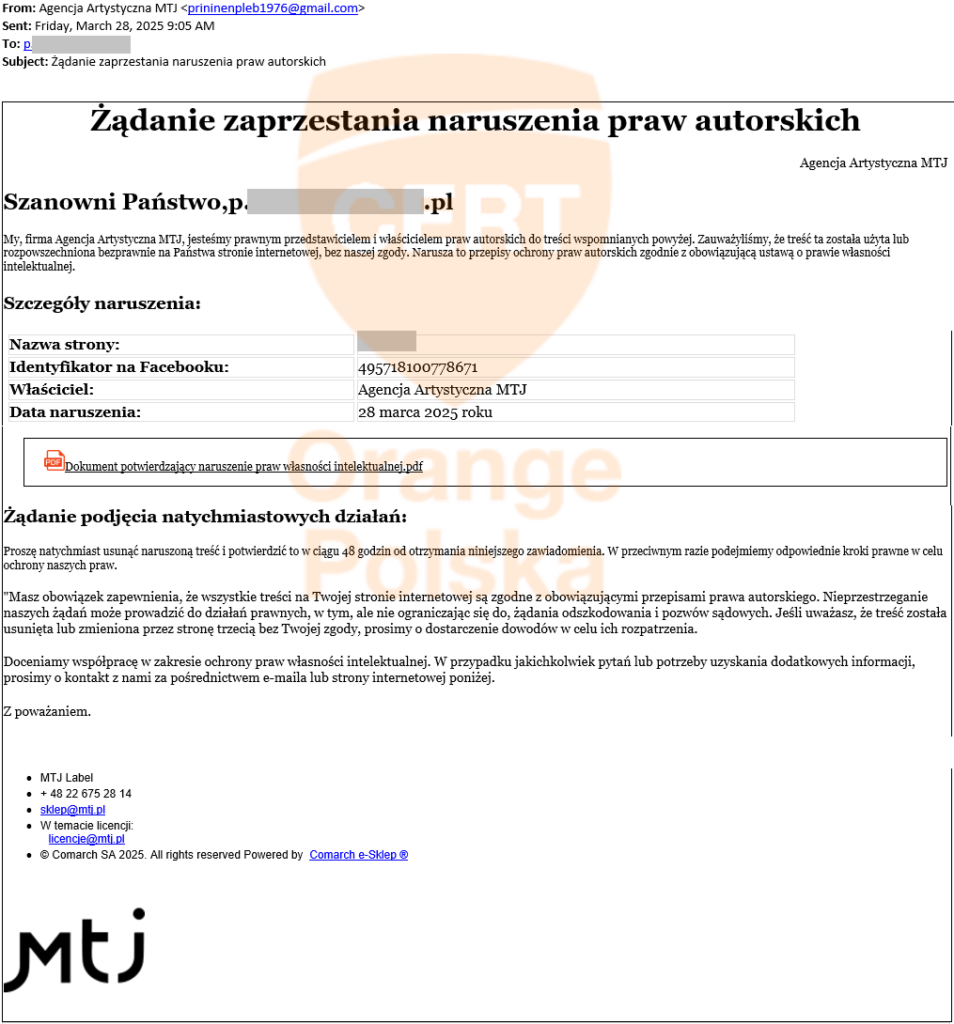

Co się dzieje po kliknięciu? Najpierw mamy przekierowanie przez skracacz. To socjotechniczna sztuczka – zwykły internauta nie musi wiedzieć, że to skracacz, a dalsza część adresu uwiarygadnia scenariusz ataku…

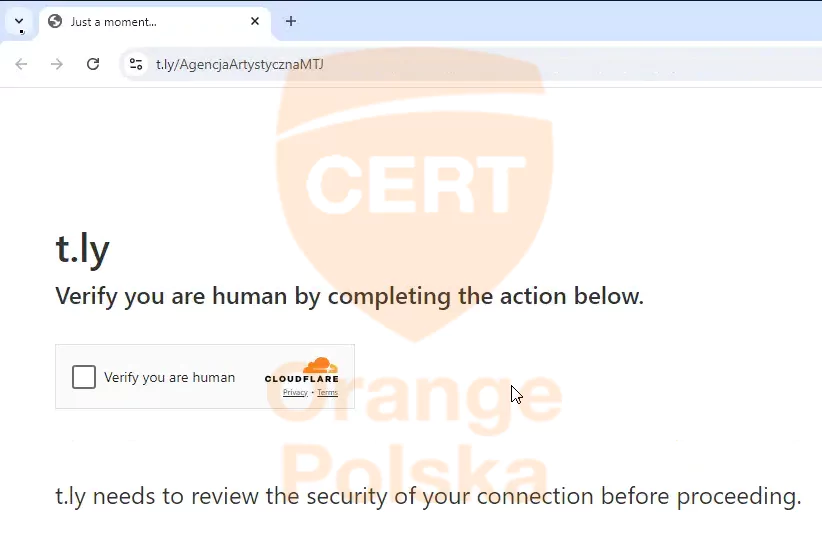

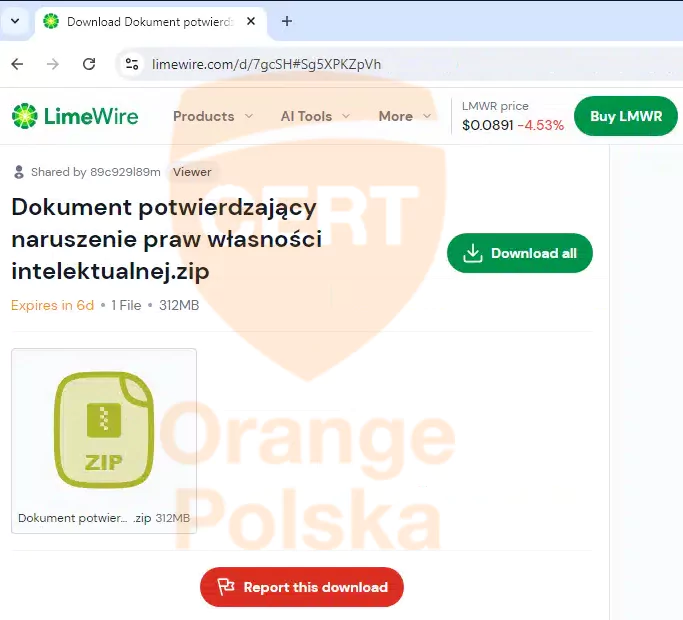

…do tego stopnia, że w kolejnym kroku ofiara może się skupić na treści strony, a nie tym, iż dokument umieszczony jest w ogólnodostępnym serwisie wymiany plików i okazuje się plikiem ZIP.

Żądanie zaprzestania naruszenia praw autorskich – co jest w środku?

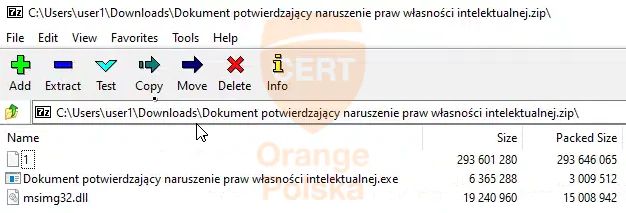

Po ściągnięciu i otwarciu ZIPa okazuje się, że znajdują się w nim trzy pliki.

Najdłuższy, 1 to tylko „zaślepka”, powiększająca plik do takiej wielkości, by nie skanował go mechanizm antywirusowy publicznej chmury. Kolejne to rzekomy pdf, który okazuje się być plikiem wykonywalnym i niezbędna mu biblioteka (ab9d06b65ce017bdfd220df2d7034ce51f808124561f1c04953ef8267fab1613).

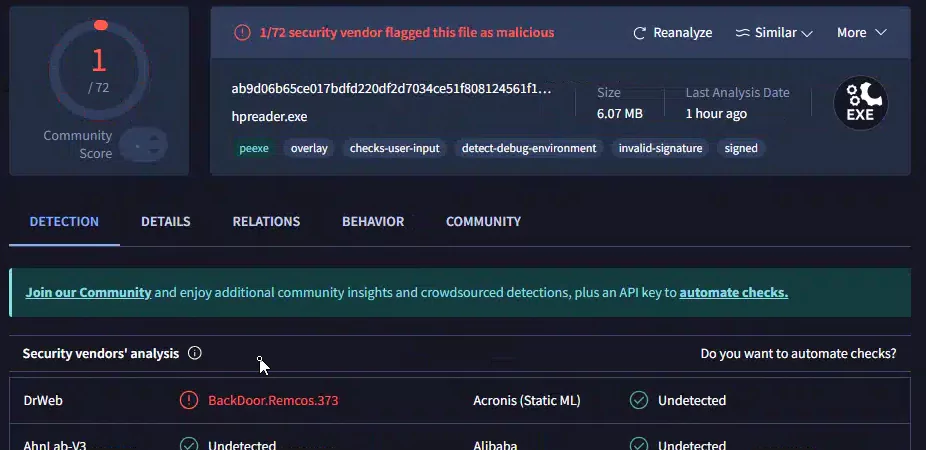

Pozostał już tylko ostatni krok – sprawdzenie z jakim szkodnikiem mamy do czynienia.

[uaktualnienie] Choć początkowo wydawało się, że mamy do czynienia z naszym starym znajomym, Remcos RAT, regularnie opisywanym na tych łamach, dalsze analizy wykazały, że to Rhadamantys Stealer.

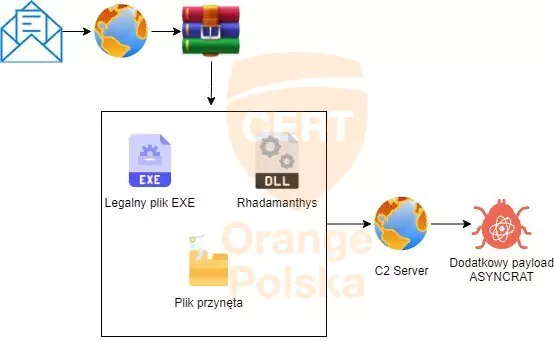

Interakcja z plikiem wykonywalnym wyzwalała łańcuch infekcji w wyniku którego niegroźny plik wykonywalny wczytuje załączoną bibliotekę DLL (technika DLL sideloading), zawierającą skompresowany ładunek stealera. Po uruchomieniu w pamięci systemu Rhadamanthys rozpoczyna kradzież danych: ciasteczek loginów, danych z portfeli kryptowalut, zapisanych haseł itp. Dodatkowo, po skomunikowaniu z serwerem C2 (hxxps://104[.]37[.]172[.]175:1057/1367e1d853b0791e08/n6fg3ns2.ej82g), malware pobiera i uruchamia dodatkowe złośliwe oprogramowanie takie jak AsyncRAT.