W naszym Krajobrazie Zagrożeń tym razem zajęliśmy się zaawansowanymi metodami wykorzystywanymi przez grupy APT, ale także nowym złośliwym oprogramowaniem widocznym w masowych kampaniach. Z zainteresowaniem monitorujemy również ataki wspierane sztuczną inteligencją i LLM, szczególnie, że jest to temat, który regularnie wywołuje dyskusje o powszechności tego kierunku rozwoju metod wykorzystywanych przez atakujących. Z tego względu w aktualnym przeglądzie zagrożeń nie zabrakło takich wątków. W sekcji CVE Tygodnia po raz kolejny znalazł się SAP, w którym krytyczna podatność może grozić pełnym przejęciem infrastruktury IT. O tych i innych istotnych, według nas, analizach oraz wydarzeniach minionego tygodnia przeczytacie poniżej.

Na skróty:

- Temat tygodnia: Atak na łańcuch dostaw w ekosystemie npm.

- Zaawansowane zagrożenia: EggStreme – nowy bezplikowy framework APT.

- Cybercrime: Oświadczenie Scattered Lapsus$ Hunters – pożegnanie, czy gra pozorów?

- Future: EvilAI = socjotechnika + kodowanie z LLM.

- Oszustwa i podszycia: Malvertisment – META Verified za darmo?

- Złośliwe oprogramowanie: CastleRAT – dynamiczna ewolucja.

- CVE Tygodnia: Krytyczna podatność w SAP in-the-wild.

Temat tygodnia

Atak na łańcuch dostaw w ekosystemie npm.

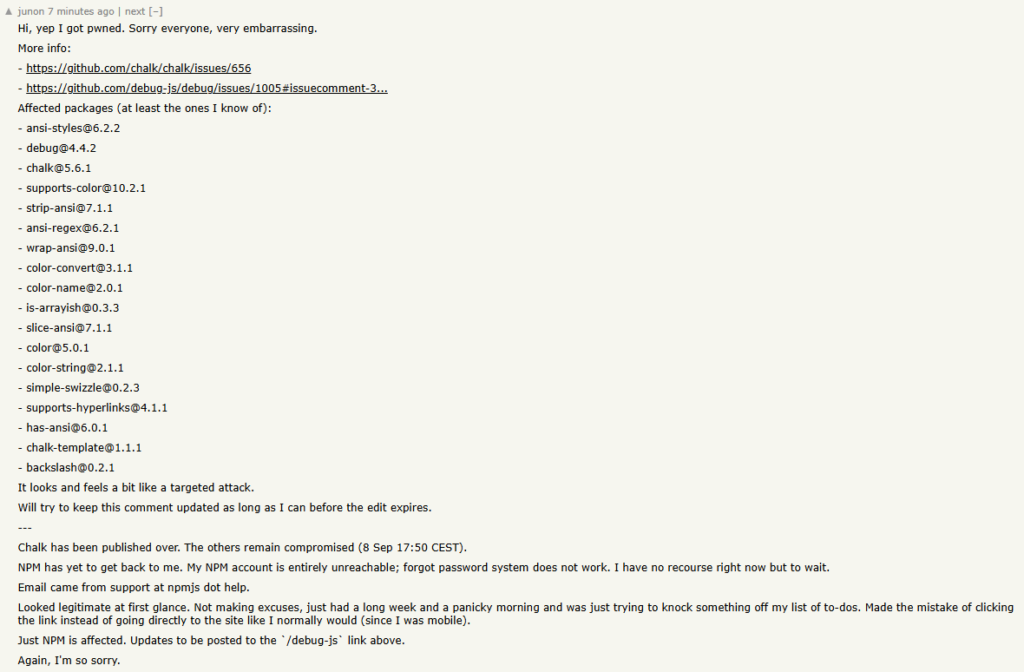

Sprawa zainfekowania popularnych pakietów JavaScript w ekosystemie npm przybiera coraz poważniejszy obrót, a wciąż pojawiają się nowe informacje dotyczące pakietów objętych incydentem. Mowa o ataku z 8 września 2025 roku, w którym przejęto konto administratora odpowiedzialnego m.in. za pakiety „chalk” i „debug”, by wprowadzić do nich złośliwy kod atakujący użytkowników przeglądarek.

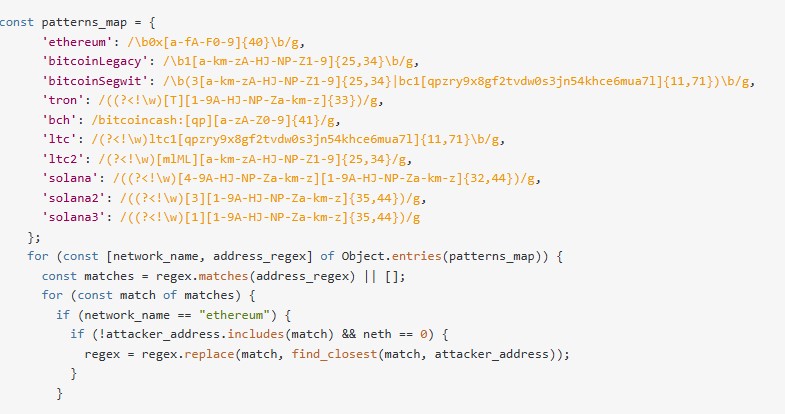

Do kompromitacji doszło przez skuteczny atak phishingowy podszywający się pod portal npm i żądający ponownego ustawienia MFA. Atakujący wykorzystali uzyskany dostęp do konta administratora o pseudonimie „Qix” (Josh Junon), by opublikować nowe, spreparowane wersje co najmniej 18 pakietów, które łącznie generowały ponad 2 miliardy pobrań tygodniowo. Nowe wersje zawierały złośliwy kod uruchamiany po stronie klienta – wyłącznie w kontekście przeglądarki. Złośliwy kod uruchamiany w przeglądarce przechwytywał kluczowe API (fetch, XMLHttpRequest, window.ethereum, window.tronWeb, solana.connect) i nasłuchiwał na odpowiedzi sieciowe zawierające dane transakcyjne. W zależności od kontekstu podmieniał adresy portfeli, tokeny odbiorców lub inne kluczowe dane związane z transakcjami blockchain, prowadząc do ich przechwycenia. Wszystko to realizowane było przy zachowaniu niezmienionego interfejsu użytkownika, co miało na celu zminimalizowanie szans wykrycia ataku przez użytkownika.

Pierwotna lista kompromitowanych paczek obejmowała 18 bibliotek, takich jak chalk, debug, supports-color, color-string, strip-ansi i wrap-ansi. W kolejnych dniach, dzięki analizom firm takich jak Semgrep i Sonatype, zidentyfikowano kolejne pakiety zawierające złośliwy kod, m.in. duckdb, @duckdb/node-api, prebid.js, proto-tinker-wc oraz prebid-universal-creative. W sumie liczba potwierdzonych zainfekowanych pakietów przekroczyła 25 i może dalej rosnąć. Złośliwe paczki dostępne były przez czas od kilkudziesięciu minut do kilku godzin – po czym zostały usunięte przez zespół npm. Niemniej jednak, ze względu na powszechność i szerokie wykorzystanie tych bibliotek, potencjalna skala ekspozycji jest olbrzymia – szczególnie dla aplikacji frontendowych integrujących się z portfelami kryptowalutowymi (np. dApps, interfejsy web3).

W odróżnieniu od ataków ransomware czy backdoorów działających na poziomie systemu operacyjnego, złośliwy kod w tym przypadku był w całości osadzony w JavaScript i wykonywany w przeglądarce użytkownika – a zatem podatny był każdy, kto odwiedzał aplikację frontendową zbudowaną przy użyciu podatnych wersji paczek. Co więcej, wiele aplikacji może nie być świadomych użycia tych bibliotek, ponieważ były importowane przez inne zależności.

Zespołom developerskim zalecamy:

- Przeprowadzenie dokładnej analizy plików package-lock.json/yarn.lock w poszukiwaniu zainfekowanych wersji,

- natychmiastową aktualizację wszystkich zainfekowanych paczek,

- odbudowania artefaktów aplikacji po usunięciu podatnych zależności,

- zastosowania SBOM (Software Bill of Materials) do śledzenia komponentów.

Choć nie opublikowano jeszcze szczegółowych danych o liczbie skutecznych kradzieży, istnieje ryzyko, że nawet krótka obecność złośliwych wersji w popularnych paczkach może skutkować realnymi stratami finansowymi.

Więcej informacji:

https://jfrog.com/blog/new-compromised-packages-in-largest-npm-attack-in-history

https://www.aikido.dev/blog/npm-debug-and-chalk-packages-compromised

https://www.sonatype.com/blog/npm-chalk-and-debug-packages-hit-in-software-supply-chain-attack

Wybrane zagrożenia tygodnia

Zaawansowane zagrożenia

EggStreme – nowy bezplikowy framework APT.

Podczas cyberataku na firmę wojskową na Filipinach wykorzystano nieznane do tej pory narzędzie opierające swoje działanie o mechanizmy bezplikowe, czyli „fileless”. Odkrywca, firma Bitdefender, nazwał to narzędzie EggStreme. I choć w ataku pojawiają się szyfrowane komponenty na dysku, to kluczowe funkcje są wykonywane i utrzymywane w pamięci, co utrudnia wykrycie przez tradycyjne mechanizmy bezpieczeństwa.

Oczywiście, technika ukrywania kodu bezpośrednio w pamięci nie jest mocno zaskakująca i jest często wykorzystywana przez zaawansowane grupy (głównie APT). Jednak każda nowa implementacja wymaga dokładnej analizy, tak by zweryfikować, czy obecne narzędzia detekcji zagrożeń są w stanie wykrywać ataki z wykorzystaniem takiego narzędzia.

W erze APT, fileless stało się synonimem sposobu działania zaprojektowanego pod długotrwałe, ukryte utrzymanie dostępu. Grupy APT integrują techniki „living off the land” z wykonywaniem kodu bez trwałych plików: skrypty PowerShell/WMIC/HTA są używane do wykonania pierwszej fazy, zaszyfrowane ładunki przechowywane są jako zasoby lub w rejestrze, a następnie odszyfrowywane i ładowane do pamięci przy pomocy refleksyjnego ładowania DLL (reflective DLL loading) albo poprzez wstrzykiwanie kodu do uprzywilejowanych procesów systemowych. Dodatkowo stosowane jest sideloading DLL – zastępowanie lub manipulowanie bibliotekami ładowanymi przez legalne pliki binarne – by wymusić załadowanie złośliwego kodu przez zaufany proces, co znacząco utrudnia rozróżnienie działalności złośliwej od normalnej. To podejście jest cechą charakterystyczną najnowszych kampanii APT: modularność, redundancja komponentów (np. loader → reflective loader → agent → moduły szpiegujące → zapasowy backdoor), szyfrowana i uwierzytelniana komunikacja z C2 (np. mTLS/gRPC) oraz uruchamianie krytycznej logiki wyłącznie w RAM, by zmniejszyć ślady po dysku.

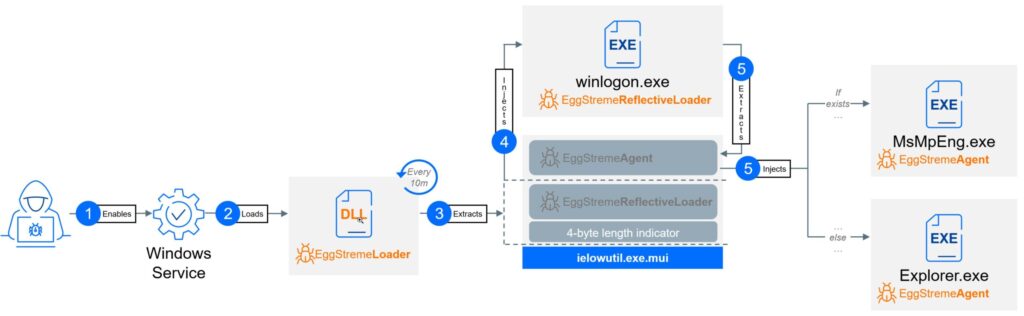

Z takich technik korzysta właśnie EggStreme – loader i szyfrowane payloady są dostarczane w postaci zaszyfrowanych zasobów i uruchamiane w pamięci procesów typu winlogon.exe czy MsMpEng.exe, zamiast jako widoczne pliki wykonywalne.

Malware składa się z kilku wzajemnie powiązanych faz i komponentów. Atak rozpoczyna się od EggStremeFuel, loadera początkowego, który wykorzystuje DLL sideloading – podstawienie złośliwej biblioteki DLL („mscorsvc.dll”) w miejscu, które zostaje użyte przez legalny plik („WinMail.exe”) z katalogu użytkownika. Następnie EggStremeLoader instaluje usługę Windows, która co pewien czas odczytuje plik .mui zawierający szyfrowane payloady: EggStremeReflectiveLoader i EggStremeAgent. Ten loader odszyfrowuje pierwsze dwa payloady i używa technik wstrzykiwania kodu („process injection”), aby uruchomić EggStremeReflectiveLoader w zaufanym procesie (np. winlogon.exe), a potem EggStremeAgent w procesie typu MsMpEng.exe lub explorer.exe.

EggStremeAgent jest rdzeniowym backdoorem: komunikuje się z serwerem atakującym przez protokół gRPC przy użyciu dwustronnego TLS (mutual TLS), posiada ponad 50 komend umożliwiających: zbieranie danych systemowych i sieciowych, wykonywanie poleceń, manipulowanie plikami i katalogami, ruch boczny, eksfiltrację danych, eskalację uprawnień itp. Moduł keyloggera (EggStremeKeylogger) bywa aktywowany przy nowych sesjach użytkowników – wstrzykiwany do procesu explorer.exe, przechwytuje klawisze, monitoruje schowek, ścieżki plików przy kopiowaniu, zbiera szczegóły systemowe, wszystko to szyfrowane na żywo. Dodatkowo istnieje sekundarny backdoor („EggStremeWizard”), który działa lżej i ma funkcje zapasowe: upload/download plików, reverse shell.

Zaawansowane elementy EggStreme to między innymi:

- Fileless execution: decrypted payloady operują w pamięci, nie pozostawiają odszyfrowanych plików na dysku.

- Reflective loading: wstrzykiwanie DLL do pamięci w procesie bez tworzenia pliku DLL w standardowej lokalizacji, wykorzystywanie procesów systemowych (winlogon.exe, MsMpEng.exe) do ukrycia działań.

- DLL sideloading: używanie legalnych plików binarnych, które ładowane są złośliwe DLL-e poprzez zastąpienie lub manipulację bibliotekami.

- Eskalacja uprawnień/Prawo dostępu: używanie SeDebugPrivilege, zmiany uprawnień plików systemowych, wykorzystanie usług Windows, nawet tych wyłączonych domyślnie.

- Zaawansowana łączność C2: gRPC + mutual TLS, korzystanie z certyfikatów własnej CA do ustanowienia zaufanych połączeń, zmiana/rotacja serwerów C2.

- Modularność i wieloetapowość: podział na loader, reflective loader, główny agent, keylogger, backdoor zapasowy. Redundancja komponentów, sprawia, że wykrycie i usunięcie jednego z nich, nie usuwa całego frameworku i atakujący nadal ma kontrolę nad systemem.

- Śledzenie sesji i użytkownika: agent monitoruje start nowych sesji użytkowników, dopiero wtedy aktywuje moduł keyloggera, co pomaga ograniczyć ilość podejrzanych zdarzeń i lepiej ukryć obecność.

EggStreme to wielokomponentowy, wyrafinowany framework szpiegowski. Wykorzystany został do ataku na precyzyjnie dobraną organizację (atak targetowany). W związku z tym, podejrzewamy, że nie będzie on stosowany w powszechnych atakach. Jego detekcja może być nieoczywista, dlatego warto przyjrzeć się analizie Bitdefendera i ocenić, czy techniki, jakie wykorzystuje malware znajdują pokrycie w eksploatowanym EDR na wypadek ataków o podobnym charakterze.

W kwestii atrybucji Bitdefender podkreśla, że cele i taktyki EggStreme odpowiadają znanym wzorcom cyber-szpiegostwa skoncentrowanego na rejonie Azji i Pacyfiku, dlatego badacze łączą kampanię z aktorem powiązanym z Chinami. Jednocześnie w raporcie nie pojawia się pewne przypisanie do konkretnej, wcześniej zdefiniowanej grupy APT – Bitdefender nie zidentyfikował jednoznacznych artefaktów czy „fingerprintów” pozwalających przypisać narzędzie do znanego zespołu. W praktyce oznacza to, że obserwowane TTP (target, DLL sideloading, reflective loading, mTLS C2) są spójne z profilem chińskich operacji wywiadowczych, ale brak jest publicznie dostępnego dowodu łączącego EggStreme z konkretnym autorem lub nazwanym APT.

Więcej informacji:

https://www.bitdefender.com/en-us/blog/businessinsights/eggstreme-fileless-malware-cyberattack-apac

Cybercrime

Oświadczenie Scattered Lapsus$ Hunters – pożegnanie, czy gra pozorów?

8 września na kanale Telegram „Scattered Lapsus$ Hunters 4.0” i forum BreachForums ukazało się oświadczenie informujące o zakończeniu działalności członków grupy ze względu na osiągniecie założonych celów. Część członków grupy miałaby zrezygnować z działalności przestępczej, ale inni mają kontynuować działanie, lecz w cieniu.

Kanał łączy Scattered Sprider, LAPSUS$ i ShinyHunters, które choć śledzone jako osobne grupy i aktywności, mogą być elementami innej, większej społeczności „The Com”. Ich działania wskazywały na zdecentralizowaną strukturę bliższą kolektywowi niezależnych przestępców oraz grup korzystających z podobnych metod.

Komunikat pełen jest przejaskrawionych opisów chwalących własne metodyki działania, przeprowadzone ataki, ich skalę oraz wpływ na firmy. Pojawiły się także deklaracje, że aktualna decyzja nie wynika z działań służb (m.in. aresztowań i dochodzeń), które według przestępców są pozbawione sensu i efektu. Interesujące jest także stwierdzenie, iż niektóre firmy będące celem przeszłych ataków kolektywu nie udostępniły jeszcze o tym informacji, więc nadchodzące doniesienia łączące ataki z nimi, nie świadczą o dalszej działalności, lecz publikacji „zaległych” wątków.

Analitycy nie uznają komunikatu za oznakę definitywnego końca grupy. Rozproszona struktura i niedawne sukcesy sprawiają, że informacja o zakończeniu działalności wydaje się mało wiarygodna. Spodziewamy się, że co najmniej część członków będzie dalej wykorzystywać swoje doświadczenie w atakach o podobnym charakterze. Modus operandi Scattered Spider, LAPSUS$ i Shiny Hunters może być także imitowany przez inne grupy lub jednostki widzące w ich podejściu szansę na łatwy zarobek i sukces małym kosztem bez potrzeby posiadania zaawansowanej wiedzy technicznej. Przypominamy, że ci threat actorzy znani są z ataków na duże i rozpoznawalne firmy, gdzie wykorzystywano techniki takie jak inżynieria społeczna oraz poprawne poświadczenia pozyskane z ogólnodostępnych wycieków lub od IAB (Initial Access Brokers). Ich celem było osiągnięcie zysku finansowego oraz rozgłosu.

Więcej informacji:

https://x.com/DarkWebInformer/status/1966300784426877282

https://cloud.google.com/blog/topics/threat-intelligence/voice-phishing-data-extortion

https://www.sans.org/blog/defending-against-scattered-spider-and-the-com-with-cybercrime-intelligence

Future

EvilAI = socjotechnika + kodowanie z LLM.

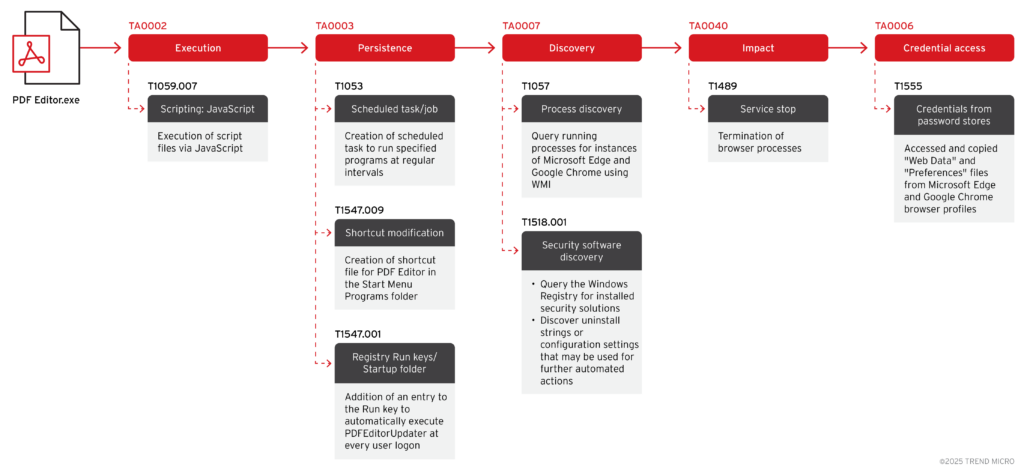

Firma TrendMicro opublikowała artykuł opisujący połączenie socjotechniki i kodu wygenerowanego z pomocą AI. Wykorzystywane w kampanii malware imituje prawdziwe oprogramowanie, by ominąć zabezpieczenia i ukraść poświadczenia jednocześnie utrzymując trwały dostęp do systemów organizacji. Analitycy wskazują na międzynarodowy zasięg zagrożenia. Ataki dotknęły organizacje między innymi z sektorów rządowych, ochrony zdrowia i produkcji. Operatorzy EvilAI, bo tak zostało nazwane to zagrożenie, używają nazw takich jak App Suite, PDF Editor i Recipe Lister, więc nie ma miejsca podszycie pod znane aplikacje, wykorzystywane są raczej uniwersalne narzędzia usprawniające pracę.

Pliki były hostowane na świeżo zarejestrowanych domenach imitujących portale producentów i strony technologiczne, a informacje o tym oprogramowaniu były propagowane za pośrednictwem złośliwych reklam, postów na forach i w mediach społecznościowych oraz z wykorzystaniem metody SEO poisoning. Do pobrania narzędzi zachęcano poprzez obietnice poprawy produktywności, usprawnienia pracy z dokumentami lub funkcji wspieranych przez AI. Proces instalacji ma przypominać standardowe zachowanie legalnego oprogramowania i zazwyczaj oferowane były także podstawowe deklarowane funkcje reklamowanej aplikacji poza tymi złośliwymi działającymi w tle. Minimalizuje to podejrzliwość użytkowników, których uwagę często zwraca inne niż oczekiwane zachowanie zainstalowanej aplikacji, co skutkuje wątpliwościami co do bezpieczeństwa oprogramowania. Pliki posiadały także podpisy cyfrowe. Autorzy zaznaczyli również, że część zaobserwowanego kodu była prawdopodobnie pisana przy wsparciu LLM na co według analityków wskazuje mnogość rzeczowych (czasem nawet nadmiernie opisowych) komentarzy i dobrze ustrukturyzowany kod.

Sam łańcuch infekcji zaczyna się od uruchomienia pliku wykonywalnego i następnie silnie obfuskowanego skryptu JavaScript. Ustanawiany jest kontakt z serwerem C2 (Command & Control) na podstawie konfiguracji zawartej w próbce. Aplikacja oferująca funkcje istotne dla użytkownika działa, a w tle postępuje infekcja zapewniająca atakującym trwały dostęp do systemu poprzez harmonogram zadań i modyfikację wpisu w rejestrze (dodanie do klucza Run na przykład PDFEditorUpdater, by wykonywał się przy każdym zalogowaniu). Dodawany jest również skrót do programu w Menu Start. Po wstępnym rozpoznaniu systemu, na którym znajduje się malware pod kątem zainstalowanych rozwiązań bezpieczeństwa i przeglądarek następuje kradzież danych z Google Chrome i Microsoft Edge. Malware posiada również funkcje umożliwiające wykonywanie komend na systemie na podstawie danych otrzymywanych z serwera C2. Pozwala to atakujących na realizowanie zadań związanych z pobieraniem i zapisem plików, modyfikacją rejestru i wykonywaniem procesów. Sprawia to, że EvilAI może być groźniejsze niż wskazują początkowe założenia – realizuje nie tylko funkcje kradzieży danych z przeglądarek, ale może spełniać rolę RAT (Remote Access Trojan).

Ten, jak i wiele podobnych ataków, zwraca uwagę na problem wszechobecnego złośliwego oprogramowania podszywającego się pod legalne aplikacje. Użytkownicy muszą uważnie weryfikować skąd pobierają cyfrowe narzędzia i ostrożnie podchodzić do nieznanych źródeł oraz porad na forach. Dzięki wsparciu LLM atakującym może być łatwiej uniknąć wykrycia i stworzyć własny malware, który nie zawsze zostanie wykryty metodami analizy statycznej. W takich przypadkach szczególnie istotna jest analiza behawioralna bazująca na najczęstszych podejrzanych zachowaniach takich jak modyfikacja kluczy rejestru i harmonogramu zadań oraz próby odinstalowania lub wyłączenia systemów antywirusowych.

Więcej informacji:

https://www.trendmicro.com/en_no/research/25/i/evilai.html

https://www.gdatasoftware.com/blog/2025/08/38247-justaskjacky-ai-trojan-horse-comeback

Oszustwa i podszycia

Malvertisment – META Verified za darmo?

Pojawiła się nowa kampania malvertisingowa, celująca w influencerów i w biznesy na META. Kampania przyciąga ofiary za pomocą reklam na Facebooku. Reklamy te są poradnikami w formie wideo, skłaniającymi ofiarę do zainstalowania rozszerzenia przeglądarki, dzięki któremu użytkownik „za darmo” otrzyma znak „META Verified” do swojego profilu. Pokazuje on, że profil jest zweryfikowany, chroni przed podszyciem się i zwiększa zasięgi. W rzeczywistości rozszerzenie to malware, który po zainstalowaniu rozpocznie proces zdobywania dostępu do kont.

W momencie ulokowania malware’u, poprzez zainstalowanie złośliwego rozszerzenia, rozpocznie on zbieranie sesyjnych plików cookies, i prześle je do bota na Telegramie kontrolowanego przez atakującego. Adres IP ofiary również zostaje wysłany do bota. Skradzione w ten sposób konta są wystawiane na sprzedaż albo używane do dalszego szerzenia malware’u za pomocą reklam, co w ostatecznym rozrachunku ma przynosić więcej przejętych kont, czyli większy zysk.

W niektórych wariantach opisywanego malware’u, przy użyciu skradzionych tokenów dostępu, następuje bezpośrednia interakcja z Facebook Graph API. Pozwala to aktorowi na zidentyfikowanie kont Facebook Business, które mają większą wartość, przez to konta te są przejmowane i wystawiane na sprzedaż za pomocą kanałów na Telegramie.

Malware jest hostowany na prawdziwej stronie Box.com służącej do zarządzania usługami w chmurze. Używając tej platformy atakujący automatyzuje proces dystrybucji malware’u, generuje linki na masową skalę i automatycznie zamieszcza je w reklamach. Sam kod złośliwego rozszerzenia wygląda jak wygenerowany przez AI, wskazuje na to niezdarność kodu, brak jego obfuskacji i generyczne nazwy zmiennych. Dodatkową informacją jest fakt, że zarówno w kodzie, jak i w narracji reklamy występował język wietnamski.

Należy uważać na tego rodzaju podejrzane rozwiązania, które mają sprawić że usługa, która jest oferowana jako płatna subskrybcja lub jest płatna, nagle stanie się darmowa. Niestety pozornie darmowe usługi mogą być bezpłatne kosztem naszych danych lub, jak w tym przypadku, naszych kont w mediach społecznościowych i poświadczeń.

Więcej informacji:

https://www.bitdefender.com/en-us/blog/hotforsecurity/malicious-facebook-ads-push-fake-meta-verified-browser-extensions-to-steal-accounts

Złośliwe oprogramowanie

Castle RAT – dynamiczna ewolucja

CastleRAT to nowy gracz wśród Trojanów zdalnego dostępu (RAT) rozwijany przez aktora zagrożeń oznaczonego jako TAG-150, aktywnego co najmniej od marca 2025 r. Insikt Group z Recorded Future opisuje ewolucję od CastleLoadera – modularnego loadera – przez CastleBota aż po CastleRAT, dostępnego w dwóch wariantach językowych: Python i C.

Wektor początkowy opiera się na socjotechnice. Operatorzy stosują metodę ClickFix, czyli fałszywe strony błędów Cloudflare i komunikaty o rzekomych problemach z przeglądarką, które nakłaniają użytkowników do skopiowania i uruchomienia komend PowerShell. Alternatywnie atakujący zakładają repozytoria GitHub imitujące popularne projekty open-source. Klonowanie projektu i uruchomienie dołączonych plików powodują pobranie CastleLoadera. Loader rozpakowuje w pamięci shellcode, zestawia sesję C2 i przesyła fingerprint systemu (informacje o wersji OS, uprawnieniach, konfiguracji sieci). Odpowiedź serwera wskazuje, które moduły drugiego etapu należy pobrać.

CastleRAT w wariancie Python realizuje funkcje klasycznego RAT-a tj. zdalne wykonywanie poleceń CMD i PowerShell, enumeracja procesów, pobieranie dodatkowych ładunków i ich uruchamianie. Wariant w języku C rozszerza ten zestaw o funkcje typowe dla zaawansowanych narzędzi szpiegowskich: keylogging pozwalający na przechwytywanie haseł i danych uwierzytelniających, przechwytywanie ekranu w formie regularnych zrzutów, moduł clippera do manipulacji zawartością schowka – szczególnie w kontekście adresów portfeli kryptowalutowych – a także pełne zarządzanie plikami (upload/download). CastleRAT implementuje również mechanizmy utrzymywania persystencji w systemie poprzez wpisy rejestru i autostart, a do ukrycia obecności stosuje techniki in-memory execution oraz dead code injection, które utrudniają statyczną i dynamiczną analizę próbki. Komunikacja z serwerami C2 odbywa się przez szyfrowane kanały HTTPS z wykorzystaniem niestandardowych nagłówków i przekierowań przez pośrednie węzły, co pozwala ukryć rzeczywisty punkt kontroli i utrudnia korelację ruchu sieciowego.

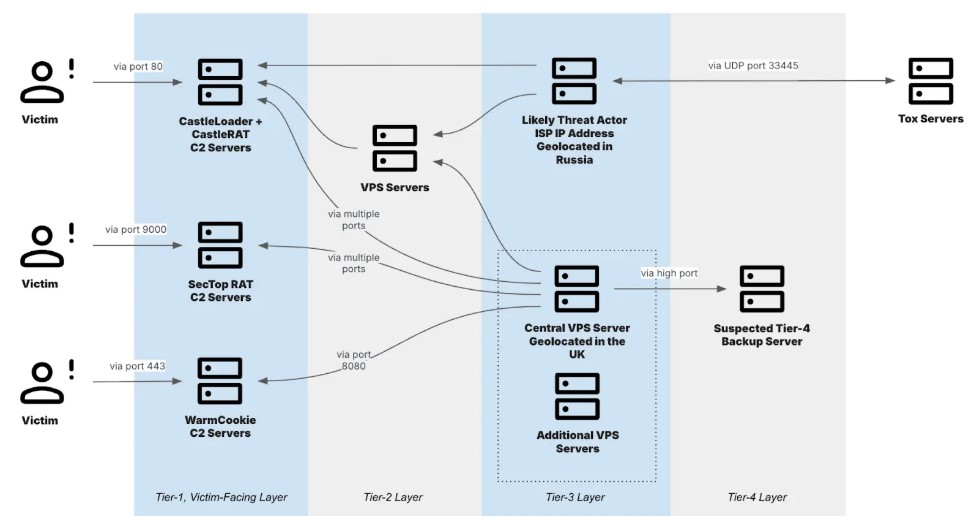

W komunikacji sieciowej grupa TAG-150 posługuje się architekturą wielowarstwową:

- Tier 1 – bezpośrednie serwery C2 komunikujące się z malware (CastleLoader, CastleRAT, WarmCookie, SectopRAT),

- Tier 2 – VPS-y pełniące rolę pośredników,

- Tier 3 – dodatkowe VPS-y i pojedyncze adresy IP mieszkalne, m.in. z Rosji,

- Tier 4 – serwery zapasowe, komunikacja pomiędzy poziomami przy użyciu protokołu UDP.

Takie rozproszenie zapewnia odporność na blokady i ułatwia szybkie rekonfiguracje. Dodatkowo operatorzy korzystają z usług takich jak Kleenscan (skanowanie anty-wykryciowe), platform hostingowych i plikowych (np. Mega.nz), a także dead-dropów na Steam Community do przekazywania konfiguracji lub ładunków.

CastleRAT wpisuje się w trend profesjonalizacji ekosystemów przestępczych. Wielowarstwowa infrastruktura, szybkie modyfikacje malware w reakcji na publikacje badaczy oraz modularny charakter ładunków czynią TAG-150 trudnym przeciwnikiem dla zespołów bezpieczeństwa. Warto pamiętać, że w zmniejszeniu ryzyka infekcji może pomóc wdrożenie kontroli nad wykorzystaniem PowerShella (np. ograniczenie uprawnień, wymóg podpisanych skryptów, monitorowanie logów) oraz prowadzenie regularnych szkoleń użytkowników w zakresie rozpoznawania fałszywych komunikatów i repozytoriów open-source. Takie działania znacząco redukują szanse na skuteczne uruchomienie łańcucha infekcji i ograniczają pole manewru dla atakujących.

Więcej informacji:

https://www.recordedfuture.com/research/from-castleloader-to-castlerat-tag-150-advances-operations

CVE tygodnia

Krytyczna podatność w SAP in-the-wild.

We wrześniu 2025 świat cyberbezpieczeństwa obiegła informacja o krytycznej podatności w SAP S/4HANA, oznaczonej jako CVE-2025-42957, której skala zagrożenia może mieć podobne konsekwencje jak Log4Shell czy 10-letnie exploity JBoss. Nowo odkryta luka umożliwia zdalne wstrzyknięcie kodu ABAP przy użyciu standardowego interfejsu RFC, co przekłada się na możliwość całkowitego przejęcia systemów SAP – i to przy użyciu zwykłego konta technicznego o niskich uprawnieniach.

Podatność dotyczy zarówno instancji on-premises, jak i wdrożeń w modelu Private Cloud Edition. Co istotne, nie wymaga interakcji użytkownika końcowego, a zrealizowanie ataku jest możliwe zdalnie, bezpośrednio poprzez dostęp do wystawionych funkcji RFC – popularnego interfejsu komunikacyjnego SAP.

W ataku na CVE-2025-42957 wykorzystywany jest konkretny moduł zdalnego wywołania funkcji (Remote Function Call), w którym brak jest odpowiednich kontroli autoryzacyjnych. Umożliwia to zastrzyk i wykonanie arbitralnego kodu ABAP, prowadząc m.in. do:

- tworzenia kont z uprawnieniami SAP_ALL,

- kradzieży hashy haseł z bazy danych użytkowników,

- manipulacji transakcjami finansowymi i zakupowymi,

- uruchamiania kodu na poziomie systemu operacyjnego hosta,

- a w dalszej perspektywie – wdrożenia ransomware lub działań sabotażowych.

Skutki te klasyfikują podatność jako jedną z najpoważniejszych w historii SAP. Zgodnie z metryką CVSS v3.1, ocena zagrożenia wynosi 9.9/10, co odzwierciedla jej pełny potencjał destrukcyjny.

Zarówno firma SecurityBridge, która odkryła podatność, jak i niezależni badacze potwierdzają aktywne wykorzystanie luki w rzeczywistych atakach. Wzrost anomalii w komunikacji RFC oraz wzorce działań przypominające znane scenariusze ataków zostały zarejestrowane u klientów na całym świecie, w tym w sektorze produkcyjnym i energetycznym.

Co więcej, na forach cyberprzestępczych pojawiają się wzmianki o testach PoC i gotowych do wdrożenia modułach z exploitami dla popularnych frameworków automatyzujących ataki na SAP.

SAP opublikował aktualizacje łatające podatność już w sierpniu 2025 w ramach noty 627998 (dla S/4HANA), a dla rozszerzeń SLT/DMIS – w notach 3633838 i 3635475. Mimo to wielu administratorów nie zdążyło jeszcze wdrożyć łatek, przez co środowiska produkcyjne pozostają podatne. Podkreśla to istotność roli zespołów Vulnerability Managment oraz dobrze rozpisanych procesów patchowania systemów w aplikacjach krytycznych. Istotne jest także właściwe skonfigurowanie aplikacji co minimalizuje powierzchnie ataku. Wśród akcji jakie należałoby zrealizować jest właczenie UCON dla RFC, przegląd uprawnień (S_RFC i S_DMIS) oraz zastosowanie restrykcyjnej polityki dostępu do zdalnych wywołań.

Wrześniowy Patch Tuesday SAP (10.09.2025) przyniósł także inne groźne luki:

- CVE-2025-42944 – zdalne RCE przez deserializacje (CVSS 10.0)

- CVE-2025-42922 – luka w SAP NetWeaver AS Java (CVSS 9.9)

- CVE-2025-42950 – podatność w DMIS/SLT (CVSS 9.8)

Oznacza to, że administratorzy SAP muszą priorytetowo załatać co najmniej cztery krytyczne podatności w bardzo krótkim czasie. Podatność CVE-2025-42957 to doskonały przykład, jak jedna luka w krytycznej platformie biznesowej może otworzyć drzwi do pełnego przejęcia infrastruktury IT. Wykorzystanie w atakach w realnych środowiskach, wysoka skuteczność i niski próg wejścia dla atakującego stawiają tę podatność na liście priorytetów każdego SOC i zespołów zarządzania podatnościami.

Więcej informacji:

https://securitybridge.com/blog/critical-sap-s-4hana-code-injection-vulnerability-cve-2025-42957/

https://support.sap.com/en/my-support/knowledge-base/security-notes-news/september-2025.html