Miniony tydzień przyniósł zróżnicowane analizy i raporty – podatność zero-click prowadząca do instalacji spyware, ataki na firmę z branży cyberbezpieczeństwa i podszywanie się pod Discorda w oszustwach typu „ClickFix”. Ponadto, po raz kolejny obserwowaliśmy przykład działań w cyberprzestrzeni towarzyszących konfliktom zbrojnym. Przeanalizowaliśmy powracającą kampanię phishingową związaną z transportem publicznym w polskich miastach i zaawansowane łańcuchy infekcji złośliwym oprogramowaniem zaobserwowane w Polsce. O tym, co jeszcze warto wiedzieć i dlaczego to istotne według nas, przeczytacie poniżej.

Na skróty:

- Temat tygodnia: Inwigilacja iPhone przy pomocy Graphite.

- Zaawansowane zagrożenia: SentinelOne na celowniku kampanii ShadowPad i PurpleHaze.

- Cybercrime: Od zaufania do zagrożenia: Discord w łańcuchu ataku.

- Future: Chińskie kampanie, a ChatGPT – raport OpenAI.

- Oszustwa i podszycia: Kampania phishingowa podszywająca się pod Transport Miejski.

- Cyberwar:Wojna między Izraelem, a Iranem w cyberprzestrzeni.

- Złośliwe oprogramowanie: PureCrypter i PureLogs w nowej kampanii w Polsce i Europie.

- CVE Tygodnia: CVE-2025-33053 RCE w kliencie WebDAV.

Temat tygodnia

Inwigilacja iPhone przy pomocy Graphite.

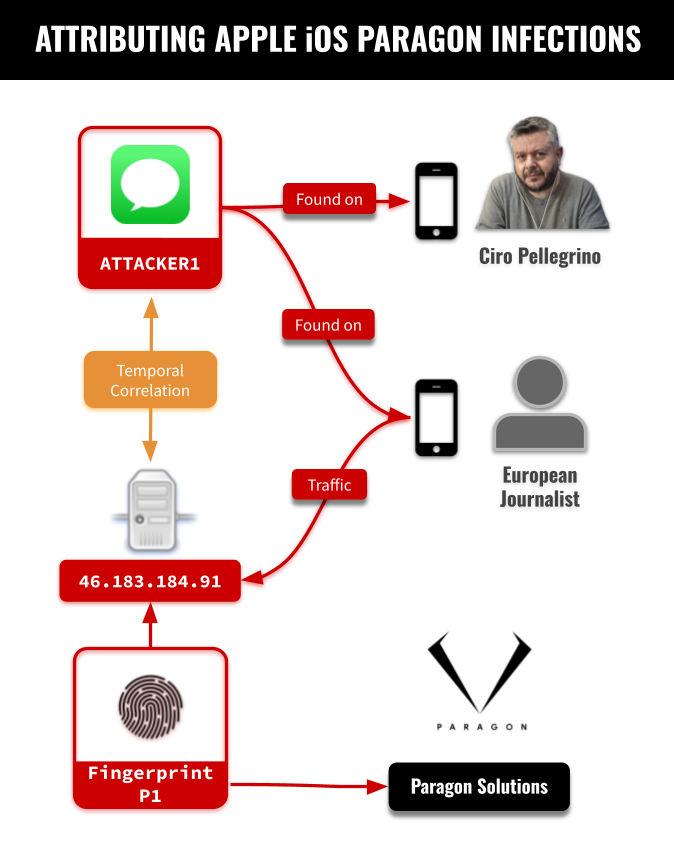

29 kwietnia 2025 r. Apple powiadomiło wybraną grupę użytkowników iOS, że padli ofiarą zaawansowanego oprogramowania szpiegującego. Wśród nich było dwóch dziennikarzy, którzy wyrazili zgodę na analizę techniczną swoich przypadków. Analizę przeprowadziła firma CitizenLab, która zebrała dowody na użycie oprogramowania szpiegującego Graphite firmy Paragon. Co więcej, zidentyfikowano powiazanie obu przypadków z tym samym operatorem Paragon. Apple potwierdziło, że wykorzystano podatność CVE-2025-43200, by przeprowadzić atak typu zero-click (podatność ta została usunięta w wersji iOS 18.3.1).

Analiza powłamaniowa wykazała, że oba telefony zostały zainfekowane przez spyware Graphite w okresie od stycznia do lutego 2025 roku, mimo że w tamtym czasie systemy miały aktualne wersje iOS (wówczas 18.2.1). Atak przeprowadzono za pomocą exploita typu zero-click w aplikacji iMessage, co oznacza, że użytkownicy nie musieli podejmować żadnej interakcji, by zostać zainfekowanymi. Infekcja była niewidoczna dla ofiar, a zainfekowane urządzenia komunikowały się z serwerem kontrolowanym przez operatora Paragon, wynajętym u dostawcy VPS EDIS Global. W logach urządzeń znaleziono konto iMessage, oznaczone przez badaczy jako „ATTACKER1”, które służyło do przeprowadzenia ataku.

Podatność, którą wykorzystano, oznaczona została jako CVE-2025-43200 i była logicznym błędem w przetwarzaniu przez iPhone’a (złośliwie) spreparowanego zdjęcia lub filmu udostępnianego za pomocą iCloud Link w aplikacji iMessage. Co istotne, ofiara nie musiała nawet otworzyć ani obejrzeć takiego pliku, by luka została wykorzystana do zdalnego wykonania kodu i infekcji urządzenia. Apple załatało tę lukę w aktualizacji iOS 18.3.1, wydanej 10 lutego 2025 roku, jednak sama podatność została ujawniona publicznie dopiero w czerwcu 2025 roku. Firma przyznała, że luka była wykorzystywana w „wyjątkowo zaawansowanym ataku” wymierzonym w konkretne osoby, ale nie wyjaśniła, dlaczego tak długo ukrywała ten fakt. W tej samej aktualizacji załatano również inną poważną lukę (CVE-2025-24200), która pozwalała na wyłączenie trybu USB Restricted Mode na zablokowanym urządzeniu, choć ta wymagała fizycznego dostępu do telefonu.

Eksperci zalecają regularne restartowanie urządzeń, ponieważ spyware często nie ma zdolności do trwałego zagnieżdżenia się w systemie po restarcie. Osoby podejrzewające infekcję mogą zwrócić się o pomoc do organizacji takich jak Citizen Lab, Amnesty International czy Access Now, które oferują wsparcie techniczne i narzędzia do wykrywania spyware’u.

źródło: Citizen Lab, https://citizenlab.ca/2025/06/first-forensic-confirmation-of-paragons-ios-mercenary-spyware-finds-journalists-targeted/

Spyware Graphite, opracowany przez izraelską firmę Paragon, jest narzędziem inwigilacyjnym zdolnym do uzyskania dostępu do wiadomości, e-maili, kamer, mikrofonów oraz lokalizacji urządzenia bez żadnej akcji ze strony użytkownika, co czyni wykrycie i zapobieganie infekcji bardzo trudnym. Zazwyczaj jest wykorzystywany przez rządy i służby pod pretekstem działań w zakresie bezpieczeństwa narodowego. Sprawa ta jest częścią większego skandalu, który wybuchł na początku 2025 roku, kiedy to WhatsApp ujawnił, że spyware Graphite był wykorzystywany do ataków na dziesiątki osób na całym świecie.

W efekcie tego odkrycia, Włochy zawiesiły współpracę z Paragonem po tym, jak firma zaoferowała rządowi i parlamentowi możliwość niezależnego zweryfikowania, czy włoskie służby nie naruszyły prywatności dziennikarza (rząd odrzucił propozycję ze względów bezpieczeństwa narodowego). Raport włoskiego Komitetu ds. Bezpieczeństwa Republiki (COPASIR) potwierdził, że służby wywiadowcze korzystały z Graphite do legalnych działań, takich jak poszukiwanie przestępców czy przeciwdziałanie terroryzmowi, jednak nie wyjaśnił, kto dokładnie celował w dziennikarzy.

Citizen Lab podkreśla, że brak odpowiedzialności i transparentności wobec ofiar spyware’u pokazuje, jak bardzo dziennikarze w Europie są narażeni na inwigilację i jak poważne są zagrożenia związane z proliferacją i nadużyciami komercyjnego spyware’u.

Więcej informacji:

https://citizenlab.ca/2025/06/first-forensic-confirmation-of-paragons-ios-mercenary-spyware-finds-journalists-targeted/

https://thehackernews.com/2025/06/apple-zero-click-flaw-in-messages.html

https://documenti.camera.it/_dati/leg19/lavori/documentiparlamentari/IndiceETesti/034/004/INTERO.pdf

Wybrane zagrożenia tygodnia

Zaawansowane zagrożenia

SentinelOne na celowniku kampanii ShadowPad i PurpleHaze

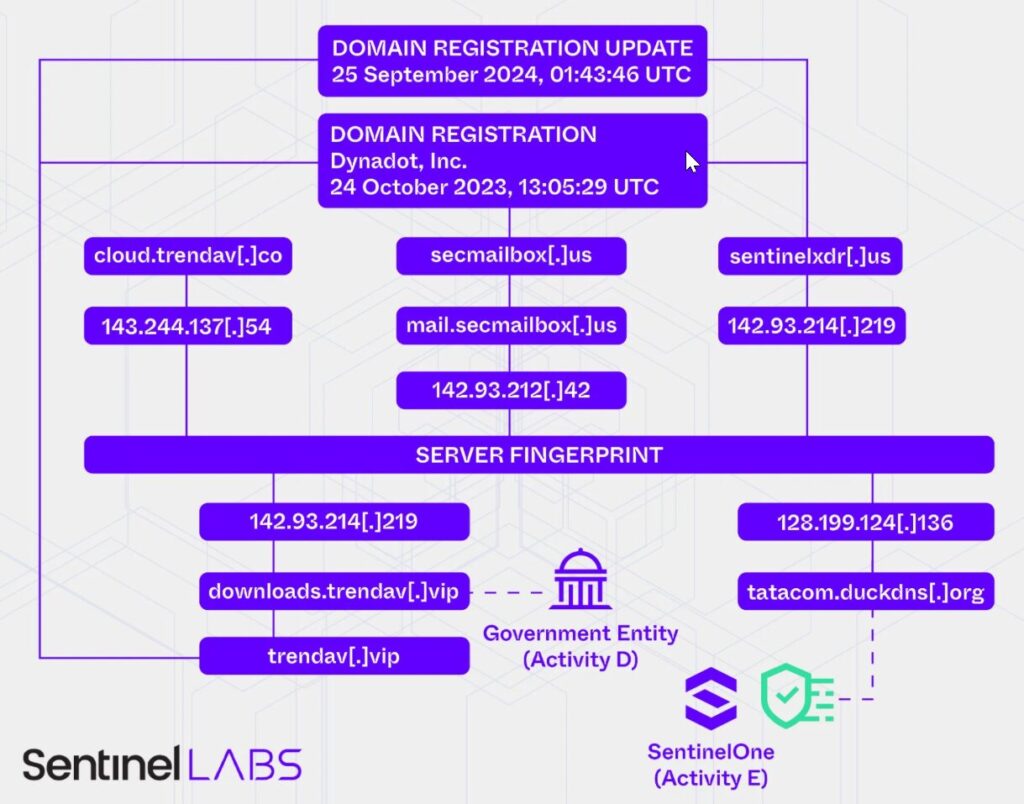

SW ostatnich miesiącach obserwujemy wzmożoną aktywność ze strony chińsko-powiązanych grup APT, które coraz częściej obierają za cel organizacje zajmujące się cyberbezpieczeństwem. Opublikowana przez SentinelOne analiza opisuje szeroko zakrojoną kampanię szpiegowską prowadzoną przez klastry ShadowPad oraz PurpleHaze, aktywne od połowy 2024 do początku 2025 roku. Obie operacje są z dużym prawdopodobieństwem związane z chińskimi aktorami państwowymi, w tym z grupami APT15 (obecnie znaną jako Nylon Typhoon) oraz UNC5174 – podmiotem powiązanym z Ministerstwem Bezpieczeństwa Państwowego.

Kampania ShadowPad charakteryzowała się zastosowaniem zaawansowanego, modularnego backdoora o tej właśnie nazwie, wykorzystywanego od lat przez chińskie grupy. W czerwcu 2024 r. ShadowPad został użyty w ataku na rząd jednego z państw Azji Południowej. W kolejnych miesiącach – między lipcem a marcem – analitycy SentinelOne zaobserwowali kolejne przypadki wykorzystania tego samego wektora ataku wobec ponad 70 ofiar na całym świecie. Szczególną uwagę zwrócono na atak na firmę logistyczną odpowiedzialną za dostawy sprzętu dla SentinelOne, co wskazuje na początkowe próby ataku na firmę przez zatrucie łańcucha dostaw. ShadowPad był maskowany przy użyciu mechanizmu obfuskacji ScatterBrain, który Google Threat Intelligence łączy z wcześniejszymi kampaniami APT41. Komunikacja C2 odbywała się m.in. przez DNS-over-HTTPS (DoH), co znacząco utrudniało wykrycie anomalii w ruchu sieciowym. Złośliwe oprogramowanie było ładowane za pomocą technik DLL hijackingu i często uruchamiane przez skrypty PowerShell.

Równolegle prowadzona kampania PurpleHaze operowała z wykorzystaniem innej infrastruktury. W październiku 2024 r. SentinelOne wykrył próbę rozpoznania swoich zasobów publicznych przez klastry powiązane z PurpleHaze. Atakujący użyli w tym celu złośliwego backdoora GOREshell – komponentu opartego na reverse SSH, umożliwiającego trwały dostęp do systemów. Kampania wykorzystywała dynamiczną infrastrukturę relay (tzw. Operational Relay Box – ORB), która skutecznie maskowała lokalizację serwerów C2. W tym samym okresie zaobserwowano także atak na europejską stację medialną, w którym zastosowano exploit na luki CVE-2024-8963 oraz CVE-2024-8190 – podatności umożliwiające zdalne wykonanie kodu. Analitycy wskazują na powiązania tej kampanii z grupą UNC5174, podmiotem będącym dostawcą usług dla MSS. Charakterystyczne dla tej kampanii jest stosowanie zaawansowanych technik utrwalania obecności w systemach ofiar, silna obfuskacja oraz łańcuchy eksploatacji oparte na unikalnych zestawach binarnych i własnych bibliotekach DLL.

Warto podkreślić, że zarówno ShadowPad, jak i PurpleHaze zostały wykryte w kontekście prób infiltracji organizacji z sektora bezpieczeństwa. Jest to wyraźny sygnał, że grupy APT z Chin rozszerzają zakres swoich celów o podmioty odpowiedzialne za infrastrukturę obronną cyberprzestrzeni. Choć SentinelOne potwierdza, że żadne wewnętrzne systemy nie zostały naruszone, incydenty te stanowią ważne ostrzeżenie dla całej branży.

Działania ShadowPad i PurpleHaze są kolejnym potwierdzeniem, że chińskie grupy APT nie tylko nie zwalniają tempa, ale również rozszerzają wachlarz stosowanych technik i kierunków działań. Wobec tych trendów niezbędne staje się budowanie odporności nie tylko technologicznej, ale też organizacyjnej – w szczególności poprzez wzmocnienie kontroli dostępu, inspekcję ruchu zaszyfrowanego i wdrażanie polityk bezpieczeństwa obejmujących dostawców i partnerów technologicznych. Firmy powinny zachować szczególną ostrożność w kontekście infrastruktury zewnętrznej (szczególnie w warstwie sprzętowej), a także aktywnie monitorować komunikację z wykorzystaniem DoH i analizę DLL w kontekście potencjalnych prób hijackingu. W obliczu coraz częstszych kampanii tego typu, kluczowe znaczenie zyskuje także transparentność oraz współpraca między firmami zajmującymi się cyberbezpieczeństwem.

Więcej informacji:

https://www.sentinelone.com/labs/follow-the-smoke-china-nexus-threat-actors-hammer-at-the-doors-of-top-tier-targets/

Cybercrime

Od zaufania do zagrożenia: Discord w łańcuchu ataku

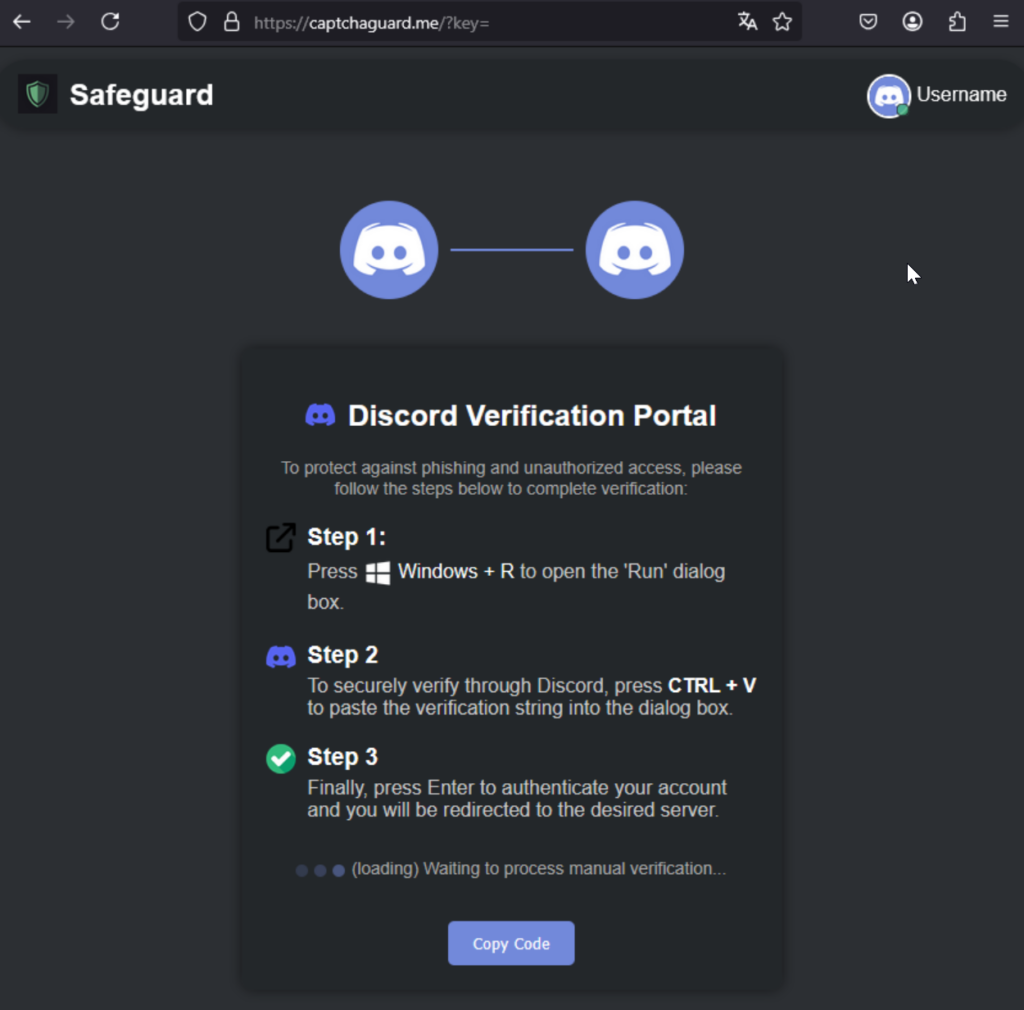

Discord, platforma ciesząca się ogromnym zaufaniem wśród graczy, społeczności i firm, stała się nieoczekiwanym wektorem ataku. Badacze z Check Point Research ujawnili technicznie dopracowaną kampanię, w której atakujący przejmują wygasłe lub usunięte linki zaproszeń (invite links) i używają ich do przekierowywania użytkowników do fałszywych serwerów Discord. Użytkownicy, spodziewający się dołączyć do znanego i zaufanego serwera Discord, zostają przekierowani do złośliwego serwera, gdzie za pomocą technik socjotechnicznych są nakłaniani do uruchomienia poleceń prowadzących do wieloetapowej infekcji ich systemu.

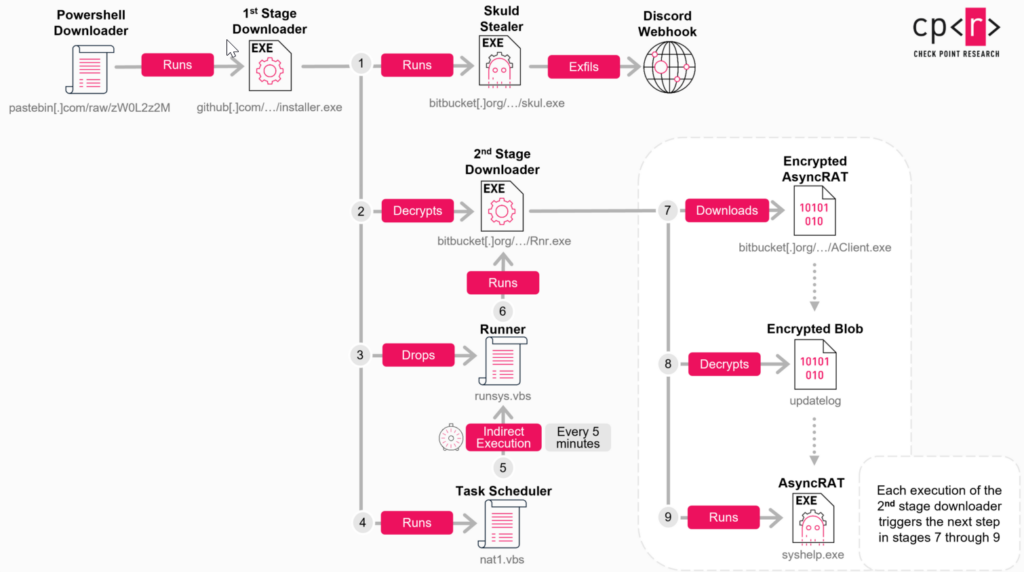

W pierwszym etapie atakujący wykorzystują mechanizm ClickFix – dobrze już znaną technikę, która nakłania użytkowników do uruchomienia polecenia PowerShell poprzez funkcje systemu Windows: „Uruchom”. Fałszywa witryna, stylizowana na Discord, nakazuje skopiowanie specjalnej komendy do schowka i jej uruchomienie, co automatycznie pobiera pierwszego loadera z Pastebin i GitHuba. Kolejny etap to pobranie i uruchomienie AsyncRAT – narzędzia umożliwiającego pełne zdalne sterowanie systemem, które pozyskuje konfiguracje C2 przez mechanizm „dead drop resolver” umieszczony w Pastebinie. Następnie ładowany jest moduł Skuld Stealer – złośliwe oprogramowanie stworzone w języku Go, zaprojektowane do przechwytywania poufnych informacji, takich jak dane logowania, ciasteczka przeglądarki, tokeny sesyjne Discorda oraz frazy odzyskiwania do portfeli kryptowalutowych (m.in. Exodus, Atomic). Malware wykorzystuje technikę tzw. „wallet injection”, polegającą na podmianie oryginalnych plików aplikacji z repozytoriów GitHub na zmodyfikowane wersje zawierające kod kradnący dane.

Atakujący stosują również zaawansowane techniki omijania zabezpieczeń. W kampanii wykorzystano zmodyfikowaną wersję narzędzia ChromeKatz, które umożliwia wykradanie ciasteczek z przeglądarki Google Chrome, z pominięciem mechanizmu App‑Bound Encryption – zabezpieczenia utrudniającego dostęp do danych sesyjnych przeglądarki. Co istotne, cała infrastruktura ataku opiera się na legalnych i powszechnie używanych usługach chmurowych, takich jak GitHub, Bitbucket, Pastebin czy Discord. Dzięki temu złośliwa komunikacja pozostaje ukryta w normalnym ruchu sieciowym, co znacząco utrudnia jej wykrycie przez klasyczne rozwiązania antywirusowe.

Według danych zebranych przez Check Point, złośliwe ładunki zostały pobrane ponad 1300 razy. Ofiary zlokalizowano w różnych częściach świata – w tym w Stanach Zjednoczonych, Europie Środkowej, Niemczech, Wielkiej Brytanii oraz w krajach Azji Południowo-Wschodniej. Głównym celem kampanii są użytkownicy portfeli kryptowalutowych, co jasno wskazuje na motywację finansową stojącą za atakami – kradzież aktywów cyfrowych.

Kampania jest dynamiczna i stale rozwijana. Jej autorzy regularnie aktualizują komponenty ładowania, tak aby unikały wykrycia przez popularne silniki skanujące, takie jak VirusTotal. Zaobserwowano także alternatywne wersje ataku, maskujące się jako nieoficjalne narzędzia do odblokowania zawartości gier (np. modyfikacje do „The Sims 4”), hostowane na platformie Bitbucket.

Szczególnie niepokojącym aspektem całej kampanii jest sposób przejmowania linków zaproszeń do Discorda. Atakujący wykorzystują możliwość ponownego zarejestrowania wygasłych lub usuniętych kodów zaproszeń w ramach niestandardowych linków vanity – dostępnych tylko dla serwerów z najwyższym poziomem Boost (Level 3). Dzięki temu użytkownicy klikający w dawne, opublikowane w sieci zaproszenia – nawet te pochodzące z renomowanych społeczności – trafiają nieświadomie na złośliwe serwery kontrolowane przez cyberprzestępców. Administratorzy serwerów Discord powinni unikać tymczasowych linków zaproszeń i stosować permanentne linki w formacie, który zapobiega przejęciu (np. zawierający wielkie litery). Użytkownicy powinni unikać klikania starych linków zaproszeń oraz nigdy nie uruchamiać komend PowerShell skopiowanych z niezaufanych źródeł.

Więcej informacji:

https://research.checkpoint.com/2025/from-trust-to-threat-hijacked-discord-invites-used-for-multi-stage-malware-delivery/

Future

Chińskie kampanie, a ChatGPT – raport OpenAI

OpenAI wydało kolejny artykuł podsumowujący złośliwe wykorzystanie ich usług przez adwersarzy. W raporcie autorzy skupiają się na 10 przykładach operacji przeprowadzanych w głównej mierze przez Chiny. Nie brakuje także kampanii przeprowadzanych przez Rosję oraz Iran.

Pierwszy z opisywanych przypadków jest ściśle związany z poruszaną już wcześniej w Krajobrazie Zagrożeń kampanią KRLD. O ile OpenAI nie jest w stanie wskazać dokładnej lokalizacji i narodowości atakujących, ich działania pokrywają się z fałszywymi rekrutacjami do IT powiązanymi z Koreą Północną. Autorzy wyróżniają tutaj dwa typy atakujących: operatorzy oraz kontraktorzy. Pierwsi z nich automatyzowali generowanie CV za pomocą ChatuGPT stosowanych w kampaniach. Tworzyli także ogłoszenia o rekrutację kontraktorów i osób z Ameryki Północnej do odbioru i uruchamiania laptopów atakujących bezpośrednio w firmach. Możemy określać ich mianem insiderów pracujących na zlecenie Korei Północnej. Kontraktorzy pochodzący prawdopodobnie z Afryki używali ChatuGPT do tworzenia wiadomości aplikując na wskazane pozycje w firmach IT na świecie.

Kolejne kampanie powiązane z Chinami wykorzystywały AI do różnych celów. Pierwsza z nich dystrybuowała treści polityczne związane m.in.: z Tajwanem, taryfami USA czy linczem pakistańskiej aktywistki. Treść umieszczana na Tiktoku, X, Reddicie i Facebooku dodatkowo zwiększała swoje zasięgi poprzez tworzenie komentarzy z innych kont pod głównymi postami. Narzędzie ChatGPT było także używane do tworzenia wewnętrznych dokumentów takich jak ocena wyników pracy lub treści związanych z kultywacją wartości Xi Jinpinga. Inna kampania m.in.: korzystała z narzędzi od OpenAI zachęcając do m.in.: przeprowadzania wywiadów na temat polityk ekonomicznych i finansowych USA oraz dostarczania wrażliwych dokumentów. Jednocześnie nie jest wiadome czy te treści były gdziekolwiek dystrybuowane. Kolejna kampania również generowała treści w social mediach, tworząc zwykle polaryzację na temat prowadzonej polityki przez USA (np.: w niektórych postach popierając taryfy Trumpa, w innych zaś krytykując je).

O ile powyższe kampanie związane z Chinami są przypisane do nieznanych atakujących, jedna z kampanii wyróżnia się przez co aktywność przypisuje się do grup KEYHOLE PANDA (APT5) oraz VIXEN PANDA (APT15) ze względu na wykorzystywaną infrastrukturę.

Grupy te używały ChatGPT do technicznych czynności związanych m.in.: z tworzeniem automatyzacji obsługi social mediów, modyfikacji skryptów sieciowych, narzędzi do skanowania (nmap) i rekonesansu (reNgine), tworzenia aplikacji na Androida lub postawieniem lokalnych modeli LLM takich jak DeepSeek. Grupy szukały także publicznie dostępnych informacji na temat przemysłu obronnego i militarnego oraz technologii rządowych USA.

Kolejne kampanie związane były z aktywnością grup rosyjskich. Pierwsza z kampanii dotyczyła tworzenia treści w języku niemieckim na social media krytykując USA oraz NATO na Telegramie oraz X. Nieznani threat actorzy generowali również treść na temat wyborów w Niemczech.

Inny klaster rosyjskiej aktywności skupiał się na bezpośrednim wykorzystaniu ChatuGPT do stworzenia kampanii złośliwego oprogramowania napisanego w Go. Malware, nazwany ScopeCreep dystrybuowany był przez publiczne repozytoria podszywając się pod narzędzie CrossHair-X do gier. Samo złośliwe oprogramowanie wykorzystywało technikę DLL side-loading do uruchomienia, a poza tym posiadało funkcje tunelowania ruchu via SOCKS5 proxy, obfuskację kodu Themida packerem oraz unikało detekcji dodając samego siebie do wykluczeń Windows Defendera. Celem oprogramowania była eksfiltracja danych z przeglądarek i wysyłanie ich przez Telegrama do threat actora.

Interesującym wydaje się być fakt, w jaki sposób atakujący stosowali metody OPSEC w swoich działaniach. Tworzyli swoje złośliwe oprogramowanie stopniowo – dodając każdą funkcję oddzielnie, z osobnych kont. Po zakończeniu pracy na jednym koncie, zakładali nowe, korzystając z tymczasowych adresów e-mail. W tworzeniu i poprawianiu (debugowaniu) kodu pomagał im ChatGPT. Według OpenAI ta kampania nie była jednak szeroko zakrojona – tylko kilka próbek oprogramowania zostało zgłoszonych do serwisu VirusTotal.

Aktywnym threat actorem wykorzystującym ChatGPT do swoich operacji jest grupa STORM-2035 również wspomniana w raporcie. Kampania wykorzystywała narzędzia OpenAI do tworzenia tweetów na platformie X (dawniej Twitter). Publikowane treści dotyczyły m.in. krytyki Donalda Trumpa, poparcia dla niepodległości Szkocji, zjednoczenia Irlandii oraz krytyki brytyjskiego rządu. Pojawiały się też wpisy wspierające rządy Wenezueli i Kuby, prawa Palestyńczyków, a także irańskie wojsko i irańską dyplomację. Teksty były pisane w różnych językach – zależnie od poruszanego tematu i odbiorców.

Pozostałe klastry aktywności związane są z m.in.: filipińskimi kontami tworzącymi treści na social media promując prezydenta Marcosa i krytykując vice-prezydenta Sarę Duterte lub fałszywymi kampaniami rekrutacyjnymi do szybkiego zarobku pochodzącymi prawdopodobnie z Kambodży.

Całość przedstawianych operacji w większości miała mały zasięg sugerując niską efektywność przeprowadzanych kampanii, szczególnie w social mediach. Warto również mieć na uwadze fakt, że odkryte kampanie zostały zaobserwowane jedynie w narzędziu ChatGPT. Widoczność takich operacji w przypadku narzędzi utrzymywanych lokalnie jest znikoma, szczególnie w modelach bez odpowiednich safeguardów takich jak DeepSeek. Pomimo obecności narzędzi AI w arsenale grup threat actorów, należy pamiętać, że są to jedynie narzędzia wspomagające ich w różnych operacjach – główna skuteczność atakującego zależy bezpośrednio od jego szeroko pojętych umiejętności i zasobów.

Więcej informacji:

https://openai.com/global-affairs/disrupting-malicious-uses-of-ai-june-2025/

Oszustwa i podszycia

Kampania phishingowa podszywająca się pod Transport Miejski

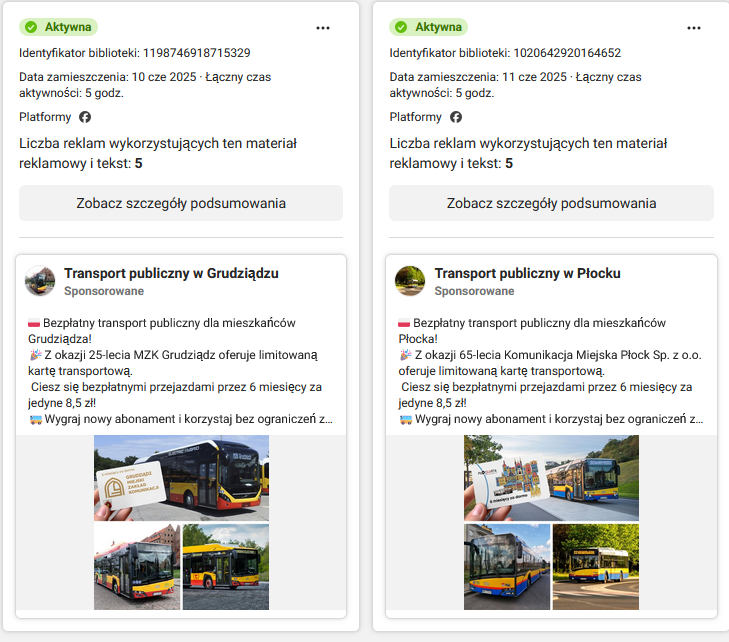

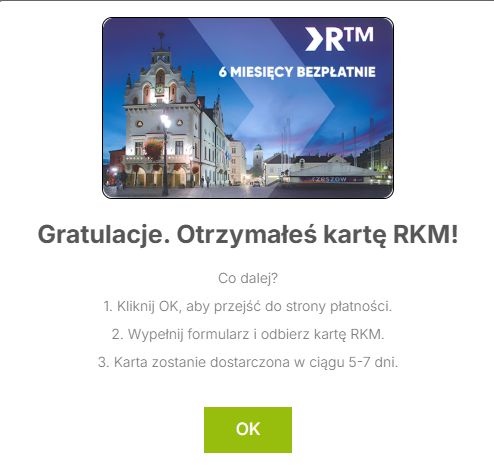

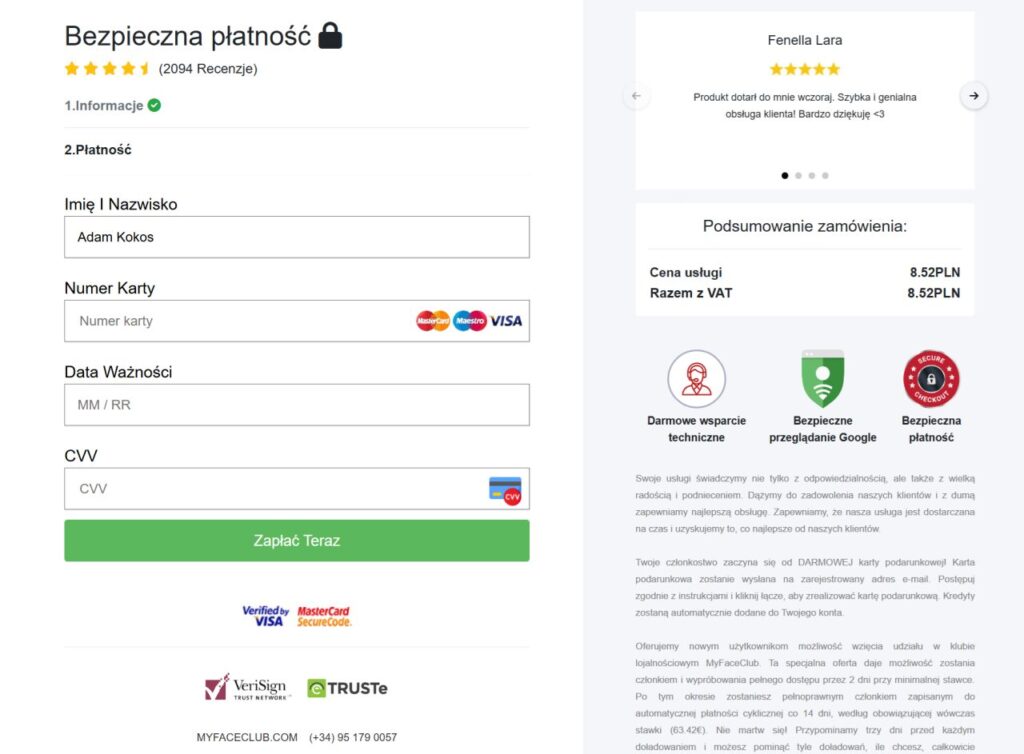

W ubiegłym tygodniu obserwowaliśmy zorganizowaną kampanię phishingową, która wykorzystywała fałszywe profile i sponsorowane reklamy na Facebooku podszywające się pod firmy świadczace usługi transportu publicznego w takich miastach jak Rybnik, Bielsko-Biała, Olsztyn, Słupsk, Koszalin oraz Wrocław.

Atakujący wykorzystywali popularny motyw jubileuszowy – z okazji X-lecia rzekomo oferują bezpłatne przejazdy przez 6 miesięcy za symboliczną opłatą 9 zł. Są to sponsorowane reklamy na Facebooku, co obecnie zwiększa ich zasięg (choć niekoniecznie wiarygodność). W momencie uruchomienia kampanii zidentyfikowaliśmy 18 domen powiązanych, które były wykorzystywane do tego ataku.

Końcowym celem ataku jest wyłudzenie danych osobowych i finansowych użytkowników. Oszuści żądają podania takich informacji jak imię, nazwisko, adres zamieszkania, numer telefonu oraz dane kart płatniczych. Pozyskane dane mogą zostać wykorzystane do kradzieży tożsamości lub nieautoryzowanych transakcji finansowych.

Z naszej wieloletniej perspektywy, kampanie “transportowe” nie są czymś nowym – pojawiają się okresowo. Przestępcy lubią do nich wracać, licząc, że wraz z kolejnymi odsłonami dotrą do nowych nieświadomych odbiorców.

Użytkownicy powinni zachować szczególną ostrożność wobec ofert promowanych na Facebooku, zwłaszcza jeśli dotyczą one „darmowych” usług wymagających podania danych osobowych lub płatniczych. Podobnie niebezpieczne mogą okazać się wyjątkowo atrakcyjne oferty “zbyt dobre, żeby były prawdziwe”, na przykład ceny dużo niższe niż w standardowej sprzedaży. W tym wypadku informację o ofercie warto weryfikować na oficjalnych stronach informacyjnych przewoźników miejskich.

Cyberwar

Między Izraelem, a Iranem w cyberprzestrzeni

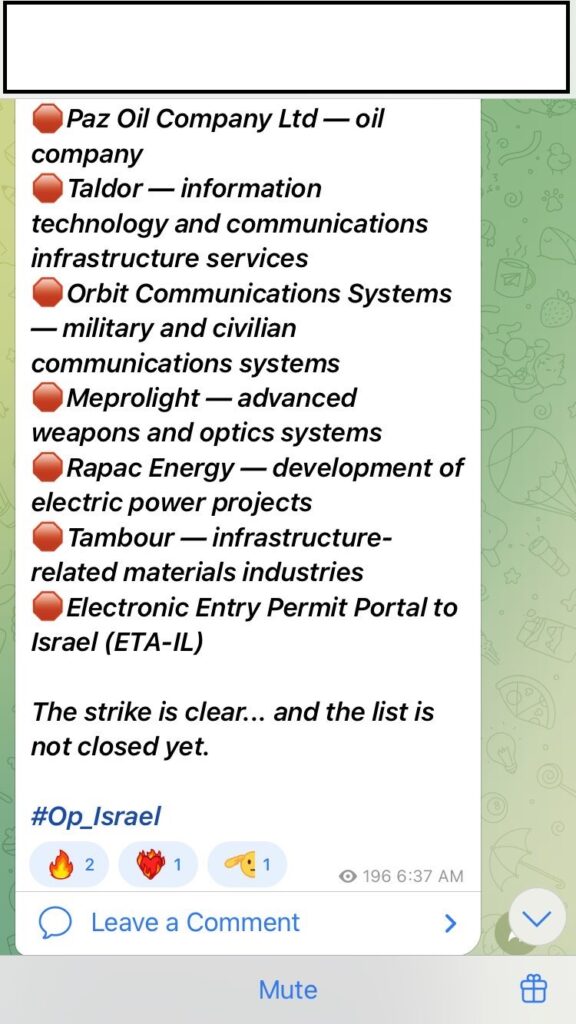

Konflikt izraelsko-irański przybrał na sile 13 czerwca 2025 roku, kiedy to rozpoczęła się kolejna izraelska operacja wojskowa. Jej głównym założeniem była likwidacja celów związanych z irańskim programem nuklearnym – przeprowadzono falę nalotów na strategiczne cele. W odwecie Iran rozpoczął własną akcję odwetową atakując Izrael dronami oraz rakietami. Po obu stronach zginęli zarówno żołnierze jak i cywile.

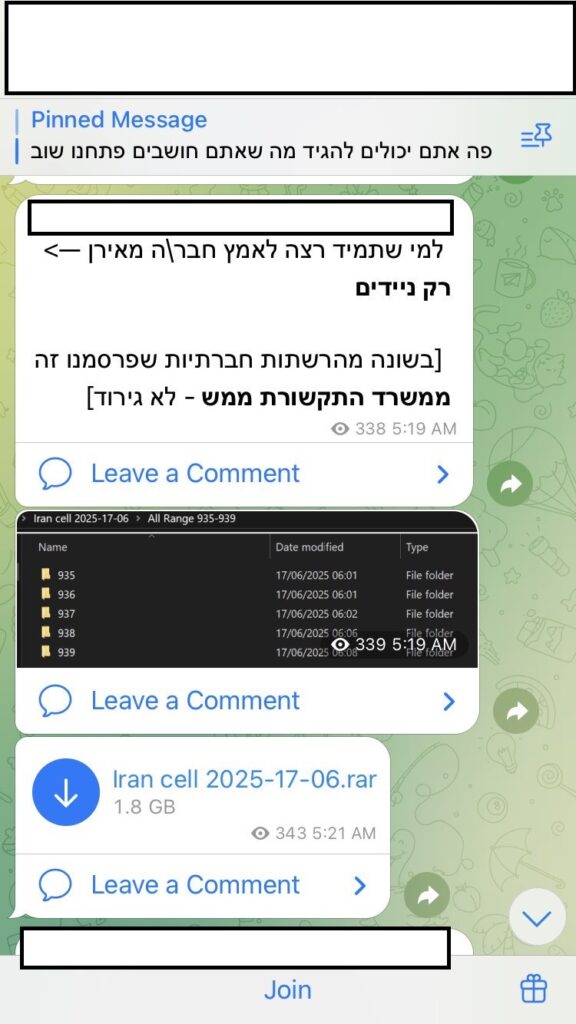

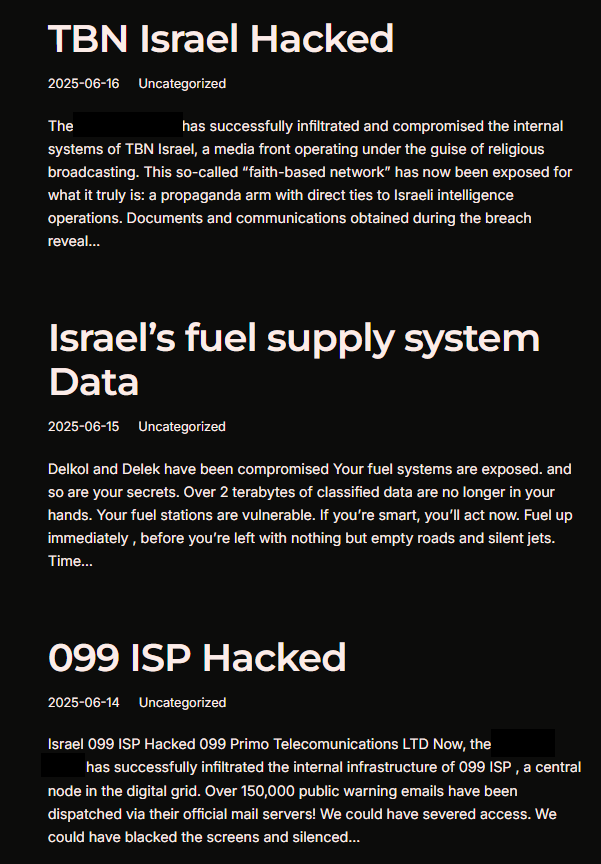

Konflikt ma także swoje odzwierciedlenie w atakach haktywistów po obu stronach. Wiele grup prorosyjskich oraz propakistańskich zaczęło wspomagać Iran w konflikcie.

Po stronie Izraela znajdują się mniej liczne grupy z Syrii i inne bezpośrednio lub pośrednio związane z Izraelem, jak np.: grupy muzułmańskie określające się bardziej jako antyirańskie niż proizraelskie.

Po obu stronach przeprowadzane są głównie ataki DDoS na infrastrukturę, próby infiltracji krytycznej infrastruktury, ale także kampanie złośliwego oprogramowania i eksfiltracji danych (np.: potencjalna eksfiltracja 4TB danych z Weizmann Institute czy 542GB z TBN Israel).

Jak zwykle w przypadku grup haktywistów nie jest łatwo zweryfikować informacje, jakie są przez nich publikowane w kanałach Telegramowych. Część z przeprowadzanych ataków jest zapewne skuteczna, ale jej celem jest głównie destabilizacja przeciwnika niż silne i destruktywne działanie. Chodzi także o zyskanie rozgłosu i pokazanie słabości drugiej strony, stąd wszelkie informacje pochodzące od haktywistów należy brać z dystansem. Częstym problemem w samej analizie grup Telegramowych jest szum informacyjny niesiony przez nowo utworzone grupy repostujące dokonania innych i usuwanie kont haktywistów przez samą platformę Telegram. Mimo wszystko geopolityka ma bezpośredni wpływ na zachowania grup haktywistycznych, a ich działania są nieustannie widoczne w cyberprzestrzeni, lecz w różnym natężeniu.

Złośliwe oprogramowanie

PureCrypter i PureLogs w nowej kampanii w Polsce i Europie

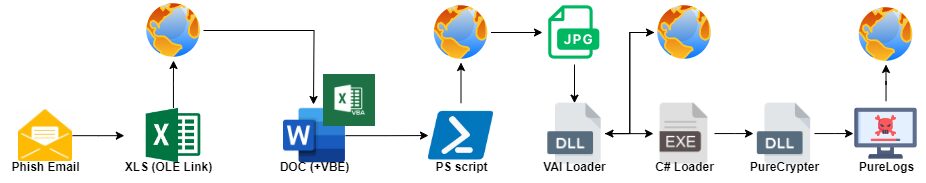

W czerwcu 2025 roku natknęliśmy się na szczególnie złożoną kampanię phishingową, której celem były organizacje zlokalizowane głównie w Polsce, Niemczech i we Włoszech. Atakujący wykorzystali szereg technik mających na celu obejście mechanizmów ochronnych, finalnie uruchamiając złośliwe oprogramowanie PureLogs – narzędzie do kradzieży danych przeglądarkowych, informacji systemowych oraz dostępów do portfeli kryptowalut.

Całość rozpoczynała się od starannie przygotowanej wiadomości e-mail z załącznikiem Excel, zawierającym ukryty obiekt odwołujący się do zdalnego dokumentu Word. Dokument ten aktywował makra, uruchamiając ciąg poleceń, których kolejne etapy odbywały się już poza zasięgiem wzroku użytkownika. Jednym z elementów tej kampanii było wykorzystanie obrazu .jpg, w którym zaszyfrowano fragmenty złośliwego kodu – typowy przykład użycia steganografii do omijania klasycznych metod wykrywania.

Na szczególną uwagę zasługuje zastosowanie narzędzi zaprojektowanych do zaciemniania działań i umożliwienia uruchomienia głównego modułu. Po wczytaniu i odszyfrowaniu odpowiednich porcji kodu, w pamięci systemu uruchamiany był PureLogs – narzędzie zdolne do zbierania informacji o użytkowniku, przeglądarkach, portfelach kryptowalutowych i środowisku operacyjnym.

Z naszej analizy wynika, że kampania ta nie była prowadzona ad hoc. Atakujący działali metodycznie, testując różne wektory infekcji i dynamicznie aktualizując swoje narzędzia, co utrudniało szybką identyfikację zagrożenia. Co istotne, złośliwe oprogramowanie pozostawało w pamięci operacyjnej urządzenia, nie zostawiając śladów na dysku – a więc także omijając wiele rozwiązań klasycznego antywirusa.

Coraz częściej mamy do czynienia z przeciwnikiem, który łączy umiejętności socjotechniczne z zaawansowaną infrastrukturą techniczną. Umiejętność pozostawania niewidocznym, stosowanie legalnych usług do przechowywania kodu i danych, a także integracja z popularnymi formatami plików biurowych sprawia, że skuteczność klasycznych mechanizmów ochronnych maleje. Kluczowe staje się budowanie świadomości – nie tylko w zespołach IT, ale wśród wszystkich pracowników – oraz rozwijanie zdolności wykrywania anomalii, które nie opierają się wyłącznie na sygnaturach. Konieczne jest również przyjęcie kompleksowego spojrzenia na potencjalne zagrożenia i właściwa adaptacja – monitorowanie łańcucha dostaw, segmentacja sieci i analizowanie zachowań użytkowników w czasie rzeczywistym. Tylko w ten sposób można skutecznie przeciwstawić się coraz bardziej wyspecjalizowanym kampaniom.

CVE tygodnia

CVE-2025-33053 RCE w kliencie WebDAV.

Zespół badaczy z firmy Check Point zgłosił firmie Microsoft podatność oznaczoną jako CVE-2025-33053. Ustalili, że była ona aktywnie wykorzystywana od marca 2025 roku w atakach przypisywanych grupie APT Stealth Falcon, znanej również pod nazwą FruityArmor.

Atak rozpoczyna się od wiadomości phishingowej zawierającej złośliwy plik .url, czyli skrót internetowy, ukryty jako dokument PDF, często spakowany w archiwum ZIP. Po otwarciu takiego pliku przez ofiarę wykorzystywana jest podatność w komponencie WebDAV systemu Windows. Atakujący manipulują katalogiem roboczym legalnego narzędzia systemowego, na przykład iediagcmd.exe, co pozwala na uruchomienie złośliwego pliku route.exe z serwera WebDAV kontrolowanego przez napastnika. W pierwszej fazie ataku wykorzystywany jest loader Horus, który stosuje zaawansowane techniki unikania analizy i otwiera plik przynęty. Następnie złośliwy kod jest ładowany do procesu przeglądarki, na przykład msedge.exe, i nawiązuje komunikację z infrastrukturą C2, co umożliwia dalszą penetrację sieci oraz eksfiltrację danych. Atak wymaga interakcji użytkownika, czyli kliknięcia w link lub otwarcia pliku, ale nie wymaga podwyższonych uprawnień ani wcześniejszego dostępu do systemu.

Aby zabezpieczyć się przed tą podatnością, należy niezwłocznie zainstalować poprawki bezpieczeństwa udostępnione przez Microsoft dla wszystkich wspieranych, a także wielu starszych wersji systemów Windows i Windows Server, w tym Windows 8 i Server 2012. Ważne jest monitorowanie ruchu WebDAV oraz wykrywanie nietypowych połączeń do nieznanych serwerów WebDAV, zwłaszcza w środowiskach korporacyjnych.

Microsoft załatał krytyczną lukę zero-day w protokole WebDAV (CVE-2025-33053), która umożliwia zdalne wykonanie kodu poprzez manipulację katalogiem roboczym legalnych narzędzi Windows, co pozwala na uruchomienie złośliwego pliku z zdalnego serwera WebDAV bez konieczności pobierania go lokalnie

Podatność ta jest szczególnie groźna, ponieważ wykorzystywane są w niej zaufane mechanizmy systemowe Windows, a złośliwy kod nigdy nie jest zapisywany lokalnie, co utrudnia wykrycie ataku przez tradycyjne systemy bezpieczeństwa.

Amerykańska agencja CISA wpisała tę lukę na listę (KEV) znanych eksploatowanych podatności.

Warto nadmienić, że podatność ta od razu zaczęła być wykorzystywana także w atakach na polskie instytucje, gdzie w kampaniach mailowych użytkownicy byli nakłaniani do pobrania spakowanego pliku zip, który zawierał przygotowany pod tę podatność plik url (dokładnie tak jak to opisał CheckPoint). W polskiej kampanii celem było uzyskanie danych uwierzytelniających ze stacji roboczej użytkownika.

Więcej informacji:

https://msrc.microsoft.com/update-guide/vulnerability/CVE-2025-33053

https://research.checkpoint.com/2025/stealth-falcon-zero-day/