Ostatni tydzień minął pod hasłem krytycznych podatności. Opublikowano informacje o RCE w FortiOS oraz FortiProxy, serię podatności w Rsync oraz miesięczny biuletyn bezpieczeństwa Microsoftu. W naszym lokalnym obszarze głównym tematem był incydent ransomware, który dotknął firmę EuroCert. Poza tymi znaczącymi wydarzeniami zajęliśmy się tematami na poziomie strategicznym w kontekście cyberwojny. O tym, co jeszcze wydarzyło się w zeszłym tygodniu i na jakie zagrożenia warto zwrócić uwagę w najbliższym czasie, przeczytacie poniżej.

Na skróty:

- Temat tygodnia. Atak grupy RansomHub na EuroCert – dostawcę usług zaufania

- Zaawansowane zagrożenia. Wielki Brat patrzy, czyli kampania rosyjskich grup APT

- Botnet. Strategiczna ekspansja systemu nadzoru – rosyjski SORM

- Cybercrime. Atak ransomware na Zakład Usług Komunalnych w Szczecinie

- Złośliwe oprogramowanie. Masowe przejęcia stron WordPress i kradzież danych (WP3[.]XYZ)

- Oszustwa i podszycia. Phishing z podszyciem pod Orange i informacją o “wygasających punktach”

- CVE Tygodnia. CVE-2024-5559 – ZeroDay w FortiOS i FortiProxy

- Komentarz analityka

Temat tygodnia

Atak grupy RansomHub na EuroCert – dostawcę usług zaufania

12 stycznia 2025 roku EuroCert Sp. z o.o. padł ofiarą ataku hakerskiego typu ransomware, który doprowadził do naruszenia ochrony danych osobowych klientów, kontrahentów i pracowników firmy. Atak polegał na zaszyfrowaniu plików przechowywanych na serwerach EuroCert. W wyniku incydentu doszło do ujawnienia danych osobowych, takich jak: dane identyfikacyjne, dane kontaktowe (adres e-mail, numer telefonu), numer PESEL, imię i nazwisko, data urodzenia, seria i numer dowodu osobistego, nazwa użytkownika i hasło, a także wizerunek.

Firma zapewniła, że integralność wydanych certyfikatów kwalifikowanych nie została naruszona. Certyfikaty na fizycznych urządzeniach (kartach lub tokenach) pozostają bezpieczne. W przypadku certyfikatów chmurowych ECSigner klucze kryptograficzne nie zostały naruszone, a wszystkie hasła zostały zresetowane i wymagają ponownego ustawienia przez użytkowników.

Bezpośrednio po wykryciu incydentu firma podjęła działania mające na celu zapobieżenie dalszym naruszeniom. Zdarzenie zostało zgłoszone organom ścigania, w tym policji oraz instytucjom odpowiedzialnym za cyberbezpieczeństwo, jak CERT Polska. Zawiadomiono również Prezesa Urzędu Ochrony Danych Osobowych.

Potencjalne konsekwencje dla osób, których dane zostały naruszone, obejmują przetwarzanie danych w celach marketingowych bez zgody, publikację lub ujawnienie danych osobowych, ryzyko nękania lub szantażu, wzmożone ataki phishingowe, założenie fikcyjnych kont w serwisach społecznościowych, próby uzyskania pożyczek na szkodę poszkodowanych.

W związku z tym incydentem opublikowany został również komunikat pełnomocnika rządu ds. cyberbezpieczeństwa. Zalecono w nim, by organizacje korzystające z usług EuroCert Sp. z o.o. zachowały szczególną ostrożność. Powinny przeanalizować systemy pod kątem bezpieczeństwa, zmienić hasła i poświadczenia, a także wprowadzić dodatkowe zabezpieczenia, takie jak dwuskładnikowe uwierzytelnianie. Ważne jest również monitorowanie wszelkich podejrzanych działań, zwłaszcza prób wyłudzeń, które mogą wykorzystywać wizerunek firmy. EuroCert pracuje nad przywróceniem swojej infrastruktury, ustala szczegóły dotyczące skali incydentu i współpracuje z odpowiednimi służbami, aby zminimalizować skutki ataku. Trwa też analiza, prowadzona przez CSIRT NASK, z którym współpracują Centralne Biuro Zwalczania Cyberprzestępczości, inne krajowe CSIRT-y oraz Ministerstwo Cyfryzacji. Zwołano również posiedzenie Zespołu do spraw Incydentów Krytycznych.

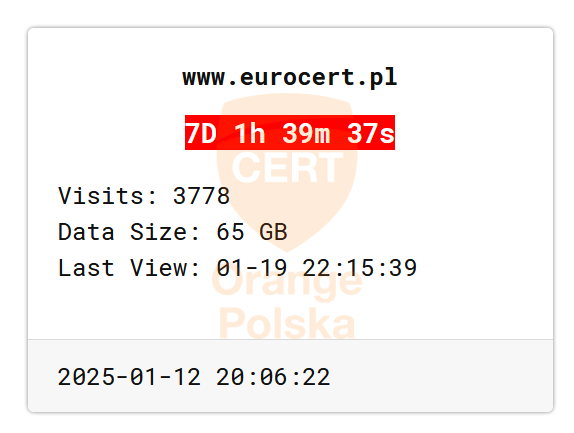

Atak został przeprowadzony przez grupę RansomHub. Na swojej stronie informacyjnej (DLS – Data Leak Site) grupa poinformowała o ataku, eksfiltracji 65GB danych i zagroziła ujawnieniem pozyskanych z firmy EuroCert danych w przypadku niezapłacenia okupu. Wyznaczony termin minął 19.01 o godz. 22:15:39. Źródło: DLS grupy RansomHub

Źródło: DLS grupy RansomHub

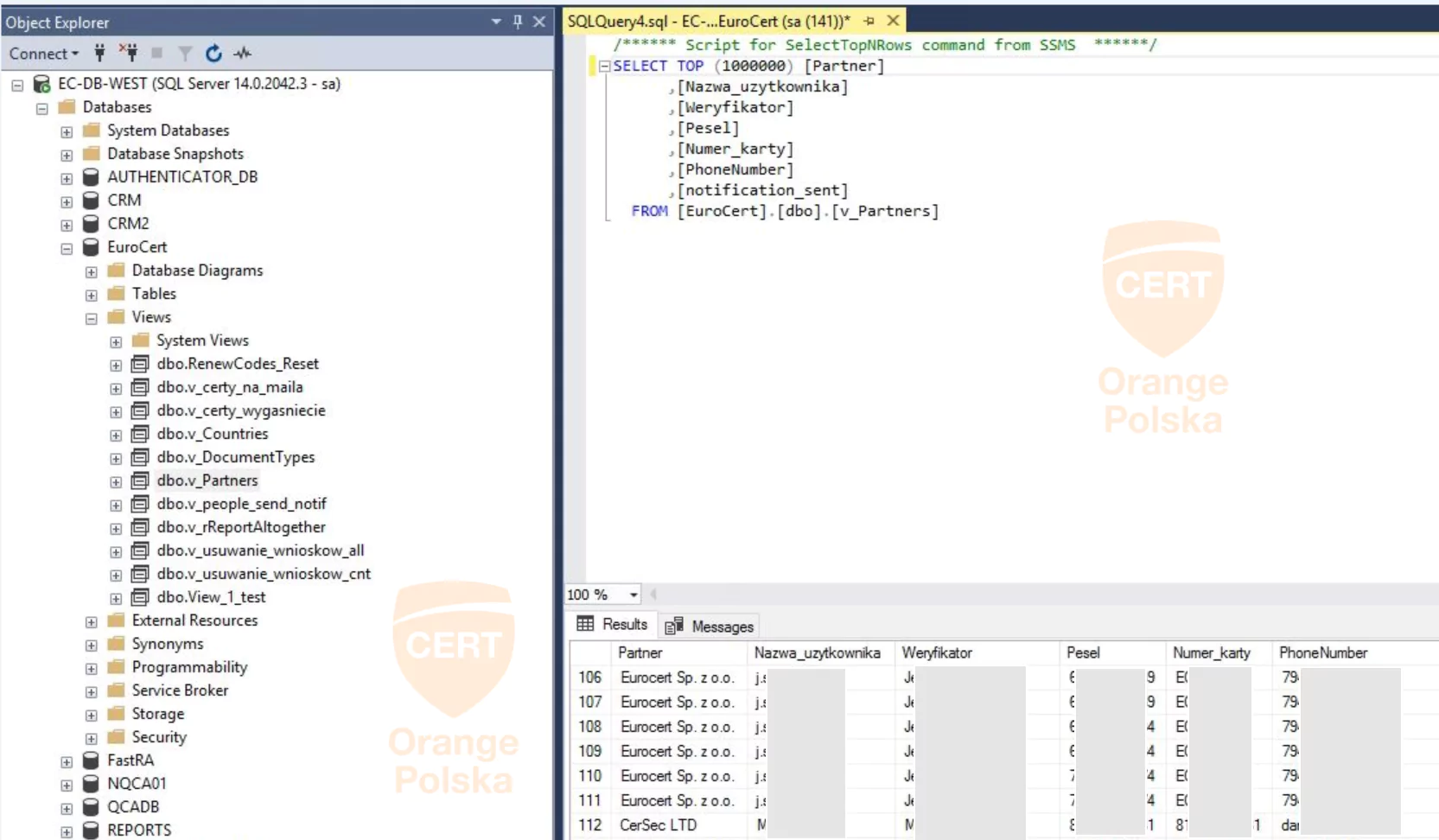

Analizując opublikowaną przez RansomHub próbkę można potwierdzić, że pozyskano pliki z 3 serwerów i są to dokumenty oraz kopia zapasowa bazy danych. W tym zakresie jest to zgodne z oświadczeniem firmy.

Źródło: DLS grupy RansomHub

Źródło: DLS grupy RansomHub

Wygląda to na typowy atak grupy działającej w modelu RaaS (Ransomware-as-a-Service). Identyfikacja słabości, zdobycie pierwotnego dostępu do infrastruktury, podniesienie uprawnień pozwalające na dostęp do wrażliwych danych, ewentualna propagacja na największą liczbę systemów, eksfiltracja danych, szyfrowanie. Zastanawiające jest, że incydent ten dotknął firmę, która w związku ze swoimi usługami zobowiązana jest do zachowania najwyższych standardów bezpieczeństwa. Patrząc na metody działania grup RaaS można wnioskować, że gdzieś w infrastrukturze były słabości, które zostały wykorzystane. Sama obecność intruza w sieci świadczącej takie usługi budzi dużo niepokoju o ich wiarygodność i zaufanie do nich.

Grupa RansomHub ma bogate (ale i stabilne) portfolio wykorzystywanych technik ataku (dokładniej opisane zostało ono w rekomendacji CISA aa24-242a). By pozyskać dostęp do infrastruktury ofiary, stosuje najczęściej następujące techniki:

- Eksploitacja podatności w aplikacjach udostępnionych w Internecie (Internet Facing Applications). Atakujący wykorzystują znane luki bezpieczeństwa w oprogramowaniu i aplikacjach internetowych. Skuteczne ataki opierały się o podatności w systemach VPN, serwerach mailowych i systemach zarządzania IT, pozwalając na nieautoryzowany dostęp do sieci ofiar.

- Wykorzystanie poświadczeń dostępu (Valid Accounts). RansomHub używają przejętych lub słabo zabezpieczonych danych uwierzytelniających, aby uzyskać dostęp do kont użytkowników i systemów. Wykorzystują także dane uzyskane z wcześniejszych naruszeń bezpieczeństwa (np. infekcji malware typu infostealer), możliwych do kupienia w Darknet w postaci zbiorów danych logowania, a także z zestawów danych z wycieków.

- Brak aktualizacji i niewłaściwa konfiguracja systemów. Atakujący celują w systemy, które nie zostały odpowiednio zaktualizowane lub są źle skonfigurowane, aby zwiększyć swoje szanse na uzyskanie dostępu.

Jako podstawowe rekomendacje zmniejszające ryzyko skutecznego ataku tej grupy, zaleca się:

- Regularne aktualizowanie oprogramowania i systemów operacyjnych.

- Stosowanie wieloskładnikowego uwierzytelniania (2FA/MFA) do wszystkich systemów (w szczególności tych dostępnych z internetu).

- Monitorowanie i audyt dostępu do systemów, w tym wykrywanie anomalii w logowaniu.

- Wykorzystywanie segmentacji sieci i ograniczanie dostępu do kluczowych zasobów.

- Wdrożenie technologii wspierających wykrywanie zdarzeń bezpieczeństwa i anomalii, takich jak EDR, IPS, Web-Proxy, DNS reputacyjny wraz z centralnym systemem monitorowania opartym o rozwiązanie klasy SIEM.

- Wdrożenie procesu monitorowania bezpieczeństwa IT, tak by podejmować reakcję na pojawiające się alerty bezpieczeństwa

Incydent w EuroCert pokazał, że nawet firmy bezpośrednio związane z technologiami cyberbezpieczeństwa mogą paść ofiarą ataków. Grupy takie jak RansomHub potrafią wykorzystać każdą zidentyfikowaną słabość. Dlatego tak ważna jest bieżąca analiza zagrożeń, wdrażanie wszystkich poprawek bezpieczeństwa i mechanizmów mitygujących cyberataki.

Więcej:

https://eurocert.pl/atak-na-eurocert-oswiadczenie

https://www.gov.pl/web/cyfryzacja/komunikat-pelnomocnika-rzadu-do-spraw-cyberbezpieczenstwa-ws-wycieku-danych-w-wyniku-cyberataku-wobec-firmy-eurocert-sp-z-oo

https://www.cisa.gov/news-events/cybersecurity-advisories/aa24-242a

Wybrane zagrożenia tygodnia

Zaawansowane zagrożenia

Wielki Brat patrzy, czyli kampania rosyjskich grup APT

Badacze firmy Sekoia zidentyfikowali trwającą kampanię cyberszpiegowską wykorzystującą autentyczne dokumenty Office, pochodzące z Ministerstwa Spraw Zagranicznych Republiki Kazachstanu. Dokumenty te zostały uzbrojone w funkcje wykonujące złośliwy kod po ich uruchomieniu i najprawdopodobniej posłużyły do zbierania strategicznych informacji wywiadowczych w Azji Środkowej, w tym w Kazachstanie o jego stosunkach dyplomatycznych i gospodarczych z państwami azjatyckimi i zachodnimi. Uważa się, że kampanię przeprowadziła grupa powiązana z Rosją – UAC-0063, której działania pokrywają się z interesami APT28.

Kampania obejmowała dokumenty Word z osadzonymi złośliwymi makrami. Łańcuch infekcji polegał na:

- Obniżeniu ustawień zabezpieczeń w rejestrze systemowym, co umożliwiało uruchomienie makr bez interakcji użytkownika.

- Stworzeniu nowego dokumentu, zawierającego złośliwe makro i uruchamianego w ukrytej instancji programu Word.

- Uruchomieniu pliku HTA z backdoorem HATVIBE, rejestrującego zadanie w harmonogramie zadań i wykonującego je co cztery minuty.

- Odbiór przez HATVIBE modułów VBS z serwera C2, następnie ich odszyfrowywanie i wykonywanie.

Powyższy łańcuch infekcji nazywany „Double-Tap” obejmuje wiele technik unikania zabezpieczeń, jak przechowywanie właściwego złośliwego kodu makra w pliku settings.xml oraz tworzenie zaplanowanego zadania bez użycia programu schtasks.exe dla drugiego dokumentu. Dodatkowo w przypadku pierwszego z nich zastosowano technikę antyemulacyjną, która sprawdza, czy czas wykonania nie został zmieniony — w przeciwnym razie makro zostaje zatrzymane.

UAC-0063 to grupa aktywna co najmniej od 2021 r., po raz pierwszy ujawniona przez CERT-UA w kwietniu 2023. Jej poprzednie kampanie były kierowane przeciwko Ukrainie, Izrealowi, Indiom oraz na wiele krajów wchodzących w skład niegdysiejszej Wspólnoty Niepodległych Państw (Kazachstan, Kirgistan, Tadżykistan).

Celem grupy jest zbieranie informacji wywiadowczych, ze szczególnym uwzględnieniem sektorów takich jak administracja rządowa (w tym dyplomacja), organizacje pozarządowe, środowiska akademickie, energetyka i obrona. W lipcu 2024 CERT-UA ujawnił dalsze działania UAC-0063 wymierzone w ukraińskie instytucje badawcze z użyciem nowego malware o nazwach HATVIBE i CHERRYSPY. Grupę powiązano z APT28 (jednostka rosyjskiego wywiadu wojskowego GRU).

Cyberwar

Strategiczna ekspansja systemu nadzoru – rosyjski SORM

SORM (ros. Система Оперативно-Розыскных Мероприятий – COPM, dosł. System Operacyjno-Poszukiwawczy Wydarzeń) to rosyjski system nadzoru elektronicznego, umożliwiający służbom bezpieczeństwa bezpośredni dostęp do ruchu telekomunikacyjnego bez wiedzy dostawców usług. SORM ewoluował od przechwytywania połączeń stacjonarnych i komórkowych do monitorowania ruchu internetowego, Wi-Fi i mediów społecznościowych. Najnowsza wersja (SORM-3) pozwala na długoterminowe przechowywanie danych i metadanych abonentów w przeszukiwalnej bazie danych. Fakt, iż SORM umożliwia przechwytywanie szerokiego zakresu ruchu internetowego i telekomunikacyjnego bez wiedzy dostawców usług zmniejsza przejrzystość i kontrolę nad operacjami nadzoru oraz zwiększa możliwości nadużyć.

W ostatnim czasie rosyjskie technologie nadzoru oparte na SORM zostały wdrożone w krajach Azji Centralnej i Ameryki Łacińskiej, co wskazuje na ich proliferację w bliskim sąsiedztwie Rosji oraz wśród jej sojuszników. Zidentyfikowano co najmniej ośmiu dostawców SORM eksportujących do tych regionów, z co najmniej piętnastoma firmami telekomunikacyjnymi jako prawdopodobnymi klientami. Najwięksi rosyjscy dostawcy SORM, tacy jak Citadel, Norsi-Trans i Protei, uczestniczą w targach na rynkach Afryki, Ameryki Łacińskiej i Bliskiego Wschodu, co podkreśla ich dążenie do globalnej ekspansji.

Zagraniczne wdrożenia systemów opartych na SORM z wykorzystaniem rosyjskich komponentów wiążą się z ryzykiem dostępu do ruchu ze strony Rosji. Zarówno ze względu na powiązania twórców systemu z rządem rosyjskim jak i wysoką wartość przechwytywanych informacji. W związku z podobnymi powiązaniami w czerwcu 2024 amerykański Departament Handlu zabronił Kaspersky Lab świadczenia technologii i usług w lub na rzecz obywateli USA, powołując się na „nieakceptowalne” ryzyko dla bezpieczeństwa narodowego. Podobne obawy dotyczą dostawców SORM, takich jak Citadel, powiązany z Federalną Służbą Bezpieczeństwa (FSB), oraz oligarchami bliskimi prezydentowi. Kazachstan i Kirgistan wyraziły obawy dotyczące potencjalnego nieujawnionego dostępu, bazując na dowodach utrzymywania dostępu do systemów wdrożonych za granicą przez rosyjskich producentów.

Wdrożenia oraz eksploatacja tego typu systemów to istotne elementy w strategicznej analizie zagrożeń. Firmy działające w krajach korzystających z systemów opartych na SORM powinny ocenić ryzyko związane z nadzorem i przyjąć narzędzia ochrony prywatności (w zakresie dozwolonym przez lokalne prawo) aby zminimalizować ryzyko przechwycenia wrażliwych komunikacji.

Cybercrime

Atak ransomware na Zakład Usług Komunalnych w Szczecinie

ZUK w Szczecinie poinformował o ataku ransomware w dniu 15.01.2025 wraz z eksfiltracją danych z systemów: elektronicznego obiegu dokumentów oraz wystawiania dokumentów księgowych.

Dane z systemów obejmowały dane petentów ZUK: imię i nazwisko, adresy e-mail/nr telefonu (jeżeli były podawane) oraz dane związane z załatwianą sprawą (dane z wniosków/faktur). ZUK Szczecin zgłosił zdarzenie do Prezesa UODO i przeprowadza analizę zdarzenia z podmiotem zewnętrznym.

Do tej pory żadna grupa ransomware nie opublikowała informacji na temat ataku.

Więcej:

https://zuk.szczecin.pl/informacje/aktualnosci/informacja-o-naruszeniu-ochrony-danych-osobowych

Złośliwe oprogramowanie

Masowe przejęcia stron WordPress i kradzież danych (WP3[.]XYZ)

Analitycy firmy c/side w ramach działań Incident Response odkryli złośliwą aktywność z udziałem domeny wp3[.]xyz. Firma nie znalazła początkowego wektora infekcji, jednak analiza wykazała, że pliki były wykorzystywane do eksfiltracji danych. Atakujący za pomocą skryptu wstrzykniętego na stronę dodają nowe konto administracyjne. Pobiera ono złośliwą wtyczkę i wysyła skradzione dane, takie jak poświadczenia administratora i logi. Na każdym etapie wykorzystywana jest domena wp3[.]xyz. Odniesienia do niej są widoczne bez żadnej formy zaciemnienia w kodzie, co ułatwia proaktywne poszukiwania zainfekowanych stron. Analitycy informują, że problem może dotyczyć ponad 5000 stron, a wyniki wyszukiwania (na przykład na urlscan.io) potwierdzają, że problem dotyczy instancji WordPress na całym świecie. Na ten moment przypadek ataku opisywanego w mediach w zeszłym tygodniu nie został powiązany z inną aktywnością tego typu ani nie dostał indywidualnej nazwy.

C/side zaleca:

- blokadę domeny wp3[.]xyz,

- audyt kont administracyjnych na stronach w poszukiwaniu nieautoryzowanych kont,

- usunięcie nieużywanych i podejrzanych pluginów,

- wzmocnienie zabezpieczeń CSRF i wdrożenie wieloetapowego uwierzytelniania (MFA).

Więcej:

https://cside.dev/blog/over-5k-wordpress-sites-caught-in-wp3xyz-malware-attack

Oszustwa i podszycia

Phishing z podszyciem pod Orange i informacją o “wygasających punktach”

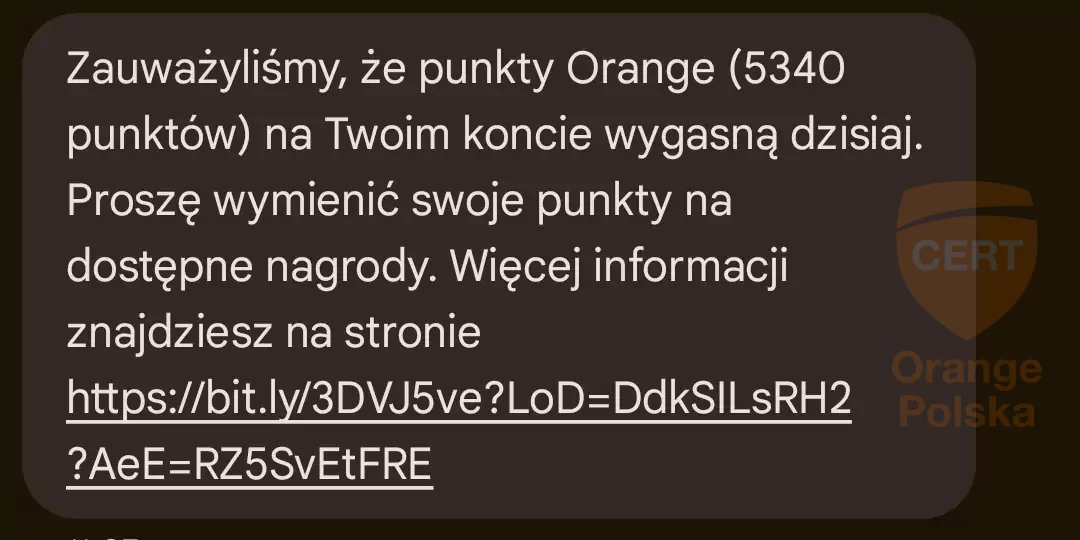

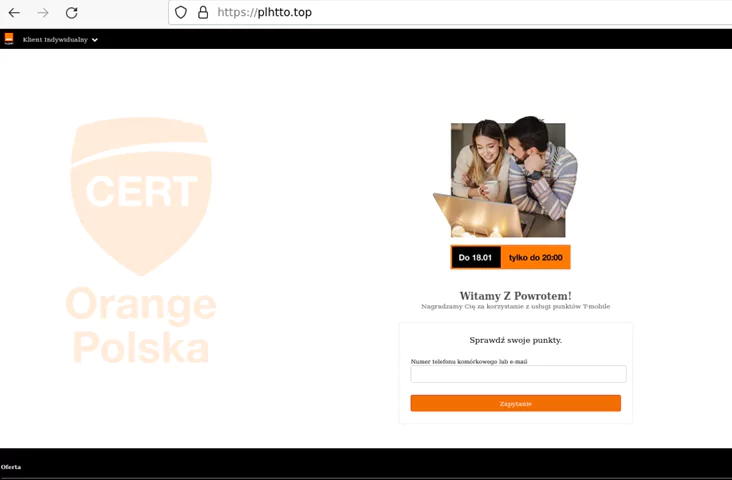

Zaobserwowaliśmy wiadomości RCS informujące o “wygasaniu punktów Orange” i konieczności szybkiej wymiany ich na nagrody. W wiadomości znalazł się skrócony link w domenie bit[.]ly, który prowadził do strony phishingowej utrzymanej w kolorystyce Orange – choć z pewnymi niedociągnięciami.

Oszuści wyłudzali od ofiar dane osobowe, kontaktowe, adresowe oraz – pod pretekstem “płatności ryczałtowej” w wysokości 3 zł – dane karty płatniczej. W całym pojawił się oczywiście także ekran wyboru nagrody, którą za te punkty można odebrać, co miało uwiarygodnić oszustwo. Orange Polska nie prowadzi takiego programu lojalnościowego. Analogiczne oszustwa realizowane były także z podszyciem pod T-Mobile.

Więcej informacji, m.in. o tym, jak skutecznie weryfikować wiarygodność nadawcy wiadomości RCS oraz jak dokładnie wyglądały wszystkie ekrany wyłudzające dane można znaleźć w artykule w serwisie CERT Orange Polska.

Więcej:

https://cert.orange.pl/aktualnosci/nowy-phishing-z-podszyciem-pod-orange-polska

CVE tygodnia

CVE-2024-5559 – ZeroDay w FortiOS i FortiProxy

Fortinet opublikował szczegóły nowej krytycznej podatności związanej z ominięciem uwierzytelnienia w FortiOS i FortiProxy (CVE-2024-55591, wynik CVSS: 9,6). Jest ona wykorzystywana do przejmowania kontroli nad firewallami i włamywania się do infrastruktury wewnętrznej chronionych przez nie podmiotów. Obejście uwierzytelnienia z wykorzystaniem alternatywnej ścieżki lub kanału [CWE-288] na FortiOS i FortiProxy może umożliwić zdalnemu atakującemu uzyskanie uprawnień superadministratora za pomocą spreparowanych żądań do modułu websocket Node.js.

Podatność dotyczy następujących wersji:

- FortiOS od 7.0.0 do 7.0.16 (należy zaktualizować do wersji 7.0.17 lub nowszej),

- FortiProxy od 7.0.0 do 7.0.19 (aktualizacja do 7.0.20 lub nowszej),

- FortiProxy od 7.2.0 do 7.2.12 (analogicznie do 7.2.13 lub nowszej).

Podatność ta została odkryta przez zespół firmy ArcticWolf w wyniku analiz kampanii przejmowania kontroli nad urządzeniami Fortigate. Zaobserwowano nieautoryzowane logowania administracyjne do interfejsów zarządzania firewallami, tworzenie nowych kont, uwierzytelnianie SSL VPN za ich pomocą oraz inne zmiany konfiguracji. Złośliwe działania prawdopodobnie rozpoczęły się w połowie listopada 2024. Atakujący uzyskali wtedy nieautoryzowany dostęp do interfejsów zarządzania na zaatakowanych firewallach, aby zmienić konfiguracje i wykradać poświadczenia za pomocą techniki DCSync. Różnorodność profili organizacji ofiar w połączeniu z pojawieniem się zautomatyzowanych zdarzeń logowania i wylogowania, sugeruje, że atak miał charakter „skorzystania z okazji” (target of opportunity), nie będąc celowo i metodycznie ukierunkowanym.

W związku z aktywnym wykorzystywaniem podatności CVE-2024-55591 amerykańska Agencja ds. Cyberbezpieczeństwa i Infrastruktury (CISA) dodała tę lukę do swojego katalogu znanych wykorzystywanych podatności (KEV).

Więcej:

https://fortiguard.fortinet.com/psirt/FG-IR-24-535

https://www.cisa.gov/news-events/alerts/2025/01/14/cisa-adds-four-known-exploited-vulnerabilities-catalog

https://arcticwolf.com/resources/blog/console-chaos-targets-fortinet-fortigate-firewalls

Komentarz analityka

Atak na EuroCert stanowi przykład zagrożenia, które może spotkać nawet firmy zajmujące się technologiami cyberbezpieczeństwa. Grupy ransomware takie jak RansomHub nie ograniczają się do ataków na „typowe” cele, potrafiąc wykorzystać słabości nawet w najbardziej zaawansowanych systemach. W obliczu rosnącego zagrożenia firmy muszą zapewnić nie tylko odpowiednie procedury zabezpieczeń, ale też zadbać o ciągłe monitorowanie i audyt infrastruktury IT. Warto także zauważyć, jak istotne jest utrzymanie odpowiedniego poziomu świadomości o zagrożeniach i wprowadzanie najlepszych praktyk bezpieczeństwa w każdym aspekcie działalności. Atak podważa zaufanie do instytucji, którym powierza się wrażliwe dane celem weryfikacji tożsamości, tymczasem właśnie procesy, wykonujące zdalną weryfikację tożsamości, są coraz powszechniej wdrażane.

Kampania cyberszpiegowska UAC-0063 najprawdopodobniej miała na celu gromadzenie strategicznych informacji wywiadowczych o relacjach dyplomatycznych Kazachstanu z państwami Azji Środkowej i Zachodu. Analiza ujawnionych dokumentów wskazuje, że były to autentyczne pliki autorstwa kazachskiego MSZ. Jako że kraj ten dąży do zmniejszenia zależności od Rosji, zacieśniając więzi gospodarcze i strategiczne z Zachodem oraz Chinami można wnioskować, że Rosja stara się utrzymać wpływy w regionie, który historycznie był pod jej kontrolą. Kampania Double-Tap wykazuje pewne podobieństwa do starszych łańcuchów infekcji Zebrocy, w tym wykorzystanie skryptów VBA do zrzucania backdoora. Zebrocy to nazwa backdoora powiązanego z grupą APT28, która w latach 2015–2020 z jego użyciem prowadziła kampanie cyberszpiegowskie wymierzone w państwa Azji Środkowej, celując w instytucje rządowe, w tym podmioty obronne i dyplomatyczne. Zebrocy i UAC-0063 wspólnie łączy technika Double-Tap (dokument Word, który uruchamia kolejny dokument), wykorzystanie webaplikacji PHP w infrastrukturze C2, czy modyfikacja kluczy rejestru w celu omijania zabezpieczeń (AccessVBOM).

Włamania z wykorzystaniem podatności Zero-Day na urządzenia FortiGate polegały logowaniu się do interfejsów zarządzania firewallami, by dokonywać zmian w konfiguracji. W tym zawierały się modyfikacje ustawień wyjściowych z parametru „standard” na „more” w ramach wczesnych działań rekonesansu, przed przystąpieniem do bardziej zaawansowanych zmian, takich jak tworzenie nowych kont superadmina. Takie konta były wykorzystywane albo do przejmowania istniejących kont w organizacjach, albo do zakładania nowych i dodawania ich do grup kont autoryzowanych do dostępu via VPN w celu ustanowienia tunelu SSL VPN z zaatakowanymi urządzeniami. Adresy IP atakujących pochodziły od kilku dostawców usług VPS z czego najczęściej wykorzystywany był AS14061 (Digitalocean LLC). Unikalną cechą charakterystyczną ataku jest przeprowadzanie zmian na kontach z wykorzystaniem interfejsu jsconsole. Pozwala to w korelacji z zewnętrzną adresacją IP atakującego na odróżnienie takich operacji od legalnych zmian wprowadzanych zwykle na firewallach. Jako, że większość opisanych w kampanii ataków odbyła się zanim producentowi udało się usunąć podatności w aktualizacji oprogramowania, użytkownikom urządzeń zalecamy unikanie wystawiania do internetu interfejsów zarządzania firewallami. Warto również poświęcić czas na wprowadzenie filtrowania dostępu do wystawionych do sieci publicznej urządzeń. Najbardziej korzystnym (i czasochłonnym) rozwiązaniem byłoby filtrowanie ruchu na poziomie IP, ale nawet ograniczenie dostępu w oparciu o geolokalizacje może w wielu przypadkach uchronić ofiarę przed potencjalnym atakiem.

Atak na ZUK w Szczecinie jest kolejnym atakiem ransomware na polskie przedsiębiorstwo w ciągu ostatnich kilku tygodni. Możemy zakładać, że dane obejmujące petentów załatwiających sprawy w ZUK są obszerne pod względem dokumentów/wniosków, składanych np. w sprawach związanych z pogrzebem. Dodatkowo ZUK obejmuje kilka cmentarzy, w tym największy w Polsce i trzeci do wielkości w Europie Cmentarz Centralny. Sam atak ransomware pokazuje jak ważne jest dbanie o bezpieczeństwo w każdym sektorze.

Masowe przejęcia stron WordPress nie są nowością, szczególnie dla specjalistów ds. cyberbezpieczeństwa. Złośliwe oprogramowanie jest wykorzystywane do infekowania stron, kradzieży danych i propagowania infekcji wśród użytkowników lub w środowisku, w którym działa dany serwer WP. Innym rozwiniętym malware, działającym w podobny sposób jest na przykład SocGholish. Popularność takich ataków może wiązać się z niedostatecznym zabezpieczeniem stron, brakiem MFA i “porzucaniem” już nieużywanych serwisów, zawierających cenne informacje lub z potencjałem do wykorzystania przez złośliwe oprogramowanie. Strony oraz domeny z historią legalnej aktywności i dobrą reputacją są używane na przykład do pobierania dodatkowych modułów malware lub do komunikacji C2. Warto pamiętać o tych zagrożeniach, przede wszystkim, jeżeli administrujemy nieużywanymi witrynami. Domena wp3[.]xyz została przez nas zablokowana na CyberTarczy i obserwujemy kilkanaście-kilkadziesiąt prób wejścia dziennie, co może świadczyć o aktywnym korzystaniu z zainfekowanych stron WordPress przez polskich użytkowników.

Oszustwa kierowane do szerokiego grona odbiorców, szczególnie za pośrednictwem stosunkowo nowego sposobu komunikacji, jakim jest RCS, to wciąż poważny problem. Phishing z obietnicą nagrody za niewykorzystane punkty lojalnościowe ma wiele cech charakterystycznych, które pomagają rozpoznać oszustwo – obietnica nagrody, budowanie sztucznej presji czasu (“punkty wygasają dzisiaj”), wizualne niedociągnięcia na stronach wyłudzających dane i zachęcanie do podania bardzo wielu informacji, które niekoniecznie pasują do kontekstu sytuacji. Uwaga przy podawaniu naszych istotnych danych jest kluczowa, by przez chwilę nieostrożności lub wzburzone emocje nie dać się okraść. Warto być na bieżąco z najnowszymi scenariuszami oszustw, by zbudować własną świadomość zagrożeń i dzielić się tą wiedzą z bliskimi, którzy mogą potrzebować wsparcia w rozpoznaniu phishingu.