Krajobraz zagrożeń 14-20/04/25

- Temat tygodnia: ClickFix by wszystkimi rządzić i w ciemności splątać…

- Zaawansowane zagrożenia: Storm-1811 i nowy backdoor

- Cybercrime: Tanie telefony z Androidem i złośliwą niespodzianką

- Oszustwa i podszycia: Generowanie prezentacji z phishingiem

- Cyberwar: APT29 i degustacja win

- Złośliwe oprogramowanie: Kampania Formbooka w podszyciu pod Santander Consumer Bank

- CVE Tygodnia: CVE-2025-24054 – NTLM exploit w atakach w Polsce i Rumunii uprawnień

Temat tygodnia

ClickFix by wszystkimi rządzić i w ciemnościach splątać…

W naszych poprzednich krajobrazach przynajmniej kilkukrotnie poruszaliśmy temat użycia techniki ClickFix w atakach na użytkowników, której celem było dostarczenie na urządzenie ofiary złośliwego oprogramowania typu stealer. Kolejnym krokiem było pozyskanie dostępu i kradzież wrażliwych danych, takich jak poświadczenia z przeglądarek, klucze sesji, dane kart kredytowych czy hasła dostępowe do portfeli kryptowalutowych.

Na przestrzeni ostatnich miesięcy ClickFix stał się techniką na tyle popularną i powszechną, że został również włączony do arsenału grup APT i operatorów Ransomware-as-a-Service (RaaS). ClickFix to bazujący na socjotechnice sposób nakłaniania ofiar do samodzielnego uruchamiania złośliwych skryptów i poleceń poprzez wklejenie ich do okna „Uruchom” w systemie Windows. Zamiast tradycyjnego pobierania złośliwego oprogramowania, ofiary są proszone o wykonanie polecenia pod pretekstem weryfikacji CAPTCHA lub tożsamości. Ta metoda omija tradycyjne mechanizmy bezpieczeństwa, jak filtry poczty elektronicznej czy systemy antywirusowe, ponieważ nie wymaga bezpośredniego pobierania plików.

Komenda PowerShell jako fałszywa weryfikacja Cloudflare

Źródło: https://blog.sekoia.io/interlock-ransomware-evolving-under-the-radar/

W styczniu 2025 roku grupa Ransomware-as-a-Service o nazwie Interlock rozpoczęła kampanię wykorzystującą technikę ClickFix wymierzoną w kraje Europy i Stany Zjednoczone. Atakujący stworzyli fałszywe strony internetowe podszywające się pod legalne witryny, takie jak Advanced IP Scanner. Prezentowano na nich fałszywe komunikaty CAPTCHA, instruujące użytkowników, aby skopiowali i wkleili polecenie PowerShell do terminala systemu Windows. Po wykonaniu polecenia na komputerze ofiary instalowany był złośliwy plik PyInstaller o rozmiarze 36 MB. Jednocześnie otwierano prawdziwą stronę Advanced IP Scanner w przeglądarce, by użytkownik nie nabrał podejrzeń. Złośliwe oprogramowanie instalowało legalnie wyglądającą aplikację, jednocześnie uruchamiając ukryty skrypt PowerShell. Zapewniał on trwałość aplikacji w systemie, przeprowadzał fingerprinting systemu ofiary, a także pobierał dodatkowe złośliwe ładunki jak LummaStealer, BerserkStealer, keyloggery oraz własnego trojana zdalnego dostępu Interlock RAT.Ten ostatni umożliwiał atakującym wykonywanie poleceń powłoki, eksfiltrację plików i uruchamianie złośliwych bibliotek DLL. Po uzyskaniu dostępu do systemu operatorzy Interlock wykorzystywali skradzione dane uwierzytelniające do poruszania się po sieci za pomocą protokołu RDP oraz narzędzi takich jak PuTTY, AnyDesk i LogMeIn. Przed zaszyfrowaniem danych pliki były wysyłane do zasobów Azure Blob Storage kontrolowanych przez atakujących.

Technika ClickFix była wykorzystywana także przez grupy APT z Korei Północnej (TA427), Iranu (TA450) i Rosji (TA422) w kampaniach szpiegowskich w celu infiltracji urządzeń końcowych i pozyskiwania danych z zainfekowanych systemów. Grupa Kimsuky (Korea Północna) w swona zdalnego dostępu (Quasar RAT). Irańska grupa MuddyWater stawiała na motyw fałszywych aktualizacji zabezpieczeń Microsoft, co prowadziło do instalacji oprogramowania RMM (np. Level) i umożliwiało zdalny dostęp do systemów ofiar. Z kolei grupa UNK_RemoteRouge (Rosja) w operacjach wymierzonych w ukraiński przemysł obronny i lotniczy zintegrowała ClickFix w klasycznym pocztowym spear-phishingu, Atak rozpoczynał się od wysłania e-maili z zainfekowanych serwerów Zimbra. Wiadomości podszywały się pod komunikaty od Microsoft Office, zawierając linki do fałszywej strony internetowej stylizowanej na witrynę Microsoft Word w języku rosyjskim. Na stronie wyświetlano wideo instruktażowe, które nakłaniało ofiary do otwarcia okna „Uruchom” (Win+R) i wklejenia dostarczonego polecenia PowerShell, które pobierao i uruchamiało dodatkowy kod JavaScript prowadzący do instalacji backdoora.

Źródło: https://www.proofpoint.com/us/blog/threat-insight/around-world-90-days-state-sponsored-actors-try-clickfix

Technika ClickFix idealnie wpisuje się w nowoczesny krajobraz zagrożeń, umożliwiając atakującym na skuteczne obchodzenie mechanizmów bezpieczeństwa dzięki wykorzystaniu interakcji użytkownika jako początkowego wektora infekcji. Pozwala to ominąć potrzebę bezpośredniego dostarczania złośliwego oprogramowania na urządzenie końcowe, nie wymaga utylizacji luk zabezpieczeń i znanych podatności, a także angażowania infrastruktury phishingowej w początkowej fazie ataku.

Więcej informacji:

https://blog.sekoia.io/interlock-ransomware-evolving-under-the-radar

https://www.proofpoint.com/us/blog/threat-insight/around-world-90-days-state-sponsored-actors-try-clickfix

Wybrane zagrożenia tygodnia

Zaawansowane zagrożenia

Storm-1811 i nowy backdoor

Analiza zaawansowanych ataków zawsze potrafi czymś zaskoczyć. Z perspektywy analizy zagrożeń są one niezwykle potrzebne, gdyż identyfikacja nowych technik oraz narzędzi wykorzystywanych przez adwersarzy pomaga zrozumieć poziom ich zaawansowania i przygotować się do ochrony.

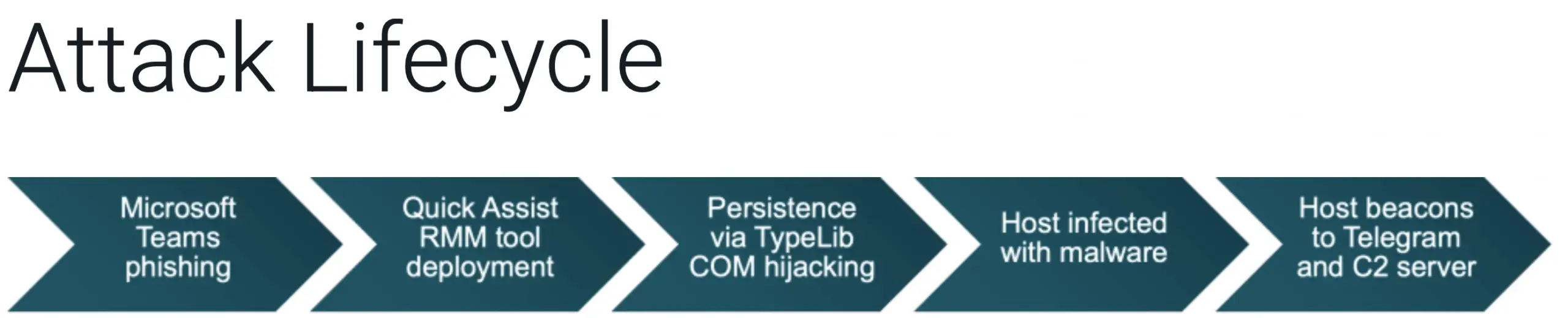

Monitoring aktywności grupy Storm-1811 autorstwa ReliaQuest Threat Research zidentyfikował zaawansowaną kampanię phishingową prowadzoną za pośrednictwem Microsoft Teams. Analiza pokazała wiele nowych elementów w całym łańcuchu ataku – przede wszystkim nową metodę utrzymania dostępu (persystencji), polegającą na przejęciu biblioteki typów Component Object Model (COM) oraz wdrożeniu wcześniej nieznanego backdoora opartego na PowerShell, korzystającego z kanałów Telegram do komunikacji z serwerem Command and Control.

Łańcuch ataku grupy Storm-1811

Źródło: https://reliaquest.com/blog/threat-spotlight-hijacked-and-hidden-new-backdoor-and-persistence-technique

Atak rozpoczyna się od kampanii phishingowej za pośrednictwem Microsoft Teams. Użytkownik otrzymuje spreparowaną wiadomość zawierającą link lub plik, który po uruchomieniu instaluje złośliwe oprogramowanie. Następnie dochodzi do manipulacji w rejestrze systemowym Windows – atakujący zmieniają wpisy odpowiadające za bibliotekę typów COM tak, by system ładował złośliwą bibliotekę DLL zamiast oryginalnej. Jest to technika hijackingu biblioteki typów COM (TypeLib), która polega na rejestracji złośliwej biblioteki DLL jako domyślnej dla legalnego komponentu COM. Dzięki temu przy każdym odwołaniu do odpowiedniego interfejsu COM wykonywany jest kod kontrolowany przez atakującego.

Po skutecznym przeprowadzeniu ataku typu TypeLib COM hijacking, z Google Drive pobierane jest złośliwe oprogramowanie (plik 5.txt). Po utworzeniu pliku PowerShell kod JScript wykonuje go w ukrytym, niewidocznym dla użytkownika. Skrypt PowerShell omija również polityki wykonywania, które blokują nieautoryzowane lub niezaufane skrypty, co pozwala na uruchomienie złośliwego ładunku bez żadnych ograniczeń. Na koniec kod JScript wykorzystuje metodę „InstallProduct” z Windows Installer, która standardowo służy do instalowania programów z plików MSI. Jednak w tym przypadku funkcja ta jest nadużywana w celu wysłania żądania HTTP do bota Telegram należącego do atakującego, z wiadomością (w tym przypadku „qwe1bsrr5”). Prawdopodobnie ma to na celu poinformowanie atakującego, że skrypt został pomyślnie uruchomiony i połączenie z serwerem Command and Control zostało nawiązane.

Raport ReliaQuest Threat Research rozważa interesujące powiązania pomiędzy próbką badaną oraz innymi (wraz z infrastrukturą) posiadającymi wspólne cechy. Infrastruktura związana z tą kampanią oraz powiązane z nią złośliwe oprogramowanie były wcześniej wykorzystywane w złośliwej kampanii reklamowej w wyszukiwarce Bing (styczeń 2025). Reklamy Bing wprowadzały w błąd użytkowników szukających oprogramowania Microsoft Teams, nakłaniając ich do pobrania i uruchomienia złośliwej biblioteki DLL typu sideload (TV.dll) wraz ze złośliwym oprogramowaniem opartym na PowerShell o nazwie „Boxter”. Ze względu na istotne podobieństwa można z dużym prawdopodobieństwem potwierdzić, że nowe złośliwe oprogramowanie stanowi rozwinięcie Boxtera i zostało wdrożone przez tych samych napastników, którzy stali za kampanią złośliwych reklam w Bing. I to właśnie powiązanie doprowadza do wniosku, iż za tymi kampaniami (i nowymi technikami) stoją operatorzy Black Basta, czyli grupa Storm-1811 (mimo, iż bieżące ataki nie zostały jeszcze wprost z nimi powiązane).

Grupa Storm-1811 to zaawansowany i motywowany finansowo threat actor, znany przede wszystkim z wykorzystywania socjotechniki do uzyskania dostępu do systemów ofiar oraz wdrażania ransomware Black Basta. Działania grupy to wieloetapowe łańcuchy ataku, często rozpoczynające się od masowego zasypywania skrzynek pocztowych ofiar spamem, co ma na celu zdezorientowanie użytkownika i przygotowanie gruntu pod dalsze działania. Następnie przedstawiciel grupy, podszywając się pod pracownika działu IT lub pomocy technicznej – często udając przedstawiciela Microsoftu lub wewnętrznego działu IT firmy – kontaktuje się z ofiarą telefonicznie lub za pomocą Microsoft Teams i oferuje pomoc w rozwiązaniu problemu z zalewem spamu. Ta manipulacja socjotechniczna ma na celu nakłonienie użytkownika do uruchomienia narzędzi zdalnego dostępu, takich jak Microsoft Quick Assist, AnyDesk lub TeamViewer. Po uzyskaniu dostępu do systemu ofiary Storm-1811 instaluje różne narzędzia zdalnego zarządzania i monitoringu, takie jak ScreenConnect czy NetSupport Manager, a także malware, w tym Qakbot i Cobalt Strike. Grupa przeprowadza rozpoznanie sieci, zbiera poświadczenia, porusza się lateralnie po infrastrukturze i w końcu instaluje i uruchamia ransomware Black Basta. W atakach wykorzystuje wspominany vishing (voice phishing) oraz socjotechnikę, by zdobyć zaufanie ofiar i uzyskać dostęp do ich urządzeń. Głównym celem Storm-1811 jest osiągnięcie korzyści finansowych poprzez wymuszenia okupu po zainfekowaniu sieci przy użyciu ransomware.

Więcej informacji: https://reliaquest.com/blog/threat-spotlight-hijacked-and-hidden-new-backdoor-and-persistence-technique

Cybercrime

Tanie telefony z Androidem i (złośliwą) niespodzianką

Producenci przyzwyczaili konsumentów do aplikacji preinstalowanych na nowych urządzeniach z systemem Android. Dlatego fakt, iż na telefonie od nowości mamy aplikacje do social mediów, czy komunikatory – nie zaskakuje. Nowością jednak jest obecne na telefonie w momencie jego zakupu oprogramowanie… złośliwe.

Artykuł opublikowany przez analityków Dr.Web opisuje scenariusz ataku wykryty dzięki klientom, którzy zainstalowali ich rozwiązanie antywirusowe na swoich nowych urządzeniach mobilnych pewnej marki. Zainfekowane urządzenia łączy fakt, iż było niskobudżetowe, a także… nosiły nazwy podobne do modeli znanych marek: S23 Ultra, Note 13 Pro, P70 Ultra itp. Jednocześnie ich rzeczywiste specyfikacje techniczne znacznie odbiegały od tych prezentowanych na stronach produktowych.

Smartfony SHOWJI w sklepie OZON

Złośliwe aplikacje zostały wykryte bezpośrednio w oprogramowaniu fabrycznie zainstalowanym na telefonach. Skan partycji systemowej telefonu wykazał, że szkodliwa aplikacja podszywała się pod komunikator WhatsApp, który sam w sobie nie wzbudziłby podejrzeń ze względu na swoją popularność. Złośliwy kod realizował funkcję clippera, czyli oprogramowania modyfikującego zawartość schowka, w tym przypadku skupionego na adresach portfeli kryptowalutowych. Aplikacja wyszukuje ciągi znaków pasujące do wzorców adresów portfeli kryptowalut Tron (34 znaki, zaczynające się od T) i Ethereum (42 znaki, zaczynające się od 0x), podmieniając je na adresy należące do atakujących. W przypadku wiadomości wychodzącej użytkownik widzi poprawny adres, ale odbiorca – już ten należący do oszustów. W przypadku wiadomości przychodzących sytuacja jest odwrotna. Dodatkowo malware, któremu Dr.Web nadał nazwę Shibai, aktualizuje się z wykorzystaniem fałszywych serwerów (apk-download[.]pro), by podtrzymać obecność strojanizowanej aplikacji w systemie. Do pozostałych funkcji opisywanego złośliwego oprogramowania należy wykradanie:

- wiadomości z Whatsappa i Telegrama

- obrazów z większości standardowych folderów (w celu wykradzenia zrzutów ekranu mnemonicznych fraz pozwalających na odzyskanie dostępu do portfeli kryptowalutowych)

- informacji dotyczących systemu

- danych zainstalowanych aplikacji (Shibai także je modyfikowało, szczególnie aplikacje portfeli kryptowalutowych)

Atakujący wykorzystali popularność kryptowalut między innymi w krajach rosyjskojęzycznych, nieodwracalność transakcji dokonywanych za ich pomocą oraz chęć pozyskania smartfona najniższym możliwym kosztem. Warto pamiętać, że smartfony są teraz pełne naszych danych (w tym tych wrażliwych) i służą do kluczowych codziennych działań, jak na przykład płatności. Warto więc zadbać o ich bezpieczeństwo, między innymi pozyskując telefon z zaufanego źródła.

Więcej informacji: https://news.drweb.com/show/?lng=en&i=15002&c=5

Oszustwa i podszycia

Generowanie prezentacji z phishingiem

Wykorzystanie AI w atakach phishingowych nie ogranicza się jedynie do generowania treści na stronach czy w wiadomościach e-mail. Ciekawym przykładem może być ostatnia kampania zidentyfikowana przez firmę Abnormal, gdzie w łańcuchu ataku phishingowego wykorzystano narzędzie do generowania prezentacji.

Pierwszym elementem kampanii był e-mail wysłany z przejętego konta pocztowego. Odbiorca nakłaniany jest do otwarcia PDFa umieszczonego jako “załącznik”. W rzeczywistości ikona PDFa jest hyperlinkiem do strony narzędzia Gamma.

Prezentacja z phishingiem w aplikacji Gamma

Źródło: https://abnormal.ai/blog/multi-stage-phishing-attack-gamma-presentation

Użytkownik po kliknięciu w link trafia do udostępnionej prezentacji, zawierającej logo organizacji, pod którą podszywa się atakujący. Sama prezentacja przypomina powiadomienie z przyciskiem do obejrzenia wspominanego PDFa z e-maila. Kliknięcie w przycisk spowoduje przekierowanie do fałszywej strony Microsoft z weryfikacją Cloudflare, by uniemożliwić dostęp do strony automatycznym narzędziom. Po przejściu przez weryfikację użytkownik trafia na docelową stronę phishingową, która przypomina stronę logowania do usług Microsoft 365.

Fałszywa strona logowania Microsoft Office 365

Źródło: https://abnormal.ai/blog/multi-stage-phishing-attack-gamma-presentation

Przy podaniu nieprawidłowych danych, strona pokazuje błąd, co może dowodzić, że atakujący sprawdzają poświadczenia logowania w czasie rzeczywistym (technika adversary-in-the-middle).

Elementem wyróżniającym się w łańcuchu ataku jest wykorzystanie rzeczywistej strony produktu Gamma. To technika “living-off-trusted-sites” (LOTS), gdzie atakujący nadużywają prawdziwe strony serwisów do złośliwego wykorzystania – phishingu, eksfiltracji danych, hostowania złośliwego oprogramowania. Przykłady takich stron to np.: Github, Dropbox, Discord, Google Drive, ale także strony z narzędziami do tworzenia treści takie jak Canva, Lucidchart czy Figma.

Ataki, które korzystają z technik LOTS są trudne do wykrycia, ponieważ wykorzystują serwisy o dobrej i zaufanej reputacji. Zarówno użytkownik jak i narzędzia mogą mieć problem z rozpoznaniem, czy jest to faktyczny phishing lub inny atak. Aby zwiększyć świadomość możemy skorzystać z projektu LOTS dostępnego na lots-project.com, który zawiera prawdziwe i wiarygodne serwisy wykorzystywane w atakach.

Więcej informacji: https://abnormal.ai/blog/multi-stage-phishing-attack-gamma-presentation https://lots-project.com

Cyberwar

APT29 i degustacja win

Grupa APT29 (znana również jako Midnight Blizzard, Cozy Bear czy Nobelium) to jedna z najaktywniejszych i najbardziej zaawansowanych grup powiązanych z rosyjskimi służbami wywiadowczymi (SWR – Służba Wywiadu Zagranicznego), prowadząca od lat operacje szpiegowskie na całym świecie. Znana jest z ataków na instytucje rządowe, think-tanki, organizacje polityczne, a także firmy technologiczne i badawcze. W przeszłości odpowiadała między innymi za głośny atak na łańcuch dostaw SolarWinds, który umożliwił naruszenie bezpieczeństwa tysięcy organizacji na całym świecie.

Od stycznia 2025 analitycy Check Point Research obserwowali nową falę wyrafinowanych ataków phishingowych wymierzonych w europejskie placówki rządowe i dyplomatyczne. Atakujący podszywali się pod jedno z europejskich ministerstw spraw zagranicznych, rozsyłając fałszywe zaproszenia na degustacje win. Te zidentyfikowane wiadomości e-mail zostały wysłane co najmniej z dwóch różnych domen – bakenhof[.]com oraz silry[.]com (adresy nadawców podszywały się pod konkretne osoby z naśladowanego Ministerstwa Spraw Zagranicznych). Każda z wiadomości zawierała złośliwy link, który po kliknięciu inicjował pobranie pliku „wine.zip”, stanowiącego kolejny etap ataku. Kampania ta jest kontynuacją wcześniejszych działań grupy, w których wykorzystywano motyw wydarzeń dyplomatycznych – zwłaszcza spotkań przy winie – jako przynęty do rozsyłania złośliwego oprogramowania. Po kliknięciu w link ofiara pobiera archiwum zawierające narzędzia GRAPELOADER oraz nową wersję znanego już backdoora WINELOADER, które umożliwia atakującym dalszą infiltrację systemu, zbieranie informacji oraz utrzymanie obecności w sieci ofiary. Ataki są precyzyjnie ukierunkowane na europejskie ministerstwa spraw zagranicznych i ambasady (pojedyncze przypadki wykryto także wśród placówek spoza Europy, co świadczy o szerszym zasięgu operacji).

W dostępnych publicznie raportach dotyczących kampanii phishingowych prowadzonych przez tę grupę nie ujawniono konkretnych nazwisk osób, pod które się podszywano. Wiadomo jednak, że ci atakujący często wykorzystują dane pracowników lub przedstawicieli Ministerstw Spraw Zagranicznych różnych krajów, aby zwiększyć wiarygodność i skłonić ofiary do interakcji ze złośliwymi linkami lub załącznikami. Na przykład w jednej z kampanii phishingowych APT29 zidentyfikowano fałszywe zaproszenie na degustację win, rzekomo wysłane przez ambasadora Indii, które zawierało link prowadzący do złośliwego pliku ZIP. W innym przypadku, atakujący podszywali się pod niemiecką ambasadę, rozsyłając zaproszenia na pożegnalne przyjęcie ambasadora Niemiec. W Polsce, CERT Polska i Służba Kontrwywiadu Wojskowego (SKW) ostrzegały przed kampaniami phishingowymi, w których atakujący podszywali się pod polskie ambasady, wysyłając wiadomości zawierające złośliwe linki, które po kliknięciu inicjowały pobranie szkodliwego oprogramowania.

Z technicznego punktu widzenia kampania wykorzystuje zaawansowane techniki unikania wykrycia oraz wieloetapowy łańcuch infekcji. GRAPELOADER, pełniący funkcję pierwszego stage’a, to lekki loader napisany w języku .NET, który dynamicznie ładuje w pamięci zaszyfrowane payloady. Działa bez zapisu plików na dysku (fileless), co znacząco utrudnia jego wykrycie przez klasyczne mechanizmy AV/EDR. W kolejnych etapach wykorzystywany jest WINELOADER — złośliwy backdoor komunikujący się z serwerem Command and Control (C2) przy użyciu zaszyfrowanych kanałów HTTPS, często ukrytych za legalnymi usługami CDN (przeważnie Cloudflare). Komunikacja z C2 jest dodatkowo zaciemniana poprzez stosowanie technik „domain fronting” oraz regularne zmiany nazw hostów i ścieżek URI. Kod obu komponentów charakteryzuje się silną obfuskacją, w tym dynamicznym wywoływaniem funkcji (dynamic function calls via reflection), wykorzystaniem API Windows przez P/Invoke oraz ukrywaniem ciągów znaków za pomocą niestandardowych algorytmów szyfrowania. Często stosowane są też techniki living-off-the-land (LOLBins), takie jak wykorzystanie PowerShella, rundll32 czy regsvr32 do uruchamiania kolejnych etapów infekcji. Analiza artefaktów wskazuje również na obecność mechanizmów antydebuggingowych oraz kontrole środowiska uruchomieniowego (np. wykrywanie sandboxów i maszyn wirtualnych), które mają na celu utrudnienie analizy przez badaczy malware.

Łańcuch kampanii grupy APT29

Źródło: https://research.checkpoint.com/2025/apt29-phishing-campaign

W ostatnich latach APT29 zwiększyła tempo i zasięg swoich operacji, koncentrując się nie tylko na Europie, ale także na placówkach dyplomatycznych w Azji, Afryce i Stanach Zjednoczonych. Jej działania są ściśle powiązane z priorytetami rosyjskiej polityki zagranicznej, w tym wojną w Ukrainie. Grupa działa w sposób zdecentralizowany, co pozwala jej prowadzić równoległe operacje przeciwko różnym celom regionalnym. Narzędzia i infrastruktura używane przez APT29 są stale rozwijane i dostosowywane do nowych wyzwań, co czyni ją jednym z najpoważniejszych zagrożeń dla bezpieczeństwa informacji na świecie. APT29 regularnie modyfikuje swoje narzędzia i techniki, aby utrudnić ich wykrycie oraz analizę, stosując zarówno własne, autorskie rozwiązania, jak i komercyjnie dostępne narzędzia malware.

Więcej informacji: https://research.checkpoint.com/2025/apt29-phishing-campaign https://cloud.google.com/blog/topics/threat-intelligence/apt29-evolving-diplomatic-phishing

Złośliwe oprogramowanie

Kampania Formbooka w podszyciu pod Santander Consumer Bank

W ubiegłym tygodniu obserwowaliśmy kampanię malspamową podszywającą się pod Santander Consumer Bank. W wiadomościach mailowych przestępcy nakłaniali użytkowników do pobrania i odczytania rzekomego regulaminu aplikacji mobilnej.

Treść wiadomości malspamowej

W rzeczywistości załącznik przesłany w wiadomości zawierał obfuskowany javascript, który pobierał kod umieszczony w serwisie pastebin i wykonywał go lokalnie za pomocą funkcji eval():

Kod uruchamiający obfuskowany javascript

Uruchomiony w ten sposób payload zawierał kolejny javascript, którego zadaniem było uruchomienie zakodowanego w base64 skryptu powershell, który pobierał właściwy, napisany w .NET Loader złośliwego oprogramowania z platformy archive.org:

Skrypt PowerShell uruchamiający loader

Loader osadzony był w pliku JPG, a jego właściwy kod został osadzony w obrazku jako ciąg zakodowany w base64 ciąg znaków. To właśnie ten loader odpowiedzialny był za uruchomienie i wczytanie do pamięci ostatecznej wersji złośliwego oprogramowania, tj. Formbooka, odpowiedzialnego za kradzież i eksfiltrację danych ze stacji ofiary.

Powyższa kampania składająca się z 4 (a w niektórych iteracjach nawet 5) etapów infekcji stanowi kreatywny zlepek poprzednich, obserwowanych przez nas kampanii z roku ubiegłego. Z jednej strony utylizowany został javascript z różnego rodzaju technikami zaciemnienia, znanymi z poprzednich kampanii malspamowych, zaś z drugiej technika steganografii, którą wcześniej obserwowaliśmy w krótszym trzyetapowym łańcuchu infekcji dostarczającym na stacje ofiar najczęściej Remcos Rata poprzez GuLoadera.

Obrazek steganograficzny z osadzonym kodem loadera

W opisanej przez nas kampanii obserwujemy rosnący wpływ technik takich jak Living off the Trusted Site (LOTS) na przebieg i skuteczność przeprowadzanych kampanii. Atakujący wykorzystują zaufane domeny, takie jak archive.org czy paste.ee, by ominąć filtry bezpieczeństwa i reputacyjne systemy ochrony. Hostowanie złośliwego oprogramowania pozwala ominąć blokady i skutecznie przetransportować malware na stacje końcową, co stanowi dla atakujących niepodważalną wartość na etapie próby uzyskania pierwotnego dostępu do urządzenia.

CVE tygodnia

CVE-2025-24054 – NTLM exploit w atakach w Polsce i Rumunii

Checkpoint Research poinformował o kampaniach wykorzystujących podatność CVE-2025-24054 (pierwotnie oznaczoną jako CVE-2025-24071). Podatność jest związana z ujawnieniem skrótu NTLMV2-SSp poprzez ekstrakcję archiwum ZIP ze złośliwym plikiem .library-ms. Powoduje to wysłanie przez Windows Explorer żądania uwierzytelnienia SMB do serwera atakującego, pozwalając ujawnić hash NTLMv2-SSp użytkownika. Dzięki pozyskaniu hasha NTLMv2, atakujący może wykorzystać go do ataków relay, w których wykradnięty hash używany jest do uwierzytelnienia się do danego serwisu. Podatność była obecna we wszystkich wersjach Windowsa.

Pomimo wydania aktualizacji bezpieczeństwa z mitygacją podatności 11 marca 2025 roku przez Microsoft, podatność była wykorzystywana w 10 kampaniach w Polsce i Rumunii wymierzonych w instytucje rządowe i prywatne. W kampaniach rozsyłano e-maile zawierające link do serwisu Dropbox (technika living-off-trusted-sites, LOTS) hostującego złośliwy plik xd.zip. Archiwum zawierało wspomniany plik xd.library-ms, który eksploitował podatność CVE-2025-24054. Dodatkowo, archiwum zawierało plik xd.url, który eksploitował podatność CVE-2024-43451 umożliwiającą utworzenie połączenia SMB z zadanym serwerem określonym w pliku .url poprzez kliknięcie prawym przyciskiem myszy na plik lub wykonanie operacji przeniesienia na pliku. CVE-2024-43451 było wykorzystywane wcześniej w atakach wymierzonych w Ukrainę.

Archiwum zawierało także plik xd.website z dodatkowymi informacjami do połączenia SMB, plik xd.lnk jako skrót zdalnego zasobu umożliwiający połączenie SMB i wysłanie wiadomości zawierającej hash NTLMv2. Adres serwera SMB był wcześniej powiązany z APT28 (Fancy Bear, Forrest Blizzard), rosyjską grupą APT – w opisywanej kampanii nie ustalono, czy ataków dokonuje właśnie ta grupa. Badacze wskazali, że kampanie wykorzystywały także e-maile bez spakowanych plików, a podatność była wykorzystywana bez interakcji użytkownika – pobranie pliku i otwarcie folderu z plikiem było wystarczające do uruchomienia eksploita.

Więcej informacji:

https://research.checkpoint.com/2025/cve-2025-24054-ntlm-exploit-in-the-wild