W minionym tygodniu obserwowaliśmy zarówno znane zagrożenia, jak i rzadziej spotykane lub nawet nowatorskie. Wycieki, złośliwe oprogramowanie na MacOS, grupy APT i phishing pod wieloma postaciami – to tematy, które uznaliśmy za najistotniejsze. Nie zabrakło także podatności w popularnych usługach dostarczanych przez Microsoft. O naszej perspektywie na aktualny krajobraz zagrożeń przeczytacie poniżej.

Na skróty:

- Temat tygodnia: Kradzione poświadczenia, podatności i techniki LOTL – analiza metod Salt Typhoon

- Cybercrime: Dokumenty Polaków dostępne na zasobach Docer i zagrożenia logowania federacyjnego

- Cyberwar: Prywatne rozmowy na Signalu na celowniku rosyjskich grup hakerskich

- Złośliwe oprogramowanie: FrigidStealer – fałszywe aktualizacje oprogramowania na MacOS

- Oszustwa i podszycia: Tycoon 2FA i Pinterest wykorzystane do kradzieży danych logowania do kont Microsoft

- CVE Tygodnia: CVE-2025-21355: Microsoft Bing RCE oraz CVE-2025-24989: Microsoft Power Pages EoP

Temat tygodnia

Kradzione poświadczenia, podatności i techniki LOTL – analiza metod Salt Typhoon

Salt Typhoon to zaawansowana grupa hackerska, odpowiedzialność za działania której przypisuje się chińskiemu Ministerstwu Bezpieczeństwa Państwowego (MSS). Grupa znana również pod nazwami Earth Estries, GhostEmperor, FamousSparrow czy UNC2286, koncentruje się na cyberszpiegowstwie i kontrwywiadzie, głównie przeciwko Stanom Zjednoczonym. Zdarza się jednak, że jej operacje obejmują także inne kraje na różnych kontynentach.

Pod koniec 2024 r. Salt Typhoon przeprowadziła serię ataków na dziewięć amerykańskich firm telekomunikacyjnych, w tym Verizon, AT&T, T-Mobile, Spectrum, Lumen, Consolidated Communications i Windstream. Celem ataków było uzyskanie dostępu do kluczowych elementów infrastruktury sieciowej, jak routery produkowane przez Cisco, obsługujące znaczną część ruchu internetowego.

Cisco Talos na swoim blogu omawia tę zaawansowaną kampanię. Jej charakterystyczną cechą jest stosowanie technik „living-off-the-land” (LOTL) na urządzeniach sieciowych, co oznacza wykorzystywanie wbudowanych narzędzi i funkcji systemowych do przeprowadzania ataków, minimalizując potrzebę wprowadzania zewnętrznego złośliwego oprogramowania.

Warto zauważyć, że w trakcie kampanii nie odkryto nowych luk w zabezpieczeniach produktów Cisco. W jednym przypadku stwierdzono wykorzystanie znanej luki CVE-2018-0171, w pozostałych zaś dostęp do urządzeń Cisco uzyskano przez posługiwanie się legalnymi danymi uwierzytelniającymi ofiar. Jednocześnie pojawiły się informacje o wykorzystywaniu przez Salt Typhoon innych znanych luk w oprogramowaniu Cisco:

- CVE-2018-0171 – Cisco IOS and IOS XE Software Smart Install Remote Code Execution Vulnerability

- CVE-2023-20198, CVE-2023-20273 – Multiple Vulnerabilities in Cisco IOS XE Software Web UI Feature

- CVE-2024-20399 – Cisco NX-OS Software CLI Command Injection Vulnerability

Analiza opisuje kilka rodzajów potwierdzonej aktywności adwersarza:

Wykorzystanie i rozszerzanie poświadczeń

Zaobserwowano użycie legalnych (prawdopodobnie skradzionych) poświadczeń. Nie jest jasne, w jaki sposób atakujący uzyskali początkowy dostęp, jednak działania wskazują na aktywne dążenie do zdobycia dodatkowych danych uwierzytelniających. W tym celu pozyskiwano konfiguracje urządzeń sieciowych oraz odszyfrowywano konta lokalne zabezpieczone słabymi metodami szyfrowania haseł. Ponadto atakujący przechwytywali ruch sieciowy, w tym komunikację SNMP, TACACS i RADIUS, co mogło umożliwiać im zdobycie kluczy wykorzystywanych do autoryzacji pomiędzy urządzeniami sieciowymi a serwerami kontroli dostępu.

Eksfiltracja konfiguracji

W wielu przypadkach atakujący kopiowali konfiguracje urządzeń sieciowych, najczęściej za pomocą protokołów TFTP i FTP. Zawierały one wrażliwe dane, takie jak dane uwierzytelniające SNMP oraz lokalne konta użytkowników zabezpieczone słabym szyfrowaniem. Słabe algorytmy zabezpieczeń umożliwiały łatwe odszyfrowanie przechwyconych haseł. Oprócz danych dostępowych konfiguracje zawierały również informacje o strukturze sieci, co mogło pomóc atakującym w dalszym rozpoznaniu i poruszaniu się w infrastrukturze ofiar.

Ruch w infrastrukturze sieciowej (pivotowanie)

Atakujący aktywnie przemieszczali się między urządzeniami w przejętej infrastrukturze, wykorzystując różne techniki pivotowania. Takie działania pozwalały im na:

- poruszanie się w obrębie zaufanej infrastruktury, gdzie ruch sieciowy mógłby być trudniejszy do wykrycia

- minimalizowanie ryzyka wykrycia przez wykorzystanie urządzeń sieciowych jako pośrednich punktów komunikacyjnych

W niektórych przypadkach zaobserwowano, że atakujący wykorzystywali jedno przejęte urządzenie telekomunikacyjne jako punkt pośredni do ataku na inne urządzenie w innej organizacji. Część z punktów pośrednich służyła również jako pierwszy etap w operacjach eksfiltracji danych.

Modyfikacja konfiguracji urządzeń

Podczas analizy działań odkryto, że atakujący modyfikowali konfiguracje urządzeń sieciowych oraz ich podsystemów. Szczególnie dotyczyło to powłoki bash oraz środowiska guest shell – linuksowej przestrzeni uruchamianej na urządzeniach Cisco, pozwalającej na wykonywanie poleceń i skryptów. Manipulacja tymi elementami mogła umożliwić atakującym dłuższe utrzymanie dostępu oraz ukrycie swojej obecności.

Analiza ataków na infrastrukturę telekomunikacyjną wskazuje, iż za stoi za nimi wysoko zaawansowany i dobrze finansowany atakujący. Ataki te wyczerpują definicję grup APT klasy state-sponsored (ukierunkowany charakter kampanii, głęboki poziom uzyskanego dostępu do sieci ofiar, szeroka wiedza techniczna atakujących). Długi czas trwania tej kampanii sugeruje też wysoki stopień koordynacji, planowania i cierpliwości. To cechy charakterystyczne dla state-sponsored APT.

Przypadek kampanii Salt Typhoon uwidacznia potrzebę ciągłego monitorowania i zabezpieczania infrastruktury sieciowej przed zaawansowanymi zagrożeniami, które mogą utrzymywać się w systemach przez długi czas, wykorzystując legalne dane uwierzytelniające i wbudowane narzędzia systemowe. Warto zrozumieć, że grupa ta (jak i zainteresowanie chińskich zespołów APT) nie zniknęła z cyberprzestrzeni, a w najbliższym czasie można spodziewać się ujawniania kolejnych przypadków ich aktywności.

Więcej informacji:

https://blog.talosintelligence.com/salt-typhoon-analysis

Wybrane zagrożenia tygodnia

Cybercrime

Dokumenty Polaków dostępne na zasobach Docer i zagrożenia logowania federacyjnego

17 lutego użytkownik forum Wykop opublikował ostrzeżenie dla osób, które brały kredyt hipoteczny z informacją o wielu dokumentach bankowych dostępnych publicznie w internecie. Dokumenty były dostępne na platformie służącej do udostępniania plików Docer.pl. Sprawę nagłośniły portale Spiders Web i Niebezpiecznik.pl, odbiła się też szerokim echem w mediach. Banki wydały oświadczenia potwierdzające, że to nie one były źródłem wycieku. Na podstawie zróżnicowania udostępnionych danych i ich charakteru podejrzewa się, że źródłem mógł być pośrednik kredytowy, który nieodpowiednio obchodził się z danymi klientów.

Źródło: Niebezpiecznik (https://niebezpiecznik.pl/post/tajemnice-bankowe-i-inne-wrazliwe-dane-polakow-lataja-po-docer-pl/

Opisywany przypadek nie jest pierwszym (ani też zapewne ostatnim) takim wyciekiem na tym serwisie. Od wielu lat na zasobach Docer można znaleźć omyłkowo udostępnione pliki zawierające dane osobowe i wrażliwe, co jest okazjonalnie zauważane przez media. Skala problemu wywołuje pytania o to, dlaczego akurat ten serwis jest związany z tak wieloma incydentami o charakterze wycieku? Analiza uprawnień jakich wymaga Docer przy logowaniu za pośrednictwem konta Google wykazała, że przy wyborze takiej formy uwierzytelniania portal wymaga zezwolenia na przeglądanie i pobieranie plików z Dysku Google. Nieuważni użytkownicy Docer chcący skorzystać z platformy mogli przekazać aplikacji zbyt duże uprawnienia do swoich kont, co w przypadku realizowania działań biznesowych lub przechowywania osobistych plików z wykorzystaniem narzędzi Google, skutkowało wyciekiem danych. Incydent powinien zwrócić naszą uwagę na zagrożenia związane z logowaniem federacyjnym dostarczanym na przykład przez Google, Facebooka i X. Przy takim logowaniu dostajemy informację, jakie dane zostaną przekazane i jakie uprawnienia uzyska aplikacja, w której uwierzytelniamy się naszym kontem.

Przy okazji medialnego rozgłosu dla sprawy portalu Docer warto zwrócić uwagę na aplikacje, którym daliśmy dostęp do naszych kont i usunięcie tych nieużywanych lub wymagających zbyt dużych uprawnień. Polecaną metodą weryfikacji, czy nasze dane nie wyciekły w ramach tego incydentu jest wykorzystanie wyszukiwarki Google i wyszukanie “site:docer.pl [NASZE IMIĘ I NAZWISKO]”. Pliki są systematycznie usuwane z portalu, co dzieje się także prawdopodobnie na wniosek poszkodowanych. Prośbę o usunięcie plików z zasobów Docer można wysłać za pośrednictwem formularza kontaktowego dostępnego na stronie Docer.pl.

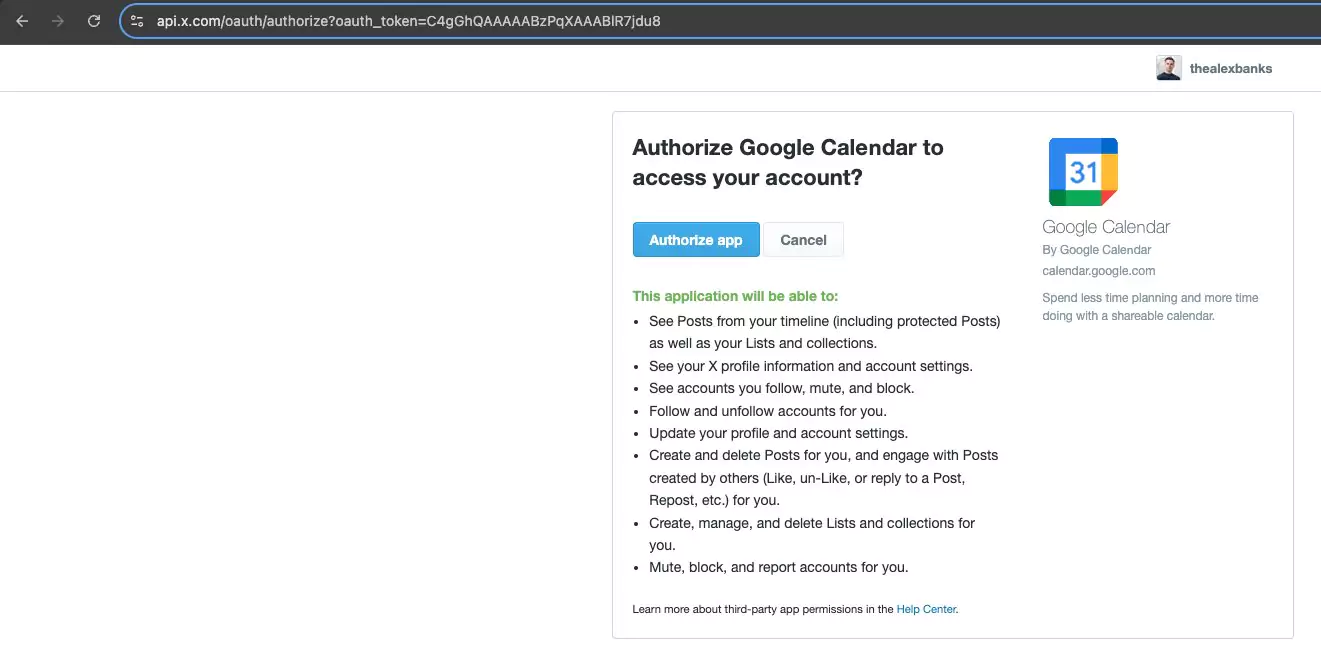

Uważnie obserwując uprawnienia nadawane aplikacjom można zauważyć, że często są one nadmiarowe a w połączeniu ze zgodami marketingowymi mogą prowadzić do udostępniania lub sprzedawania naszych danych do zewnętrznych podmiotów. Proces udzielania aplikacji lub serwisowi dostępów do kont jest także wykorzystywany w scenariuszach atakujących mających na celu przejmowania kont. Interesującym przypadkiem jest zeszłotygodniowy atak phishingowy na użytkownika portalu X, którego scenariusz opierał się na procesie umawiania spotkania dziennikarza ze specjalistą. Odnośnik udostępniany przez oszusta prowadzi do logowania za pośrednictwem X i nadania uprawnień do konta – między innymi do publikowania postów i dokonywania zmian – aplikacji podającej się za kalendarz Google. Przejęte w ten sposób konta są wykorzystywane do dystrybucji kolejnych oszustw lub promocji kryptowalut.

Źródło: Konto @thealexbanks na portalu X (https://x.com/thealexbanks)

Więcej informacji:

https://niebezpiecznik.pl/post/tajemnice-bankowe-i-inne-wrazliwe-dane-polakow-lataja-po-docer-pl

https://x.com/thealexbanks/status/1892278711267053641

Cyberwar

Prywatne rozmowy na Signalu na celowniku rosyjskich grup hakerskich

W ostatnim czasie zaobserwowano wzmożoną aktywność rosyjskich grup hakerskich UNC5792 i UNC4221, przeprowadzających zaawansowane kampanie phishingowe skierowane przeciwko użytkownikom komunikatora Signal. Celem tych działań jest uzyskanie nieautoryzowanego dostępu do prywatnych rozmów, zwłaszcza osób istotnych z punktu widzenia rosyjskich służb wywiadowczych.

Główne kampanie prowadzone przez te grupy koncentrują się na użytkownikach z Ukrainy, w tym na personelu wojskowym, urzędnikach rządowych oraz aktywistach. Atakujący dążą do przechwycenia wrażliwych informacji do wykorzystania w operacjach wywiadowczych i wojskowych. Chociaż początkowo działania były skierowane głównie na Ukrainę, istnieje realne zagrożenie rozszerzenia ich na inne kraje. W szczególności te, które są w zainteresowaniu rosyjskiego wywiadu wojskowego. Obserwując popularność komunikatora Signal w naszym kraju nie można wykluczyć prób precyzyjnych uderzeń w wybrane grupy odbiorców również w Polsce (tzw. High Value Target).

Atakujący wykorzystują funkcję „Połączone urządzenia” w aplikacji Signal, umożliwiającą użytkownikom dodawanie nowych urządzeń do swojego konta poprzez skanowanie kodu QR. Hakerzy tworzą złośliwe kody QR, które podszywają się pod:

- Zaproszenia do grup: Fałszywe zaproszenia zachęcają ofiary do dołączenia do rzekomo zaufanych grup.

- Alerty bezpieczeństwa: Wiadomości informujące o rzekomych zagrożeniach, sugerujące konieczność zeskanowania kodu w celu zabezpieczenia konta.

- Instrukcje parowania urządzeń: Podszywające się pod oficjalne komunikaty od zespołu Signal, sugerujące potrzebę dodania nowego urządzenia.

Po zeskanowaniu takiego kodu urządzenie kontrolowane przez hakerów zostaje dodane jako „połączone” z kontem ofiary, co umożliwia im dostęp do wszystkich przyszłych wiadomości w czasie rzeczywistym, bez konieczności fizycznego dostępu do urządzenia ofiary. W niektórych przypadkach złośliwe kody QR są osadzane na stronach phishingowych, które imitują legalne aplikacje (w kampaniach w Ukrainie była to aplikacja Kropyva używana przez ukraińskie wojsko).

Źródło: https://cloud.google.com/blog/topics/threat-intelligence/russia-targeting-signal-messenger

Wzmożona w ostatnich miesiącach aktywność grup cyberprzestępczych skupiających się na atakach na Signal stanowi istotne ostrzeżenie o rosnącym zagrożeniu dla aplikacji do bezpiecznej komunikacji. Wszystko wskazuje na to, że w najbliższym czasie skala tych działań będzie się jedynie zwiększać. W szerszym kontekście aktualnych trendów w krajobrazie zagrożeń – rozwój komercyjnego oprogramowania szpiegowskiego, rosnąca liczba wariantów złośliwego oprogramowania mobilnego wykorzystywanego w strefach konfliktów – widać wyraźne zapotrzebowanie na ofensywne narzędzia, które umożliwiają monitorowanie wrażliwej komunikacji osób korzystających z szyfrowanych aplikacji w celu ochrony swojej prywatności i bezpieczeństwa w sieci.

Jak pokazują liczne próby przejęcia kont Signal zagrożenie to nie ogranicza się jedynie do zdalnych operacji jak phishing, czy rozpowszechnianie złośliwego oprogramowania. Kluczowym elementem są również ataki polegające na fizycznym – nawet krótkotrwałym – dostępie do urządzenia ofiary. Co więcej, problem nie dotyczy wyłącznie Signal – na celowniku przestępców znajdują się także WhatsApp, czy Telegram. W ostatnich miesiącach stały się one obiektem działań grup powiązanych z Rosją. Dobrym przykładem jest kampania COLDRIVER (znana także jako UNC4057 i Star Blizzard), którą analizował zespół Microsoft Threat Intelligence. Hakerzy próbowali w niej wykorzystać funkcję „połączone urządzenia” do przejęcia kont użytkowników WhatsApp.

Więcej informacji:

https://cloud.google.com/blog/topics/threat-intelligence/russia-targeting-signal-messenger

Złośliwe oprogramowanie

FrigidStealer – fałszywe aktualizacje oprogramowania na MacOS

W ubiegłym tygodniu analitycy firmy Proofpoint opublikowali artykuł o kampaniach z wykorzystaniem mechanizmu fałszywych aktualizacji oprogramowania (fake update) czyli ataków, w których użytkownikom prezentowane są fałszywe komunikaty o konieczności aktualizacji oprogramowania, co w rzeczywistości prowadzi do instalacji złośliwego oprogramowania na urządzeniu ofiary.

Atakujący wykorzystują technikę web injectów – wstrzykiwanie złośliwego kodu (najczęściej JavaScript) do legalnych stron internetowych – aby przekierować użytkowników do fałszywych stron aktualizacji. Łańcuch ataku składa się z kilku elementów: zainfekowania legalnej strony, systemu dystrybucji ruchu (TDS) odpowiedzialnego za przekierowanie oraz ostatecznego ładunku malware.

W obserwowanej kampanii zidentyfikowano nowe złośliwe oprogramowanie na systemy MacOS o nazwie FrigidStealer. Malware dostarczany jest na urządzenia pod postacią pliku DMG, który udaje legalny aktualizator przeglądarki (np. Chrome lub Safari). Po uruchomieniu aplikacji atak pomija zabezpieczenia systemu (takie jak Gatekeeper) i instaluje złośliwy kod, który zbiera dane użytkownika, m.in. pliki, ciasteczka oraz notatki Apple, a następnie wysyła je do zdalnego serwera.

Kampanie przypisuje się dwóm grupom: TA2726 – działającym jako operator TDS oraz TA2727 odpowiedzialnej za samą dystrybucję złośliwego oprogramowania pod przykrywką fałszywych aktualizacji. Ten sam threat actor kierunkuje swój atak również na posiadaczy systemów Windows, wykorzystując malware Lumma Stealer oraz Android z wykorzystaniem malware Marcher. Każde z tych zagrożeń nastawione jest na kradzież poświadczeń przechowywanych na przejętym urządzeniu.

FrigidStealer to już kolejne złośliwe oprogramowanie obok Amosa i MetaStealera skierowane na urządzenia MasOS. Produkty firmy Apple stają się coraz częstszym przedmiotem ataków zarówno ze względu na ich rosnącą popularność, ale też błędne przeświadczenia ich użytkowników o odporności systemu na ataki.

Więcej informacji:

https://www.proofpoint.com/us/blog/threat-insight/update-fake-updates-two-new-actors-and-new-mac-malware

Oszustwa i podszycia

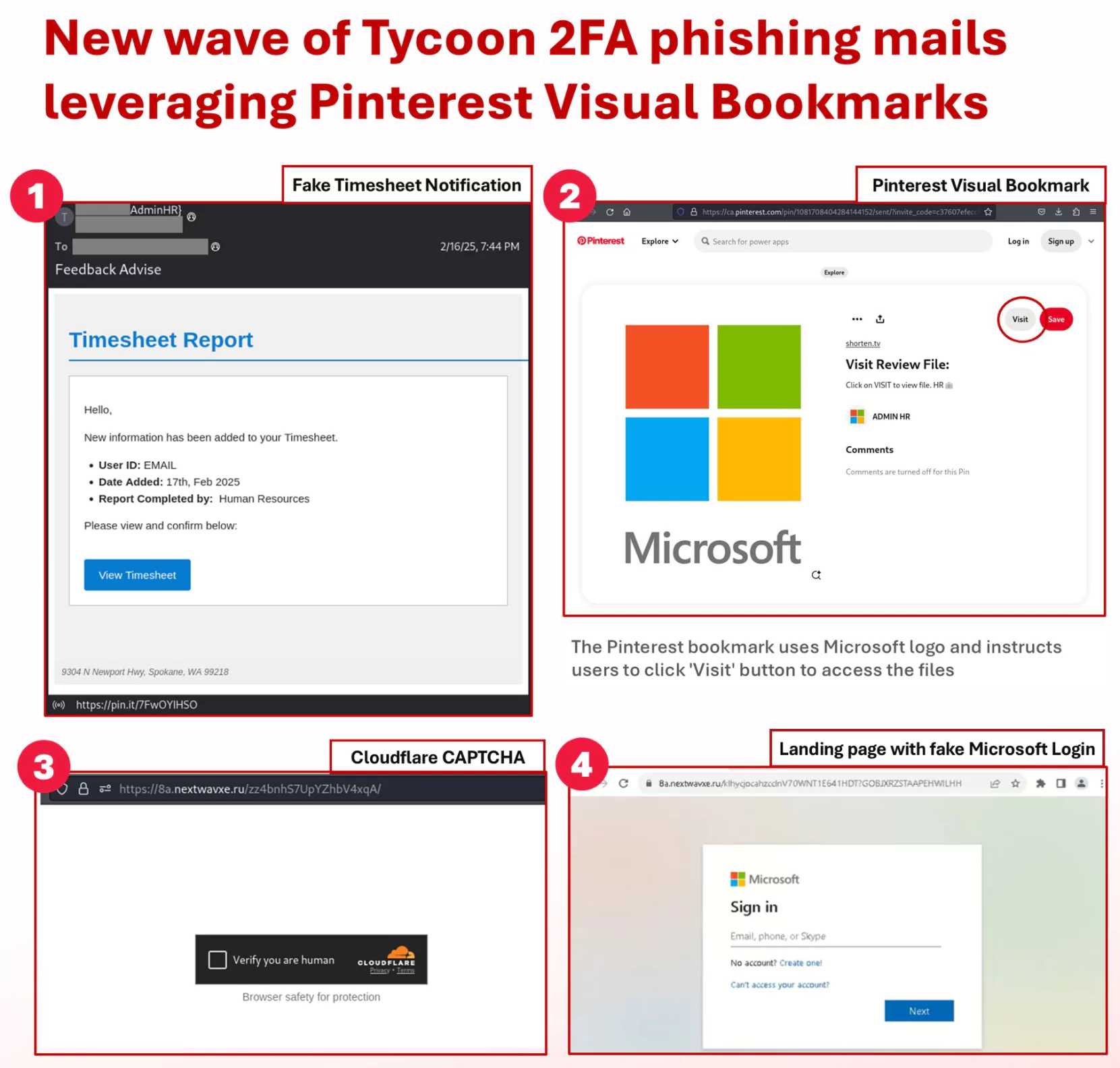

Tycoon 2FA i Pinterest wykorzystane do kradzieży danych logowania do kont Microsoft

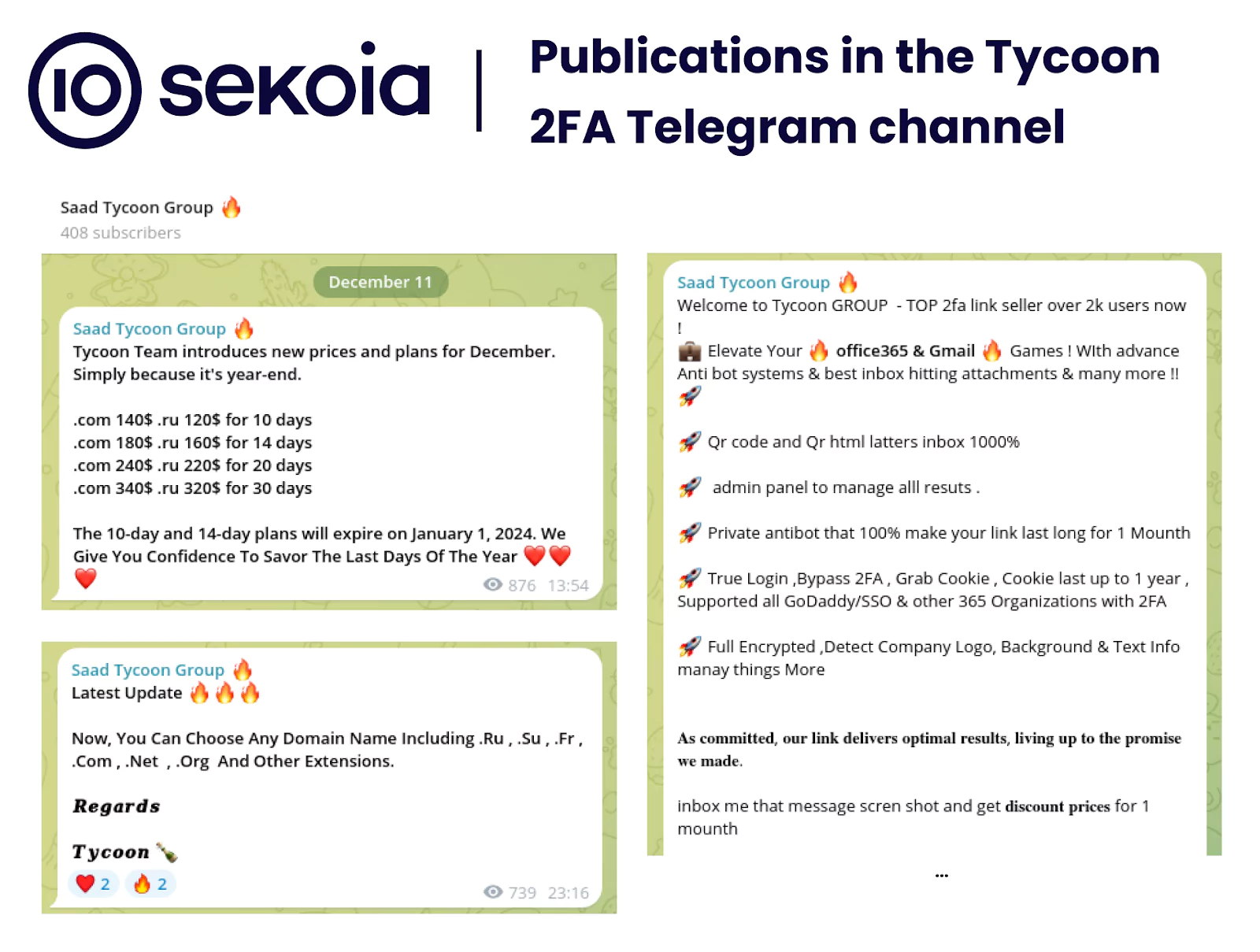

Tycoon 2FA to platforma Phishing-as-a-service (PhaaS), w której użytkownicy płacąc za usługę otrzymują dostęp do gotowych phishingów przygotowanych pod Office365/Gmail. Tycoon 2FA był reklamowany na grupie Telegrama i sprzedawany w formie dostępu na 10, 14, 20, 30 dni.

Źródło: Blog Sekoia, https://blog.sekoia.io/tycoon-2fa-an-in-depth-analysis-of-the-latest-version-of-the-aitm-phishing-kit/#h-background-of-tycoon-2fa

Phishing kit opiera się na technice AiTM (Adversary in the Middle), w której serwer atakującego ze stroną phishingową po przechwyceniu poświadczeń ofiary, przekazuje je dalej do rzeczywistych stron. Pozwala to na obejście mechanizmów MFA poprzez wykonanie działań przez ofiarę. Po prawidłowym uwierzytelnieniu serwer atakującego przechwytuje ciasteczka sesji i w ten sposób odtwarza sesję omijając MFA.

SpiderLabs poinformował o kampanii wykorzystującej panele Tycoon 2FA. Do ofiary trafia e-mail informujący o dodaniu do arkusza czasu pracy przez dział HR z prośbą o weryfikację i informację zwrotną. Link w e-mailu to faktyczna domena Pinteresta. Piny (posty) zawierają treść, która nakłania do kliknięcia w adres URL zawarty w poście. Użytkownik @hr_administrator_log który dodał ten post utworzył również 3 inne piny, zawarte na jego profilu.

Po kliknięciu w link danego posta i wypełnieniu captchy Cloudflare użytkownik trafiał na fałszywą stronę do logowania do konta Microsoft 365.

Źródło: https://x.com/SpiderLabs/status/1891529685755998521/photo/1

Więcej informacji:

https://www.sekoia.io/en/glossary/tycoon-2fa-phishing

https://x.com/SpiderLabs/status/1891529685755998521/photo/1

CVE tygodnia

CVE-2025-21355: Microsoft Bing RCE oraz CVE-2025-24989: Microsoft Power Pages EoP

Microsoft opublikował poprawki bezpieczeństwa dla dwóch krytycznych luk w swoich produktach – Bing oraz Power Pages.

Luka w Bing (CVE-2025-21355) umożliwiała zdalne wykonanie kodu i wyceniona została na krytyczność CVSS 8.6 w 10 punktowej skali. Błąd w Power Pages (CVE-2025-24989) pozwalał na eskalację uprawnień (CVSS 8.2). Power Pages to platforma do tworzenia, hostowania i zarządzania stronami biznesowymi, a podatność w zarządzaniu dostępem pozwalała na ominięcie mechanizmu kontroli rejestracji użytkowników. Microsoft jest świadomy wykorzystania tej luki w rzeczywistych atakach, jednakże nie udostępniono informacji publicznej żadnych szczegółów dotyczących natury i skali ataku.

Zeszłotygodniowa aktualizacja Microsoftu zaadresowała obie podatności. Dotknięci klienci (w przypadku Power Pages) otrzymali instrukcje dotyczące przeglądu swoich stron pod kątem potencjalnego ataku.

Więcej informacji:

https://nvd.nist.gov/vuln/detail/CVE-2025-21355

https://nvd.nist.gov/vuln/detail/CVE-2025-24989