Po przerwie urlopowej wracamy z najnowszym tygodniowym Krajobrazem Zagrożeń, w którym podsumowaliśmy najważniejsze incydenty oraz trendy w cyberbezpieczeństwie z punktu widzenia CTI. W centrum naszej uwagi znalazły się głośne ataki na sektor telekomunikacyjny, gdzie ofiarami padły m.in. Colt Technology Services i Orange, a za kampanią stoi grupa WarLock. Przybliżyliśmy także szczegóły techniczne działań grupy APT (UNC1151), która prowadzi kampanie cyberszpiegowskie przeciwko Polsce i Ukrainie. W części poświęconej cyberprzestępczości przedstawiliśmy kulisy działalności afiliantów Lumma Stealera, a w obszarze oszustw – nową metodę clickjackingu z wykorzystaniem rozszerzeń przeglądarek. Niezwykle wartościowy dla analityków okazał się raport, który opisał pełny wyciek kodu trojana ERMAC 3.0 atakującego użytkowników bankowości mobilnej. I tradycyjnie wybraliśmy podatność na którą warto zwrócić uwagę – tym razem analizujemy krytyczną podatność CVE-2025-55205 we frameworku Capsule dla Kubernetesa, która umożliwia obejście izolacji między tenantami i eskalację uprawnień. Zachęcamy do zapoznania się z naszym przeglądem zagrożeń przybliżającym dynamicznie zmieniający się krajobraz cyberataków.

Na skróty:

- Temat tygodnia: Ransomware zbiera żniwo w telekomunikacji.

- Zaawansowane zagrożenia: UNC1151 – techniczna strona ostatnich ataków.

- Cybercrime: Nie samym Lumma Stealerem żyją afilianci.

- Oszustwa i podszycia: Rozszerzenie, jedno kliknięcie i kradzież danych.

- Złośliwe oprogramowanie: Pełny wyciek kodu trojana ERMAC 3.0.

- CVE Tygodnia: CVE 2025-55205 – Krytyczna podatność frameworku do Kubernetesa.

Temat tygodnia

Ransomware zbiera żniwo w telekomunikacji.

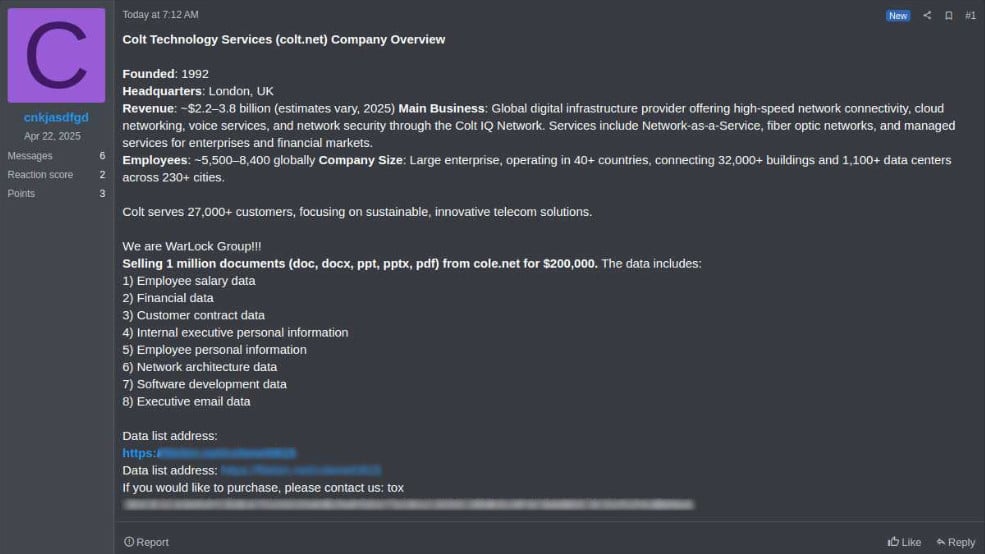

Brytyjska firma telekomunikacyjna Colt Technology Services 14 sierpnia poinformowała na swojej stronie o niedostępności usługi Colt Online i platformy Voice API. Zdarzenie miało być związane z incydentem bezpieczeństwa 12 sierpnia w systemach wewnętrznych oddzielonych od infrastruktury powiązanej z klientami firmy. Szczegółowe informacje na temat incydentu nie są oficjalnie znane. Wiemy jednak, że 15-16 sierpnia grupa WarLock wystawiła dane firmy Colt na sprzedaż na forum RAMP dodając również Colt Technology Services jako ofiarę na oficjalnej stronie grupy ransomware.

Pierwotny post z forum RAMP wspominał o milionie dokumentów pozyskanych z firmy i możliwości ich kupna za 200 tysięcy dolarów. W danych znajdowały się dane pracowników (dane personalne, wynagrodzenie, informacje o pracownikach C-level), klientów (umowy), architektura sieciowa, techniczne informacje na temat tworzonego oprogramowania. Analitycy z KELA przeanalizowali próbkę danych z wycieku wskazując na szeroki zakres danych dotyczących: infrastruktury sieciowej (architektura, diagramy, adresy), finansów (budżety, wynagrodzenia, rekompensaty), informacji HR (umowy, dane personalne pracowników), prawnych aspektów firmy (kontrakty, umowy, NDA), projektów firmy (dokumentacja, plany rozwoju produktów, zadania). Obecnie, 26 sierpnia, na oficjalnej stronie grupy WarLock ogłoszenie istnieje w praktycznie niezmienionej formie z licznikiem czasu do dnia 27 sierpnia.

Z drugiej strony, Colt Technology przyznało, że faktycznie doszło do eksfiltracji danych, a sam incydent dotyczył systemu wsparcia biznesowego oddzielonego od infrastruktury przetwarzającej dane klientów – w skradzionych danych znajdują się jednak dane związane pośrednio z klientami. Firma przy zapewnieniu wsparcia dla klientów oraz trwającej obsługi incydentu poinformowała o niedostępności usług: Colt Online customer portal, Number Hosting APIs, Colt on Demand i opcji zamawiania/dostarczania nowych usług.

W podobnym czasie, na DLS grupy WarLock pojawiła się informacja o ataku na podmiot grupy Orange. Eksfiltrowane dane zostały wystawione na sprzedaż, podobnie jak w przypadku firmy Colt. Podmiot informuje o wyizolowaniu zaatakowanych serwisów podkreślając na brak dowodów, że dane klientów zostały wyeksfiltrowane.

Równolegle, Orange Belgium na swojej stronie poinformowało o ataku na system IT, którego skutkiem był nieautoryzowany dostęp do 850 tysięcy kont użytkowników. Jednocześnie, informacje takie jak: imię, nazwisko, numer telefonu, numer karty SIM, kod PUK i plan taryfowy nie znajdują się w pozyskanych danych. Nie wiadomo jednak kto stoi za atakiem na Orange Belgium.

Inny operator francuski, Bouygues Telecom również został zaatakowany przez nieznanego threat aktora w lipcu. Atak doprowadził do nieautoryzowanego dostępu do kont ponad 6 milionów użytkowników.

W temacie potwierdzonych grup stojących za wspomnianymi atakami na Colt Technology Services i podmiot grupy Orange, WarLock zalicza się do klastra Storm-2603 według Microsoftu, co w praktyce oznacza grupę powiązaną z Chinami. W przeszłości grupa ta wykorzystywała luki w wystawionym do Internetu oprogramowaniu SharePoint (ToolShell exploit chain opisany przez nas w Krajobrazie Zagrożeń 21-27/07/25) umieszczając oprogramowanie ransomware Warlock i Lockbit na zainfekowanych serwerach. Według analityków grupa WarLock może mieć powiązania z grupą Black Basta i LockBit wskazując na podobne TTP grup wraz z faktem, że grupa WarLock przyznała się do ataków wcześniej przypisanych do grupy Black Basta.

Atak grupy WarLock na Colt Technology Services oraz na podmiot grupy Orange odbił się szerokim echem na świecie, podkreślając rosnące zagrożenie ze strony grup ransomware. Eksfiltracja danych i ich wystawienie na sprzedaż jest przede wszystkim dużą stratą wizerunkową dla firmy. Pozostaje także pytanie, czy firmy zdecydują się na zapłacenie okupu w nadziei na uniknięcie dalszego upublicznienia danych pozyskanych przez grupę WarLock. Zagrożenie jakim jest ransomware nie znika z krajobrazu zagrożeń i nieustannie pojawia się w nagłówkach informujących o atakach i wyciekach danych. Jednocześnie, poza cyberprzestępcami zorientowanymi na zysk finansowy, niebezpieczne są także zaawansowane grupy i klastry aktywności z Chin (opisywane przez nas Typhoony śledzone przez Microsoft) celujące w firmy telekomunikacyjne – grupy te skupiają się na długofalowych działaniach, głównie cyberszpiegowskich.

Więcej informacji:

https://cert.orange.pl/cyber-threat-intelligence/krajobraz-zagrozen-21-27-07-25

https://www.colt.net/go/cyber-incident/

https://corporate.orange.be/en/node/57971

https://newsroom.orange.com/the-orange-group-announces-that-it-filed-a-complaint-on-monday-28-july-concerning-a-security-incident-on-one-of-its-information-systems/

https://www.halcyon.ai/blog/emerging-threat-actor-warlock-ransomware

https://www.kelacyber.com/blog/warlocks-attack-on-colt-leak-analyzed-sensitive-files-potentially-exposed/

Wybrane zagrożenia tygodnia

Zaawansowane zagrożenia

UNC1151 – techniczna strona ostatnich ataków

Grupa UNC1151, znana również jako UAC-0057 (zgodnie z konwencją CERT UA), FrostyNeighbor (zgodnie z konwencją ESET) czy Ghostwriter (nazwa nieco mylnie używana, pochodząca od jednej z kampanii wpływu prowadzonej przez tę grupę), to zaawansowany threat actor, powiązany z Ministerstwem Obrony Białorusi. Grupa ta należy do jednych z bardziej aktywnych w polskiej cyberprzestrzeni w ostatnich latach (zgodnie z Raportem CERT Polska), z tego też względu jej aktywność leży w obszarze zainteresowań wielu analityków i zespołów bezpieczeństwa w naszym obszarze. W ostatnim czasie ukazała się publikacja analityków HarfangLab opisująca techniczne aspekty ostatnich ataków tej grupy. W publikacji przedstawiono dwie kampanie cyberataków: jedna wymierzona w ukraińskie cele, druga w polskie. Kampanie te charakteryzują się podobnymi metodami ataku i narzędziami, lecz różnią się pewnymi szczegółami technicznymi, jak używane języki programowania implantów (C# dla Ukrainy i C++ dla Polski) oraz szczegóły łańcuchów infekcji.

Warto podkreślić, iż grupa UNC1151 prowadzi działalność od wielu lat, obejmującą dużo szerszy zakres ataków i operacji (np. w ramach kampanii Ghostwriter), w tym ma na koncie co najmniej kilkadziesiąt incydentów i różne typy ataków na cele polityczne, wojskowe i medialne w regionie Europy Środkowej. Sam raport z HarfangLab skupia się na szczegółowym technicznym opisie dwóch kampanii z okresu kwiecień-lipiec 2025 roku, które pokazują ewolucję narzędzi i technik tej grupy, szczególnie w kontekście działań w Polsce i w Ukrainie.

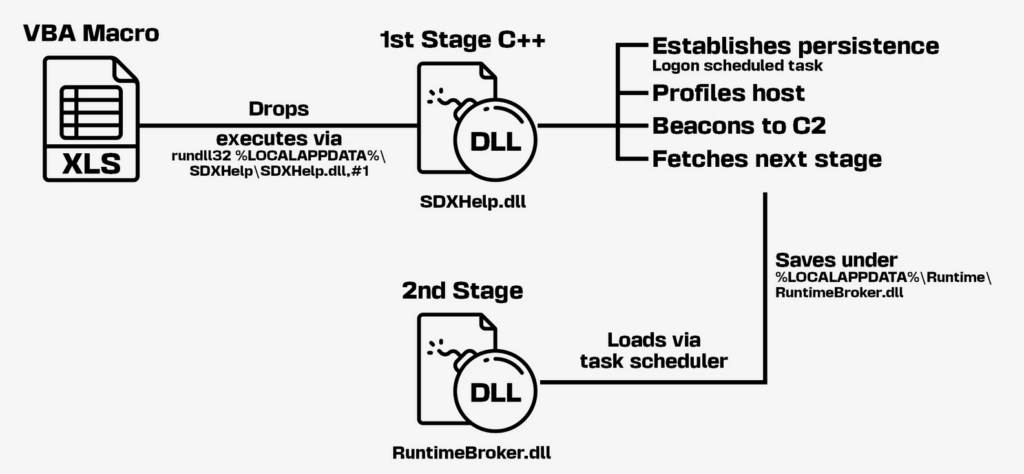

Technicznie operacje te opierają się na złożonych łańcuchach infekcji rozpoczynających się od dostarczenia ofiarom archiwów RAR lub ZIP zawierających pliki Excel (XLS) z osadzonymi makrami VBA, często obfuskowanymi narzędziem MacroPack. Po uruchomieniu makra następuje rozszyfrowanie i umieszczenie pierwszego etapu ładunku w postaci DLL, różniącego się w zależności od kampanii – w Ukrainie są to pliki DLL napisane w C# i obfuskowane ConfuserEx, natomiast w Polsce kampania wykorzystuje również implementacje DLL napisane w C++ i pakowane przy pomocy UPX.

Pierwsze implanty służą do zbierania rozbudowanych informacji o systemie ofiary, takich jak wersja i typ systemu operacyjnego, nazwa hosta, informacje o procesorze, nazwa użytkownika, daty instalacji i uruchomienia systemu oraz stan i typ zainstalowanego oprogramowania antywirusowego. Dodatkowo implanty pozyskują adres IP poprzez zapytania do zewnętrznych usług sieciowych, aby dostarczyć operatorowi pełną charakterystykę środowiska. Zebrane dane są następnie szyfrowane i wysyłane do serwerów dowodzenia i kontroli (C2), które podszywają się pod znane domeny komercyjne i wykorzystują różnorodne mechanizmy, takie jak HTTPS na zarejestrowanych domenach kończących się na .icu czy .online oraz usługi Slack jako kanał C2, co świadczy o adaptacyjności i ciągłym rozwoju infrastruktury atakującego.

W celu utrzymania obecności w systemie implanty tworzą trwałe mechanizmy przetrwania (persistence). W ukraińskiej kampanii jest to najczęściej dodanie kluczy do rejestru w gałęzi „Run” użytkownika, które są skonfigurowane do automatycznego uruchamiania DLLi za pomocą regsvr32.exe lub rundll32.exe. W kampanii polskiej stosowane są zaplanowane zadania (Task Scheduler) rejestrowane oraz aktywowane przez implanty, odpowiedzialne za uruchamianie kolejnych modułów, w tym załadowanie złośliwego oprogramowania Cobalt Strike Beacon do dalszej eksfiltracji danych i rozbudowy dostępu. W obu kampaniach wykorzystywane są metody obfuskacji kodu i łańcuchy wywołań z wykorzystaniem plików .lnk jako pośredników do wykonywania złośliwych kodów, co utrudnia wykrywanie i analizę działań.

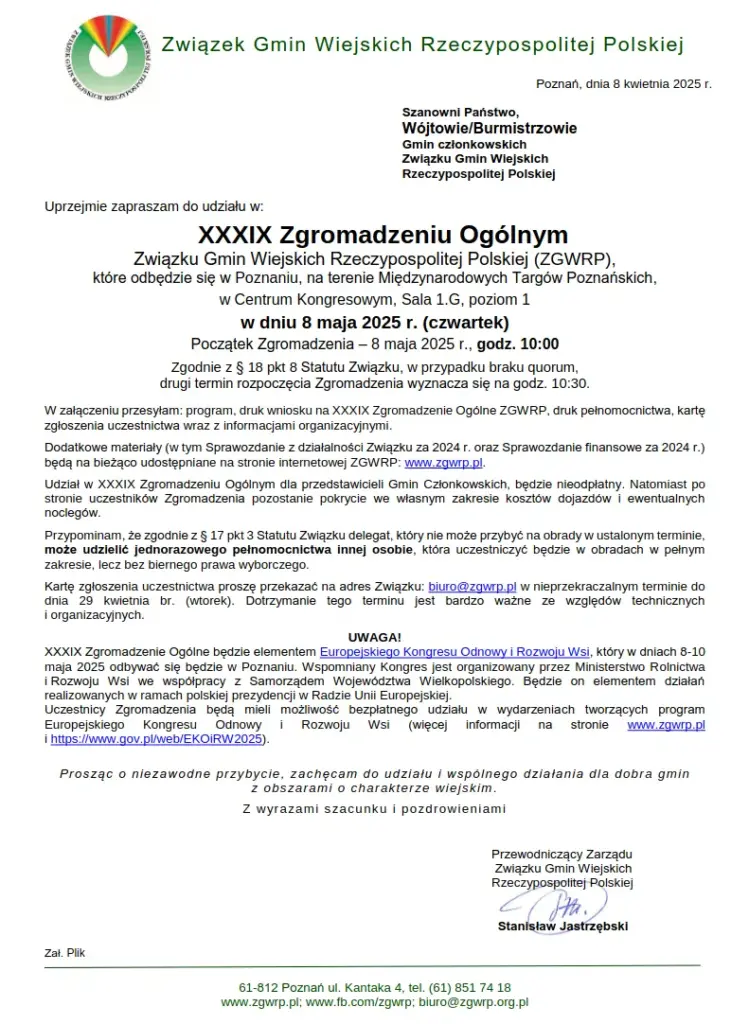

Cechą charakterystyczną kampanii jest wykorzystanie jako przynęty autentycznie wyglądających dokumentów w formacie PDF, które odpowiadają realnym materiałom pochodzącym z instytucji rządowych Ukrainy lub związków samorządowych w Polsce (w tym przypadku). Takie działania socjotechniczne mają na celu zwiększenie wiarygodności i nakłonienie do otwarcia złośliwych arkuszy kalkulacyjnych. Długofalowo działania UNC1151 mają na celu przede wszystkim zbieranie danych wywiadowczych oraz zapewnienie stałego dostępu do sieci atakowanych organizacji, co może wspierać zarówno operacje wpływu, jak i potencjalne przygotowania do działań ofensywnych.

UNC1151 reprezentuje wyrafinowany, aczkolwiek nie ekstremalnie zaawansowany technicznie zestaw narzędzi i technik, gdzie nacisk kładziony jest na trwałość działania, adaptacyjność infrastruktury i konsekwentne wykorzystanie znanych, sprawdzonych metod infekcji i kontroli. Grupa ta nieustannie rozwija swoją kampanię, co objawia się między innymi przejściem na nowe top-level domeny, wykorzystaniem usług chmurowych, takich jak Slack, do komunikacji C2, czy implementacją nowych mechanizmów persistence, stale celując w strategiczne cele w Ukrainie i Polsce.

Więcej informacji:

https://harfanglab.io/insidethelab/uac-0057-pressure-ukraine-poland/

Cybercrime

Nie samym Lumma Stealerem żyją afilianci

Analitycy Insikt Group (Recorded Future) opublikowali raport na temat afiliantów Lumma Stealera. Analiza oferuje inne spojrzenie na Malware-as-a-Service skupiając się na przestępcach korzystających z takich usług, zamiast na samym złośliwym oprogramowaniu i jego twórcach. Wartym odnotowania jest także otwarte potwierdzenie, że Lumma Stealer dalej działa mimo utrudnień wywołanych majową akcją służb, a afilianci nie zrezygnowali z tego właśnie złośliwego oprogramowania. Szybkie odbudowanie infrastruktury i przywrócenie usług mogło wręcz pomóc wizerunkowo twórcom Lumma Stealera. Zrozumienie metod i narzędzi afiliantów jest nadal istotne, ponieważ analitycy przewidują, że Lumma pozostanie istotnym punktem w krajobrazie zagrożeń. Według raportu afilianci korzystają dodatkowo z innych platform MaaS, między innymi Vidar, StealC i Meduza Stealer. Prawdopodobnie ma to na celu uelastycznienie działań, zwiększenie prawdopodobieństwa powodzenia kampanii oraz mitygację ryzyk związanych z wykrywaniem złośliwego oprogramowania i zakłóceniami wynikającymi z działań organów ścigania.

Publikacja wskazuje na wykorzystywanie przez afiliantów pomocniczych narzędzi w działaniach przestępczych. Insikt Group przyjrzało się rozwiązaniom wybieranym przez przestępców na każdym z etapów łańcucha ataku. Wymieniani są konkretni dostawcy proxy, VPN, hostingu, kart eSIM, szyfrowania, czy exploitów. Analitycy dotarli także do filmu demonstrującego funkcje narzędzia DONUSSEF używanego przez jednego z afiliantów i służącego do wspomaganego przez AI generowania stron phishingowych w linii komend. Przestępcy korzystają również z rozwiązań automatyzujących wysyłkę wiadomości e-mail lub SMS, a w przypadku dystrybucji złośliwego oprogramowania za pośrednictwem reklam zainteresowanie mogły wzbudzać usługi mające rzekomo zwiększać zasięgi i liczbę polubień na portalach społecznościowych.

Część z wymienionych narzędzi jest legalna i służy także po jasnej stronie mocy (m.in. usługi VPN lub do wysyłki maili), lecz inne wyraźnie wskazują na zlecanie najbardziej wymagających zadań innym dostawcom usług przestępczych i korzystanie z gotowych rozwiązań zamiast tworzenia własnych przez każdego afilianta. Grupy lub niezależne jednostki specjalizują się w wąskim zakresie działań, skupiają się na jednym segmencie oferując swoje usługi innym, co znacząco zmniejsza próg wejścia dla afiliantów chcących podjąć się dystrybucji złośliwego oprogramowania. Według Insikt Group zdecentralizowany model funkcjonowania jest bardziej odporny nawet na zaawansowane działania zakłócające ze strony służb.

Z perspektywy analityka zrozumienie pojedynczej kampanii staje się trudniejsze i wymaga szerszej wiedzy o danym afiliancie, a nie jedynie o platformie MaaS, z której korzysta. W raporcie znajduje się solidna porcja wiedzy, która z pewnością przyda się specjalistom śledzącym tego typu aktywność. W ramach zaleceń dla utrzymujących i kreujących ochronę przed takimi zagrożeniami wskazano na konieczność implementacji zróżnicowanych metod wykrywania takich jakich monitorowanie prób eksfiltracji, ograniczenie możliwości pobierania plików z internetu oraz wdrażanie odpowiednich reguł YARA, Snort i Sigma. Zwrócili uwagę również na to, jak istotne jest szerzenie świadomości wśród użytkowników, którzy powinni umieć rozpoznać takie charakterystyczne zachowania, jak pobieranie potencjalnie złośliwych plików, łańcuchy przekierowań widoczne w kampaniach malvertising i pojawiające się techniki zyskujące na popularności, jak obserwowany w ostatnim czasie ClickFix.

Więcej informacji:

https://www.recordedfuture.com/research/behind-the-curtain-how-lumma-affiliates-operate

Oszustwa i podszycia

Rozszerzenie, jedno kliknięcie i kradzież danych.

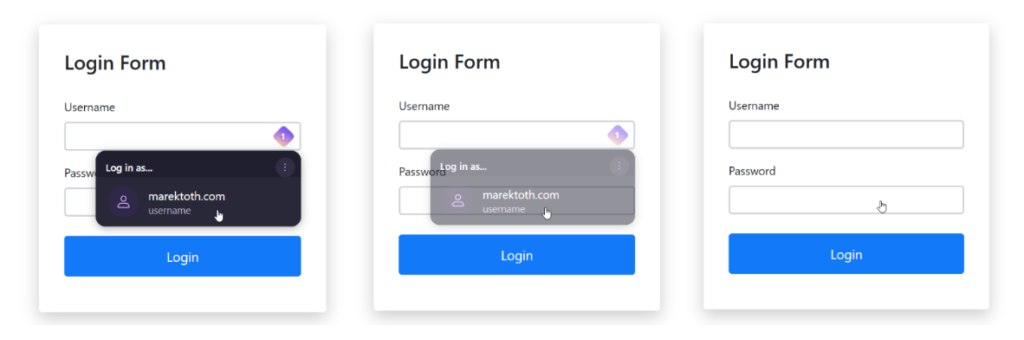

W trakcie tegorocznej konferencji DEFCON czeski niezależny analityk Mark Tóth przedstawił metodę „one-click” umożliwiającą kradzież danych z przeglądarek internetowych. Prezentacja opisywała clickjacking z wykorzystaniem podatnych rozszerzeń w przeglądarce. Clickjacking można zdefiniować jako technikę ataku polegającą na zmodyfikowaniu interfejsu użytkownika poprzez umieszczenie przezroczystych, niewidocznych warstw, by podstępem nakłonić użytkownika do kliknięcia w odpowiednim miejscu na stronie. Ta metoda jest wykorzystywana do przekierowania użytkownika na inną stronę, bezwiednego wyrażenia zgody na wyświetlanie powiadomień w przeglądarce, podania dalej wpisu ze szkodliwym odnośnikiem na Twitterze lub polubienia należącej do oszustów strony na Facebooku. Mimo spadku popularności tej metody i mniejszego zainteresowanie producentów łataniem luk z nią związanych, nowe podejście opierające się na rozszerzeniach przeglądarek pozwoliło zademonstrować, że zagrożenie wciąż istnieje i może być jeszcze groźniejsze niż przedtem.

Marek zwrócił uwagę na to, jak bardzo użytkownicy internetu są przyzwyczajeni do wszechobecnych przycisków – zgody związane z plikami ciasteczek, reklamy pop-up, weryfikacja CAPTCHA, zachęta do rejestracji na portalu lub zapisu do newslettera. Każde okienko należy zamknąć lub potwierdzić wybór kliknięciem, co atakujący mogą wykorzystać w celu wymuszenia interakcji tam, gdzie jest ona niezbędna do przeprowadzenia ataku. To przyzwyczajenie może zostać użyte do clickjackingu biorącego za cel rozszerzenia do przeglądarek internetowych oferujących funkcje menadżera haseł. Wykorzystanie DOM-based Extension Clickjacking polega na zmodyfikowaniu przez złośliwy skrypt elementów wstrzykiwanych przez rozszerzenie do struktury DOM sprawiając, że staną się niewidoczne dla użytkownika. Ponadto, konieczne jest stworzenie “nakładki” zachęcającej użytkownika do kliknięcia w określonym miejscu (na przykład akceptacja plików cookie) i przezroczystego formularza logowania.

Atak wymaga wejścia przez ofiarę na stronę przejętą lub stworzoną przez atakującego. Przejęcie strony lub subdomeny jest konieczne do kradzieży poświadczeń w przypadku większości menadżerów haseł, w których uruchomienie funkcji autouzupełniania lub manualnego autouzupełniania (gdzie konieczne jest potwierdzenie kliknięciem) zależy od domeny, na której znajduje się użytkownik. Jeżeli automatycznie uzupełniane informacje w formularzu to dane karty płatniczej lub dane teleadresowe, to mogą zostać skradzione na stronie o dowolnym adresie URL należącej do atakującego (brak ograniczonej listy dozwolonych domen). W obszernym materiale uzupełnionym o nagrania wykorzystania opisywanej metody, Marek zademonstrował szczegóły modyfikacji i konfiguracji złośliwego kodu na stronie. Zaznaczył również, które funkcje i luki w rozszerzeniach umożliwiają tego typu ataki.

Po zgłoszeniu podatności nie wszyscy twórcy wiodących menadżerów haseł i powiązanych rozszerzeń poprawili błędy w konfiguracji. Warto zweryfikować, czy wybrane przez nas rozwiązanie nie jest podatne. Badacz wskazał, że przeanalizowane zostało jedynie 11 menadżerów haseł, a podatność może być obecna także w innych rozszerzeniach do przeglądarek modyfikujących strukturę DOM (m.in. portfele kryptowalutowe i notatki). Analityk rekomenduje użytkownikom zupełne zrezygnowanie z autouzupełniania w przypadku menadżerów haseł i ręczne kopiowanie poświadczeń lub ograniczenie tej funkcji jedynie do konkretnych adresów URL. Mimo to wskazuje, że nie ma jednego łatwego i pozbawionego wad rozwiązania eliminującego to zagrożenie, lecz szczególnie istotne jest włączenie automatycznych aktualizacji rozszerzeń lub ręczne podniesienie wersji do najnowszej, niepodatnej, jeżeli taka jest dostępna.

Więcej informacji:

https://marektoth.com/blog/dom-based-extension-clickjacking/

https://marektoth.com/presentations/DEFCON33_MarekToth.pdf

https://media.defcon.org/DEF%20CON%2033/DEF%20CON%2033%20presentations/

Złośliwe oprogramowanie

Pełny wyciek kodu trojana ERMAC 3.0.

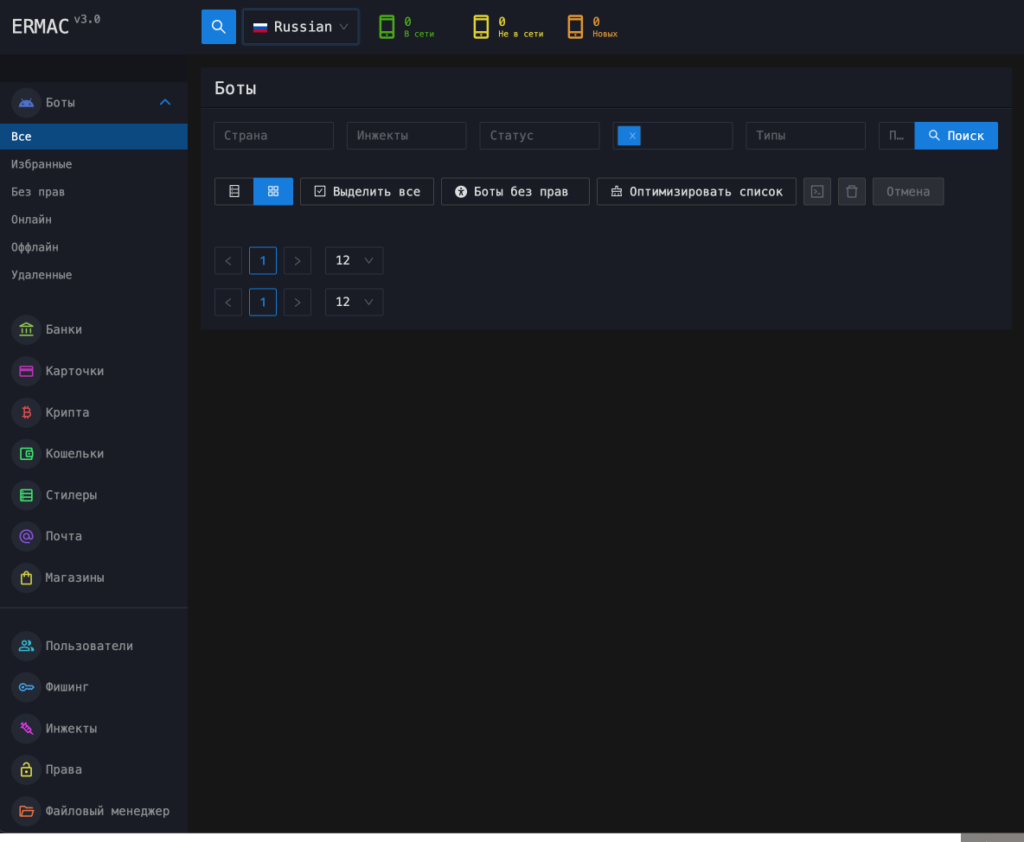

ERMAC 3.0 to zaawansowany trojan bankowy działający na systemie Android, który od kilku lat rozwija swoje możliwości i obecnie stanowi poważne zagrożenie dla użytkowników aplikacji finansowych na całym świecie. Jego geneza sięga wcześniejszych trojanów takich jak Cerberus oraz botnetu Hook, których fragmenty kodu wykorzystano do stworzenia podstaw ERMAC. Ten rozwój w kolejnych wersjach doprowadził do powstania wersji 3.0, która znacząco rozszerzyła zakres funkcji i skuteczność działania, celując w ponad 700 aplikacji związanych z bankowością, handlem online i kryptowalutami. Użytkownicy wielu popularnych aplikacji są przez to potencjalnie narażeni na atak.

Ten malware atakuje również polski sektor finansowy, mając na celowniku użytkowników największych polskich banków oraz popularne aplikacje mobilne używane w Polsce, między innymi aplikację Mój Orange. Pełna lista atakowanych aplikacji jest załącznikiem do publikacji hunt.io.

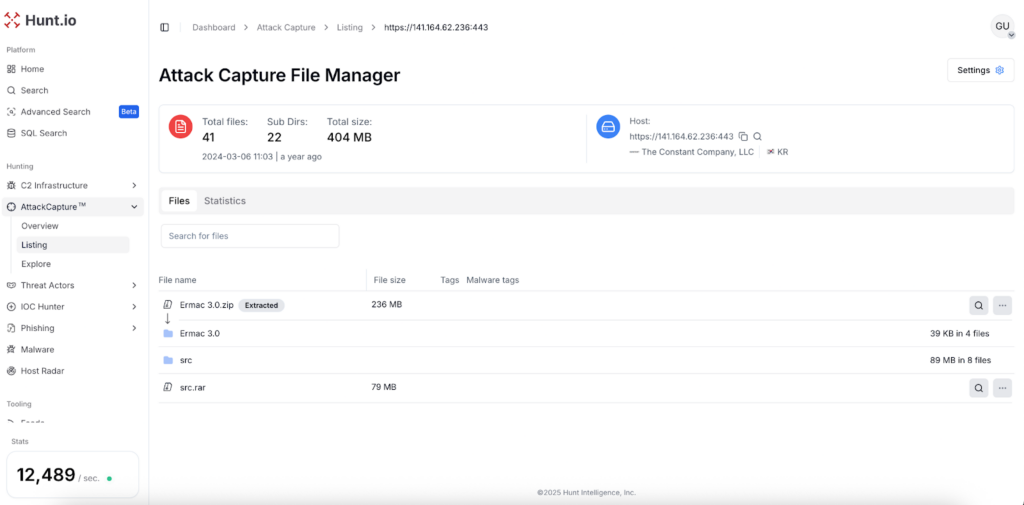

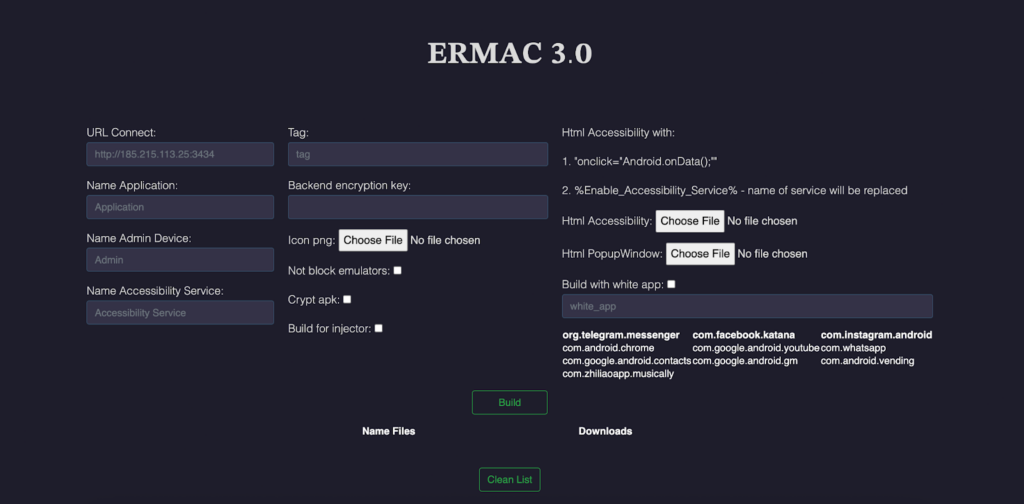

Odkrycie pełnego kodu źródłowego ERMAC 3.0 nastąpiło w marcu 2024 roku, gdy zespół badaczy z Hunt.io zidentyfikował jego dostępność w niezabezpieczonym, otwartym katalogu na serwerze internetowym. Ten niezamierzony wyciek objął kompletną infrastrukturę operacyjną, w tym backend oparty o PHP i framework Laravel, panel administracyjny napisany w React, serwer do eksfiltracji danych w języku Go oraz narzędzie builderek umożliwiające tworzenie nowych wersji trojana z dedykowanymi konfiguracjami. Znalezienie tych elementów dało unikalną możliwość zrozumienia całego ekosystemu i metod działania malware od środka, co jest niezwykle rzadkie w analizach złośliwego oprogramowania.

ERMAC 3.0 wykorzystuje złożone techniki szpiegowskie i ataków na użytkowników. Główną metodą jest atak typu overlay, czyli prezentowanie fałszywych ekranów logowania w aplikacjach bankowych i finansowych poprzez mechanizmy WebView na Androidzie. Użytkownik, widząc imitację oryginalnej aplikacji, nieświadomie wprowadza swoje dane uwierzytelniające, które są natychmiast wykradane i przesyłane do operatorów. Ponadto malware jest w stanie przechwytywać SMS-y, co pozwala na omijanie dwuskładnikowego uwierzytelniania, i monitorować aktywność użytkownika na urządzeniu, wykradając kontakty, listy aplikacji, dane kont Google, a nawet wiadomości e-mail z aplikacji Gmail. Trojan potrafi również wykonywać różnorodne zdalne komendy, takie jak wysyłanie SMS-ów, uruchamianie połączeń, czyszczenie pamięci podręcznej aplikacji, a nawet dyskretnie robić zdjęcia z aparatu przedniego użytkownika. Dzięki wykorzystaniu hardkodowanego szyfrowania AES-CBC komunikacja z serwerami C2 jest trudna do wykrycia i analizy sieciowej.

Co ciekawe, malware posiada mechanizmy obronne mające na celu unikanie wykrycia i analizy. Na przykład, w trakcie uruchomiania sprawdza lokalizację, by zweryfikować, czy znajduje się w krajach dawnego Związku Radzieckiego (CIS). Ma też wbudowane mechanizmy wykrywania uruchomienia w środowiskach analitycznych (sandbox’ach oraz emulatorach).

Operatorzy projektu dopuścili się jednak poważnych błędów operacyjnych, które umożliwiły badaczom przejęcie i analizę infrastruktury. W kodzie znaleziono niezmienione domyślne dane logowania do panelu administracyjnego, hardkodowane tokeny uwierzytelniania JWT oraz otwarty proces rejestracji kont. Te niedopatrzenia pozwalają na potencjalne zakłócenie lub nawet przejęcie całej platformy Malware-as-a-Service ERMAC.

Oprócz samego oprogramowania, wyciek ujawnił również pełną listę serwerów C2, paneli operatorów i serwerów eksfiltracji, które nadal aktywnie funkcjonują w sieci. Umożliwia to badaczom cyberbezpieczeństwa tworzenie zapór sieciowych i wskazówek ochronnych, blokujących komunikację między urządzeniami ofiar a infrastrukturą malware.

Należy podkreślić, że ERMAC jest oferowany na czarnym rynku jako usługa trojana bankowego do wynajmu, co czyni go dostępny dla wielu różnych grup przestępczych na całym świecie. Cena wynajmu wynosi około 3000 USD miesięcznie.

Ujawnienie kodu ERMAC 3.0 jest wydarzeniem o podwójnym znaczeniu. Z jednej strony umożliwia badaczom i służbom bezpieczeństwa głęboką analizę i skuteczną neutralizację obecnych kampanii. Z drugiej, istnieje ryzyko, że kod zostanie wykorzystany przez inne grupy przestępcze do tworzenia nowych, bardziej wyrafinowanych wersji tego trojana, które mogą być trudniejsze do wykrycia i zwalczania. Dlatego też jest to swoisty miecz obosieczny dla społeczności zajmującej się cyberbezpieczeństwem.

Z punktu widzenia obrony, spośród rekomendowanych działań należy wymienić instalowanie wyłącznie autoryzowanych aplikacji z Google Play, regularne aktualizacje systemu i aplikacji, korzystanie z oprogramowania antywirusowego oraz szczególną ostrożność podczas podawania danych uwierzytelniających. Dla deweloperów aplikacji mobilnych ważne jest stosowanie zabezpieczeń Android takich jak FLAG_SECURE i wprowadzanie mechanizmów wykrywających oraz blokujących nakładki ekranowe.

Podsumowując, ERMAC 3.0 jest wysoce zaawansowanym technicznie, stale rozwijanym i skutecznym zagrożeniem typu banking trojan na Androida, które atakuje szerokie spektrum aplikacji finansowych i kryptowalutowych na całym świecie. Wieloaspektowa infrastruktura, rozbudowane funkcjonalności, a także ewolucyjny charakter tego malware pokazują, jak poważnym wyzwaniem jest dla bezpieczeństwa mobilnego. Dzięki wyciekowi pełnego kodu źródłowego społeczność cyberbezpieczeństwa uzyskała cenny wgląd i narzędzia do walki z tym zagrożeniem.

Więcej informacji:

https://hunt.io/blog/ermac-v3-banking-trojan-source-code-leak

https://kapitanhack.pl/wyciek-kodu-zrodlowego-trojana-bankowego-ermac-v3-0/

CVE tygodnia

CVE 2025-55205 – Krytyczna podatność frameworku do Kubernetesa.

18 sierpnia 2025 została ujawniona krytyczna luka CVE 2025-55205 (CVSS:3.1 9.0) we frameworku Capsule, używanym w Kubernetesie. Podatność może prowadzić do omijania izolacji w środowiskach współdzielonych przez różnych klientów, eskalacji uprawnień, eksfiltracji danych, obejście limitów zasobów oraz obchodzenie polityk bezpieczeństwa (Multi-tenant Isolation Bypass, Privilege Escalation, Data Exfiltration, Resource Quota Bypass, Policy Circumvention). Warunkiem do wykorzystania luki przez atakującego jest uwierzytelnione konto użytkownika.

Capsule to wielodostępowy (multi-tenant), policy-based framework dla Kubernetes, który pozwala tworzyć izolowane przestrzenie (zestawy namespace’ów) z dedykowanymi zasadami (limity zasobów, sieci, RBAC itd.) dla każdej jednostki organizacyjnej lub zespołu.

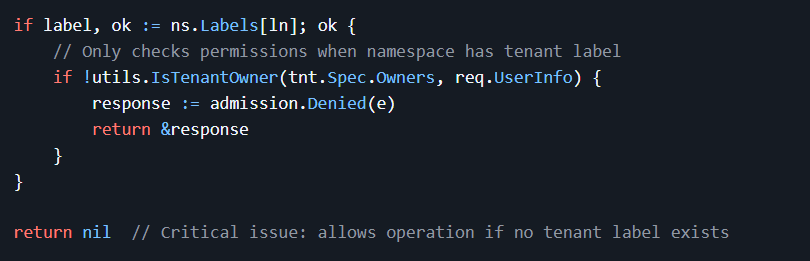

Podatność dotyczy mechanizmu namepsace validation webhook, odpowiedzialnego za walidację konfiguracji przestrzeni (namespace). Luka umożliwia wstrzyknięcie etykiet do namespace (namespace label injection), które w typowej sytuacji nie powinny być modyfikowane przez zwykłych użytkowników. Dzieje się tak ze względu na błąd w logice wspomnianego mechanizmu, zlokalizowanego w pliku pkg/webhook/namespace/validation/patch.go.

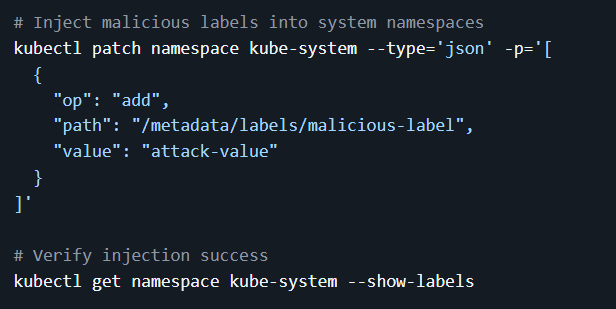

Sposób skonstruowania warunku, powoduje, iż walidacja odbywa się tylko jeżeli namespace ma zdefiniowany tenant label, w przeciwnym wypadku wspomniany warunek jest pomijany. To niedopatrzenie, umożliwia opisane wyżej wstrzyknięcie. Efektem jest możliwość dopisywania własnych etykiet uwierzytelnionym użytkownikom, gdy namespace nie posiada domyślnie etykiety capsule.clastix.io/tenant. Jest to niezwykle groźne, w połączeniu z faktem, że systemowe namespace’y takie jak kube-system, default czy capsule-system nie mają domyślnie etykiety tenant, co daje atakującemu duże możliwości w kwestii wykorzystania podatności.

Wraz z opisem luki, opublikowany został jej pełny Proof-of-Concept.

Podatnością dotknięte są wszystkie wersje oprogramowania Capsule do 0.10.3 włącznie. W celu jej usunięcia zaleca się aktualizację do wersji 0.10.4 lub nowszej, gdzie opisywana luka została już naprawiona.

Więcej informacji:

https://github.com/projectcapsule/capsule/security/advisories/GHSA-fcpm-6mxq-m5vv