Miniony tydzień obfitował w oszustwa i kampanie z wykorzystaniem złośliwego oprogramowania. AMOS Stealer, Lumma Stealer oraz malware wykorzystywane przez APT38 łączą funkcje kradzieży danych ofiar, różniąc się jednak scenariuszem, metodą dystrybucji i grupą docelową ataków. Więcej o tych kampaniach, botnecie AIRASHI oraz podatnościach w Outlooku przeczytacie poniżej.

Na skróty:

- Temat tygodnia. Backdoor aktywowany “magicznym pakietem” w routerach Juniper

- Zaawansowane zagrożenia. Branża kryptowalut na celowniku koreańskiej grupy APT

- Cybercrime. AIRASHI – botnet mogący wygenerować 3 Tbps ruchu w ataku DDoS

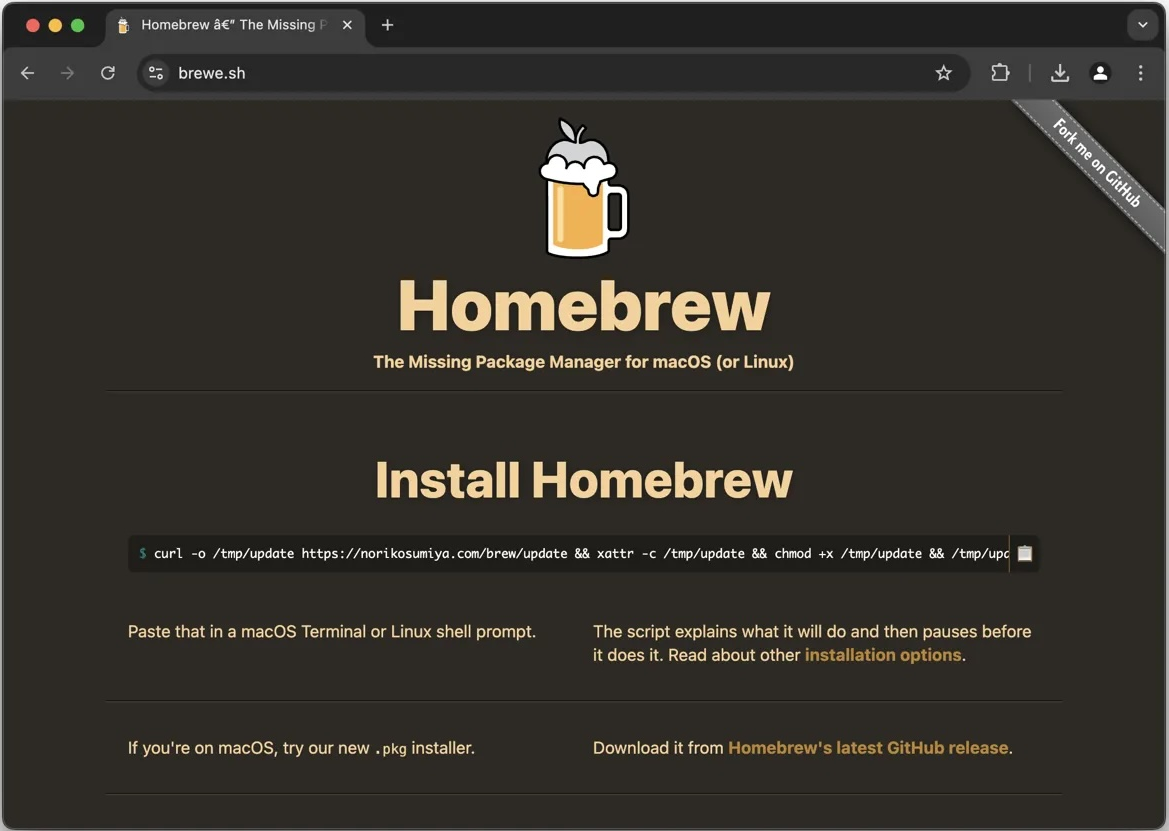

- Złośliwe oprogramowanie. AMOS Stealer podszywający się pod manager pakietów Homebrew

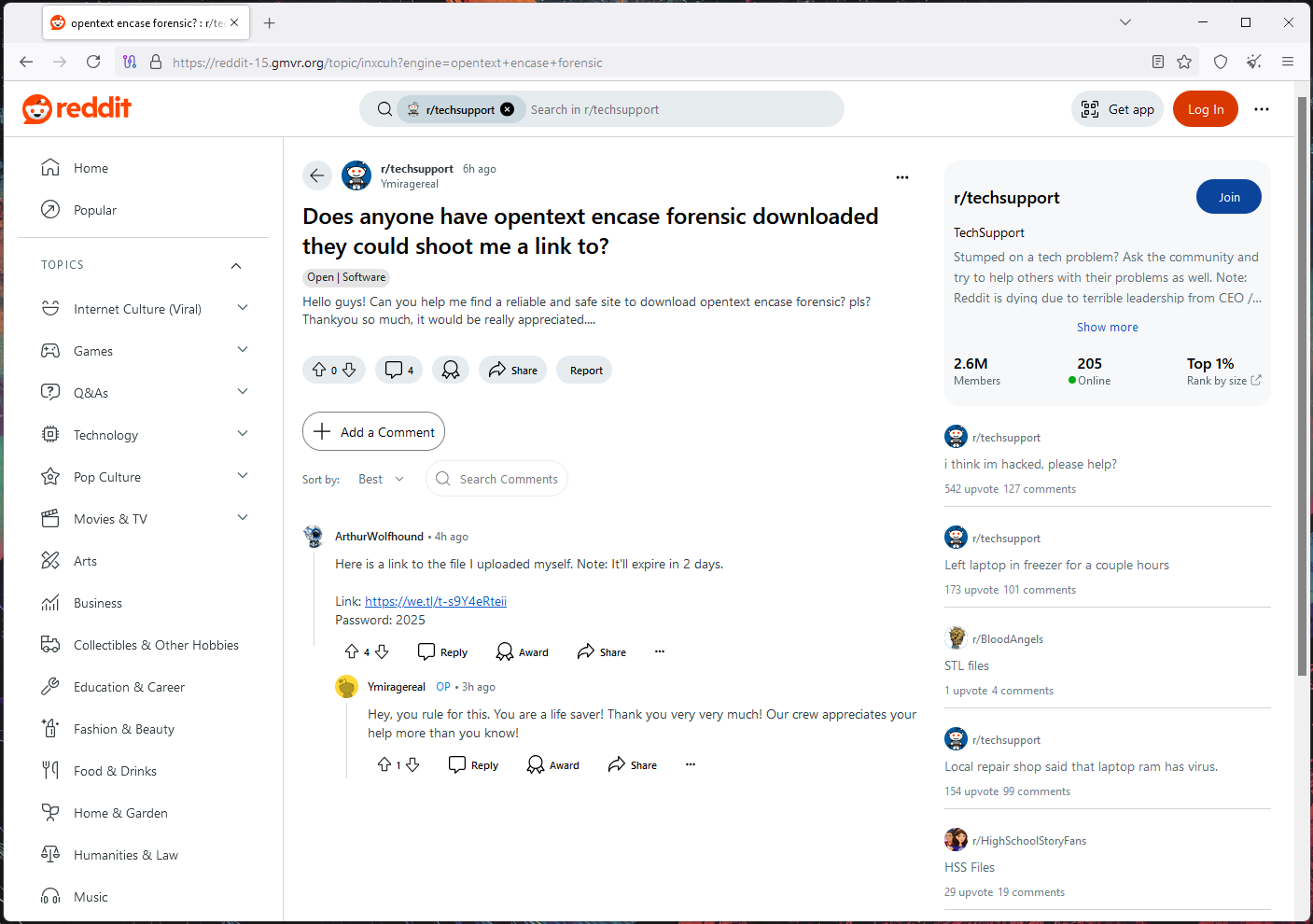

- Oszustwa i podszycia. Złośliwe oprogramowanie atakujące przestępców (i analityków)

- CVE Tygodnia. CVE-2025-21298 – Outlook zero (one) click

Temat tygodnia

Backdoor aktywowany “magicznym pakietem” w routerach Juniper

Backdoor w urządzeniach sieciowych klasy enterprise? To brzmi groźnie. I właśnie takim odkryciem podzielił się zespół Black Lotus Labs z Lumen Technologies. Zidentyfikował on i monitoruje wykorzystanie backdoora dostosowanego do ataków na routery klasy korporacyjnej firmy Juniper.

Backdoor ten jest aktywowany przez pasywnego agenta, stale monitorującego ruch TCP w poszukiwaniu tzw. „magicznego pakietu” wysyłanego przez atakującego.

Kampania została nazwana J-magic, a najwcześniejsza zidentyfikowana próbka została przesłana na VirusTotal we wrześniu 2023. Na tą chwilę nie udało się ustalić w jaki sposób uzyskiwany jest początkowy dostęp, by zainstalować backdoora i agenta monitorującego. Po jego uzyskaniu instalowany jest agent w niestandardowym wariancie cd00r. Backdoor ten to projekt open-source pierwotnie opublikowany na Packet Storm w 2000 r. Został on stworzony w celu zbadania koncepcji „niewidzialnego” backdoora – takiego, który stanowi znaczące wyzwanie dla administratorów systemów i inżynierów sieciowych w zakresie wykrywania. Po instalacji wykonywał on następujące działania:

- Uruchomienie za pomocą argumentu w wierszu poleceń, określając interfejs i port nasłuchiwania.

- Start nasłuchu na interfejsie za pomocą rozszerzenia eBPF (Berkeley Packet Filter).

- Jeśli wykryto „magiczny pakiet”, agent tworzył powłokę (reverse shell) na adres IP i port określony w magicznym pakiecie.

- Powłoka wysyłała zapytanie (challenge) w postaci ciągu znaków zaszyfrowanego za pomocą wbudowanego certyfikatu. Jeśli użytkownik zdalny przesłał poprawną odpowiedź, uzyskiwał dostęp do powłoki poleceń; w przeciwnym razie połączenie było zamykane.

Chociaż nie jest to pierwsze odkrycie malware wykorzystującego „magiczne pakiety”, w ostatnich latach takich kampanii było niewiele. Połączenie atakowania routerów Junos OS skonfigurowanych jako bramy VPN z wdrożeniem działającego wyłącznie w pamięci pasywnego agenta czyni tę technikę szczególnie interesującym zjawiskiem, które warto dalej obserwować.

Niektóre elementy tej kampanii technicznie przypominają wcześniej zgłaszane działania, związane z rodziną złośliwego oprogramowania o nazwie SeaSpy2. Niemniej jednak badacze nie mają wystarczających danych, by jednoznacznie powiązać te dwie kampanie. SeaSpy był backdoorem atakującym systemy oparte na FreeBSD, jak serwery pocztowe Barracuda (również z użyciem wariantu cd00r). Chociaż niektóre funkcje cd00r w obu przypadkach mają te same niestandardowe nazwy, najnowsza próbka zawiera osadzony certyfikat (jako „challenge”), który nie pojawia się w poprzednich próbkach na VirusTotal. Wskazuje to na ewolucję w zakresie bezpieczeństwa operacyjnego i technik działania. Chociaż publicznie zgłaszano liczne przypadki ataków zaawansowanych aktorów na sprzęt sieciowy, Black Lotus Labs dalekie jest od przeprowadzenia atrybucji, wskazującej na znaną grupę.

Analitycy pokazali bardzo interesujące podejście do identyfikacji potencjalnych celów ataku (oceny skali). Analizując NetFlow zidentyfikowali urządzenia, spełniające założone warunki. Wynikiem tego była niezwykle mała liczba potencjalnych prawdziwych trafień, obejmująca zaledwie 36 unikalnych adresów IP reprezentujących organizacje z całego świata.

Potencjalnie zaatakowane adresy IP zostały podzielone na dwie grupy:

- Pierwszy klaster: Stanowił większość przypadków. Składał się z adresów IP, dysponujących samopodpisanymi certyfikatami X.509. Wskazuje to, że te urządzenia działały jako bramy VPN.

- Drugi klaster: Obejmował urządzenia z otwartym portem NETCONF, używanym do automatyzacji pobierania konfiguracji routerów i ich zarządzania. Nie były one powiązane z sieciami konsumenckimi, lecz były zarządzane jako część większej floty routerów w przestrzeni komunikacji sieciowej.

Taki podział zidentyfikowanych może potencjalnie wskazywać na wektor tego ataku. Niektórzy analitycy wskazują wykorzystanie interfejsów WWW usługi VPN oraz serwis Netconf jako wykorzystane słabości.

Routery klasy korporacyjnej są atrakcyjnym celem, ponieważ zazwyczaj nie mają wielu (jeśli w ogóle) narzędzi monitorujących na poziomie hosta. Urządzenia te rzadko są restartowane, a złośliwe oprogramowanie zaprojektowane dla routerów wykorzystuje ich długi czas działania, rezydując wyłącznie w pamięci operacyjnej. Takie rozwiązanie umożliwia trudniejsze wykrycie i długoterminowy dostęp w porównaniu z malware, które ingeruje w firmware. Routery znajdujące się na granicy sieci korporacyjnej lub działające jako bramy VPN – jak wiele w przypadku tej kampanii – stanowią szczególnie atrakcyjne cele, ponieważ zapewniają dostęp do reszty sieci korporacyjnej.

Więcej:

https://blog.lumen.com/the-j-magic-show-magic-packets-and-where-to-find-them

Wybrane zagrożenia tygodnia

Zaawansowane zagrożenia

Branża kryptowalut na celowniku koreańskiej grupy APT

APT-C-26 (Lazarus) kontynuuje rozwijanie swojego arsenału ataków, wykorzystując programy oparte na technologii Electron do atakowania branży kryptowalut. W kampanii zidentyfikowanej przez badaczy 360 Intelligence Center wykorzystany był plik wykonywalny o nazwie uniswap-sniper-bot-with-guiSetup1.0.0.exe. Była to aplikacja Electron podszywająca się pod narzędzie do handlu na zdecentralizowanych giełdach (DEX). Po uruchomieniu wykonuje ona złośliwe funkcje w tle, symulując instalację autentycznego narzędzia. Malware skupia się na portfelach kryptowalut w przeglądarkach Chrome, Brave i Opera, wykradając dane i przesyłając je na serwery kontrolowane przez Lazarus. Złośliwe oprogramowanie łączy się z serwerami typu command-and-control (C&C) na typowych dla Lazarusa portach (1224 i 1244) w celu transferu wykradzionych danych i odbierania kolejnych poleceń.

Celując w otwartoźródłowe projekty, takie jak Uniswap Sniper Bot, grupa manipuluje zaufaniem społeczności open-source, rozszerzając krąg potencjalnych ofiar.

Co interesujące, analitycy z firmy Cyvers Alerts zidentyfikowali podejrzane transakcje na jednym z portfeli singapurskiej giełdy krypto Phemex. Cyvers zidentyfikowało 125 podejrzanych transakcji na 11 blockchainach, przy czym część skradzionych tokenów, w tym stablecoiny, została już przekonwertowana na Ethereum, aby uniknąć zamrożenia przez zespoły bezpieczeństwa giełdy. Phemex zawiesił usługi wypłat w celu przeprowadzenia dokładnej inspekcji bezpieczeństwa, by zapewnić ochronę pozostałych środków użytkowników. Na dzień dzisiejszy stratę szacuje się na około 37 mln dol. Choć atak nie został oficjalnie przypisany do żadnej grupy APT, pozyskane przez analityków informacje zdają się wskazywać, że za operacją stała koreańska grupa Lazarus. Branża kryptowalut jest jednym z podstawowych celów APT-C 26, a wykrycie opisanej powyżej kampanii z użyciem Electron zbiegło się czasowo z alertem firmy Cyvers (z 23.01.25 r.). Kolejną przesłankę stanowią udane ataki z zeszłego roku na azjatyckie giełdy kryptowalut, w tym na indonezyjską giełdę Indodax, gdzie Lazarus wykorzystując luki w zabezpieczeniach portfeli wykradł równowartość 22 mln dol.

Już od kilku lat koreańskie grupy APT obok cyberszpiegostwa bardzo mocno angażują się w ataki na giełdy i właścicieli kryptowalut. Zauważalne jest przesunięcie ataków z regulowanych podmiotów finansowych na obszar krypto. Kryptowaluty – dzięki ich anonimowości i globalnemu zasięgowi – umożliwiają grupie Lazarus omijanie sankcji gospodarczych nakładanych na Koreę Północną. Pozwala to generować znaczne, trudne do namierzenia dochody. Jednocześnie techniki takie jak miksery, czy transakcje na zdecentralizowanych giełdach (DEX) ułatwiają pranie pieniędzy i ukrywanie pochodzenia środków. Dynamiczny wzrost wartości kryptowalut czyni je atrakcyjnym celem, dlatego Lazarus często atakuje giełdy kryptowalutowe i projekty DeFi, gdzie przechowywane są duże sumy. Dodatkowo, słabo rozwinięte zabezpieczenia wielu projektów blockchainowych, startupów czy giełd ułatwiają grupie przeprowadzanie skutecznych ataków.

Więcej:

https://www.ctfiot.com/225160.html

https://x.com/CyversAlerts/status/1882407857447997803

Cybercrime

AIRASHI – botnet mogący wygenerować 3 Tbps ruchu w ataku DDoS

Botnet AIRASHI to zaawansowane i dynamicznie rozwijające się cyberzagrożenie, które stało się potężnym narzędziem do przeprowadzania szeroko zakrojonych ataków typu Distributed Denial of Service (DDoS). Jego operacje, struktura i możliwości ukazują wyrafinowanie współczesnych botnetów oraz podkreślają wyzwania, przed którymi staje społeczność zajmująca się cyberbezpieczeństwem.

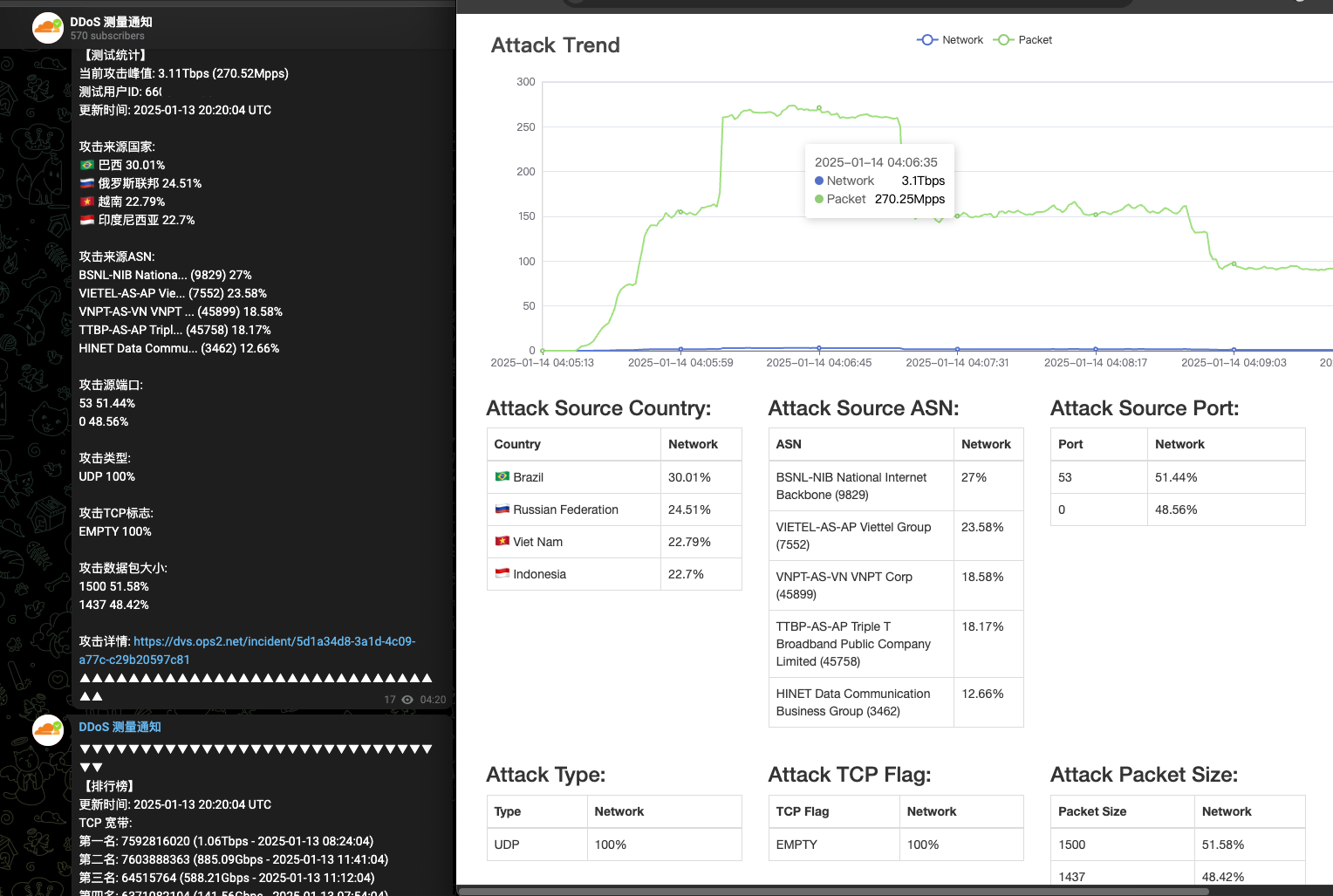

Botnet jest w stanie przeprowadzać stabilne ataki DDoS o przepustowości liczonej w terabitach, osiągając szczytowe wartości na poziomie 3,11 Tbps (270,52 Mpps). Te imponujące możliwości są często prezentowane przez operatorów botnetu, m.in. na platformie Telegram.

Źródło: Kanał Telegram operatora botnetu AIRASHI (za XLab)

Początkowo botnet pojawił się pod nazwą AISURU w sierpniu 2024 roku podczas serii skoordynowanych ataków DDoS wymierzonych w platformy dystrybucji chińskiej gry Black Myth: Wukong. Ataki te były starannie zaplanowane, aby zakłócać operacje w godzinach szczytu aktywności graczy i objęły setki serwerów w 13 globalnych regionach. Po krótkiej przerwie botnet powrócił w listopadzie 2024 jako AIRASHI, prezentując znaczące usprawnienia.

Infrastruktura C2 (Command-and-Control) botnetu jest rozległa, obejmując niemal 60 adresów IP powiązanych z domenami, rozmieszczonych w wielu krajach. Wykorzystanie dynamicznych domen (np. „xlabsecurity.ru”) oraz szerokiego rozproszenia adresów IP utrudnia jego likwidację. Dodatkowo domeny C2 często zawierają frazy takie jak „xlabresearch” czy „xlabsecurity”, co wydaje się celowym działaniem mającym na celu kpinę z ekspertów ds. cyberbezpieczeństwa.

Botnet AIRASHI atakował różne sektory na całym świecie, z intensywną aktywnością odnotowaną m.in. w Chinach, Stanach Zjednoczonych, Polsce i Rosji. Pomimo globalnego zasięgu, strategia wyboru celów wydaje się przypadkowa – każdego dnia atakuje on setki różnych obiektów.

Źródło: Statystyki incydentu https://dvs.ops2.net/incident/5d1a34d8-3a1d-4c09-a77c-c29b20597c81

Źródło: Statystyki incydentu https://dvs.ops2.net/incident/5d1a34d8-3a1d-4c09-a77c-c29b20597c81

Źródło: https://x.com/ryanchenkie

Źródło: https://x.com/ryanchenkie Źródło: https://www.bleepingcomputer.com/news/security/hundreds-of-fake-reddit-sites-push-lumma-stealer-malware

Źródło: https://www.bleepingcomputer.com/news/security/hundreds-of-fake-reddit-sites-push-lumma-stealer-malware