Koniec roku to z jednej strony czas podsumowań, z drugiej zaś doskonała okazja dla atakujących, by próbować zaskoczyć kolejne ofiary. Przygotowaliśmy małe podsumowanie oraz kilka informacji o zagrożeniach, które pojawiły się w ostatnich dniach tego roku. Wśród nich interesujący atak z wykorzystaniem złośliwych rozszerzeń Chrome, informację o atakach grupy Cloud Atlas, a także nowy botnet oparty o urządzenia D-Link. A jako ciekawostkę – wykorzystanie dużych modeli językowych (LLM) do ukrywania złośliwego kodu. Co jeszcze działo się w zeszłym tygodniu i dlaczego warto o tym wiedzieć?

Na skróty:

- Temat tygodnia: Rok 2024

- Zaawansowane zagrożenia: Hakerzy przejęli legalne rozszerzenia Chrome

- Botnet: FICORA – botnet zbudowany na urządzeniach D-link

- Cybercrime: Lockbit 4.0

- Złośliwe oprogramowanie: Cloud Atlas i kampania z użyciem VBCloud Malware

- AI w cyber: Wykorzystanie dużych modeli językowych (LLM) do ukrywania złośliwego kodu JS

- CVE Tygodnia: CVE-2024-56337 + CVE-2024-52046: Apache Tomcat oraz Apache MINA

- Komentarz analityka

Temat tygodnia

Rok 2024

Bieżące opracowanie Krajobrazu Zagrożeń jest ostatnim w tym roku. Z tego względu jako temat tygodnia chcemy pokazać co naszym zdaniem było istotne dla światowego cyberbezpieczeństwa.

A był to bardzo dynamiczny rok. Mieliśmy do czynienia z kilkoma globalnymi incydentami, ekspansją technologii napędzanej AI, globalnymi awariami oraz cyberwojnami (teraz już trzeba wskazywać kilka obszarów/frontów).

Wskazalibyśmy kilka kluczowych elementów:

Sztuczna inteligencja w cyberbezpieczeństwie. AI i uczenie maszynowe odegrały kluczową rolę zarówno po stronie obrony, jak i ataku. Z jednej strony – narzędzia AI pomagają w wykrywaniu anomalii i reagowaniu na incydenty w czasie rzeczywistym. Z drugiej jednak – cyberprzestępcy zaczęli wykorzystywać AI do tworzenia bardziej przekonujących phishingów i automatyzowania ataków.

Rosnąca liczba ataków ransomware i rozwój modelu RaaS (Ransomware-as-a-Service). Ataki ransomware stały się bardziej zaawansowane i ukierunkowane. Model RaaS sprawił, że cyberprzestępcy mogą łatwiej prowadzić działania bez zaawansowanej wiedzy technicznej. Ofiary coraz częściej padają ofiarą podwójnego (lub nawet potrójnego) wymuszenia, gdzie dane są nie tylko szyfrowane, ale również wykradane, a cyberprzestępcy grożą ich ujawnieniem.

Wzrost znaczenia bezpieczeństwa chmury. Migracja firm do chmury nabrała tempa, co zaowocowało nowymi wyzwaniami w zakresie ochrony danych i zarządzania tożsamościami.

Ataki na środowiska chmurowe, takie jak wycieki danych z otwartych baz S3 czy luki w konfiguracjach, stały się powszechne.

Postępy w kwantowej kryptografii. Technologia kwantowa powoli wkracza do świata kryptografii. Firmy i instytucje badawcze zaczęły testować algorytmy odporne na ataki kwantowe, co jest kluczowe w kontekście przyszłych zagrożeń.

Wprowadzenie nowych regulacji. Unia Europejska wdrożyła Dyrektywę NIS2, która zaostrzyła wymagania dotyczące bezpieczeństwa dla firm działających w sektorach krytycznych.

Luki w oprogramowaniu i ich wykorzystywanie. Rok 2024 przyniósł wiele istotnych CVE, co jednak istotniejsze, czas od ukazania się podatności do jej wykorzystania przez cyberprzestępców bardzo mocno się skrócił. A w wielu wypadkach odkrycie podatności było dopiero skutkiem analizy ataku (co oznacza uzbrojone podatności typu zero-day).

Ataki na sektor telekomunikacyjny. We wrześniu ujawniono, włamanie powiązanej z Chinami grupy Salt Typhoon do sieci głównych amerykańskich firm telekomunikacyjnych, takich jak Verizon, AT&T, Lumen i T-Mobile. Ataki miały na celu m.in. dotarcie do systemów podsłuchowych amerykańskich organów ścigania oraz wpływ na kampanie prezydenckie w USA. Na początku roku amerykańskie służby dokonały likwidacji botnetu grupy Volt Typhoon, zbudowanego na zhakowanych routerach SOHO, jednak w listopadzie odnotowano jego odbudowę. W tym samym miesiącu opublikowano raport o grupie LIMINAL PANDA, która specjalizuje się w technologii telekomunikacyjnej. Dysponuje ona zaawansowaną wiedzą na temat protokołów GSM, połączeń między operatorami, a także dotyczącą przechwytywania danych abonentów, metadanych połączeń i wiadomości SMS. Są to incydenty, o których ciągle wiemy mało, jednak ich zakres i głębokość są bardzo znaczące. Pokazują one zarówno determinację adwersarza do prowadzenia operacji z różnymi celami (inwigilacja, destrukcja) jak i w różnych ekosystemach (sieci tradycyjne, sieci IoT, sieci telekomunikacyjne).

Wybrane zagrożenia tygodnia

Zaawansowane zagrożenia

Hakerzy przejęli legalne rozszerzenia Chrome

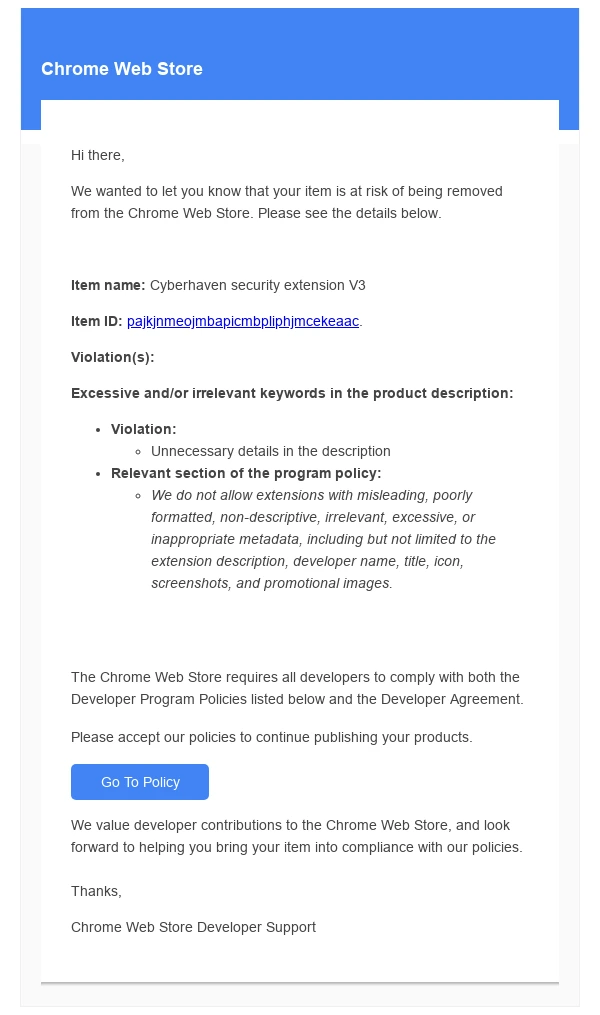

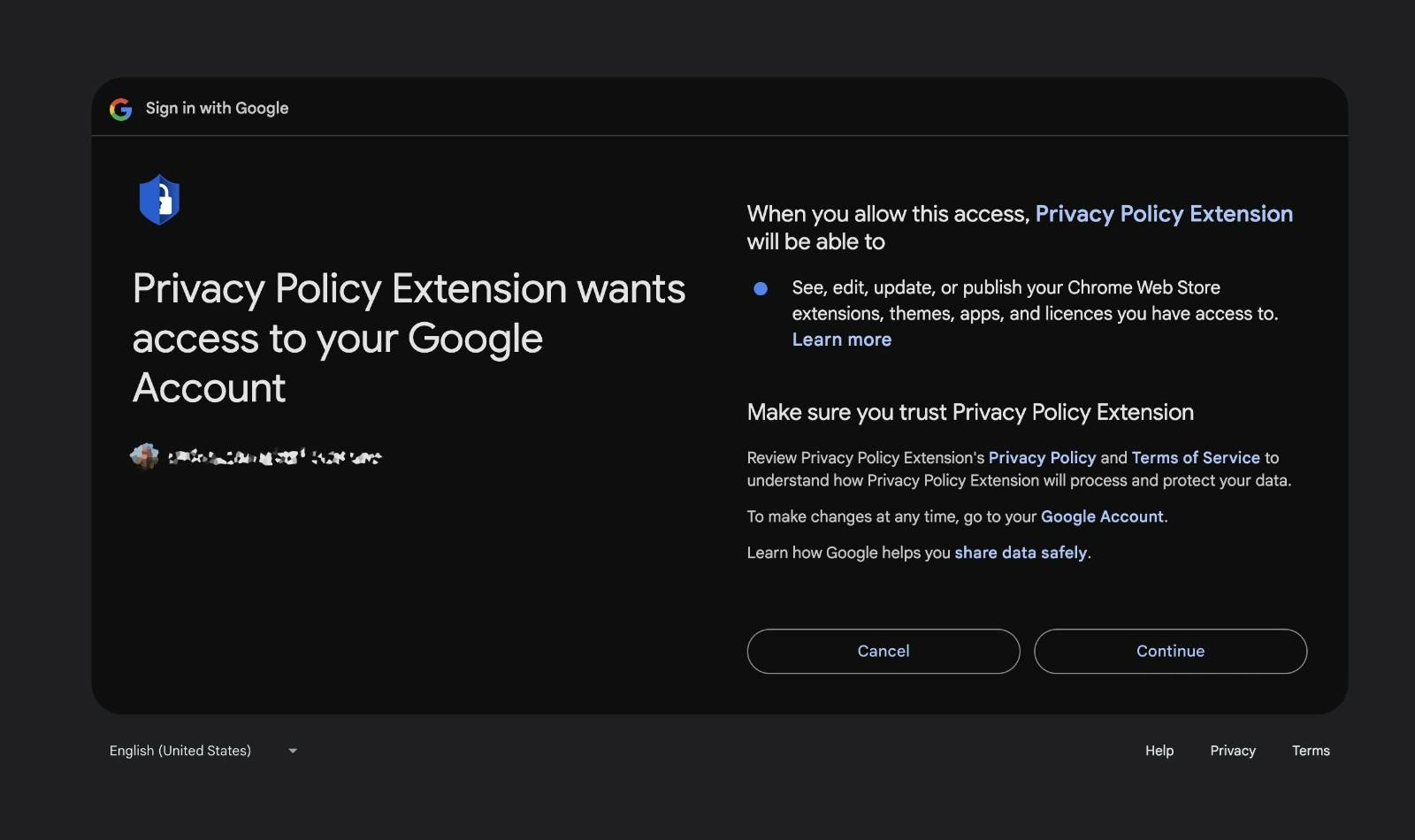

W dniach 24–25 grudnia 2024 firma Cyberhaven padła ofiarą ataku phishingowego, w wyniku którego złośliwa wersja ich rozszerzenia do przeglądarki Chrome została opublikowana w Chrome Web Store. Atak nie wymagał kradzieży poświadczeń do konta Google, wystarczające okazało się zaakceptowanie przez developera żądania nadania uprawnień złośliwej aplikacji OAUth o nazwie “Privacy Policy Extension” w ramach legalnego procesu na prawdziwej stronie logowania Google. Uzyskane uprawnienia pozwoliły atakującemu opublikować złośliwą wersję rozszerzenia Cyberhaven (wersja 24.10.4) w Chrome Web Store. Złośliwe rozszerzenie zawierało zmodyfikowane pliki worker.js i content.js, które komunikowały się z serwerem Command and Control (C&C). Plik worker.js był zmodyfikowaną wersją tego zawartego w oryginalnej wersji rozszerzenia. Odpowiadał przede wszystkim za kontakt z serwerem C&C, pobranie z niego konfiguracji, nasłuchiwanie na zdarzenia z drugiego pliku oraz wykonywanie zapytań HTTP. Content.js natomiast nie był obecny w oryginalnej wersji rozszerzenia, realizował zaś funkcje wykradania danych i eksfiltracji. Wykradane dane dotyczyły Facebooka, a przejmowane biznesowe konta mogą służyć atakującym do wykupywania reklam na cudzy koszt i publikowanie reklam niezgodnych z polityką platformy bez konsekwencji (jak na przykład zawieszenia konta).

Rozszerzenie monitorowało także kliknięcia na stronach i pobierało wyświetlane w przeglądarce grafiki, by potencjalnie ominąć wieloskładnikowe uwierzytelnianie (MFA) Facebooka. Firma dostarczyła wskaźniki pozwalające na potwierdzenie, czy korzystamy ze złośliwej wersji rozszerzenia. Cyberhaven poinformowało, że atak miał prawdopodobnie charakter masowy i firma nie była wyselekcjonowanym celem.

Botnet

FICORA – botnet zbudowany na urządzeniach D-link

Botnet FICORA jest złośliwym oprogramowaniem opartym na wariancie Mirai, które wykorzystuje luki w urządzeniach D-Link (zwłaszcza w protokole HNAP) w celu przejmowania urządzeń i wykorzystywania ich do ataków DDoS. Niedawno aktywność FICORA wzrosła, ponieważ cyberprzestępcy wykorzystują te same starsze luki (CVE-2015-2051, CVE-2024-33112) do rozprzestrzeniania botnetu. Opisywany malware używa złośliwych skryptów by ściągać i uruchamiać inne rodzaje złośliwego oprogramowania na różnych architekturach Linux, a także przeprowadza ataki brute-force. FICORA był widziany w atakach na różne regiony, w tym Europę i Azję. Jego aktywność zaczęła rosnąć w 2024 roku, gdy cyberprzestępcy zaczęli szerzej wykorzystywać przestarzałe luki w urządzeniach D-Link. Botnet ten opiera się na podobnych technikach infekcji i kontroli urządzeń co legendarny Mirai, a także wykorzystuje podobne mechanizmy w celu przeprowadzania ataków DDoS. Mirai, będąc jednym z najpotężniejszych botnetów, stał się podstawą dla wielu nowych.

Przedstawiona analiza bogata jest w wskaźniki ataku (IoA) oraz kompromitacji (IoC), które umożliwiają przeprowadzenie weryfikacji oraz wprowadzenia mechanizmów ograniczających infekcje urządzeń, niemniej kluczowe jest stała aktualizowanie oprogramowania dla takich urządzeń. A w przypadku zakończenia cyklu życia dla danego produktu (EoL – End-of-Life) należy urządzenia wymienić, gdyż mogą stać się częścią tego lub podobnego botnetu.

Cybercrime

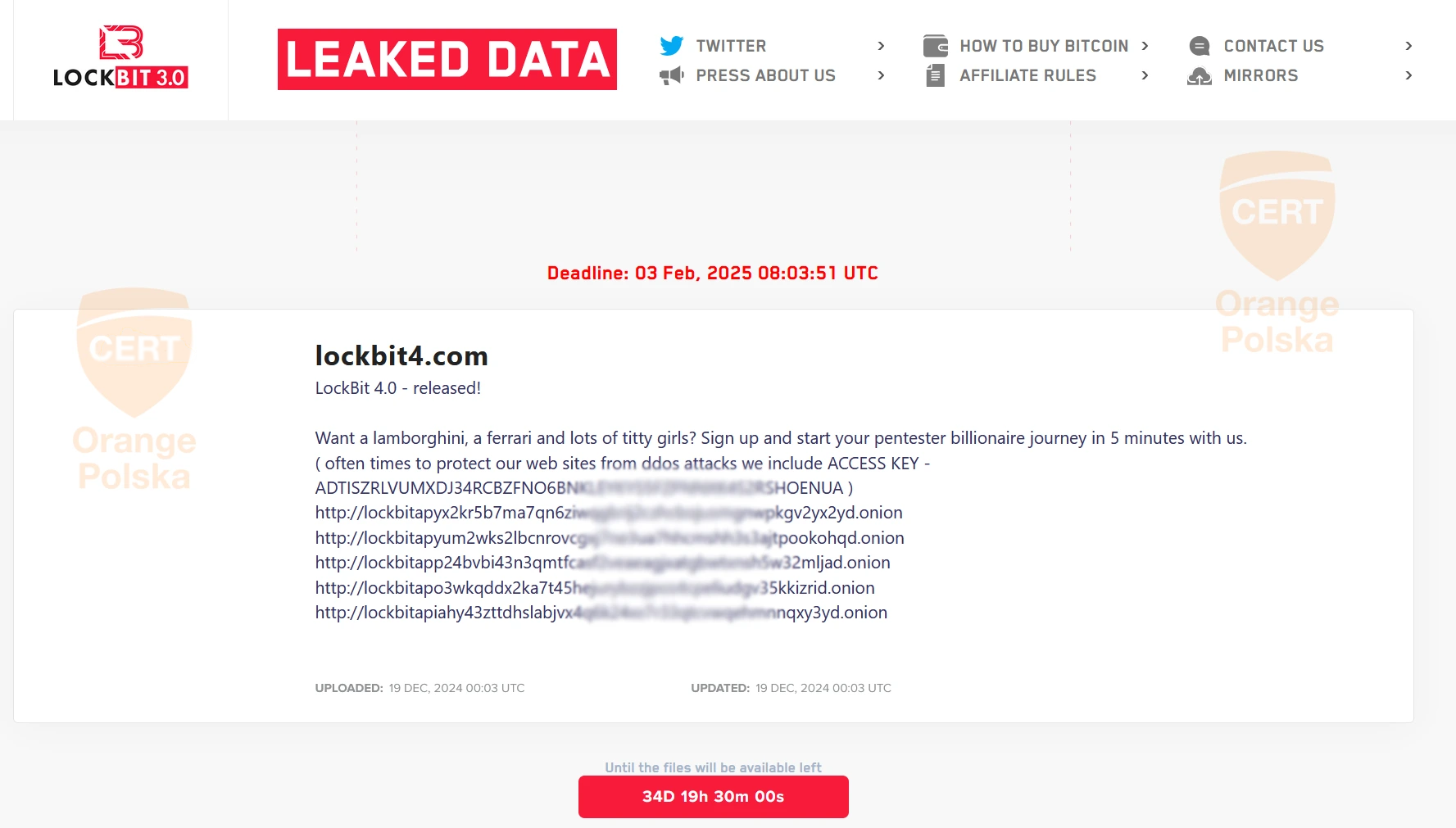

Lockbit 4.0

Grupa ransomware LockBit zapowiedziała powrót na początku 2025, ogłaszając plany wprowadzenia nowego szyfratora, LockBit 4.0. W lutym 2024, w wyniku globalnej Operation Cronos, infrastruktura serwerowa grupy została przejęta przez policje oraz agencje rządowe, aresztowano również kilku członków i współpracowników. Mimo prób odbudowy, LockBit nie odzyskał dawnej pozycji w trakcie mijającego roku.

Na swojej stronie w darkwebie LockBit poinformował o planowanym wydaniu nowego szyfratora na początku przyszłego roku, zachęcając nowych współpracowników do dołączenia. Ustawiono również licznik odliczający czas do 5 lutego 2025 roku – dnia premiery LockBit 4.0.

Wcześniej grupa opublikowała wiadomość skierowaną do dyrektora FBI, Christophera Wraya, z okazji jego urodzin, sugerując posiadanie nowych danych FBI. Jednakże przesłane przez nich archiwum jest zabezpieczone hasłem i obecnie nie wiadomo co zawiera.

Wspominana Operation Cronos zakłóciła operacje Lockbita (w tym pracę nad wersją 4.0), doprowadzając też do odzyskania niemal 7 000 kluczy deszyfrujących. Od tego czasu najbardziej aktywną grupą ransomware stał się RansomHub.

Więcej:https://theravenfile.com/2024/06/26/the-return-of-lockbit

Złośliwe oprogramowanie

Cloud Atlas i kampania z użyciem VBCloud Malware

Cloud Atlas, znana grupa cyberprzestępcza (klasy APT), przeprowadziła nową kampanię przy wykorzystaniu złośliwego oprogramowanie VBCloud. Malware ten wyróżnia się zaawansowanymi technikami maskowania i dystrybucji, używając także plików .LNK (skrótów) oraz załączników e-mail do przełamywania zabezpieczeń.

VBCloud oraz VBShower to zaawansowane narzędzia malware wykorzystywane przez grupę Cloud Atlas w operacjach cyberszpiegowskich. VBShower to złośliwy skrypt oparty na VBCloud, używany jako downloader do dostarczania dodatkowych ładunków. Jest lżejszy i prostszy niż jego prekursor, pełniąc kluczową rolę w początkowej fazie infekcji. Skrypt pobiera dodatkowe moduły w zależności od środowiska ofiary: np. keyloggery, narzędzia do eksfiltracji danych lub funkcje zdalnego sterowania. VBCloud jest natomiast zaawansowanym backdoorem umożliwiającym zdalny dostęp, kradzież danych i instalację dodatkowego malware. Działa jako centralny element infekcji, zapewniając trwałość i komunikację z serwerami C2 (Command and Control). Główne cele to sektor rządowy, przemysł oraz instytucje naukowe, a działania grupy wskazują na dążenie do kradzieży danych oraz monitorowania działalności ofiar.

Ataki grupy Cloud Atlas wykorzystującej malware VBCloud były skoncentrowane na strategicznych regionach, jak Europa Wschodnia, Azja Środkowa, Bliski Wschód i Afryka Północna. Przykłady konkretnych ataków grupy obejmują m.in. skoordynowaną akcję w 2024 roku przeciwko agencjom rządowym w Europie Wschodniej, gdzie dokonano kradzieży danych dyplomatycznych. W 2023 roku natomiast zaatakowano przedsiębiorstwo energetyczne w Azji Środkowej, co zakończyło się wyciekiem danych dotyczących infrastruktury krytycznej. Z kolei w 2022 roku Cloud Atlas przeprowadził atak na instytucję badawczą w Afryce Północnej, umożliwiając kradzież danych badawczych związanych z nowymi technologiami.

Wielu analityków uważa, że grupa powiązana jest z Rosją. Jednak co można uznać za nietypowe, w tym ataku (z wykorzystaniem narzędzie VBCloud), jak i kilku poprzednich wiele zaobserwowanych ofiar znajdowało się w Rosji. Tak więc atrybucja grupy nie jest jednoznaczna.

Więcej:

- https://securelist.com/cloud-atlas-attacks-with-new-backdoor-vbcloud/115103

- https://thehackernews.com/2024/12/cloud-atlas-deploys-vbcloud-malware.html

- https://attack.mitre.org/groups/G0100

- https://attack.mitre.org/software/S0442

AI w cyber

Wykorzystanie dużych modeli językowych (LLM) do ukrywania złośliwego kodu JS

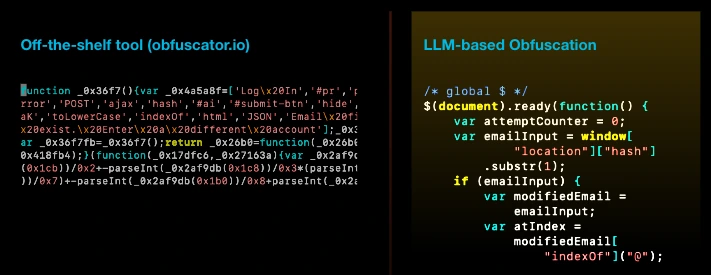

Badacze z Unit42 przedstawili możliwości wykorzystania LLM do zaciemniania kodu JS. W przeprowadzonych eksperymentach badacze użyli zbioru promptów, które pozwalały LLMowi na zmianę nazw zmiennych, rozdzielania stringów, dodawanie zbędnego kodu, usuwanie spacji, alternatywną implementację funkcji programu.

Z przeprowadzonych eksperymentów badacze wybrali najlepsze prompty, które najbardziej redukowały wskaźniki detekcji przez silniki antywirusowe. Dodatkowo użyli własnego narzędzia do upewnienia się, że nowo powstały kod zachowuje się tak samo jak pierwotny.

Weryfikacja wyników opierała się na sprawdzeniu próbek przez model deeplearningowy do wykrywania phishingu oraz platformę VirusTotal. W prezentowanym przykładzie manipulacje wykonane przez LLM pozwoliły na redukcję wyniku detekcji z około 99% na mniej niż 1% w przypadku detekcji wykonanej przez model oraz na redukcję wykrycia przez 13 silników antywirusowych do 0 w przypadku detekcji wykonanej na VirusTotal.

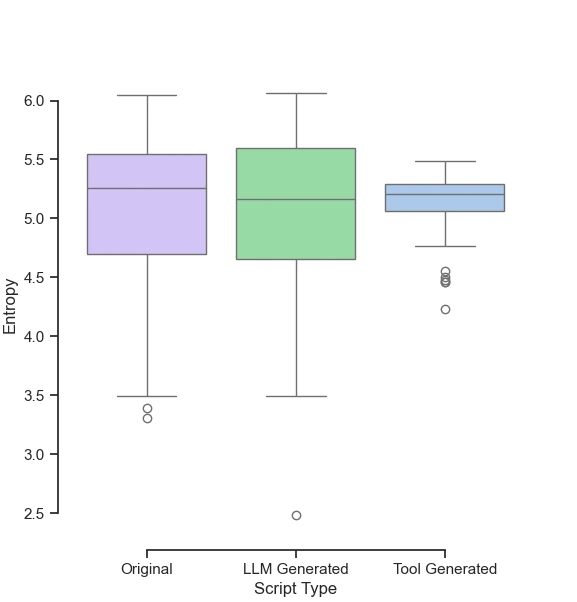

W porównaniu do obecnych narzędzi umożliwiających zaciemnianie kodu, użycie LLM pozwala na bardziej ‘naturalne’ dopasowanie się wygenerowanego kodu do pierwotnej wersji.

źródło: Palo Alto

Zmierzona entropia w przypadku kodu wygenerowanego przez LLM jest bliska oryginałowi, w porównaniu do kodu zaciemnionego przez narzędzie obfuscator.io, którego entropia wskazuje na większą losowość i łatwość identyfikacji przez silniki.

źródło: Palo Alto

Wygenerowane przez LLM próbki pozwoliły także na ulepszenie modelu detekcji, który pierwotnie weryfikował wyniki. Najpierw zebrano rzeczywiste złośliwe próbki napisane w JS (konkretnie elementy stron phishingowych oparte o JS) z 2021 roku i wcześniej. Następnie z użyciem LLM wygenerowano 10 tysięcy unikalnych próbek. Dodanie tych wygenerowanych próbek do zbioru treningowego dla modelu detekcji spowodowało 10% wzrost skuteczności w detekcji próbek z roku 2022 i później.

Więcej:Palo Alto

CVE tygodnia

CVE-2024-56337 + CVE-2024-52046: Apache Tomcat oraz Apache MINA

Ostatnie krytyczne podatności w Apache Tomcat i Apache MINA mogą stanowić poważne zagrożenie dla bezpieczeństwa aplikacji.

W grudniu 2024 roku odkryto krytyczną podatność w Apache Tomcat, oznaczoną jako CVE-2024-56337. Ta luka umożliwia zdalne wykonanie kodu (RCE) w serwerach Tomcat, wymagając jednak istotnych zmian konfiguracyjnych. Dla Apache MINA zidentyfikowano krytyczną podatność, oznaczoną jako CVE-2024-52046. Luka ta wynika z niebezpiecznej deserializacji w komponencie ObjectSerializationDecoder, co może prowadzić do zdalnego wykonania kodu. Dotyczy wersji Apache MINA od 2.0 do 2.0.26, 2.1 do 2.1.9 oraz 2.2 do 2.2.3. Aby zabezpieczyć systemy, należy zaktualizować Apache MINA do wersji 2.0.27, 2.1.10 lub 2.2.4, które zawierają odpowiednie poprawki.

Dla obu aplikacji zaleca się aktualizację do najnowszej wersji (rekomendowanej na stronie projektu). która zawiera poprawki bezpieczeństwa.

Więcej:

- https://thehackernews.com/2024/12/apache-mina-cve-2024-52046-cvss-100.html

- https://www.cve.org/CVERecord?id=CVE-2024-56337

- https://github.com/advisories/GHSA-76h9-2vwh-w278

Komentarz analityka

Rok 2024 był okresem dynamicznych zmian w obszarze cyberbezpieczeństwa. Miały miejsce liczne incydenty globalne, obserwowaliśmy rozwój sztucznej inteligencji oraz coraz bardziej wyrafinowane ataki cyberprzestępcze. Kluczowymi tematami były m.in.: rosnąca liczba ataków ransomware, które zyskały na zaawansowaniu dzięki modelowi RaaS, oraz wyraźny wzrost zagrożeń w kontekście bezpieczeństwa chmury. Technologie oparte na AI zarówno wspierały obronę, jak i były wykorzystywane przez cyberprzestępców do automatyzacji ataków. Równocześnie regulacje takie jak Dyrektywa NIS2 zaostrzyły wymagania dotyczące bezpieczeństwa w sektorach krytycznych. W kontekście postępów w kryptografii kwantowej rozpoczęto testowanie algorytmów odpornych na przyszłe zagrożenia. Wydarzenia związane z atakami na sektor telekomunikacyjny podkreślają również rosnące wyzwania związane z globalną inwigilacją oraz przechwytywaniem danych w zaawansowanych sieciach.

Incydent w firmie Cyberhaven łączy wiele interesujących wątków wpisujących się w obserwowane przez nas trendy w cyberzagrożeniach i niesie za sobą istotne wnioski. Mówimy o firmie zajmującej się cyberbezpieczeństwem, oferującą m.in. rozszerzenie do przeglądarki mające służyć ochronie danych firmy lub użytkownika, które to właśnie w wyniku ataku zostało zainfekowane. Pokazuje to, że incydenty mogą dotknąć każdego, a najważniejsza jest reakcja firmy na zdarzenie i komunikacja do dotkniętych przez incydent klientów. Nawet zaufane rozszerzenia do przeglądarek mogą zostać przejęte, więc warto jest mieć kontrolę nad tymi wykorzystywanymi w organizacji lub prywatnie. Na przykład monitorować ich aktualną konfigurację, uprawnienia i podatności. Mniej znaczy więcej – warto usunąć rozszerzenia niepotrzebne lub wymagające zbyt szerokiego dostępu do naszych danych. Ta sytuacja to też ważna nauka, że zaawansowane i nowatorskie zagrożenia, nie zawsze muszą być kierowane do wyselekcjonowanej grupy odbiorców.

Poważne incydenty mogą rozpocząć się także od masowo rozsyłanej komunikacji lub automatycznych prób eksploitacji znanych podatności. Jak podało Cyberhaven, atak miał miejsce 24 grudnia. Wigilia, Święta i dni wolne to terminy często wybierane przez atakujących ze względu na mniejszą czujność użytkowników, którzy są bardziej skłonni poddać się presji atakujących i podjąć pochopne decyzje. Każdy sezon urlopowy to też utrudniona i często opóźniona reakcja na incydent. Tym bardziej godne pochwały jest szybkie działanie Cyberhaven, które już 27 grudnia opublikowało oświadczenie oraz analizę zdarzenia.

Grupa ransomware LockBit zapowiedziała wprowadzenie nowego szyfratora, LockBit 4.0, na początku 2025 roku, po ponad roku od globalnej operacji służb ścigania (Operation Cronos), która zdemontowała jej infrastrukturę i doprowadziła do aresztowań oraz odzyskania tysięcy kluczy deszyfrujących. Mimo prób odbudowy, grupa nie odzyskała swojej wcześniejszej pozycji. LockBit ogłosił premierę nowego szyfratora na stronie darkwebowej z odliczaniem czasu do 5 lutego 2025 roku.

Użycie LLM do zaciemniania kodu może być przydatną alternatywą w porównaniu do narzędzi open source. Monitorując sytuację z użyciem LLM do np.: generowania złośliwego oprogramowania możemy zaobserwować brak zainteresowania ze strony atakujących. Głównym powodem jest jakość generowanego złośliwego oprogramowania w porównaniu do napisanego własnoręcznie/kupionego na rynku. W tym przypadku możemy jednak użyć LLM jako komponentu ułatwiającego właśnie tworzenie złośliwego oprogramowania.

Generowanie kodu przez LLM przy zapewnieniu takiego samego działania programu, skutecznie obniża detekcję złośliwego kodu zarówno przez silniki z platformy VirusTotal jak i przez własne modele deep learningowe. Z drugiej strony, jako analitycy bezpieczeństwa możemy posłużyć się wygenerowanymi próbkami celem ulepszenia własnych metod detekcji i modeli opartych na sztucznej inteligencji.

Dostępne publicznie w internecie serwery Tomcat okazują się być szczególnie narażone na wykorzystanie podatności CVE-2024-56337. Z uwagi na popularność Tomcat w aplikacjach webowych niezałatana podatność może stać się wektorem ataku na dużą skalę. Należy zwrócić uwagę na to, że mamy do czynienia z oprogramowaniem często uruchamianym na serwerach produkcyjnych, które mają bezpośredni dostęp do internetu. To dodatkowo zwiększa ryzyko i sprawia, że każda krytyczna podatność w tym oprogramowaniu stanowi poważne zagrożenie. Podatność w Apache MINA – CVE-2024-52046 – dotyczy błędu deserializacji, który pozwala atakującemu wysłać specjalnie spreparowane dane do aplikacji, co może prowadzić do wykonania złośliwego kodu na serwerze. Tego typu podatności są szczególnie niebezpieczne, ponieważ umożliwiają wprowadzenie kodu zdalnie, bez potrzeby interakcji z użytkownikiem. Deserializacja jest jedną z najczęstszych dróg do zdalnego wykonania kodu w aplikacjach Java. Atakujący może wykorzystać tę lukę, aby wstrzyknąć złośliwy kod, który będzie wykonywany na serwerze. Może to prowadzić do przejęcia serwera, kradzieży danych użytkowników, a nawet całkowitego zniszczenia systemu. Ujawnienie tych podatności pokazuje, jak ważne jest bieżące śledzenie zagrożeń. W przypadku krytycznych podatności należy reagować bardzo sprawnie, gdyż czas od identyfikacji do wykorzystania przez atakujących obecnie jest bardzo krótki.