W ostatnim tygodniu lutego obserwowaliśmy zróżnicowane zagrożenia, w tym takie, którym warto się przyglądać ze względu na duże prawdopodobieństwo rozwoju sprawy. Botnet, który może zostać wykorzystany do zaawansowanych działań cyberprzestępczych, podatność w oprogramowaniu biurowym z potencjałem wykorzystania w phishingu oraz kampanie biorące na cel ukraiński rząd i białoruską opozycję. W naszym krajobrazie nie zabrakło także najgłośniejszych tematów. Przeczytacie także o wycieku, który tym razem dotknął samych przestępców oraz o rekordowej kradzieży kryptowalut, która sprawiła, że wielu analityków uważnie przyglądało się przepływom między portfelami.

Na skróty:

- Temat tygodnia: Wyciek wewnętrznych rozmów z Black Basta

- Zaawansowane zagrożenia: PolarEdge – nowa sieć ORB

- Cybercrime: Północnokoreański atak na giełdę kryptowalut Bybit

- Cyberwar: Kampania Ghostwritera

- Złośliwe oprogramowanie: SectopRAT

- CVE Tygodnia: CVE-2025-0514 – podatność w LibreOffice

Temat tygodnia

Wyciek wewnętrznych rozmów z Black Basta

BlackBasta to grupa Ransomware-as-a-Service (RaaS), która od kwietnia 2022 r. zaatakowała ponad 500 firm oraz organizacji w Ameryce Północnej, Europie i Australii. W ostatnim czasie zyskała jednak na popularności nie ze względu na kolejny atak ransomware, a… opublikowany wyciek wewnętrznych wiadomości z komunikatora Matrix.

Nieznany użytkownik o nicku ExploitWhispers opublikował na kanale Telegrama około 50 MB wiadomości grupy BlackBasta. Z postu dowiadujemy się także, że wyciek jest spowodowany tym, iż grupa BlackBasta przekroczyła granicę rzekomo atakując instytucje bankowe w Rosji (ataki nie zostały jeszcze zweryfikowane przez inne źródła).

Ujawnione wiadomości dotyczyły września 2023 i pochodzą z 80 kanałów w 6 domenach platformy Matrix. Zawierały m.in.: techniki wykorzystywane przez grupę, szablony wiadomości phishingowych, adresy portfeli kryptowalut, poświadczenia ofiar.

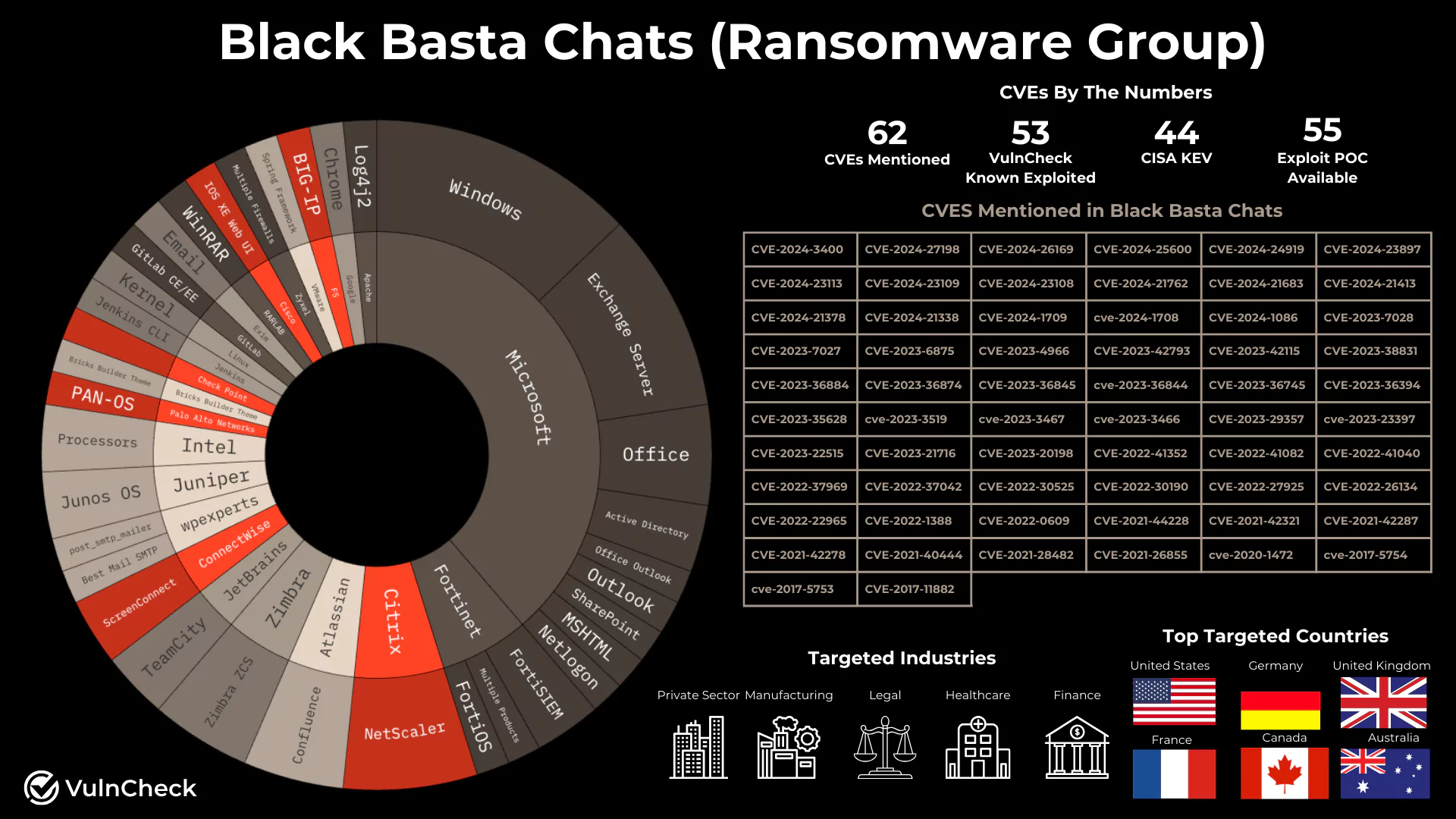

Wiadomości były wymieniane najprawdopodobniej zarówno pomiędzy kluczowymi członkami grupy, jak i partnerami oraz współpracownikami. Z chatów możemy dowiedzieć się o funkcjach zajmowanych przez przestępców (np. kto zarządzał call center i negocjował z ofiarami). Analizy wiadomości dostarczają także informacji o podatnościach (w postaci identyfikatorów CVE) wykorzystywanych przez grupę i o tym, jakiego oprogramowania i urządzeń dotyczyły. Wśród nich znajdziemy m.in. CVE-2024-23109 (Fortinet), CVE-2023-20198 (Cisco), czy CVE-2024-3400 (Palo Alto Networks Pan-OS). Przestępcy często dyskutowali też o podatnościach, nawet wspominali o tych, które nie zostały jeszcze oficjalnie opublikowane.

Źródło: https://vulncheck.com/blog/black-basta-chats

Źródło: https://vulncheck.com/blog/black-basta-chats

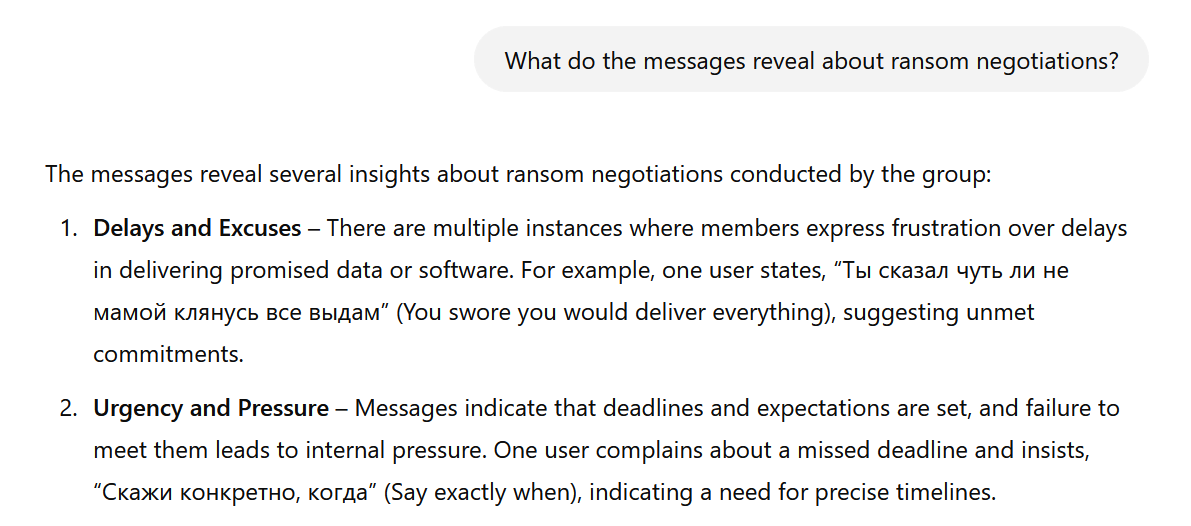

Badacze i analitycy postanowili podjąć się analizy wiadomości grupy BlackBasta publikując raporty na temat grupy, a także tworząc narzędzia. Przykładem jest chatbot zaprojektowany na platformie OpenAI przez HudsonRock, który w oparciu o dane z wiadomości pozwala na ich analizę i interakcję w formie konwersacji z chatbotem.

Źródło: https://chatgpt.com/g/g-67b80f8b69f08191923d8e6c3fb929b6-blackbastagpt

Źródło: https://chatgpt.com/g/g-67b80f8b69f08191923d8e6c3fb929b6-blackbastagpt

Więcej informacji:

https://chatgpt.com/g/g-67b80f8b69f08191923d8e6c3fb929b6-blackbastagpt

https://vulncheck.com/blog/black-basta-chats

https://intel471.com/blog/black-basta-exposed-a-look-at-a-cybercrime-data-leak

https://github.com/Casualtek/BlackBasta-leaks

Wybrane zagrożenia tygodnia

Zaawansowane zagrożenia

PolarEdge – nowa sieć ORB

Analitycy firmy Sekoia opisali aktywność nowego botnetu PolarEdge. Wykorzystuje on podatność CVE-2023-20118, pozwalającą na zdalne wykonanie kodu (RCE) w atakach na urządzenia brzegowe. W wyniku analizy określono początek aktywności botnetu na schyłek 2023 r.

Głównym celem ataków PolarEdge są urządzenia Cisco Small Business (RV016, RV042, RV042G, RV082, RV320, RV325). Zidentyfikowano też inne ładunki backdoora, atakujące urządzenia Asus, QNAP czy Synology. Podstawowym komponentem botnetu jest backdoor TLS, ukryty w pliku binarnym cipher_log, skompilowanym dla architektury MIPS64 (w przypadku routerów Cisco) oraz x86_64 (dla Asus, QNAP, Synology). Nazwa botnetu pochodzi od wykorzystania biblioteki PolarSSL (obecnie Mbed TLS) w celu szyfrowania komunikacji SSL między zainstalowanym na urządzeniu backdoorem, a infrastrukturą przestępców.

Choć na chwilę publikacji nie potwierdzono żadnej przekrojowej operacji z wykorzystaniem botnetu PolarEdge, analitycy podejrzewają, że przejęte urządzenia brzegowe mogą zostać wykorzystane jako sieć ORB. ORB (Operational Relay Box) to infrastruktura składająca się z zainfekowanych urządzeń (niezabezpieczone routery, serwery VPS czy urządzenia IoT), służąca do przeprowadzania działań na każdym etapie łańcucha infekcji (od rozpoznania, wykorzystania podatności, dostarczania złośliwego oprogramowania czy eksfiltracji danych). Zainfekowane urządzenia działają jako przekaźniki, przekierowujące ruch cyberprzestępców, umożliwiające im maskowanie prawdziwego źródła działań i utrudniając śledzenie ich aktywności.

Ataki przeprowadzane z wykorzystaniem sieci ORB są wyjątkowo trudne do wykrycia, ponieważ ruch pochodzący z przejętych urządzeń wygląda jak zwykły, legalny ruch sieciowy. W przeciwieństwie do klasycznych botnetów, które często charakteryzują się dużą liczbą jednoczesnych połączeń, urządzenia ORB nie generują nietypowego natężenia ruchu, co czyni je niewidzialnymi dla systemów wykrywania zagrożeń. Dodatkowo każde zainfekowane urządzenie może posiadać dynamiczny adres IP, co utrudnia blokowanie jego aktywności na stałe, pozwalając napastnikom na dynamiczną zmianę punktów dostępu. W praktyce oznacza to, że cyberprzestępcy mogą prowadzić swoje operacje przez długi czas bez obawy, że ich infrastruktura zostanie skutecznie unieruchomiona. Dodatkowym zagrożeniem jest fakt, że urządzenia brzegowe wykorzystywane jako węzły ORB często znajdują się w sieciach firmowych lub domowych. Sprawia to, że blokowanie ich adresów IP może prowadzić do zakłóceń w działaniu legalnych usług i komunikacji.

Więcej informacji: https://blog.sekoia.io/polaredge-unveiling-an-uncovered-iot-botnet

Cybercrime

Północnokoreański atak na giełdę kryptowalut Bybit

21 lutego miał miejsce atak na giełdę kryptowalut Bybit. Naruszenie miało miejsce przy rutynowym transferze środków z “zimnego” portfela na operacyjny. Zespół Bybit podpisał transakcję, która skutkowała przelaniem środków z “zimnego” portfela na adresy kontrolowane przez atakujących. Bybit określiło atak jako zaawansowany, ponieważ początkowo przejęto konta developera, który był w stanie kontrolować interfejs Safe UI zaprojektowany do transakcji Bybit. Atakujący dodali złośliwy kod Javascript do frontendu strony, by złośliwa transakcja wyglądała na prawdziwą i została podpisana przez Bybit.

Skradziono Ethereum o przybliżonej wartości 1,46 miliarda dolarów, następnie podzielonych na wiele portfeli, by utrudnić ich namierzenie. Część ETH została także wymieniona na BTC i DAI. Bybit zapewnia, że to jednostkowy przypadek i inne portfele nie są zagrożone.

FBI wystosowało ostrzeżenie dotyczące zdarzenia, deklarując, iż w ich ocenie atakujący pochodzili z Korei Północnej. Tę złośliwą aktywność nazwali “TraderTraitor”. W komunikacie pojawił się także apel do spółek z prywatnego sektora powiązanych z obrotem kryptowalutami o blokowanie transakcji pochodzących z lub skierowanych do adresów Ethereum powiązanych z TraderTraitor (lista dołączona do apelu), ponieważ są aktywnie wykorzystywane do prania pozyskanych środków. Między innymi właśnie portfele pozwoliły na powiązanie ataku z wcześniejszymi kradzieżami realizowanymi przez Koreę Płn. Atak wpisuje się w stosowane przez nich wcześniej metody, mające na celu pozyskanie środków finansowych na działalność reżimu, w tym zbrojenie państwa i szpiegostwo.

Kradzieże kryptowalut stały się istotnym elementem krajobrazu zagrożeń ze względu na niezależność i anonimowość, którą oferują. Małe kwoty są kradzione od inwestorów za pomocą złośliwego oprogramowania typu Stealer, a rekordowe wartości są pozyskiwane poprzez ataki na giełdy kryptowalut, jak w opisywanym przypadku.

Więcej informacji:

https://announcements.bybit.com/article/incident-update—eth-cold-wallet-incident-blt292c0454d26e9140

https://www.ic3.gov/PSA/2025/PSA250226

https://www.trmlabs.com/post/the-bybit-hack-following-north-koreas-largest-exploit

https://www.chainalysis.com/blog/bybit-exchange-hack-february-2025-crypto-security-dprk

Cyberwar

Kampania Ghostwritera

Grupa UNC1151 (czasem błędnie określana jako Ghostwriter), od kilku lat prowadzi zaawansowane operacje cybernetyczne skierowane przeciwko Polsce, wykorzystując różnorodne techniki ataków i dezinformacji. Według ustaleń zachodnich wywiadów i firm zajmujących się cyberbezpieczeństwem UNC1151 jest powiązana z Ministerstwem Obrony Białorusi, a jej działania wspierają rosyjską agendę geopolityczną. Wskazuje na to analiza kampanii prowadzonych przez grupę, obejmujących zarówno ataki na infrastrukturę krytyczną, jak i operacje dezinformacyjne wymierzone w kraje NATO, w tym Polskę.

Zespół SentinelLABS zidentyfikował kolejną kampanię cyberataków Ghostwriter przypisywaną grupie UNC1151, skierowaną przeciwko białoruskim działaczom opozycyjnym oraz ukraińskim organizacjom rządowym i wojskowym. Działania te były przygotowywane od lipca-sierpnia 2024, zaś ich aktywna faza rozpoczęła się w listopadzie-grudniu. Najnowsze próbki złośliwego oprogramowania oraz aktywność infrastruktury Command-and-Control (C2) wskazują, że operacja trwa nadal.

Ghostwriter to długotrwała kampania, prawdopodobnie aktywna od 2016 roku, związana z białoruskimi operacjami szpiegowskimi. Wcześniejsze badania wskazywały na połączenia tej grupy z manipulacją informacjami i atakami hakerskimi skierowanymi przeciwko krajom europejskim. W latach 2022-2024 odnotowano przypadki wykorzystania złośliwych dokumentów Excel do dostarczania ładunków takich jak PicassoLoader i Cobalt Strike, z tematyką związaną z ukraińskim wojskiem i Ministerstwem Obrony.

W najnowszej kampanii zaobserwowano wykorzystanie spreparowanych dokumentów Excel zawierających makra VBA, które po uruchomieniu pobierają i wykonują złośliwe oprogramowanie. Przykładowo, jeden z takich dokumentów nosił tytuł „политзаключенные(по судам минска).xls” („Więźniowie polityczni (w sądach Mińska).xls”) i był rozpowszechniany za pośrednictwem linku do Google Drive, prowadzącego do archiwum RAR zawierającego złośliwy plik Excel. Po otwarciu dokumentu i uruchomieniu makr, na komputerze ofiary instalowane było złośliwe oprogramowanie, umożliwiające atakującym dalsze działania w zaatakowanej sieci.

Analiza złośliwego oprogramowania ujawniła, że wykorzystuje ono m.in. obfuskację kodu przy użyciu narzędzia ConfuserEx, co utrudnia jego wykrycie i analizę. Ponadto zaobserwowano wykorzystanie złośliwych bibliotek DLL, które po załadowaniu przez system Windows umożliwiały wykonanie dodatkowego złośliwego kodu.

Kampania Ghostwriter stanowi poważne zagrożenie dla cyberbezpieczeństwa w regionie, zaś działania grupy UNC1151 stanowią również poważne cyberzagrożenie dla Polski. Ich zaawansowane techniki ataków, powiązania z białoruskimi służbami specjalnymi oraz skoordynowane kampanie dezinformacyjne wymagają stałej czujności i współpracy.

Więcej informacji: https://www.sentinelone.com/labs/ghostwriter-new-campaign-targets-ukrainian-government-and-belarusian-opposition

Złośliwe oprogramowanie

SectopRAT

W ubiegłym tygodniu Malwarebytes Labs poinformował o kampanii, w której za pośrednictwem fałszywych reklam Google Chrome rozpowszechniany było złośliwe oprogramowanie SectopRAT. Ten wektor ataku i ten malware od jakiegoś czasu na stałe wpisany jest w nasz krajobraz. Ostatnie miesiące stały pod znakiem szerokiej dystrybucji SectopRAT przez kampanie SEO poisoning. Warto nadmienić, iż już w czerwcu 2024 zespół CERT Orange Polska przeanalizował ten wektor ataku i opisał kampanię podszywającą się pod AnyDesk. We wrześniu 2024 roku miała natomiast miejsce kompletna analiza firmy Symantec, opisująca atak wykorzystujący fałszywą wersję Notion.

Opisany w ostatnim tygodniu atak wykorzystywał Google Ads do rozpowszechniania złośliwego oprogramowania, zwodząc użytkowników i nakłaniając ich do pobrania fałszywych instalatorów Chrome z podrobionych stron Google Sites. Po uruchomieniu plik ten instaluje przeglądarkę, ale jednocześnie ukrywa złośliwe oprogramowanie. Witryny Google Sites pełnią rolę pośredników, dostarczając SectopRAT lub inne złośliwe oprogramowanie nieświadomym ofiarom.

Czym jest SectopRAT?

SectopRAT, znany również jako ArechClient2, to rozwijany od lat malware typu Remote Access Trojan (RAT) oparty na frameworku .NET. Charakteryzuje się szerokim zakresem funkcji oraz wysoką zdolnością do unikania wykrycia. Jest wykorzystywany do profilowania systemów, kradzieży danych z przeglądarek i portfeli kryptowalutowych oraz do tworzenia ukrytych pulpitów do przejmowania sesji przeglądarki.

To rozwiązanie rozwijane aktywnie od 2019 r., cieszące się dużym zainteresowaniem na rosyjskojęzycznych forach cyberprzestępczych, mimo iż nie jest publicznie reklamowane. Można je nabyć jedynie poprzez system poleceń w modelu MaaS „malware-as-a-service”.

Jego modułowa architektura pozwala na dynamiczne rozszerzanie funkcjonalności, co czyni go atrakcyjnym narzędziem. Jego analiza jest utrudniona przez wbudowane mechanizmy ochronne (anty-debugging), jak wykrywanie środowisk wirtualnych oraz emulacji. Dodatkowo SectopRAT stosuje zaawansowane metody obfuskacji kodu (użycie obfuskatora wywołań funkcji API), co utrudnia analizę i wykrycie przez oprogramowanie zabezpieczające. Komunikacja z serwerem Command-and-Control (C2) jest szyfrowana przy użyciu algorytmu AES-256.

SectopRAT rozprzestrzeniany jest za pomocą różnych metod, w tym:

- Fałszywe reklamy w wynikach wyszukiwania (SEO poisoning): Atakujący umieszczają złośliwe reklamy podszywające się pod popularne oprogramowanie, jak Google Chrome, Notion, AnyDesk, NordVPN czy Slack aby skłonić użytkowników do pobrania malware.

- Fałszywe rozszerzenia przeglądarki: SectopRAT może podszywać się pod legalne rozszerzenia, takie jak „Google Docs”, aby zainfekować systemy ofiar.

- Ataki phishingowe: E-maile z załącznikami lub linkami prowadzącymi do zainfekowanych stron internetowych.

- Inny malware typu loader (DarkGate, HijackLoader, Emmenthal, FakeBat czy Amadey): Służy do pobierania i uruchamiania SectopRAT na zainfekowanych systemach.

- GitHub Releases: Wykorzystanie infrastruktury GitHuba do tymczasowego hostowania złośliwego oprogramowania.

Zgodnie z raportami CERT UA SectopRAT jest powiązany z rosyjską grupą cyberprzestępczą UAC-0050, która prowadzi operacje cyberprzestępcze i kampanie z wykorzystaniem malware w modelu MaaS (Emcos, Tektonitrms, Meduza Stealer, Lumma Stealer, XenoRAT, SectopRAT, MarsStealer). Jej obszarem działania jest Ukraina i Europa Wschodnia.

Więcej informacji:

https://sarviyamalwareanalyst.medium.com/sectoprat-a-dangerous-remote-access-trojan-spreading-through-google-fake-ads-0c43a15c1cd8

https://cert.orange.pl/aktualnosci/analiza-kampanii-ghostpulsesectoprat

CVE tygodnia

CVE-2025-0514 – podatność w LibreOffice

Luka CVE-2025-0514 w funkcji odnośników w pakiecie LibreOffice pozwalała na bezwarunkowe uruchomienie plików wykonywalnych w systemie Windows z poziomu dokumentu. Poprzez jednoczesne wciśnięcie klawisza CTRL i kliknięcie w link użytkownik może go aktywować i przejść do zadanego adresu URL. W Systemach Windows odnośnik mógł zostać przekazany do wykonania do funkcji ShellExecute. Mechanizmy wdrożone przez twórców miały blokować ścieżki prowadzące do plików wykonywalnych, by uniemożliwić uruchamianie ich z poziomu dokumentu. W wersjach niższych niż 24.8.5 mechanizm mógł zostać ominięty, jeżeli wykorzystany został URL niewskazujący na lokalny plik, który funkcja ShellExecute mogła zinterpretować jako ścieżkę do pliku w systemie Windows. Luka jest kategoryzowana jako słabość CWE-20 – nieprawidłowa walidacja danych wejściowych (ang. Improper input validation).

Podatność została wyceniona na 7.2 w skali CVSS v4.

CVE-2025-0514 nie jest aktywnie wykorzystywana przez atakujących, jednak jej trafienie do scenariuszy phishingowych jest bardzo prawdopodobne. Spreparowany dokument może zachęcić użytkownika do aktywowania odnośnika i tym samym uruchomienia złośliwego pliku wykonywalnego z dysku.

Producent rekomenduje wszystkim użytkownikom na systemach Windows aktualizację LibreOffice do wersji równej lub wyższej niż 24.8.5. W przypadku braku możliwości aktualizacji sugerowanym obejściem luki jest wyłączenie obsługi odnośników w LibreOffice.

Więcej informacji:

https://www.libreoffice.org/about-us/security/advisories/cve-2025-0514

https://nvd.nist.gov/vuln/detail/CVE-2025-0514