Krajobraz zagrożeń 28/01-04/02/2026

W najnowszym Krajobrazie Zagrożeń skupiamy się na trzech tematach, którym przyjrzeliśmy się bliżej. Doświadczonych analityków na pewno nie zdziwi, że fenomen OpenClaw, asystenta AI naprawdę „robiącego rzeczy”, musi się wiązać z szeregiem zagrożeń, ale postanowiliśmy je przeanalizować i zebrać w jednym miejscu. Uważnie przestudiowaliśmy także Raport CERT Polska dotyczący grudniowych ataków na polską energetykę i podzieliliśmy się naszymi spostrzeżeniami o tym, czego może nas ten incydent nauczyć. W temacie globalnie interesujących kampanii znaleźliśmy miejsce na wątek lipcowej podatności w WinRAR, która dalej jest wykorzystywana w atakach realizowanych zarówno przez grupy APT, jak i te motywowane finansowo. Nie zabrakło także CVE Tygodnia, na które wybraliśmy podatność w Office.

Na skróty:

- Future: OpenClaw – asystent AI, który „robi rzeczy”. Czy bezpiecznie?

- Zaawansowane zagrożenia: 29.12.2025: Wipery walczą z wiatrakami.

- Cybercrime: Kiedy exploity mają otwarte źródła, a aktualizacje są odkładane

- CVE Tygodnia: CVE-2026-21509 – aktywnie wykorzystywana podatność w MS Office

Future

OpenClaw – asystent AI, który „robi rzeczy”. Czy bezpiecznie?

Historia projektu OpenClaw to kwintesencja dzisiejszego tempa rozwoju technologii. Projekt w ciągu zaledwie tygodnia stał się fenomenem, zdobywając 98 000 gwiazdek na GitHubie. Przechodził on zmiany nazewnictwa w stosunkowo krótkim czasie – od Clawdbot, przez Moltbot do OpenClaw, która jest ostateczną nazwą, pod którą system zyskał ponad 350 000 pobrań NPM oraz ponad 370 współtwórców.

Wizja osobistego asystenta, który dzięki integracjom MCP i API wyręcza w wysyłaniu wiadomości, e-maili, zarządzaniu kalendarzem czy operacjach finansowych, okazała się zbyt kusząca, by przejść obok niej obojętnie, co potwierdzają liczby. Na dzień 31 stycznia 2026 Censys zidentyfikował ponad 21 000 instancji wystawionych bezpośrednio do Internetu, z czego 1/3 hostowana w chmurze Alibaba Cloud. Za tą nagłą popularnością stoi filozofia vibe coding, często bez ścisłych procedur bezpieczeństwa. Stwarza to sytuację, w której kod projektu ma niską dojrzałość, a jednak codzienna użyteczność agenta AI wymaga wysokich uprawnień i niemal całkowitego zaufania od użytkownika. Aby OpenClaw działał zgodnie z przeznaczeniem, potrzebuje dostępu do plików systemowych, danych uwierzytelniających, zarówno haseł, jak i sekretów API, historii przeglądarki i plików cookie oraz wszystkich plików i folderów w systemie.

Podatności i błędy architektury

Priorytetyzacja szybkości dostarczania funkcji nad rygorem inżynierii bezpieczeństwa skończyła się błędami w konfiguracji i podatnościami. 23 stycznia zidentyfikowano błędną implementację mechanizmu zaufania w usłudze Moltbot Gateway. System domyślnie ufał połączeniom z adresu 127.0.0.1. W scenariuszach wykorzystujących reverse proxy, ruch zewnętrzny był identyfikowany jako lokalny, co umożliwiało nieautoryzowany dostęp z zewnątrz do panelu administracyjnego i eksfiltrację historii rozmów oraz kluczy API. W następnych dniach raporty wskazały na domyślny brak mechanizmów uwierzytelniania dla dostępu zdalnego. W połączeniu z uprawnieniami root, asystent stał się wektorem dla zdalnego wykonywania poleceń systemowych bez autoryzacji użytkownika. Dodatkowo wyszły błędy w obsłudze sekretów – klucze API i hasła były składowane w jawnym tekście w katalogu ~/.clawdbot. Co istotne, mechanizm redundancji danych powodował, że usunięte sekrety pozostawały aktywne w systemie plików (do pięciu kopii zapasowych .bak.X), co czyniło je podatnymi na ataki typu credential harvesting przez dedykowane infostealery.

Dopełnieniem powyższych wad projektowych jest podatność CVE-2026-25253 (CVSS v3 8.8). Jest to błąd logiczny pozwalający na przeprowadzenie ataku typu 1-Click Remote Code Execution (RCE), co w praktyce oznacza możliwość przejęcia pełnej kontroli nad systemem użytkownika po zaledwie jednym kliknięciu w złośliwy link. Istota problemu tkwi w sposobie, w jaki aplikacja przetwarza parametry URL. Przed wprowadzeniem poprawki OpenClaw bez żadnego potwierdzenia ze strony użytkownika przyjmował parametr gatewayUrl i automatycznie nawiązywał połączenie WebSocket z podanym adresem, wysyłając token uwierzytelniający użytkownika (authToken) bezpośrednio na serwer kontrolowany przez atakującego. Dysponując skradzionym tokenem, atakujący jest w stanie zdalnie wyłączyć mechanizmy obronne, a następnie wymusić wykonanie komend bezpośrednio na systemie operacyjnym hosta zamiast w izolowanym kontenerze Docker.

Kampanie ClawHavoc i AuthTool

Podatności i błędy w architekturze OpenClaw stworzyły przestrzeń do przeprowadzenia masowych operacji wymierzonych w łańcuch dostaw rozszerzeń. Kluczowym wektorem infekcji stały się tzw. umiejętności (skills) czyli wtyczki mające w teorii rozszerzać funkcjonalność asystenta. W serwisie ClawHub zidentyfikowano atak na łańcuch dostaw obejmujący 341 złośliwych „umiejętności”. Większość z nich przypisuje się operacji oznaczonej kryptonimem ClawHavoc. Model ataku opierał się na manipulacji procesem instalacji, w którym każda zainfekowana wtyczka zawierała sekcję „Wymagania wstępne”, instruującą użytkownika do pobrania archiwum ZIP chronionego hasłem lub uruchomienia zaszyfrowanego skryptu powłoki.

W ten sposób atakujący wdrażali m.in. infostealer AMOS przeznaczony na macOS. AMOS, dystrybuowany w modelu Malware-as-a-Service (MaaS), pozwala na kompleksową eksfiltrację danych wrażliwych, w tym: haseł i poświadczeń z pęku kluczy, danych z ponad 60 portfeli kryptowalutowych, sesji Telegrama i kluczy SSH oraz plików z katalogów użytkownika (Pulpit, Dokumenty).

Równolegle zaobserwowano kampanię wykorzystującą spreparowane narzędzie AuthTool. Aby uwiarygodnić infekcję, złośliwe umiejętności posiadały rozbudowaną dokumentację, sugerującą, że AuthTool jest niezbędny do prawidłowego funkcjonowania bota. Do infekcji dochodzi, gdy ofiara postępuje zgodnie z instrukcjami zawartymi w dokumentacji. Schemat ten jest zbliżony do technik typu ClickFix. W rzeczywistości AuthTool pełni rolę droppera, który w systemie macOS wykorzystuje zakodowane w Base64 polecenie powłoki pobierające wariant złośliwego oprogramowania NovaStealer. Oprogramowanie to skutecznie omija mechanizm Gatekeeper (używając polecenia xattr -c do usunięcia atrybutów kwarantanny) i żąda szerokiego dostępu do usług systemowych. Za to w systemie Windows AuthTool wdraża zaszyfrowane archiwum ZIP zawierające złośliwe oprogramowanie. Malware pozwala na kradzież m.in. kluczy API giełd kryptowalut, pliki portfeli, dane pęku kluczy, hasła przeglądarek, poświadczeń chmurowych (AWS/Azure), dane Git oraz – co szczególnie ryzykowne w kontekście deweloperskim – pliki konfiguracyjne .env.

Shadow AI i rekomendacje

Sytuacja wokół OpenClaw rzuca światło na szerszy problem Shadow AI, gdzie nieautoryzowane wdrażanie narzędzi o wysokiej autonomii wyprzedza korporacyjne procesy oceny ryzyka. W kontekście Shadow AI, OpenClaw przestaje być tylko narzędziem, a staje się „wirtualnym pracownikiem” o wysokich uprawnieniach. Jeśli taki agent zostanie przejęty, atakujący zyskuje dostęp do wszystkich połączonych usług, takich jak Slack, poczta czy Discord. Mechanizm trwałej pamięci agenta pozwala na implementację zagrożeń typu logic bomb, które mogą zostać aktywowane długo po pierwotnej infekcji.

Dla zespołów bezpieczeństwa możliwe jest wdrożenie blokady na poziomie ochrony sieciowej dla domen takich jak *.openclaw.ai oraz specyficznych skryptów instalacyjnych (np. openclaw.ai/install.sh). W przypadku stwierdzenia występowania podatności CVE-2026-25253 należy niezwłocznie zaktualizować OpenClaw do wersji v2026.1.24-1 lub nowszej oraz wygenerować nowy authToken dla instancji OpenClaw oraz zmiana wszystkich kluczy API połączonych usług. W kontekście umiejętności (skilli) OpenClaw użytkownik powinien zachować szczególną ostrożność wobec umiejętności wymagających wklejania komend do terminala, instalowania dodatkowych plików binarnych lub pobierania paczek ZIP z niezaufanych źródeł.

Więcej informacji:

https://www.koi.ai/blog/clawhavoc-341-malicious-clawedbot-skills-found-by-the-bot-they-were-targeting

https://socradar.io/blog/cve-2026-25253-rce-openclaw-auth-token/

https://www.paloaltonetworks.com/blog/network-security/why-moltbot-may-signal-ai-crisis/

Zaawansowane zagrożenia

29.12.2025: Wipery walczą z wiatrakami

Krajowy krajobraz zagrożeń pozostaje wyjątkowo zróżnicowany, jednak w ostatnich dniach debatę środowiska cyberbezpieczeństwa jednoznacznie zdominowała analiza incydentu, do którego doszło 29 grudnia 2025 roku i który dotknął polskiego sektora energetycznego. Było to zdarzenie bezprecedensowe w skali kraju – zarówno pod względem zakresu, jak i poziomu koordynacji działań. Do tej pory w Polsce nie obserwowaliśmy incydentu, który w tak spójny i jednoczesny sposób obejmowałby wiele podmiotów infrastruktury (niemal krytycznej; implicite te obiekty nie należały formalnie do IK), łącząc elementy środowisk IT i OT oraz jednoznacznie destrukcyjny cel operacyjny.

CERT Polska, w opublikowanym raporcie, szczegółowo opisał serię skoordynowanych cyberataków o charakterze dywersyjnym, wymierzonych w farmy wiatrowe i fotowoltaiczne, dużą elektrociepłownię oraz podmiot sektora produkcyjnego. Analiza pokazuje, że napastnicy konsekwentnie wykorzystywali słabości na styku dostępności i bezpieczeństwa – podatne urządzenia brzegowe, konta z domyślnymi lub współdzielonymi hasłami, brak uwierzytelniania wieloskładnikowego oraz ograniczony monitoring bezpieczeństwa. Celem tych działań nie była kradzież danych ani długotrwała infiltracja, lecz trwałe uszkodzenie systemów i paraliż procesów technologicznych przy użyciu wyspecjalizowanego złośliwego oprogramowania typu wiper (DynoWiper i LazyWiper). Szczegóły techniczne przebiegu ataku, wykorzystanych narzędzi i wektorów zostały bardzo dokładnie udokumentowane w Raporcie CERT Polska, do którego lektury zachęcamy.

Z perspektywy analityka, incydent ten jest szczególnie interesujący nie tyle ze względu na sam fakt użycia wiperów, a na długą i konsekwentną fazę przygotowawczą, która wyraźnie poprzedzała działania destrukcyjne. Zidentyfikowane artefakty w trakcie analiz postincydentalnych, pokazują, że atakujący nie działali w sposób chaotyczny ani impulsywny, lecz metodycznie mapowali środowisko ofiar, korzystając z narzędzi i technik, które w wielu organizacjach wciąż pozostają w tzw. „szarej strefie” detekcji. Już na etapie „discovery” widoczna jest świadoma decyzja o wykorzystaniu narzędzi powszechnie używanych przez administratorów, takich jak Advanced IP Scanner czy Advanced Port Scanner, co znacząco utrudnia odróżnienie aktywności napastnika od legalnych działań operacyjnych. Z punktu widzenia analityka są to sygnały niskoszumowe, rozłożone w czasie, często wykonywane w godzinach pracy biurowej, a więc idealnie wpisujące się w normalny profil ruchu w sieci korporacyjnej.

Kolejnym elementem, który zwraca uwagę, jest szerokie i bardzo świadome wykorzystanie pakietu Impacket. Narzędzia z tego zestawu pozwalają na lateral movement, zdalne wykonywanie poleceń oraz interakcję z usługami domenowymi przy użyciu standardowych protokołów, takich jak SMB czy RPC. Dla analityka oznacza to, że wiele kluczowych artefaktów incydentu nie pojawia się w postaci jednego wyraźnego „złośliwego procesu”, lecz jako sekwencja poprawnych technicznie operacji uwierzytelnienia, dostępu do zasobów i wykonywania poleceń. W praktyce różnica między atakiem a administracją sprowadza się do kontekstu, korelacji zdarzeń i ich nienaturalnej częstotliwości lub kolejności, co bez centralnej korelacji logów i dobrej widoczności środowiska jest niezwykle trudne do uchwycenia.

Szczególnie istotnym sygnałem z perspektywy analitycznej jest użycie tuneli zwrotnych typu Reverse SOCKS Proxy. Mechanizm ten pozwala atakującemu na kierowanie ruchu do sieci wewnętrznej przez przejętą maszynę, omijając klasyczne mechanizmy filtracji ruchu przychodzącego. W analizowanym incydencie obecność narzędzi takich jak rsocx2 wskazuje na potrzebę utrzymania elastycznego, interaktywnego dostępu do środowiska ofiary, a jednocześnie na próbę minimalizacji liczby bezpośrednich połączeń z infrastruktury zewnętrznej. Dla analityka są to artefakty szczególnie cenne, ponieważ często pozostawiają ślady w postaci nietypowych procesów, połączeń wychodzących do rzadko spotykanych adresów IP lub anomalii w zachowaniu stacji roboczych, które nagle zaczynają pełnić rolę punktów pośredniczących w komunikacji sieciowej.

Warto również zwrócić uwagę na konsekwentne unikanie dedykowanego malware w fazie przygotowawczej. Aż do momentu uruchomienia wipera atakujący niemal wyłącznie korzystał z narzędzi systemowych, przeglądarki internetowej, PowerShella oraz publicznie dostępnych narzędzi ofensywnych. Z analitycznego punktu widzenia jest to klasyczny przykład podejścia living-off-the-land, w którym kluczowe wskaźniki kompromitacji nie mają postaci sygnatur, lecz anomalii behawioralnych. Dopiero końcowa faza ataku – dystrybucja i uruchomienie wipera – generuje wyraźny sygnał bezpieczeństwa, jednak w tym momencie, co raport wyraźnie pokazuje, czas na skuteczną reakcję jest już skrajnie ograniczony.

Z perspektywy zespołów SOC, zwłaszcza Inżynierii Detekcji oraz Threat Huntingu, warto również podkreślić, że sam raport CERT Polska stanowi wyjątkowo wartościowy materiał roboczy, który wykracza daleko poza klasyczną funkcję informacyjną. Opisane w nim techniki, narzędzia i sekwencje działań pozwalają na budowę bardzo konkretnych reguł detekcyjnych oraz scenariuszy huntingowych, opartych nie na pojedynczych wskaźnikach kompromitacji, lecz na zachowaniach i zależnościach czasowych. Rekonesans realizowany przy użyciu popularnych skanerów sieciowych, nienaturalne wzorce uwierzytelnień charakterystyczne dla narzędzi Impacket czy obecność mechanizmów tunelowania ruchu wychodzącego to elementy, które dają się stosunkowo dobrze odwzorować w logach, pod warunkiem, że organizacja dysponuje odpowiednią widocznością. Raport może więc służyć nie tylko jako opis incydentu, ale jako punkt wyjścia do testowania własnych zdolności detekcyjnych, weryfikacji luk w telemetrii oraz budowy hipotez huntingowych odnoszących się wprost do realnych, obserwowanych w Polsce technikach ataku.

W tym miejscu wyraźnie ujawnia się problem atrybucji, który w omawianym przypadku został włączony do przestrzeni publicznej. Raport CERT Polska dostarcza wartościowego i szczegółowego materiału technicznego, jednocześnie pokazując ograniczenia procesu atrybucyjnego w sytuacji, gdy opiera się on głównie na analizie infrastruktury oraz wykorzystywanych narzędzi, bez pełnej syntezy wszystkich warstw incydentu w jeden spójny intrusion set. W przypadku operacji destrukcyjnych, gdzie część artefaktów ulega celowemu zniszczeniu, a ciągłość danych bywa przerwana, takie podejście naturalnie zwiększa poziom niepewności analitycznej. Atrybucja powinna w tym kontekście pozostawać hipotezą roboczą, podlegającą dalszej weryfikacji wraz z pojawianiem się nowych informacji, a nie być traktowana jako ostateczne domknięcie procesu analitycznego. Z perspektywy metodologii analitycznej warto również podkreślić, że podobieństwo technik, narzędzi czy elementów infrastruktury nie stanowi samo w sobie wystarczającej podstawy do jednoznacznej atrybucji. Bez wyraźnego powiązania celów operacyjnych, kontekstu strategicznego oraz obserwowanej ciągłości działań w czasie, wnioski atrybucyjne oparte wyłącznie na warstwie technicznej obarczone są istotnym marginesem niepewności. Incydent ten może więc stanowić użyteczny punkt odniesienia do dalszej dyskusji nad dojrzałością i granicami atrybucji w analizie incydentów o charakterze destrukcyjnym.

Patrząc już nieco z perspektywy na incydent oraz przedstawione analizy, warto przywołać zasadę często powtarzaną w środowisku bezpieczeństwa: „nie pozwólmy zmarnować dobrego incydentu”. Mamy dostarczony rzadko spotykany, kompletny materiał analityczny – od długotrwałego rekonesansu, przez lateral movement i przygotowanie infrastruktury, aż po próbę fizycznie odczuwalnej destrukcji systemów. To moment, w którym sektor energetyczny i szerzej cała infrastruktura krytyczna mają realną szansę wyciągnąć wnioski nie tylko na poziomie deklaracji, lecz konkretnych zmian w podejściu do monitoringu, segmentacji, zarządzania tożsamością i widoczności środowisk OT. Jeżeli ten incydent zostanie potraktowany wyłącznie jako jednorazowy kryzys, a nie jako punkt odniesienia do budowy długofalowej odporności, ryzyko jego powtórzenia pozostanie jedynie kwestią czasu. Warto więc wykorzystać ten przypadek jako lekcję – dla analityków, architektów bezpieczeństwa i decydentów – zanim kolejny aktor przejdzie tę samą ścieżkę, być może już bez możliwości skutecznego ograniczenia skutków.

Więcej informacji:

https://cert.pl/posts/2026/01/raport-incydent-sektor-energii-2025/

https://www.welivesecurity.com/en/eset-research/dynowiper-update-technical-analysis-attribution/

Cybercrime

Kiedy exploity mają otwarte źródła, a aktualizacje są odkładane

27 stycznia Google Threat Intelligence Group (GTIG) opublikowało analizę aktywnego wykorzystania w atakach podatności CVE-2025-8088. Jest to luka typu Path Traversal w WinRAR wyceniona na 8.4 w skali CVSS (v4.0). Mimo, iż jest „tylko” podatność typu path traversal, może ułatwiać atakującym wykonanie złośliwego oprogramowania w systemie ofiary. Luka polega na umieszczeniu w archiwum złośliwych alternatywnych strumieni danych (ADS), niewidocznych dla użytkownika, ale ekstrahowanych wraz z widocznym nieszkodliwym plikiem. Prowadzi to do możliwości wypakowania pliku w wybranej przez atakującego ścieżce. Dzięki tej luce, wypakowanie archiwum – powszechnie uważane za bezpieczną czynność – stało się sposobem na uruchomienie złośliwego oprogramowania przez nieświadomą ofiarę.

Pierwsze przypadki wykorzystania podatności w atakach, według ESET, miały miejsce już 18 lipca 2025, a 30 lipca podatność doczekała się opublikowania poprawek. Według ich analizy, początkowo pojawiała się w działaniach powiązanej z Rosją grupy RomCom, lecz obserwowano już wtedy próby ze strony innych grup. Według GTIG, mimo pojawienia się łatki, ataki wciąż są powszechne. Z CVE-2025-8088 nadal korzystają grupy klasy state-sponsored skupiające się na poważnych celach, w tym militarnych, rządowych lub związanych z technologią. Może to świadczyć o skuteczności takich ataków wynikającej z niewystarczającej dbałości o szybkie aktualizacje oprogramowania lub pobłażliwego traktowania podatności typu Path Traversal.

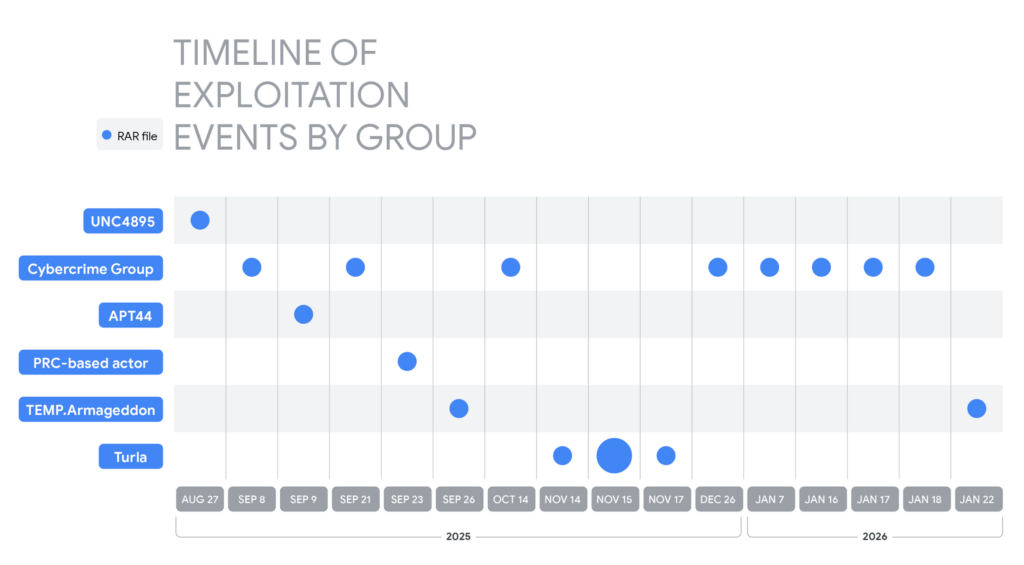

Wymienione przez GTIG grupy korzystające z CVE-2025-8088 to przede wszystkim rosyjscy threat actorzy atakujący Ukrainę. UNC4895 (RomCom), APT44, TEMP.Armageddon i Turla wykorzystywały w atakach tę podatność do umieszczenia w folderze Startup plików LNK i HTA, które następnie służyły do pobierania kolejnych payloadów. Ofiary do rozpakowania archiwum miały przekonać ukraińskie nazwy plików, w tym takie z motywem militarnym. Innym przypadkiem ataków klasy state-sponsored jest przykład wykorzystania tej luki przez chińskiego atakującego do umieszczenia w folderze Startup pliku BAT, który służył do pobrania droppera i ostatecznie dostarczenia malware POISONIVY. Poza APT z podatności korzystają także grupy motywowane finansowo, lecz ataki są bardzo podobne w metodach, a aktywność wydaje się być międzynarodowa. Dostarczane złośliwe oprogramowanie to RATy (XWorm oraz AsycRAT) i infostealery. Interesującym przypadkiem jest atak na brazylijskich użytkowników, który opierał się na dostarczenia złośliwego rozszerzenia do Chrome. Pozwalało to atakującym na wstrzyknięcie w strony brazylijskich banków skryptów phishingowych.

W CERT Orange Polska stale monitorujemy złośliwe oprogramowanie atakujące polskich użytkowników i w ramach tych analiz także natrafiliśmy na wykorzystanie tej podatności. Atak opiera się umieszczeniu w folderze Startup pliku Built.exe, który jest infostealerem napisanym w Pythonie. „Przynętą” był nieszkodliwy plik także znajdujący się w archiwum Dokumentacja.rar – fałszywe wezwanie do stawienia się na komendę w Krakowie. Dostarczany malware kradnący dane został z dużą dozą pewności oparty na Blank Grabberze, na co pozwala jego otwarty kod źródłowy. Szerzej ten przypadek opisujemy w naszym artykule.

Według GTIG jeden z użytkowników forów ogłaszał możliwość zakupienia exploita tej podatności już w lipcu 2025 roku. Nie tłumaczy to jednak aż tak szerokiego wykorzystania podatności w zróżnicowanych atakach, które aktualnie obserwujemy. Z naszej perspektywy luka była dostatecznie łatwa w wykorzystaniu, a kody źródłowe exploitów można aktualnie znaleźć na GitHubie. Uważnie śledząc próbki można zauważyć bliźniacze wręcz zachowania i analogiczne (lub te same) nazwy plików payloadów mimo dostarczania różnego złośliwego oprogramowania. Tak podobne podejścia do wykorzystywania podatności dającej wiele możliwości mogą świadczyć o korzystaniu przez atakujących z tych samych instrukcji, poradników lub exploitów. Otwarte źródła zarówno złośliwego oprogramowania i exploitów umożliwiają zbudowanie własnego łańcucha ataku z ogólnodostępnych modułów. Dodając do tego odrobinę programowania z pomocą LLM (vibe coding) atakujący mogą uzyskać personalizowany atak bez konieczności posiadania specjalistycznych umiejętności lub środków na sfinansowanie zlecenia takich działań. Sprawia to, że ataki są łatwiejsze i tańsze w przeprowadzeniu, a zaawansowane techniki są obserwowane dużo szerzej.

Przeszukując inne pliki RAR wykorzystujące lukę CVE-2025-8088 napotkaliśmy także takie, których celem byli analitycy OSINT. Świadczą o tym nazwy pliku jak na przykład Free 2026 Osint Tools.rar.

Nawet analitycy cyberbezpieczeństwa czasem potrzebują przypomnienia o podstawach dobrych praktyk w zakresie obrony przed złośliwym oprogramowaniem:

- dbajmy o aktualizacje oprogramowania,

- nie korzystajmy z menadżera haseł wbudowanego w przeglądarkę,

- ostrożnie podchodźmy do narzędzi pobieranych z internetu,

- pamiętajmy, że z GitHuba korzystają także twórcy i dystrybutorzy złośliwego oprogramowania,

- analizując niezaufane oprogramowanie, realizujmy całość w odseparowanym środowisku.

Więcej informacji:

https://cloud.google.com/blog/topics/threat-intelligence/exploiting-critical-winrar-vulnerability

https://www.welivesecurity.com/en/eset-research/update-winrar-tools-now-romcom-and-others-exploiting-zero-day-vulnerability/

https://cert.orange.pl/aktualnosci/podatnosc-w-winrar-i-infostealer-w-pythonie/

CVE Tygodnia

CVE-2026-21509 – aktywnie wykorzystywana podatność w MS Office

Jednym z istotnych zagrożeń obserwowanych w ostatnim okresie jest podatność CVE-2026-21509 w pakiecie Microsoft Office, która ma szczególne znaczenie ze względu na bardzo szeroki zasięg oraz potwierdzone wykorzystanie w rzeczywistych atakach. Luka dotyczy mechanizmów obsługi obiektów OLE/COM i umożliwia obejście wbudowanych zabezpieczeń pakietu Office, w tym mechanizmów ostrzegających użytkownika przed potencjalnie niebezpieczną zawartością dokumentu. W praktyce oznacza to, że specjalnie spreparowany dokument – najczęściej w formacie RTF – może po otwarciu przez użytkownika uruchomić złośliwy kod bez wyraźnych sygnałów ostrzegawczych, co znacząco zwiększa skuteczność ataków phishingowych i spear-phishingowych.

Skuteczna ochrona przed CVE-2026-21509 wymaga przede wszystkim natychmiastowego wdrożenia aktualizacji bezpieczeństwa Microsoft, szczególnie w środowiskach, w których aktualizacje Office nie są instalowane automatycznie. W przypadkach, gdzie patchowanie jest opóźnione, istotną rolę odgrywają środki kompensacyjne, takie jak ograniczenie obsługi obiektów OLE, blokowanie dokumentów RTF w poczcie elektronicznej, wzmocnione filtrowanie załączników oraz monitoring nietypowej aktywności procesów Office, zwłaszcza połączeń sieciowych inicjowanych bezpośrednio po otwarciu dokumentu. Ponieważ exploit wymaga interakcji użytkownika, kluczowym elementem obrony pozostaje także świadomość zagrożeń i odporność na kampanie phishingowe.

Szczególne znaczenie tej podatności wynika z faktu jej wykorzystania przez APT28 (Fancy Bear, Sofacy) w kampanii opisanej przez badaczy Zscaler jako Operation Neusploit. W ramach tej operacji CVE-2026-21509 była używana jako element początkowego dostępu, głównie poprzez starannie przygotowane kampanie spear-phishingowe, w których ofiary otrzymywały dokumenty tematycznie dopasowane do ich profilu i bieżącej sytuacji geopolitycznej. Po otwarciu dokumentu exploit umożliwiał pobranie kolejnych komponentów z infrastruktury atakującego, często z wykorzystaniem mechanizmów WebDAV, co dodatkowo utrudniało detekcję na poziomie sieciowym.

Analiza kampanii APT28 pokazuje, że wykorzystanie CVE-2026-21509 było częścią wieloetapowych łańcuchów ataku, prowadzących do instalacji backdoorów i loaderów umożliwiających długotrwałe utrzymanie dostępu do środowiska ofiary. W obserwowanych przypadkach celem działań było przede wszystkim szpiegostwo informacyjne, w tym kradzież korespondencji e-mailowej oraz danych wrażliwych, co wpisuje się w długofalowy profil operacyjny tej grupy. Kampania była ukierunkowana na organizacje rządowe, dyplomatyczne i instytucje o znaczeniu strategicznym, w tym w państwach Europy Środkowo-Wschodniej.

Wiecej informacji:

https://msrc.microsoft.com/update-guide/vulnerability/CVE-2026-21509

https://www.zscaler.com/blogs/security-research/apt28-leverages-cve-2026-21509-operation-neusploit