Na skróty:

- Temat tygodnia: Wtyczki w przeglądarkach wykorzystane do kradzieży poświadczeń

- Zaawansowane zagrożenia: Atak chińskich grup APT na Departament Skarbu USA przez przejęte klucze API BeyondTrust

- Cyberwar: Ataki DDoS grupy Anonymous Sudan

- Cybercrime: BlackSuit – nieudane negocjacje z grupą ransomware

- Złośliwe oprogramowanie: DoubleClickjacking – nowe ryzyko dla aplikacji webowych

- Oszustwa i podszycia: Stealer/spyware FireScam jako Telegram Premium

- CVE Tygodnia: CVE-2024-49113: LDAP Nightmare

- Komentarz analityka

Temat tygodnia

Wtyczki w przeglądarkach wykorzystane do kradzieży poświadczeń

W ubiegłym tygodniu pisaliśmy o skutecznym ataku phishingowym, w wyniku którego przejęto kontrolę nad wtyczką do przeglądarki firmy Cyberhaven, wykorzystując ją do kradzieży poświadczeń do Facebooka. Dodatkowa analiza przeprowadzona przez badaczy bezpieczeństwa Secure Annex rzuciła nowe światło na przebieg, skalę oraz zakres całej kampanii.

Rozpoczęty w Wigilię atak wykorzystał lukę w systemie uwierzytelniania deweloperów Chrome Web Store. Atakujący posłużyli się zaawansowanymi technikami spear-phishingu, aby uzyskać dostęp do kont deweloperów rozszerzeń, co pozwoliło im przesyłać zainfekowane wersje popularnych rozszerzeń. Rozszerzenie Cyberhaven, zaprojektowane w celu zapobiegania przypadkowemu wprowadzaniu wrażliwych danych w e-maile lub strony internetowe, było jednym z pierwszych, które zostało przejęte. Zainfekowana wersja rozszerzenia, oznaczona jako 24.10.4, była dostępna przez 31 godzin – od 25. do 26. grudnia. W tym czasie przeglądarki Chrome z zainstalowanym rozszerzeniem Cyberhaven automatycznie pobierały i wykonywały złośliwy kod. Analiza rozszerzenia ujawniła, że zostało ono zaprojektowane do współpracy z różnymi ładunkami pobieranymi z złośliwej strony imitującej oficjalną domenę Cyberhaven.

John Tuckner, założyciel Secure Annex, firmy zajmującej się analizą i zarządzaniem rozszerzeniami przeglądarek, poinformował, że w podobny sposób zostało przejętych co najmniej 19 innych rozszerzeń Chrome. Atakujący używali tych samych technik spear-phishingu oraz domen wyglądających jak oficjalne, by wprowadzać ładunki i przechwytywać dane uwierzytelniające. Łącznie ofiarą atakujących padło co najmniej 33 rozszerzeń, potencjalnie narażając na niebezpieczeństwo dane z około 2,6 miliona urządzeń.

Według szacunków Secure Annex 20 zidentyfikowanych złośliwych wtyczek pobrano łącznie 1,46 miliona razy. To nie pierwsza taka sytuacja. Podobna kampania w 2019 roku wymierzona w rozszerzenia Chrome i Firefox zainfekowała cztery miliony urządzeń, w tym należące do dużych firm, takich jak Tesla, Blue Origin i Symantec.

Więcej:

https://www.cyberhaven.com/engineering-blog/cyberhavens-preliminary-analysis-of-the-recent-malicious-chrome-extension

https://www.cyberhaven.com/blog/cyberhavens-chrome-extension-security-incident-and-what-were-doing-about-it

https://secureannex.com/blog/cyberhaven-extension-compromise

Wybrane zagrożenia tygodnia

Zaawansowane zagrożenia

Atak chińskich grup APT na Departament Skarbu USA przez przejęte klucze API BeyondTrust

W grudniu 2024 Departament Skarbu Stanów Zjednoczonych padł ofiarą poważnego incydentu. Atakujący chińscy cyberprzestępcy uzyskali zdalny dostęp do niektórych komputerów oraz dokumentów. Atak wykryto 8 grudnia, gdy firma BeyondTrust, dostawca oprogramowania, poinformowała Departament o naruszeniu bezpieczeństwa. Napastnicy zdobyli klucz API wykorzystywany do zabezpieczania usługi chmurowej, służącej do zdalnego wsparcia technicznego dla pracowników Departamentu Skarbu. Pozwoliło im to na ominięcie zabezpieczeń i uzyskanie dostępu do wybranych stacji roboczych oraz niektórych dokumentów.

W odpowiedzi na incydent Departament Skarbu, we współpracy z Agencją Cyberbezpieczeństwa i Infrastruktury (CISA) oraz FBI, rozpoczął dochodzenie. Wstępne ustalenia wskazują, że za atakiem stoi zaawansowana grupa APT sponsorowana przez Chiny. Dla zapobieżenia dalszym naruszeniom usługa BeyondTrust została natychmiast wyłączona (brak też dowodów na kontynuację ataku). Chińskie władze, reprezentowane przez rzeczniczkę Ministerstwa Spraw Zagranicznych Mao Ning, zaprzeczyły oskarżeniom, podkreślając, że Chiny sprzeciwiają się wszelkim formom hakowania.

Firma BeyondTrust wyjaśniła, że incydent wynikał z uzyskania przez napastników dostępu do klucza API usługi Remote Support SaaS, który umożliwiał resetowanie haseł lokalnych kont aplikacji. Klucz został natychmiast unieważniony, a firma powiadomiła poszkodowanych klientów.

Już 19 grudnia amerykańska Agencja ds. Cyberbezpieczeństwa i Infrastruktury (CISA) dodała krytyczne luki w oprogramowaniu BeyondTrust Privileged Remote Access (PRA) i Remote Support (RS) do katalogu znanych podatności wykorzystywanych w atakach (KEV).

Luka oznaczona jako CVE-2024-12356 (z oceną CVSS 9.8), to podatność typu command injection. Umożliwia ona nieautoryzowanemu atakującemu wykonanie dowolnych poleceń jako użytkownik systemowy. BeyondTrust poinformował, że problem został rozwiązany w instancjach chmurowych, ale użytkownicy wersji lokalnych powinni niezwłocznie zaktualizować oprogramowanie, stosując odpowiednie poprawki dla wersji 24.3.1 i wcześniejszych. W trakcie dochodzenia odkryto również inną lukę o średniej krytyczności, CVE-2024-12686 (CVSS 6.6), która umożliwia atakującemu z uprawnieniami administratora wykonanie poleceń jako użytkownik systemowy. BeyondTrust poinformował, że wszystkie dotknięte incydentem podmioty zostały powiadomione.

Wtedy jeszcze nie ujawniono skali ataku ani tożsamości ofiar i atrybucji co do sprawców tych incydentów.

Więcej: https://thehackernews.com/2024/12/chinese-apt-exploits-beyondtrust-api.html

Cyberwar

Ataki DDoS grupy Anonymous Sudan

Anonymous Sudan to grupa hakerska, która zyskała rozgłos w 2023 roku, przeprowadzając liczne ataki typu DDoS na różne cele na całym świecie. Grupa deklarowała motywacje religijne i polityczne, twierdząc, że działa w obronie interesów Sudanu oraz społeczności muzułmańskiej.

Anonymous Sudan przeprowadziła ponad 35 tys. ataków DDoS, celując w krytyczną infrastrukturę, sieci korporacyjne i agencje rządowe w Stanach Zjednoczonych oraz w innych krajach. Wśród celów znalazły się szpitale, platformy technologiczne, media, lotniska, a nawet systemy ostrzegania rakietowego w Izraelu. Ataki prowadziły do poważnych zakłóceń, w tym przerw w działaniu systemów szpitalnych, co mogło zagrażać życiu pacjentów.

Mimo deklarowanej przez grupę religijno-politycznej motywacji, analitycy sugerują, że ataki mogły służyć też jako forma marketingu dla ich usług DDoS-as-a-Service. Niektórzy spekulowali na temat powiązań grupy z rosyjskimi interesami państwowymi, jednak brak jednoznacznych dowodów potwierdzających te teorie.

W październiku 2024 roku Departament Sprawiedliwości USA ujawnił akty oskarżenia przeciwko dwóm obywatelom Sudanu, Ahmedowi i Alaa Omerom, oskarżonym o kierowanie grupą Anonymous Sudan. Zarzuty obejmują m.in. przeprowadzenie tysięcy ataków DDoS, które miały na celu zakłócenie funkcjonowania krytycznej infrastruktury oraz narażenie życia ludzkiego. W szczególności Ahmed Omer został oskarżony o zamiar spowodowania obrażeń fizycznych i śmierci w wyniku ataków na szpitale. Neutralizacja infrastruktury DDoS-as-a-Service oraz oficjalne akty oskarżenia tylko chwilowo zmniejszyły aktywność grupy. Obecnie na swoim kanale na Telegramie Anonymous Sudan opublikowali manifest wskazujący na przyszłą intensyfikację ich działalności.

W Europie grupa Anonymous Sudan prawdopodobnie zacznie od ataków na mniejsze, regionalne organizacje i instytucje, a następnie skieruje swoje działania na większe cele. Można spodziewać się, że ich celem w najbliższych dniach lub tygodniach będą szczególnie kraje nordyckie. Grupa najprawdopodobniej podąży drogą swoich poprzedników, eskalując aktywność w miarę budowania reputacji.

Więcej:

https://x.com/cyberknow20/status/1875388655050912118

https://www.justice.gov/usao-cdca/pr/two-sudanese-nationals-indicted-alleged-role-anonymous-sudan-cyberattacks-hospitals

Cybercrime

BlackSuit – nieudane negocjacje z grupą ransomware

BlackSuit to grupa ransomware, która pojawiła się w maju 2023 roku, wywodząca się z wcześniejszej grupy RoyalLocker. Działa w modelu podwójnego wymuszenia, polegającym na kradzieży i szyfrowaniu danych ofiar oraz grożeniu ich ujawnieniem w przypadku braku zapłaty okupu.

W czerwcu 2024 roku grupa ransomware BlackSuit przeżyła rozłam, dzieląc się na dwie frakcje: jedną kierowaną przez dewelopera (nazwaną BlackSpade) i drugą – przez administratora. Spór między nimi miał poważne konsekwencje, szczególnie w przypadku ataku na Kadokawa Corporation. W opisywanym przypadku ofiara podjęła negocjacje z przestępcami i zapłaciła żądany okup w wysokości 2,98 mln dol. w kryptowalucie w zamian za obietnicę dostarczenia klucza deszyfrującego. Dostarczone przez przestępców narzędzie deszyfrujące okazało się jednak wadliwe (być może celowo). Po zgłoszeniu problemu Blacksuit zignorował dalsze próby kontaktu, pozostawiając ofiarę bez danych i bez pieniędzy. Analiza wykazała wyraźne różnice w stylu komunikacji między frakcjami podczas negocjacji, co sugeruje wewnętrzny chaos. Taki podział stwarza poważne ryzyko dla ofiar płacących okup, ponieważ brak centralizacji grupy może prowadzić do dalszych wycieków danych.

Jak dotąd żadna z dwóch podgrup nie zdecydowała się opuścić BlackSuit i zmienić nazwy, zamiast tego rywalizując w ramach tej samej marki. To nie pierwsza taka sytuacja. Zimą 2022 r. Silent Ransom pozostał w BlackSuit (ówcześnie Quantum), jednocześnie tocząc zaciętą walkę z kierownictwem. Skończyło się to odejściem Silent Ransom z BlackSuit (jednak nie odnieśli oni sukcesu działając niezależnie). Tym razem podział może stać się bardziej szkodliwy, ponieważ BlackSuit z 2024 r. jest znacznie mniej scentralizowany i hierarchiczny. Dużo pracy jest delegowane do podgrup, z których najbardziej wpływowa składa się z byłych członków REvil (Sodinokibi). Jeśli wiodący zespół zacznie się rozpadać, może to spowodować reakcję łańcuchową w postaci odłączenia się innych.

Więcej:

https://www.linkedin.com/posts/yelisey-bohuslavskiy-214a02bb_blacksuit-revil-activity-7273030943513219074-I5DQ

https://www.lemagit.fr/actualites/366609594/BlackSuit-combien-de-sous-groupes-derriere-cette-enseigne

Złośliwe oprogramowanie

DoubleClickjacking – nowe ryzyko w bezpieczeństwie aplikacji webowych

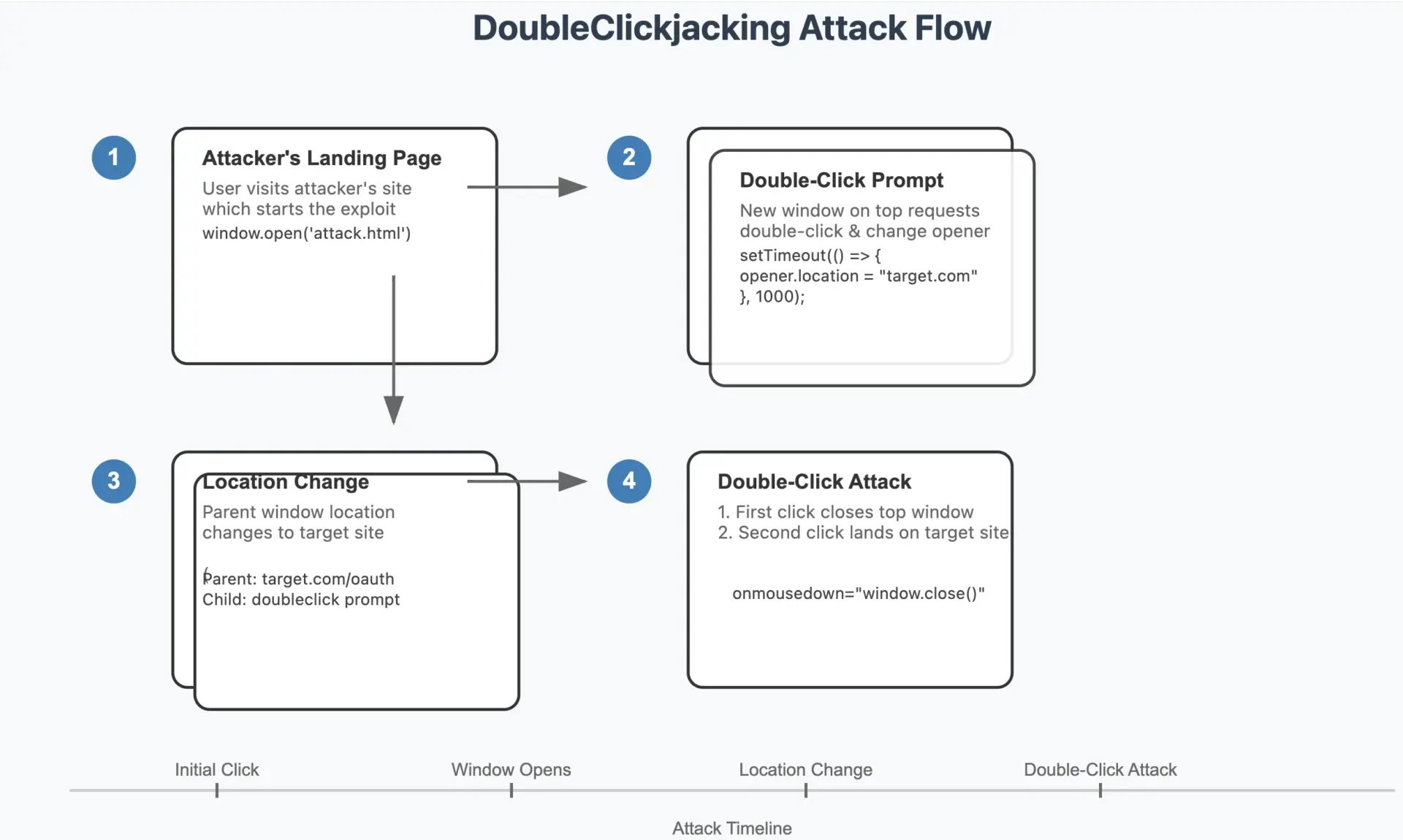

DoubleClickjacking to zaawansowana technika ataku, wykorzystująca mechanizm clickjackingu w bardziej złożony sposób. Tradycyjny sposób polega na ukryciu interaktywnego elementu strony pod innym, co powoduje, że ofiara klikając w pozornie niewinną część strony, wykonuje niezamierzony atak. DoubleClickjacking wykorzystuje dwuklik – atakujący tak manipuluje czasem między kliknięciami, by przejąć kontrolę nad kolejnym kliknięciem, które może wywołać niepożądane działania, np. zmiany ustawień konta lub autoryzację OAuth.

Technika ta wymaga użycia dwóch kliknięć w bardzo krótkim czasie. Atakujący otwiera okno zawierające interaktywny element, który po pierwszym kliknięciu natychmiast jest zamieniany na inną stronę, gdzie przechwytywana jest akcja drugiego kliknięcia.

Źródło: https://www.paulosyibelo.com/2024/12/doubleclickjacking-what.html

Źródło: https://www.paulosyibelo.com/2024/12/doubleclickjacking-what.html

DoubleClickjacking jest szczególnie niebezpieczny, ponieważ wykorzystuje luki w zabezpieczeniach takich jak SameSite cookies czy X-Frame-Options, które mają na celu ochronę przed typowymi atakami typu clickjacking. W efekcie może on zagrażać zarówno użytkownikom stron internetowych, jak i rozszerzeniom przeglądarek, które umożliwiają wykonywanie krytycznych operacji online.

Aby zapobiec takim atakom twórcy stron/serwisów powinni wdrożyć dodatkowe środki ochrony, takie jak blokowanie przycisków i formularzy do momentu wykrycia aktywności użytkownika lub stosowanie silniejszych metod uwierzytelniania.

Oszustwa i podszycia

Stealer/spyware FireScam jako Telegram Premium

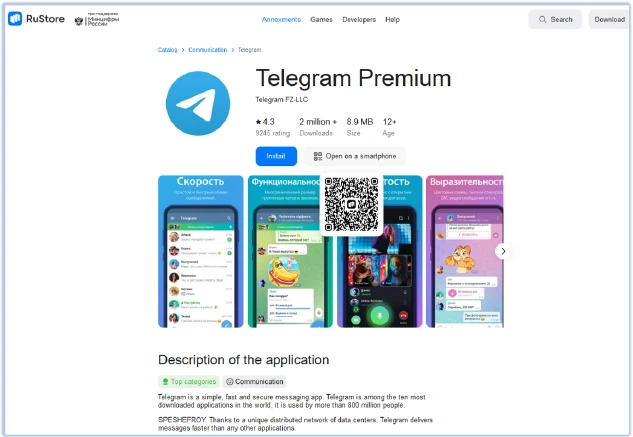

Cyfirma informuje o stealerze/spyware FireScam podszywającym się pod Telegram Premium. Dystrybucja złośliwego oprogramowania odbywa się przez stronę hostowaną na github[.]io, udającą RuStore – rosyjski sklep z aplikacjami.

Źródło: cyfirma.com/research/inside-firescam-an-information-stealer-with-spyware-capabilities/

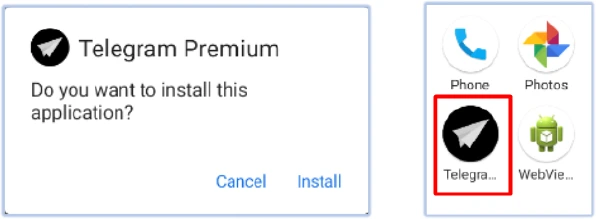

Infekcja rozpoczyna się od pobrania droppera APK, który może być uruchomiony na Android w wersji od 8 (API level 26) do najnowszego 15 (API level 35). Dropper obfuskowany narzędziem DexGuard instalowany jest jako ‘GetAppsRu’. Kliknięcie na ikonę droppera powoduje pokazanie się BaseActivity, służącego do instalacji ostatecznego payloadu – Telegram Premium.

Źródło: cyfirma.com/research/inside-firescam-an-information-stealer-with-spyware-capabilities/

Źródło: cyfirma.com/research/inside-firescam-an-information-stealer-with-spyware-capabilities/

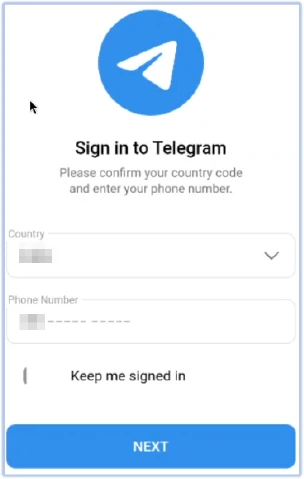

Po zainstalowaniu aplikacji oraz przyznaniu jej uprawnień, użytkownikowi wyświetla się WebActivity, przedstawiające interfejs logowania prawdziwego serwisu Telegram. Niezależnie od tego, czy użytkownik zaloguje się poprzez podstawiony interfejs, malware rozpoczyna dalsze działania.

Źródło: cyfirma.com/research/inside-firescam-an-information-stealer-with-spyware-capabilities/

W kodzie zainstalowanego oprogramowania możemy znaleźć elementy wskazujące na dalsze zaciemnienie jak i te służące do sprawdzania środowiska, w którym uruchamiana jest aplikacja. M.in.: modelu, producenta urządzenia, wersji systemu czy zainstalowanych aplikacji. Dzięki temu malware próbuje rozpoznać czy jest uruchamiany w sandboxie.

Główne możliwości FireScam opierają się na połączeniu z bazą Firebase. Aplikacja jest w stanie otrzymywać powiadomienia push lub wiadomości z Firebase Cloud Messaging, które umożliwiają atakującemu wysyłanie na urządzenie komend lub dodatkowego payloadu. Dzięki takiemu połączeniu aplikacja może również eksfiltrować dane w tle, nawet jeśli nie jest uruchomiona.

Eksfiltracja FireScam opiera się na komunikacji z FireBase Realtime Database. Najpierw przesyłane są dane o urządzeniu (nazwa urządzenia, aplikacji, tekst z powiadomienia data/czas zdarzenia). Następnie aplikacja eksfiltruje dane z aplikacji do wysyłania/odbierania wiadomości, loguje informacje o włączaniu/wyłączaniu ekranu, mierzy czas włączonego ekranu, loguje interakcje użytkownika z innymi aplikacjami, powiadomienia na urządzeniu, kody USSD. FireScam monitoruje także schowek i operacje z nim związane kategoryzując źródła danych: tekst zaznaczony/wpisany przez użytkownika, autofill, schowek, drag and drop, dane udostępnione przez inną aplikację. Monitoruje także transakcje e-commerce, przechwytując zdarzenia związane z zakupami, pozwalając na śledzenie aktywności użytkownika i przechwytywanie jego danych w aplikacjach zakupowych. FireScam potrafi także pobierać i dekodować obrazy wysyłane przez zdalny serwer, umożliwiając atakującemu dostarczanie payloadu na urządzenie.

Do tej pory nie przypisano kampanii do konkretnego threat actora.

Więcej: cyfirma.com/research/inside-firescam-an-information-stealer-with-spyware-capabilities/

CVE tygodnia

CVE-2024-49113: LDAP Nightmare

Microsoft w ostatniej w 2024 roku publikacji Patch Tuesday poinformował o wydaniu poprawek poświęconych m.in dwóm podatnościom dla protokołu LDAP. Luka RCE otrzymała oznaczenie CVE-2024-49112 przy wyniku CVSS 9,8 na 10, a druga luka typu Denial of Service (DoS) została oznaczona jako CVE-2024-49113 z wynikiem 7,5.

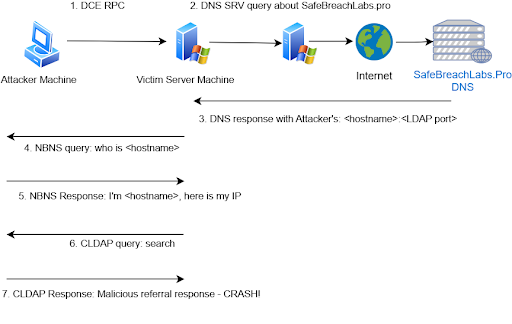

CVE-2024-49112 pozwala atakującemu na uruchomienie dowolnego kodu na podatnym serwerze Windows (kontrolerze domeny lub innym), podczas gdy CVE-2024-49113 umożliwia przeprowadzenie ataku, wywołującego awarię procesu LSASS (Local Security Authority Subsystem Service) na serwerze Windows, powodując jego wymuszone ponowne uruchomienie. Luka obejmuje technologię CLDAP i proces DNS, które mogą być manipulowane przez atakującego, aby zmusić serwer do wysłania odpowiednio spreparowanych żądań, prowadzących do awarii usługi.

1 stycznia 2025 analitycy SafeBreach Labs opracowali Proof of Concept (PoC) exploita dla CVE-2024-49113, który powoduje awarię każdego niezałatanego serwera Windows (nie tylko DC). Jedynym warunkiem brzegowym jest założenie, że serwer DNS ofiary ma połączenie z internetem, pozwalając na przeprocesowanie spreparowanych przez atakującego żądań.

Udany atak rozpoczyna się od wysłania spreparowanego żądania DCE RPC z serwera atakującego. Jego zadaniem jest zainicjowanie na serwerze ofiary operacji domain controller lookup, w efekcie której serwer ofiary zestawia połączenie CLDAP do infrastruktury atakującego. W celu wywołania awarii usługi atakujący odpowiada pakietem CLDAP Referral z określoną wartością. Co istotne, według badaczy SafeBreach ten sam model ataku można wykorzystać do przeprowadzenia zdalnego wykonania kodu, odpowiednio modyfikując zawartość odpowiedzi w protokole CLDAP.

Więcej:

https://github.com/SafeBreach-Labs/CVE-2024-49113

https://www.safebreach.com/blog/ldapnightmare-safebreach-labs-publishes-first-proof-of-concept-exploit-for-cve-2024-49113

Komentarz analityka

BlackSuit jako następca REvil, odziedziczył nie tylko metody ataku, ale również bezwzględne podejście do swoich ofiar. Grupy ransomware często liczą na presję i desperację ofiar, wiedząc, że te będą skłonne zapłacić mimo braku gwarancji sukcesu. Opisana wcześniej historia obrazuje, jak ryzykowne są negocjacje z cyberprzestępcami oraz jak ważne jest inwestowanie w prewencję i strategie odporności na ataki ransomware.

Atak na Departament Skarbu wpisuje się w serię cyberataków przypisywanych chińskim grupom APT, takim jak Salt Typhoon, które niedawno zaatakowały amerykańskich dostawców telekomunikacyjnych. Incydent ten podkreśla konieczność solidnych zabezpieczeń w usługach zdalnego wsparcia oraz regularnego audytowania i monitorowania kluczy API. Organizacje muszą być świadome ryzyka związanego z korzystaniem z usług firm zewnętrznych i wdrażać odpowiednie środki ochronne, aby zabezpieczyć swoje systemy przed potencjalnymi zagrożeniami.

Proof of Concept podatności LDAP to kluczowy temat dla zespołów IT zarządzających kontrolerami domeny w organizacjach. Kontrolery Active Directory (DC) są uznawane za jedne z najważniejszych elementów w infrastrukturze IT każdej organizacji. Możliwość uruchamiania kodu na kontrolerze lub wywołanie jego awarii będzie miało ogromny wpływ na bezpieczeństwo sieci. W związku z tym zalecamy pilną aktualizację serwerów Windows do najnowszej wersji (poprawki z 10.12.2024), a także monitorowanie podejrzanych odpowiedzi CLDAP referral, zapytań DNS SRV, czy wywołań DsrGetDcNameEx2.

FireScam jest przykładem złośliwego oprogramowania, które wykorzystuje zarówno możliwości stealera danych jak i oprogramowania spyware. Wektor ataku, w którym atakujący podszywa się pod znany serwis komunikatora Telegram, wskazuje na działania o szerokiej skali. Jednocześnie złożoność złośliwego oprogramowanie, jego funkcje stealera/spyware i cel (RuStore) mogą świadczyć o kampanii przeprowadzanej przez zaawansowanego aktora zagrożeń.

Rozszerzenia przeglądarek stały się nieodłącznym elementem korzystania z internetu. Użytkownicy często korzystają z nich, by zwiększyć produktywność wykonywanych w przeglądarce czynności. Jednocześnie większość nie zdaje sobie sprawy, że rozszerzeniom często przyznaje się szerokie uprawnienia dostępu, co może prowadzić do poważnego wycieku danych, jeśli te uprawnienia trafią w niepowołane ręce. Rozszerzenia zazwyczaj proszą o dostęp do wrażliwych danych takich jak ciasteczka, tożsamość, historia przeglądania, dane wprowadzane w formularzach i inne. Może to prowadzić do wycieku danych na lokalnym urządzeniu oraz kradzieży danych uwierzytelniających użytkowników. To szczególnie ryzykowne dla organizacji, ponieważ wiele z nich nie kontroluje, jakie rozszerzenia użytkownicy instalują na swoich urządzeniach. Ostatnia kampania potwierdza konieczność przeprowadzania ścisłej kontroli dopuszczonych do wykorzystania w organizacjach wtyczek, enumeracji wymaganych przez nie uprawnień oraz analizy ryzyka dostosowanej do potrzeb, specyfiki i charakteru pracy ich użytkowników.