Fałszywa aplikacja iPKO

Jeśli jesteście klientami PKO BP i korzystacie z aplikacji iPKO – uważajcie. Dosłownie niecałą godzinę temu pojawiła się kolejna witryna, podszywająca się pod ten bank, serwująca złośliwą aplikację mobilną.

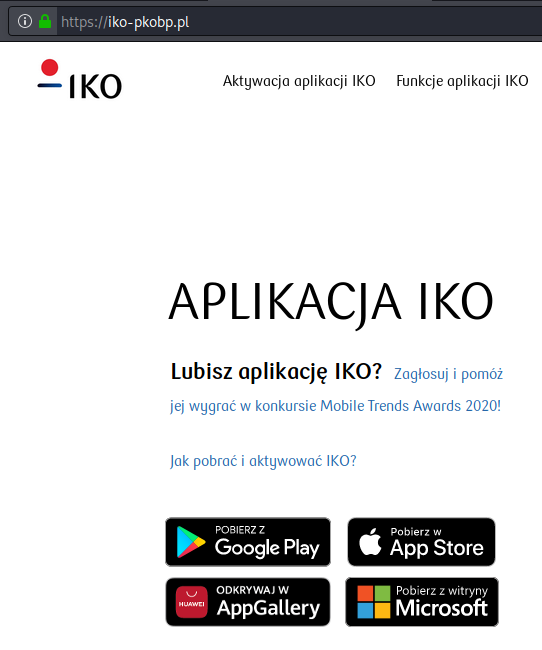

Pod adresem hxxps://iko-pkobp.pl znajdziecie taką treść:

Trzeba przyznać przestępcom, że z doborem domeny trafili bardzo dobrze. Mniej świadomi cyfrowy użytkownicy mogą nie zwrócić uwagi, że między iko oraz pkobp nie ma kropki, lecz dywiz. Oczywiście oznacza to, że domena nie ma nic wspólnego z bankiem PKO BP. Została utworzona tydzień temu u niemieckiego registrara EPAG (lubiany przede wszystkim przez szajki zakładające fałszywe sklepy). Rzut oka na Whois domeny wskazuje status: „Trwa postępowanie wyjaśniające [REGISTERED, ze statusem clientHold/serverHold]”, jednak strona jest jeszcze dostępna – z wyjątkiem sieci Orange Polska, gdzie schowaliśmy ją od razu za CyberTarczą.

Co się stanie, gdy klikniemy w którąś z ikon? Co ciekawe, w przypadku Apple, Huaweia i Microsoftu zostaniemy przekierowani do prawdziwych sklepów, z których pobierzemy aplikacje IKO. Przynajmniej w momencie analizy to do nich wiodły linki. Celem przestępców w takich sytuacjach są użytkownicy Androida. A na nich oszuści… nie byli jeszcze gotowi – nie zdążyli umieścić linku do fałszywej APK. Jeśli zdąży się pojawić zanim strona zniknie – uaktualnimy tekst o MD5 aplikacji i informację o tym, czy mamy do czynienia, jak zazwyczaj w ostatnich kampaniach, z Cerberusem.