Fałszywa aplikacja Lidla

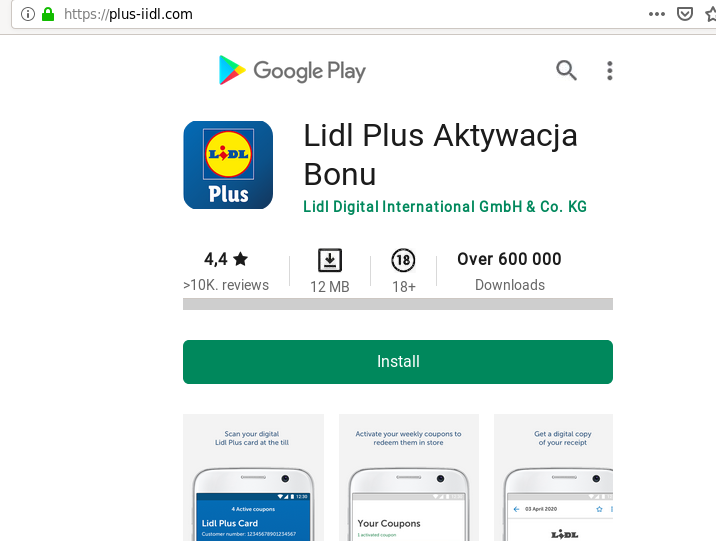

Mamy kolejną wersję Cerberusa. Tym razem przestępcy za cel wzięli sobie mobilną aplikację sieci sklepów Lidl Plus. W zasadzie nie aplikację, zagrywając nieco sprytniej:

Zakładamy, że to dlatego, by potencjalna ofiara nie myślała: „Ale przecież aplikacja Lidla jest w Sklepie Play!”. Tutaj więc mamy aktywację „bonu”, informację o którym – jak można się spodziewać – znajdziemy w mailu bądź SMSie, niejako wprowadzającym do phishingowej kampanii.

Pod linkiem na stronie udającej Sklep Play znajdziemy aplikację mobilną o nazwie „LIDL”. Dopiero, kiedy z poziomu urządzenia mobilnego zaakceptujemy uruchomienie pakietu spoza sklepu, będziemy mogli zainstalować na nim… Trojana Cerberus, którego nowa wersja potrafi nawet wykradać kody z aplikacji Google Authenticator.

Złośliwa aplikacja po zainstalowaniu łączy się z serwerem Command&Control pod adresem http://marioluidgi.top.

Oczywiście witryna udająca Sklep Play jest już zablokowana na CyberTarczy, zaś serwer C&C umościł się wygodnie w sinkhole’u.