Groźni oszuści udają CyberTarczę

To w zasadzie była kwestia czasu. Przestępcy podszywają się pod ekran informacyjny naszej CyberTarczy, chcąc przekonać Was do instalacji złośliwej aplikacji na Androida.

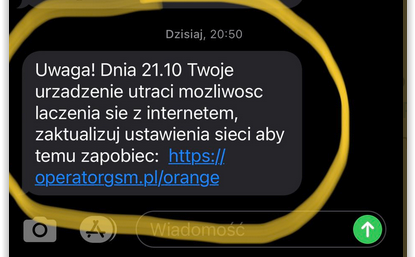

Na początku zastanawialiśmy się, czy nas to denerwuje, ale chyba jednak bardziej pochlebia. Źli ludzie uznali, że CyberTarcza jest na tyle popularna i znana, ze podszycie się pod nią może przynieść wymierne efekty. Zaczyna się od SMSa (w naszej sieci do momentu podjęcia przeciwdziałań, zanotowaliśmy ich kilkaset), sugerującego, że lada moment utracimy możliwość połączenia z internetem (rzecz w dzisiejszych czasach mocno kluczowa).

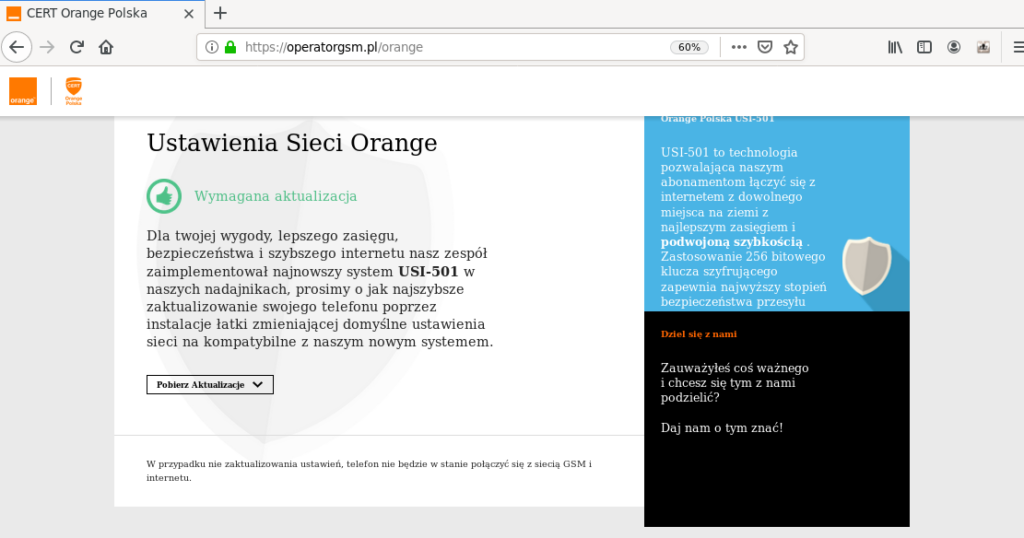

Wiadomości przychodziły z nadpisu „Orange”, co oznacza, że u części naszych klientów pojawiają się pod prawdziwymi wiadomościami od nas. Warto zwrócić uwagę, że w sytuacji, gdy mamy podstronę /Orange, tego typu treści mogą zacząć niebawem pojawiać się w innych sieciach – ostrzeżcie więc znajomych. Jeśli klikniemy w link (spoza sieci Orange Polska, bo u nas oczywiście od początku kampanii jest blokowany), zobaczymy taki oto ekran:

Wygląda jak CyberTarcza, ale ci z Was, którzy znają sprawę, wiedzą, że choćby ze względu na czcionkę nie ma to nic wspólnego z naszą usługą. Dodatkowo oczywiście merytorycznie treść jest niezgodna z tym, co przekazujemy CyberTarczą. No ale ładnie brzmi: „bezpieczniej”, „256-bitowy klucz szyfrujący”, itd. No i abonamenci, zamiast abonentów.

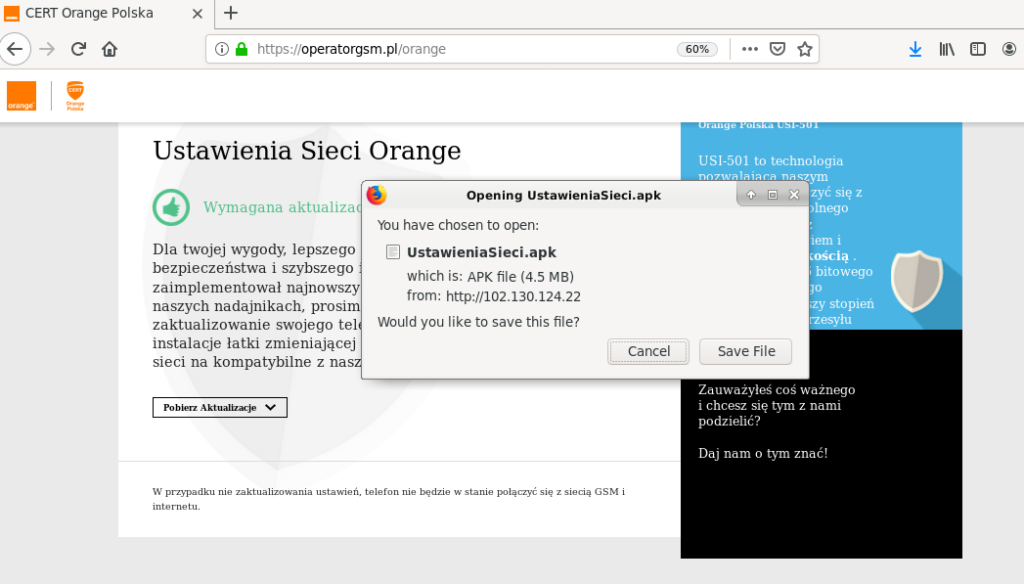

Jeśli jednak któryś z „abonamentów” zdecyduje się na kliknięcie, pojawi się okno ściągania aplikacji mobilnej.

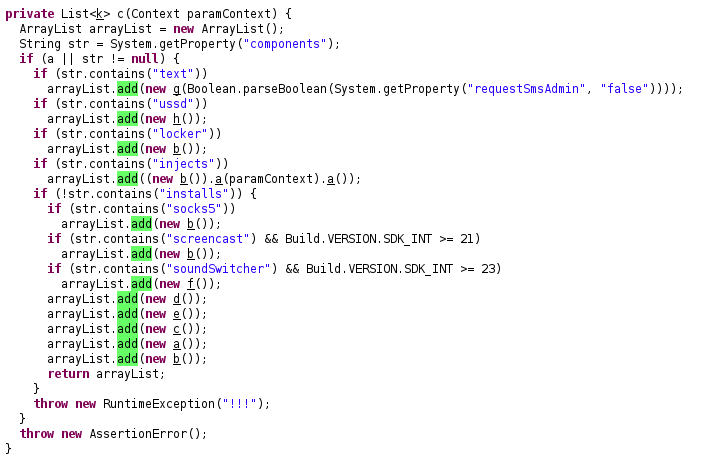

A po jej zainstalowaniu okaże się, że mamy do czynienia z bankerem Hydra (oprogramowanie o tej samej nazwie w wersji na komputery funkcjonuje jako ransomware). Co potrafi w wersji na komórki?

Wśród komponentów Hydry znajdziemy m.in.

Text: dostęp do sms

USSD: wykonywanie połączeń wysyłanie kodów USSD

Injects: Nakładka przesłaniający aplikacje (np. bankowe), by użytkownik wprowadził swoje dane

Locker: blokowanie ekranu

Screencast: nagrywanie ekranu

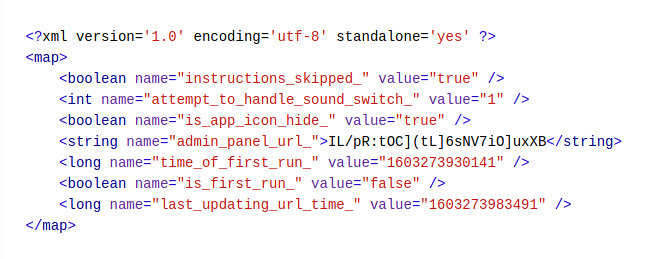

Testowana przez nas próbka ściąga na zainfekowane urządzenie plik dex, nadaje mu nazwę xDeLl.json i go uruchamia. W kolejnym kroku umieszcza na urządzeniu plik konfiguracyjny:

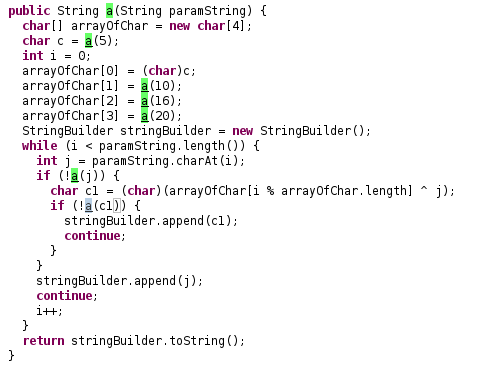

który po deszyfrowaniu za pomocą poniższej metody

ukazuje nam ostatecznie serwer Command&Control pod adresem hxxps://bestmomsonline.xyz

Bądźcie ostrożni.