Jak cyberprzestępcy wykorzystują zaufane serwisy do kradzieży danych

Użycie infrastruktury firm trzecich to technika ataku, wykorzystywana przez cyberprzestępców zwykle w ramach dostarczania złośliwego oprogramowania na stacje. Jest stosowana przede wszystkim dlatego, że wiarygodna witryna o dobrej reputacji niemal na pewno nie zostanie zablokowana przez zespoły bezpieczeństwa. Coraz częściej zdarza się jednak że infrastruktura firm trzecich zostaje użyta nie po to, by dostarczyć dane na urządzenie ofiary, ale je wyprowadzić.

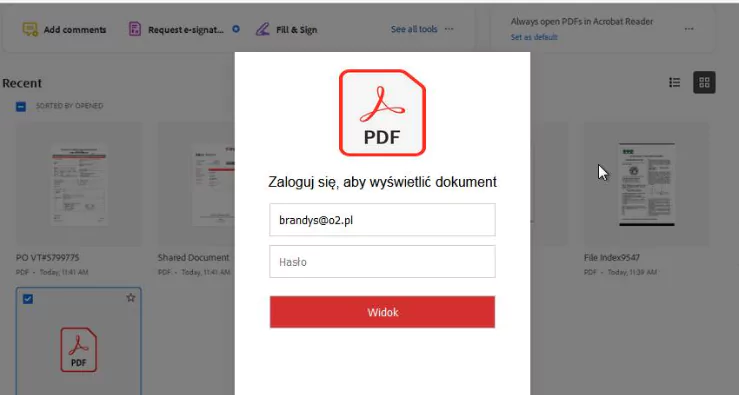

W CERT Orange Polska poddaliśmy analizie jeden z takich przypadków. Wektorem ataku jest wiadomość e-mail z załącznikiem w formacie HTML. Po otwarciu pliku pojawia się okno z monitem o wpisanie loginu i hasła, imitujące aplikację Adobe Reader. Kod zawiera stylizacje CSS, zmieniające wygląd strony. Obraz tła jest zakodowany w formacie base64. Może to sugerować, że cała witryna stara się być autonomiczna i nie wywołuje dodatkowych obrazów z zewnętrznych źródeł.

W zawartości kodu można zaobserwować też odwołania do zewnętrznej biblioteki SweetAlert. To JavaScript, wykorzystywany do wyświetlania komunikatów pop-up. Sam kod jest skonfigurowany do przechwytywania wprowadzonych danych poprzez formularze lub pola tekstowe. W kolejnym kroku trafiają one do serwisu submit-form[.]com.

Czym jest serwis Submit-Form?

Oszuści wykorzystują serwis Submit-form, będący częścią składową usługi Formspark. Usługa pozwala na integrację formularzy HTML z pocztą e-mail bez konieczności wykorzystywania własnego zaplecza serwerowego. Dzięki niej można odbierać dane z formularzy HTML bez potrzeby wystawiania własnych serwisów webowych.

Opisywany formularz przesyłania danych po wprowadzeniu poświadczeń generuje zapytanie POST do adresu https://submit-form[.]com/SiGDn2tJP. Wykorzystanie serwisu Formspark to kolejny przykład na nadużycie infrastruktury firm trzecich przez cyberprzestępców w prowadzonych kampaniach (tzw. technika Living off the Land). O wykorzystaniu Living off the Land w obserwowanych przez CERT Orange Polska kampaniach pisaliśmy też na łamach naszego raportu, podsumowującego rok 2023.

Living off the Land (LoTL) – Co to jest?

Living off the Land (LoTL) to technika ataków, w której przestępcy wykorzystują legalne i zaufane narzędzia dostępne w systemie ofiary bądź pochodzące od firm trzecich. Zamiast używać złośliwego oprogramowania, które może zostać wykryte i zablokowane przez systemy bezpieczeństwa, atakujący posługują się wbudowanymi funkcjami systemu operacyjnego, narzędziami administracyjnymi, czy usługami internetowymi, aby ukryć swoją obecność i uniknąć wykrycia.

Jak to działa?

Atakujący używają narzędzi wbudowanych w system (np. PowerShell lub Windows Management Instrumentation (WMI) w systemach Windows, Komendy bash w systemach Linux/Unix, PsExec do zestawienia zdalnego dostępu). Narzędzia te są uznawane za bezpieczne i używane przez administratorów IT, więc potencjalnie złośliwa aktywność przy ich użycie jest trudniejsza do wykrycia.

Mogą też używać zaufanych usług, jak platformy chmurowe (np. Google Drive, Dropbox), usługi e-mail, czy formularze, aby przechwytywać i przesyłać dane.

Brak użycia typowego malware ogranicza możliwość wykrycia działań atakującego przez antywirusy i systemy bezpieczeństwa. Dodatkowo atakujący analizują środowisko i używają narzędzi, które już są w systemie, aby unikać wzbudzania podejrzeń i konieczności dostarczania dodatkowego kodu na system ofiary.

Jak się przed tym zabezpieczyć?

- Śledź użycie wbudowanych narzędzi, takich jak PowerShell, WMI czy PsExec, szczególnie w nietypowych godzinach.

- Zastosuj polityki kontroli dostępu (np. blokowanie nieautoryzowanych skryptów PowerShell przy użyciu AppLocker lub skonfiguruj Execution Policy).

- Nadawaj minimalne uprawnienia użytkownikom i procesom (zasada najmniejszych uprawnień).

- Zainstaluj oprogramowanie EDR (Endpoint Detection and Response), które monitoruje działania na urządzeniach końcowych i wykrywa podejrzane zachowania.

- Monitoruj połączenia przychodzące i wychodzące ze swojego urządzenia. Skonfiguruj polityki lokalnego firewall-a aby ograniczyć procesy dopuszczone do komunikacji sieciowej.