Kampanie Nymaima z nowych domen

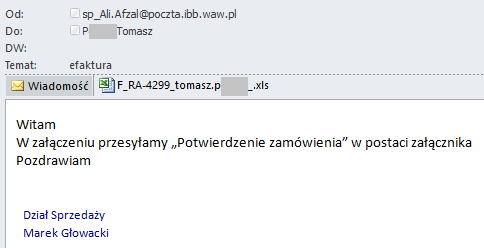

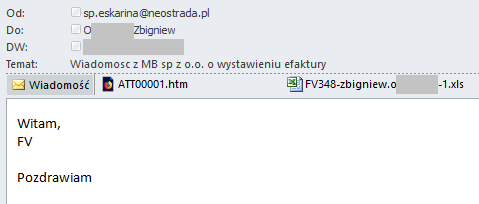

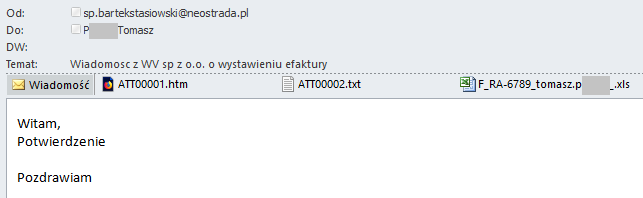

Patrząc na przychodzące do CERT Orange Polska maile można odnieść wrażenie, że kampanie phishingowe „na fakturę” zdominowały ostatnie tygodnie. W kolejnej serii przestępcy porzucili domenę @orange.pl, w jej miejsce wykorzystując również naszą @neostrada.pl, a także – tu zdziwienie – @ibb.waw.pl, należącą do Instytutu Biochemii i Biofizyki Polskiej Akademii Nauk.

Schemat nie uległ zmianie w porównaniu do poprzednich kampanii, z drobną różnicą – tym razem wszystkie próbki, które do nas trafiły, zawierały w nazwie pliku XLS imię i nazwisko adresata. Nie jest to w żaden sposób dowód na wyciek jakichkolwiek danych – takie pytanie padło kilka dni temu na Twitterze – a jedynie efekt działania skryptu, podstawiającego dane z adresu e-mail do pliku ze złośliwym kodem. Potwierdza do jedna z próbek z poprzednich kampanii, wysłana wyjątkowo na mail z nickiem (a nie jak zawsze z imieniem i nazwiskiem), która dokładnie tę samą ksywkę użytą w adresie miała doklejoną do nazwy pliku.

Próbki tradycyjnie zawierają malware Nymaim – złośliwe oprogramowanie wyspecjalizowane w kradzieży loginów i haseł do serwisów bankowości elektronicznej.