Kolejna kampania z fałszywymi fakturami

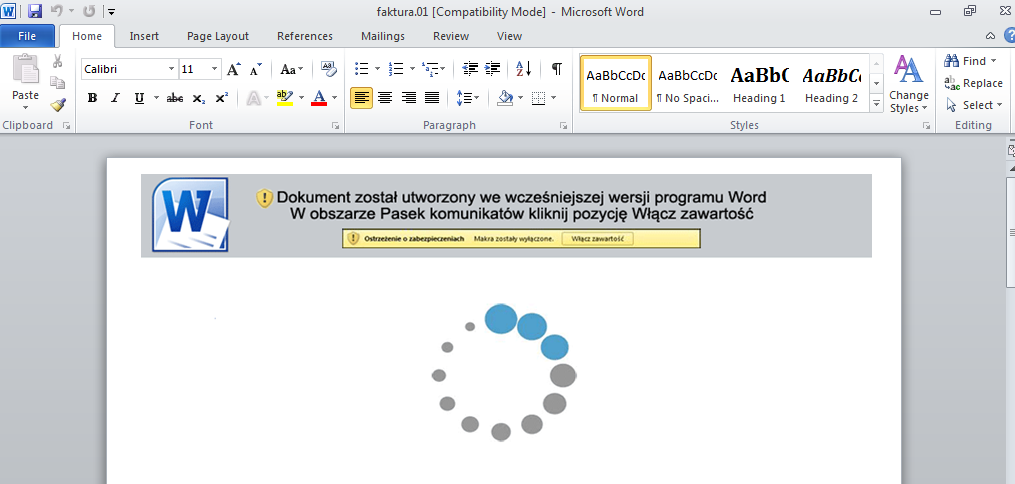

W ostatnich dniach obserwujemy kolejne kampanie phishingowe, wśród nich maile podszywające się pod Orange (przychodzące z domeny @orange.pl). Załączone do nich plik doc nie zawierają oczywiście faktur za usługi. Użytkownik po otwarciu pliku widzi nieprawdziwą informację o utworzeniu wiadomości we wcześniejszej wersji programu Word, co ma wymagać klinięcia przycisku „Włącz zawartość”.

Efektem wykonania polecenia przestępców jest uruchomienie skryptu, który instaluje na zainfekowanej stacji złośliwy plik wykonywalny bic.exe. Następnie malware ten wstrzykuje kod do systemowych procesów winlogon.exe oraz explorer.exe, tworząc nowe wątki w istniejących procesach i zmieniając ich atrybuty na wykonywalne, w kolejnym kroku usiłując zestawić komunikację z serwerem C&C.

Po wstępnej analizie wiadomo, iż funkcje opisywanego malware’u to m.in.:

- zbieranie danych systemowych (m.in. CPU id, język systemu, wersja OS)

- otwarcie wolnego portu tcp i nasłuchiwania komunikacji na nim (np. w celu otrzymania instrukcji od C&C)

- tworzenie nowych i usuwanie istniejących plików składowanych na dysku

- modyfikacja pliku etc/hosts (np. w celu ataków Man-in-the-Middle)

- wykonywanie zrzutów ekranu

W sieci Orange Polska CyberTarcza blokuje połączenia z rozpoznanymi adresami C&C botnetu.