Kradnie bitcoiny, szykuje się do phishingu

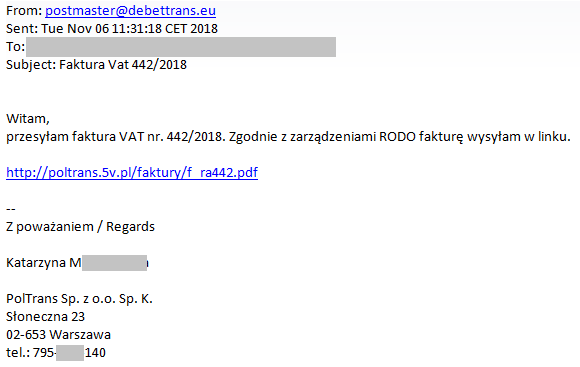

Dziś do CERT Orange Polska trafił kolejny przypadek „faktury”, usiłującej przekonać nas do zainstalowania złośliwego oprogramowania. Tym razem przestępcy podszywają się pod firmę o dość popularnej nazwie, jednak – jak można się spodziewać – nie istniejącą pod podanym w e-mailu adresem. Tym razem nie dostajemy prosto do ręki złośliwego oprogramowania. W tym przypadku, kryjąc się za przerażających wielu skrótem RODO, przestępcy dają nam malware w linku.

Zawarty pod linkiem dokument po uruchomieniu robi całkiem sporo:

- próbuje ukraść portfele bitcoinowe

- wykrada dane logowania do serwerów FTP

- instaluje keyloggera

- ustawia proxy + instaluje certyfikat z hxxp://apps.identrust.com/roots/dstrootcax3.p7c

- wysyła przy użyciu metody POST poniższą paczkę danych do hxxp://manstraight.com/api/new

00000000: 312c 312c 312c 312c 312c 312c 312c 312c 1,1,1,1,1,1,1,1,

00000010: 312c 7478 743b 6461 743b 7761 6c6c 6574 1,txt;dat;wallet

00000020: 3b32 6661 3b62 6163 6b75 703b 636f 6465 ;2fa;backup;code

00000030: 3b70 6173 7377 6f72 643b 6175 7468 3b67 ;password;auth;g

00000040: 6f6f 676c 653b 7574 633b 5554 433b 6372 oogle;utc;UTC;cr

00000050: 7970 743b 676f 6f67 6c65 3b6b 6579 3b2c ypt;google;key;,

00000060: 3235 30 250

Na koniec zaś pobiera i wykonuje plik spod adresu hxxp://iipko.eu/imup.exe (forma domeny może wskazywać na przygotowanie pod kątem phishingu bankowego), komunikuje się też z adresem hxxp://140.82.57.249 na wysokim porcie 49649.

Powiązane z opisywanym oprogramowaniem adresy zostały już zablokowane dla klientów usług dostępu do internetu Orange Polska.