Ktoś znów się pod nas podszywa. Tym razem wabikiem jest „praca w Orange”

Są ludzie, dla których praca w Orange to marzenie. Dowodzi tego liczba aplikacji nierzadko znacznie przekraczająca setkę kandydatów na jedno miejsce. Okazuje się, że wabik „na robotę w Orange” jest interesujący do tego stopnia, że zainteresowali się nim internetowi oszuści!

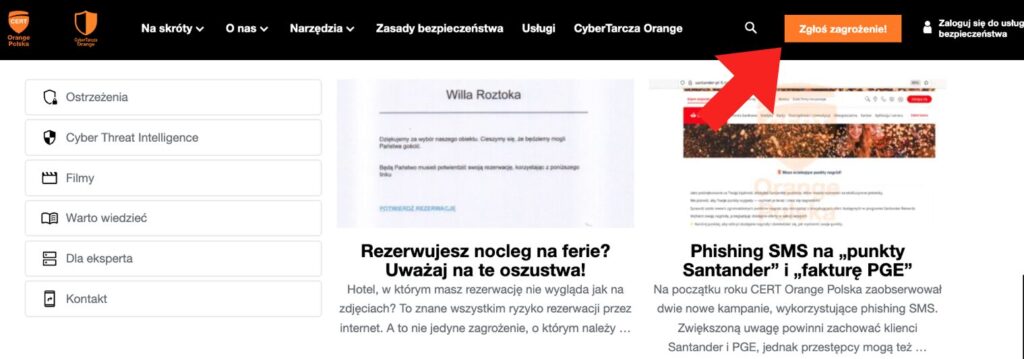

Za analizę tematu wzięliśmy się dzięki jednemu z klientów, który dał znak o podejrzanej aktywności za pośrednictwem formularza „Zgłoś zagrożenie” na naszej stronie. Dzięki za cynk, od razu zabraliśmy się do roboty!

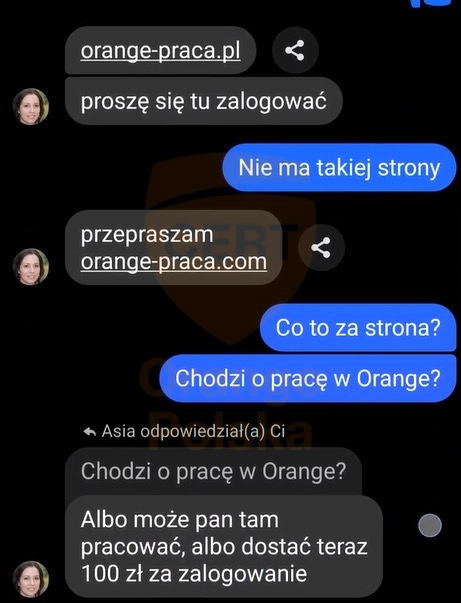

Rzekoma rekruterka skontaktowała się z naszym klientem za pośrednictwem Messengera. Uwaga! Widoczny poniżej profil jest dalej aktywny w serwisie Facebook!

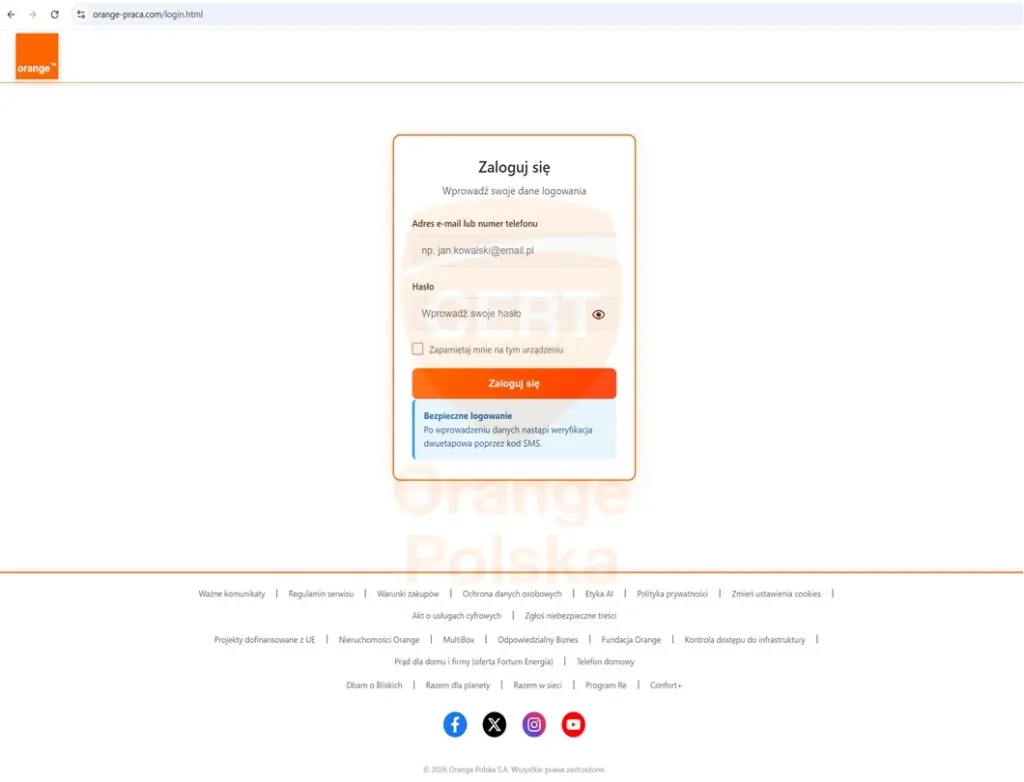

W następnym kroku pada pytanie, czy jest klientem Orange, a następnie prosi o odwiedzenie strony orange-praca[.]com. Ofiara jest zachęcana otrzymaniem kwoty 100 zł za zalogowanie na stronie, która okazuje się nieudolną kopią serwisu Mój Orange (stąd pytanie, czy oszust ma do czynienia z klientem naszych usług). Uzasadnieniem jest zarobek na zasadzie polecenia (tzw. referral). Co ciekawe, w naszym przypadku przestępca… pomylił adres strony! Dopiero po chwili wskazuje „prawidłowy” choć pamiętajmy, że prowadzący do oszustwa link.

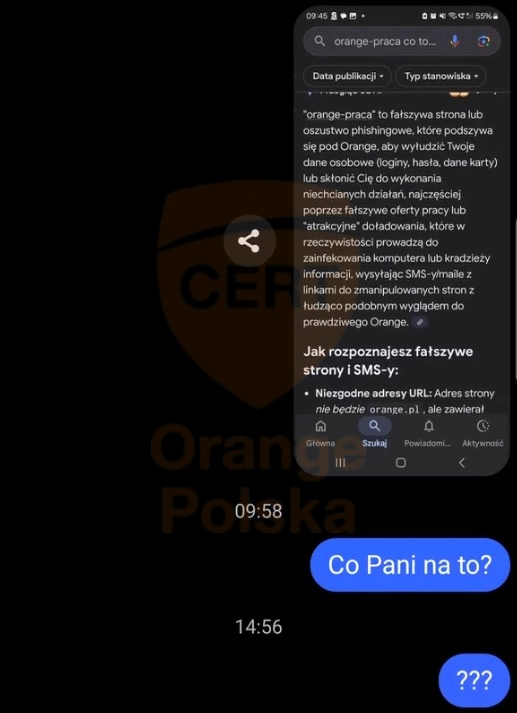

Nasz klient zweryfikował te domenę, między innymi przy użyciu podpowiedzi Google Gemini. Czy jest to najlepsza metoda? Porady znajdziecie w podsumowaniu tego wpisu. Oszust zaniemówił, ale kilka godzin później wciąż nalegał aby zalogować się na wskazanej stronie.

Co skrywa fałszywa „praca w Orange”

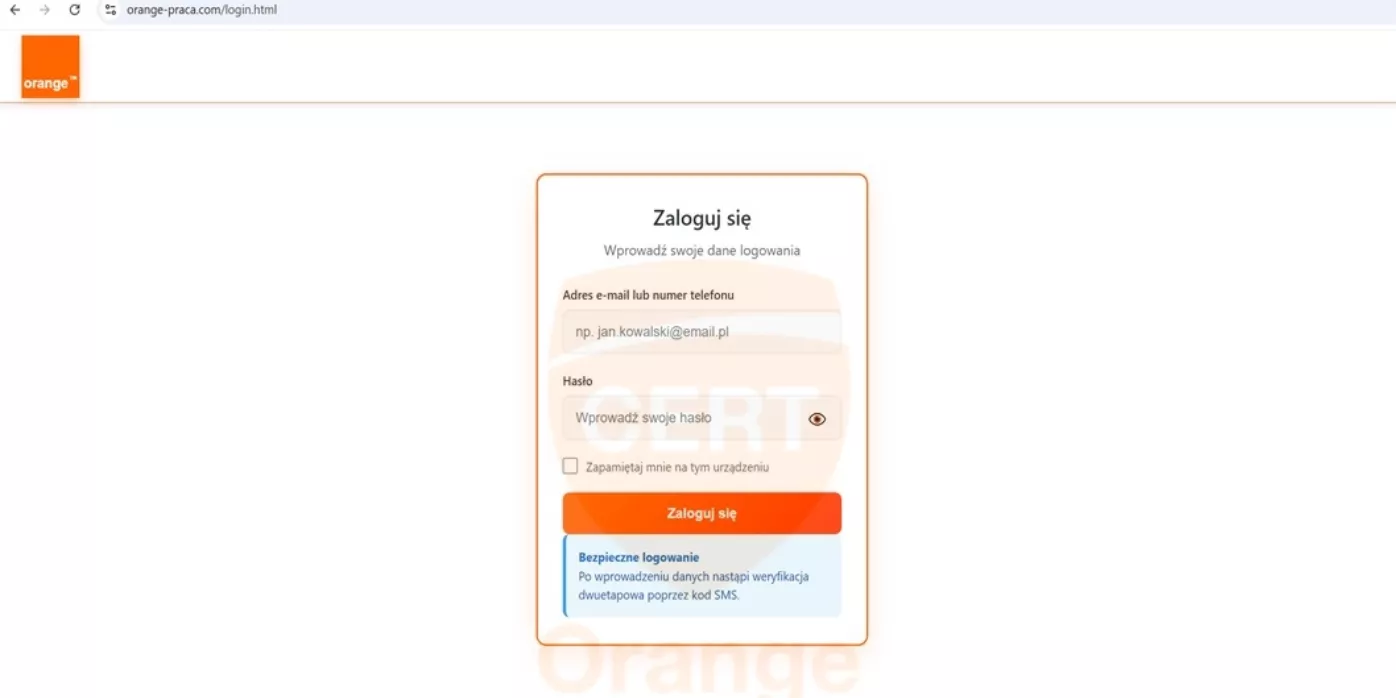

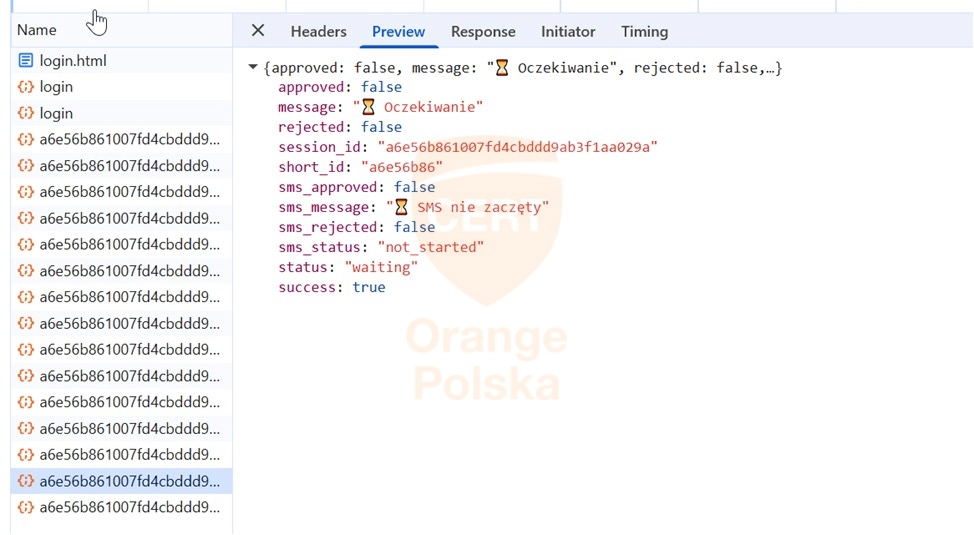

Pod domeną orange-praca[.]com czekał formularz, w którym wyłudzane były dane dostępowe do konta Mój Orange. Ponieważ korzystając z niego mamy domyślnie włączane uwierzytelnianie dwuskładnikowe, w kolejnym kroku pojawia się prośba o przepisanie jednorazowego kodu z SMS-a. Jeśli to zrobimy – oddajemy dostęp do konta Mój Orange oszustowi. Ciekawostka – grafiki, które były wykorzystane na stronie pochodziły z prawdziwego serwisu rekrutacyjnego jednego z operatorów.

Gdy zajrzyjmy nieco głębiej, widać że dane z formularza za pośrednictwem aplikacji Telegram trafiają na kanał oszusta. Tam prawdopodobnie następuje ręczna weryfikacja i próba logowania na wyłudzone dane. Kolejna ciekawostka. Albo oszust poszedł na łatwiznę, bądź po prostu nie zwrócił na taki „drobiazg” uwagi, bowiem IP zarejestrowanej 5 stycznia 2026 domeny orange-praca[.]com prowadzi prosto do… Rosji.

Możemy Was zapewnić, że akurat ta „praca w Orange” już nikogo nie zainteresuje. Domena jeszcze w sobotni wieczór nie była już dostępna zarówno dla klientów Orange Polska (blokada na CyberTarczy), by niedługo później trafić również na listę CERT Polska.

Jakie było ryzyko i jak sobie z nim radzić?

Czym grozi przejęcie przez niepowołaną osobę konta Mój Orange? Największym ryzykiem wydaje się być – po dodatkowej weryfikacji – możliwość zamawiania usług i produktów w imieniu ofiary.

Jeśli chcesz pracować z nami – polecamy serwis https://orange.jobs, zaś w przypadku studentów – https://praktyki.orange.pl. Co do zasady – jeśli szukasz ofert pracy, sprawdzaj je na oficjalnych stronach pracodawców (szukaj zakładek takich jak „kariera”) lub serwisach z ogłoszeniami o pracę. I pamiętaj, że nikt i nigdy nie wymaga podczas procesu rekrutacyjnego logowania się w panelu klienta! No i nie płacimy za to 100 zł. Za pracę w Orange płacimy więcej. A już sam fakt próby rekrutacji przez Messengera warto traktować jako czerwoną flagę.

Wszędzie, gdzie wprowadzasz jakiekolwiek dane logowania, uprzednio zweryfikuj adres strony. Szukaj literówek. Zwróć uwagę na cały link. Oszuści wykorzystują tzw. subdomeny. Przykład: ogloszenie-stanowisko.nazwa-firmy-z-literowka.pl. Masz pewność, że to witryna firmy, agencji pośrednictwa lub portalu z ogłoszeniami? A może tylko ją przypomina? Ostatecznie poproś kogoś o pomoc.

No i wczytaj się w informacje i monity, które przychodzą do Ciebie SMS-em, czy w formie pusha w aplikacji. W naszym przypadku wiadomość z jednorazowym kodem szczegółowo informuje co autoryzujemy. Podobnie jest u większości usługodawców, więc przede wszystkim stanowczo zalecamy czytanie treści monitów.

Niezbędny w takiej sytuacji drugi krok daje nadzieję, iż potencjalna ofiara zorientuje się, że coś jest nie tak. I że logowanie do klienckiego serwisu operatora to nie jest praca w Orange. Dzięki konieczności wpisania kodu SMS oszust musi wykonać kolejne kroki, wyłudzać, czekać i wciągać ofiarę. To oznacza, większe ryzyko niepowodzenia. Zdobycie loginu i hasła to za mało.