Ostrożnie – phishing, podszywający się pod DHL

Od kilku dniu obserwujemy wzmożone ataki phishingowe na klientów firmy kurierskiej DHL. Fałszywe wiadomości e-mail zachęcają do kliknięcia w link i pobrania „informacji o statusie przesyłki”. Przypominamy, by nie odpowiadać na tego typu wiadomości, a także nie klikać w żadne linki, czy załączniki, przysłane za ich pośrednictwem!

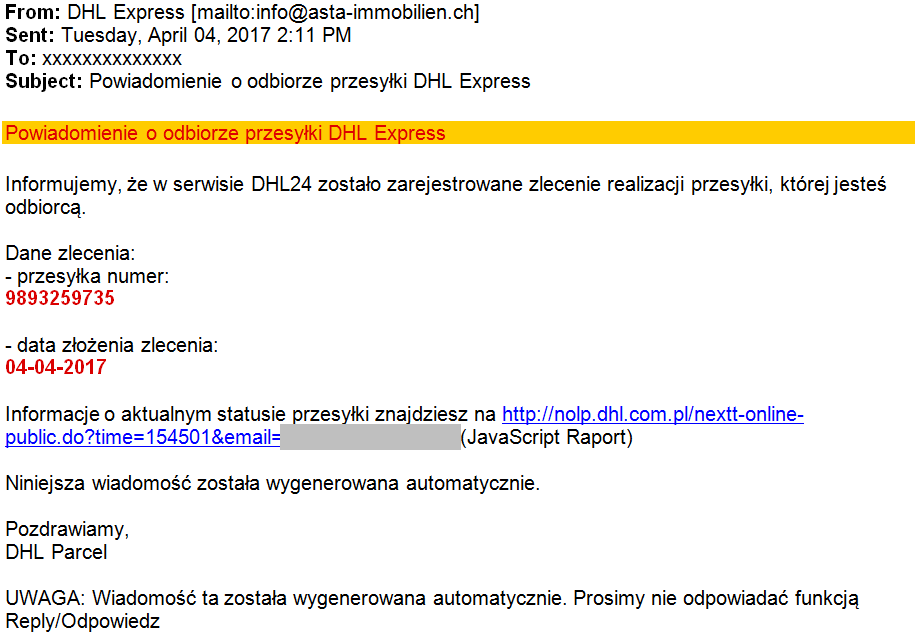

Przykładowa fałszywa wiadomość:

Przykładowe opisy linków zawartych w treści fałszywej wiadomości:

http://nolb.dhl.pl/set_identcodes.do?time=103802&report=JavaScript&email=email@ofiary.pl

http://dhl24.com.pl/set_identcodes.do?time=052301&report=JavaScript&email=email@ofiary.pl

http://nolb.dhl.pl/downloads.html&email=email@ofiary.pl

https://nolp.dhl.pl/report.html&email=email@ofiary.pl

http://nolp.dhl.com.pl/report.html?time=050301&report=JavaScript&email=email@ofiary.pl

http://www.dhl.pl/report.html?time=094101&email=email@ofiary.pl

Przykładowe adresy e-mail nadawcy:

DHL ZAMÓW KURIERA <info@wuf-christiansen.de>

DHL ZAMÓW KURIERA <marketing@cmr-smr.fr>

DHL Parcel (Poland) <jesinteg@telekom.sk>

DHL Parcel (Poland) <google@adnord.de>

DHL Express <ivanka.gojevic@vodogradnja-osijek.hr>

DHL Express <unicampintergjintergj@secur-email.net>

Przykładowe tematy fałszywej wiadomości:

Monitorowanie dostawy przesylki DHL

Sprawdź stan przesylki DHL

Śledzenie za przesylka DHL

Obecny stan przesylki DHL

Monitorowanie trasy przesylki DHL

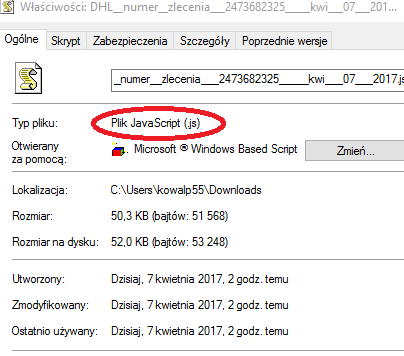

Rzecz jasna kliknięcie w podlinkowany załącznik nie dostarczy użytkownikowi informacji na temat (nie)spodziewanej paczki. Zamiast tego umożliwi mu pobranie, bądź uruchomienie skryptu o nazwie próbującej uwiarygodnić się w jego oczach np.:

DHL__numer__zlecenia___9893259735_____kwi___04___2017.js

Uruchomienie pobranego pliku inicjuje komunikacje do serwerów hostujących malware. W ten sposób na stacje użytkownika trafia infostealer, złośliwe oprogramowanie wykradające dane wykorzystywane przez użytkownika do uwierzytelnienia w aplikacjach webowych takich jak facebook, google, yahoo czy portalach bankowych.

Zebrane z zainfekowanej stacji dane są w następstwie wysyłane zabezpieczoną komunikacją do serwerów zdalnego zarządzania (c&c) służących przestępcom do propagowania malware-u oraz wysyłania dodatkowych instrukcji na zainfekowane urządzenia. W tym przypadku oprócz utraty danych użytkownicy są również narażeni na infekcje oprogramowaniem typu ransomware, szyfrującego pliki i wystawiającego żądanie okupu w zamian za przywrócenie do nich dostępu.

Podstawowa zasada brzmi: W żadnym wypadku nie otwierajcie załączników wiadomości mailowych, o ile nie spodziewaliście się ich wcześniej. Jeżeli zaś pojawi się plik, który chcecie otworzyć, rekomendujemy zapisanie go na dysku (bez otwierania) oraz przeskanowanie narzędziem AV oraz weryfikacje jego rozszerzenia (dwie lub trzy ostatnie litery, poprzedzone kropką.) Niestety system operacyjny Windows domyślnie ukrywa informacje na temat rozszerzenia plików, ale każdy typ pliku sprawdzić można klikając na nim prawym przyciskiem myszy i wybierając z listy Właściwości.

Jeżeli rozszerzenie wskazuje na format .js, .exe, .com, .pif, .hta, .vbs, .wsf, .jse czy .jar możecie być pewni że w 99% przypadkach macie do czynienia ze złośliwym oprogramowaniem.

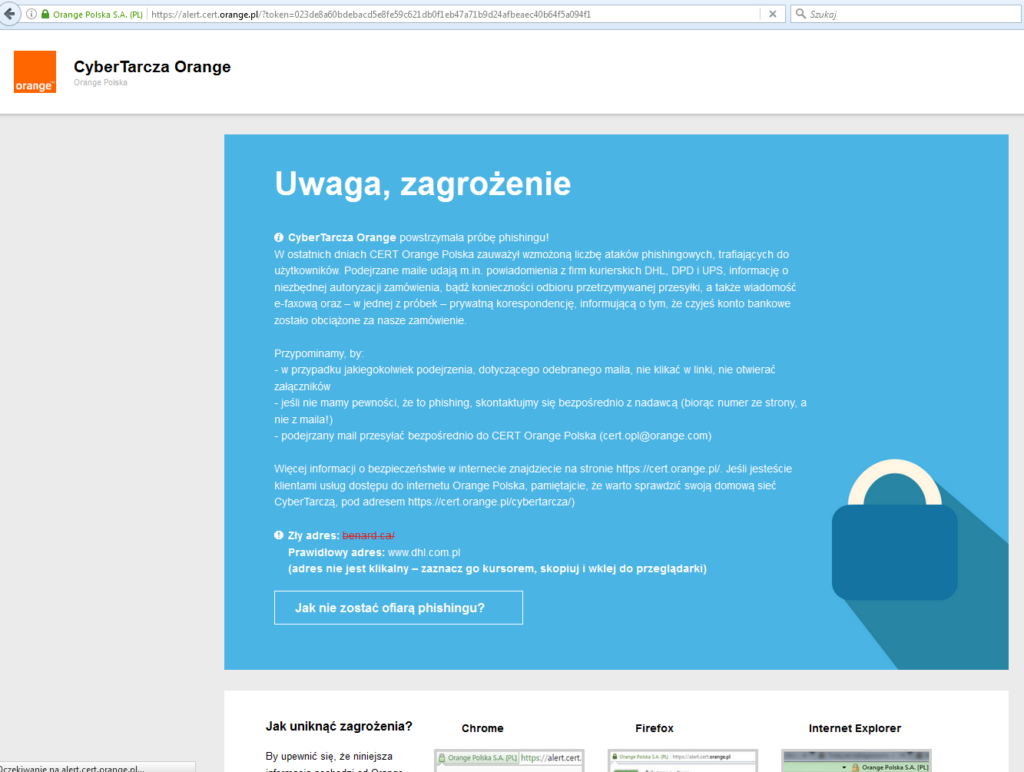

Użytkownicy sieci Orange Polska w chwili obecnej są chronieni za pomocą CyberTarczy przed zidentyfikowanymi wektorami ataku. W momencie próby otwarcia linku zawartego w treści wiadomości następuje przekierowanie na stronę informującą o zagrożeniu.

Ponadto, warto przed kliknięciem czegokolwiek sprawdzić, czy spodziewaliśmy się czegokolwiek od tego nadawcy, można także zadzwonić do firmy kurierskiej i upewnić się, czy mamy do czynienia z prawdziwą informacją (biorąc numer ze strony, a nie z maila!).

Podejrzane wiadomości prosimy zgłaszać (najlepiej używając opcji: „Prześlij dalej jako załącznik”) pod adres: cert.opl@orange.com