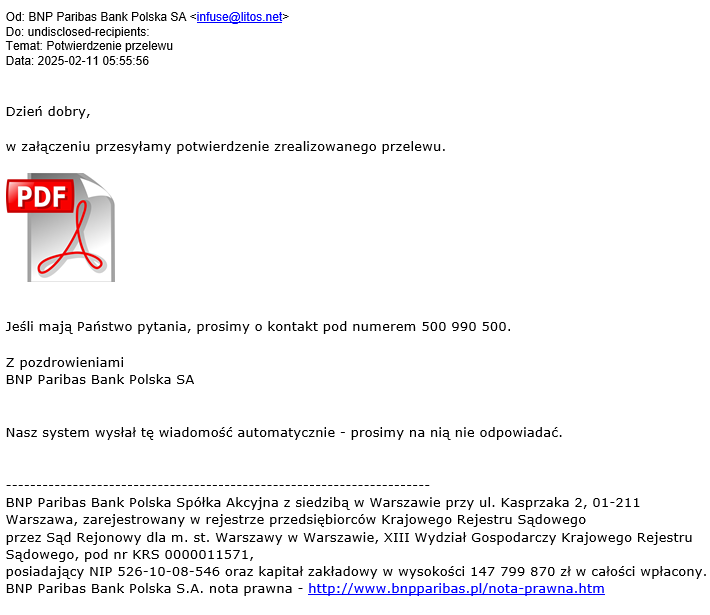

Ostrzeżenie dotyczące kampanii Remcos.RAT

We wiadomości użytkownik otrzymuje rzekome potwierdzenie zrealizowanego przelewu, które odebrać może klikając w osadzony link.

Kliknięcie w link powoduje pobranie pliku bnp_paribas,pdf.7z z zewnętrznego webserwisu.

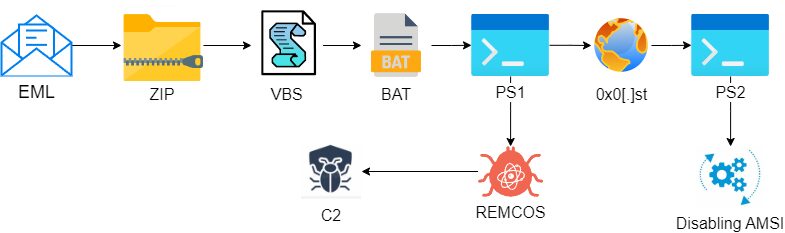

Archiwum po rozpakowaniu zawiera skrypt VBS. Uruchomienie skryptu prowadzi do rozpoczęcia łańcucha infekcji:

1. Uruchamiany jest zakodowany PowerShell z pliku .bat.

2. Za pomocą IEX (Invoke Expression) pobierany jest drugi skrypt PowerShell do wyłączenia modułu antymalware AMSI.

3. Skrypt odszyfrowuje kod malware kluczem AES-256 (CBC) z pliku .bat.

4. Następnie używa Reflection.Assembly.Load do załadowania Remcos RAT w pamięci.

Po uruchomieniu Remcos.RAT dodaje się do aplikacji uruchamianych wraz z restartem systemu:

C:\Users\admin\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup\StartupScript_216d4594.cmd

Zapisuje klucz licencji do rejestru (Remcos operuje w płatnym modelu Malware-as-a-Service) w ścieżce:

HKEY_CURRENT_USER\SOFTWARE\RMC-J4I3IV

Po czym rozpoczyna proces przeszukiwania aplikacji i systemu w celu pozyskania zapisanych na urządzeniu poświadczeń, kluczy sesji, ciasteczek czy zrzutów ekranu. Wykradzione dane są zapisywane w katalogu:

C:\ProgramData\remcos\logs.dat

A plik przekazywany jest do serwera command and control:

abokirem[.]duckdns[.]org:56379

Remcos.RAT to jedno z najbardziej powszechnych zagrożeń wykorzystywanych przez przestępców do kradzieży waszych danych. Uważajcie.