Podszywają się pod fakturę Orange

Do CERT Orange Polska znów trafiają informacje o phishingu, w którym oszuści podszywają się pod fakturę Orange Polska. Przeczytajcie, na co trzeba uważać.

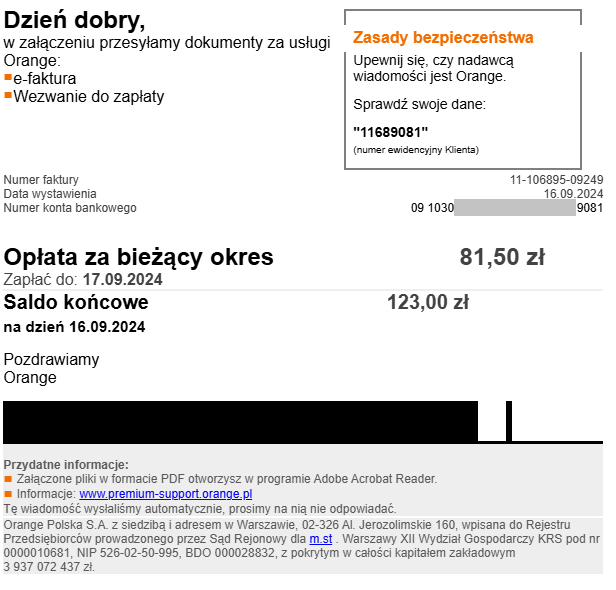

Dostaliście maila z fakturą, z samym numerem klienta? Bez Waszego nazwiska, czy nazwy Waszej firmy? To niemal w stu procentach oszustwo!

Stuprocentową pewność zyskacie analizując format załącznika. W przypadku prawdziwej wiadomości, zawierającej eFakturę w formacie PDF, przykładowo Gmail (najpopularniejszy klient e-mail), pokaże podgląd treści:

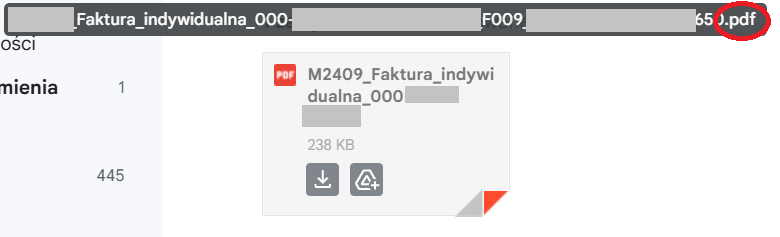

a po najechaniu na załącznik – bez klikania! – dokładną nazwę i rozszerzenie:

Tymczasem w przypadku opisywanego ataku załącznik tylko udaje PDF-a, mamy bowiem do czynienia z plikiem .vbs. To skrypt, który po uruchomieniu najpierw instaluje na komputerze ofiary malware GuLoader, a ten w kolejnym kroku dociąga trojana zdalnego dostępu Remcos RAT. Dzięki tego typu oprogramowaniu oszust może w pełni kontrolować zainfekowany komputer ofiary.

CERT Orange Polska monitoruje to zagrożenie od dłuższego czasu. Używane w tej kampanii serwery Command&Control blokowane są już przez nas od końca ubiegłego roku. Nie połączycie się z nimi, korzystając z sieci Orange Polska.