Przestępca użyje za Ciebie bankowej aplikacji!

Choć nowa seria kampanii phishingowych, z SMSami podszywającymi się pod dopłatę do rachunku za prąd, funkcjonuje już od kilku(nastu) dni, chcemy Was ostrzec przed wyjątkowo specyficznym elementem tego zagrożenia.

O ile zazwyczaj w tego typu kampaniach oszuści chcą wyłudzić od ofiar login i hasło do banku, tym razem – przynajmniej w przypadku testowanego przez nas mBanku – idą o krok dalej.

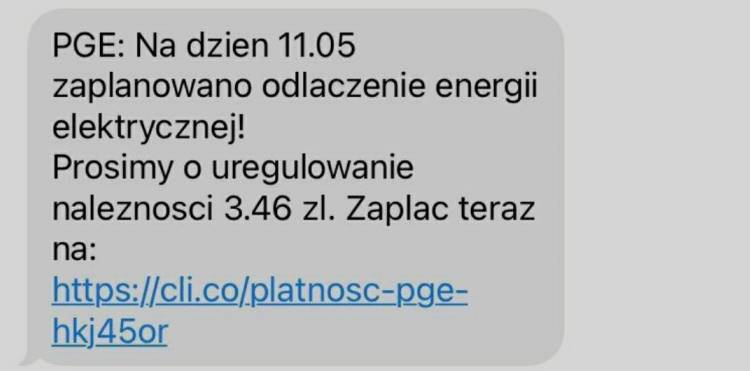

Zaczynając rzecz jasna od SMSa:

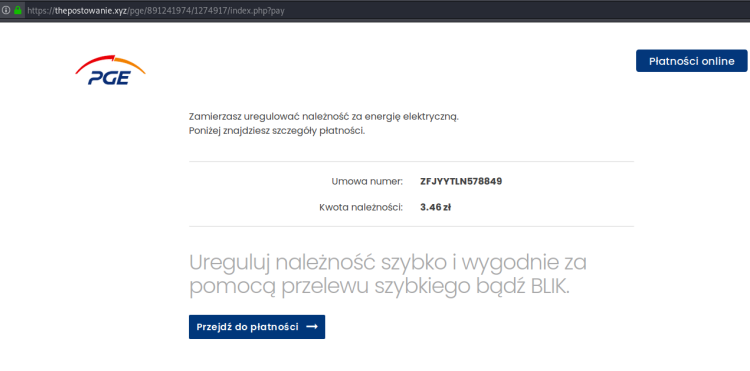

i przekierowując do „serwisu płatności”:

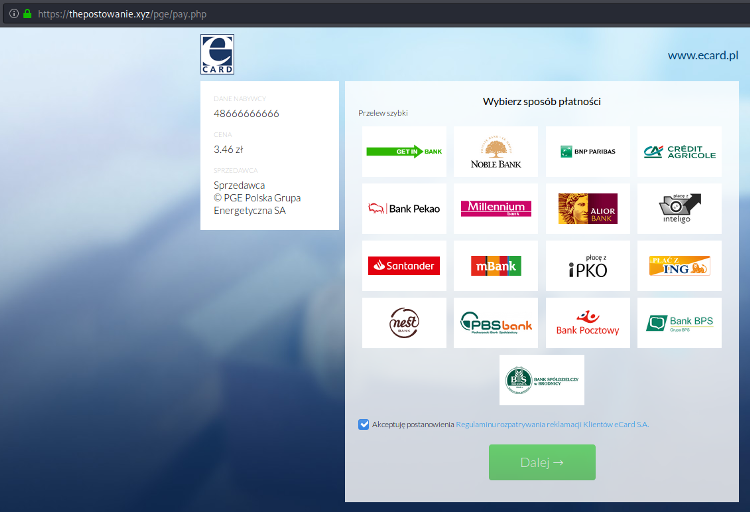

po wyborze banku:

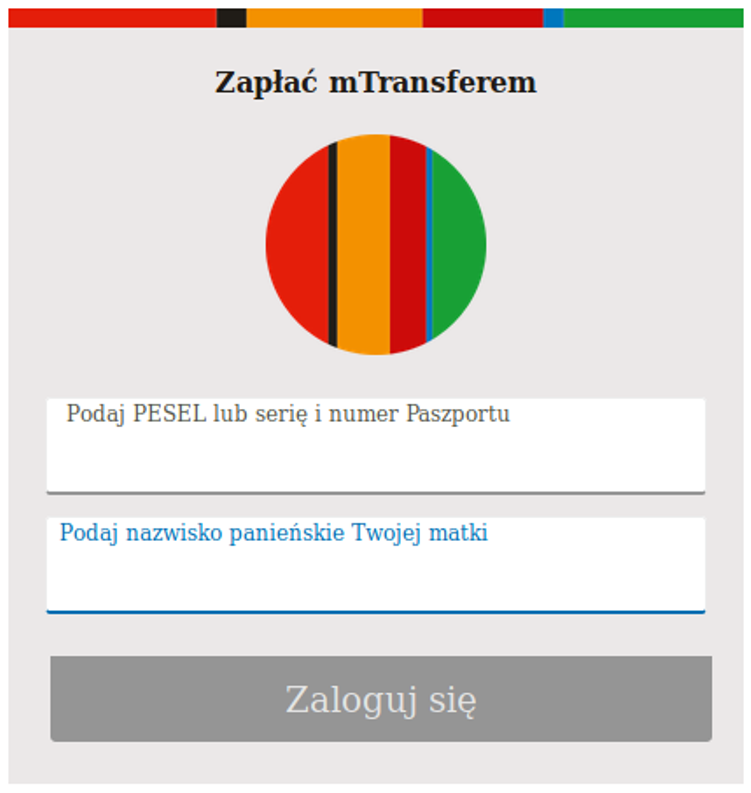

pod pozorem płatności mTransferem proszą o PESEL i nazwisko panieńskie matki:

zaś w kolejnych monitach o PIN, „uwalniający” blokadę, a po jego wpisaniu – o kod, aktywujący aplikację mobilną. W efekcie ofiara pozwoli kryminaliście na zainstalowanie w jej imieniu mobilnej aplikacji banku, z której będzie mógł wykonać dowolną transakcję (w tym przelać wszystkie pieniądze na konto „słupa”, czy nawet zaciągnąć kredyty).

Pamiętajmy: gdy idzie o transakcje finansowe słuchamy dokładnie i szczegółowo, co do nas mówi automat!

W opisywanym przypadku po drodze automatyczny konsultant WIELOKROTNIE komunikuje (do znudzenia wręcz), że podawane kody te służą on do aktywacji aplikacji i by nie podawać ich NIKOMU, wpisując na klawiaturze telefonu (!) i w aplikacji! Główne ofiary tego typu ataków to osoby z mniejszą cyfrową świadomością – warto ostrzec Waszych bliskich i dalszych znajomych!

Nie sugerujcie się tym, że aktualna kampania jest na PGE – przestępcy mogą za kolejnym razem wybrać zupełnie inną firmę. Chodzi o schemat działania, który naprawdę warto zapamiętać.