Quackbot znów w akcji

QakBot (QuackBot, QBot) to nieprzesadnie często ale regularnie pojawiający w polskim internecie wielofunkcyjny trojan. To paskudztwo na które trzeba wyjątkowo uważać, skupia się bowiem przede wszystkim na webinjectach, wykradających loginy i hasła do banków. Dodatkowo szkodnik ten, który dość skutecznie ukrywa się w zainfekowanym systemie, potrafi także:

- zbierać informacje o komputerze ofiary

- wykradać hasła z przeglądarki i plików cookie

- bruteforce’ować hasła

- manipulować rejestrem

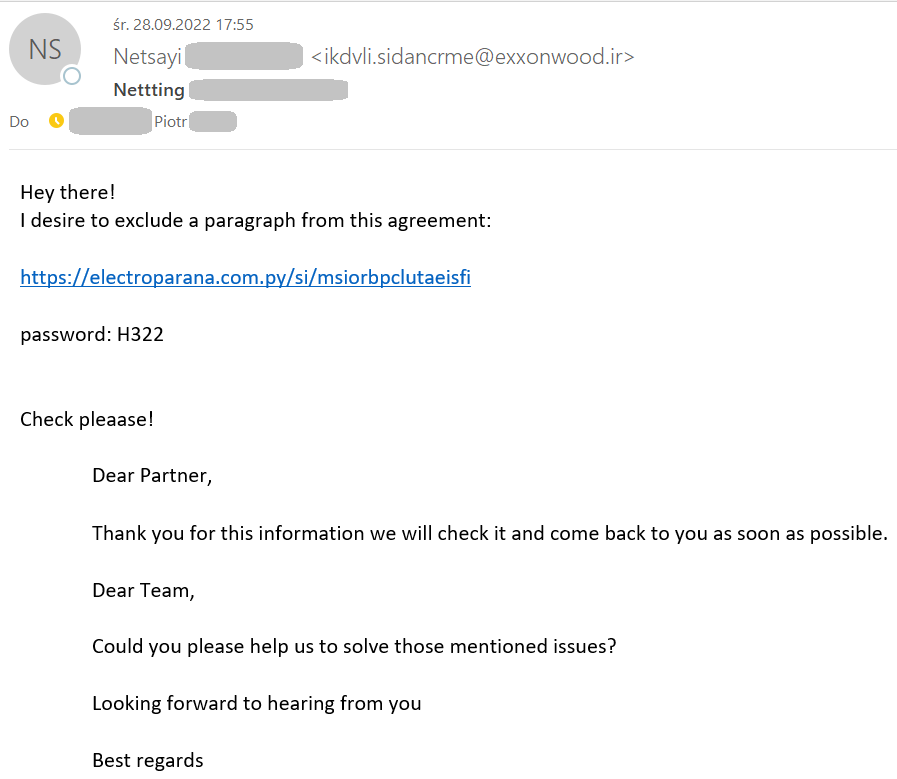

Pierwsze próbki zaobserwowanej przez CERT Orange Polska kampanii datowane są na 26.09. W analizowanym przypadku zaczęło się od dość sprytnego, podszywającego się pod faktyczną konwersację maila. Oznacza to, iż na którymś etapie przestępca miał dostęp do komunikacji mailowej jednej ze stron.

Jak wygląda proces infekowania?

Z linku z maila pobierany jest plik zip. Standardowo zabezpieczony hasłem, by automatyczne systemy bezpieczeństwa nie były w stanie go przenalizować „w locie”. Efektem rozpakowania go jest plik ISO, zaś w jego środku znajdziemy katalog, oraz plik „skrót”.

Jeśli ofiara doszłaby do tego miejsca, zignorowałaby szereg czerwonych flag! Treść e-maila, która – po przyjrzeniu się – zupełnie nie współgrała stylistycznie ze wcześniejszą korespondencją. Plik zip zabezpieczony hasłem – przed tym ostrzegamy od wielu lat. Plik o rozszerzeniu .iso? Tak nie wyglądają pliki, zawierające umowę. Dodatkowy katalog? To też czerwona flaga.

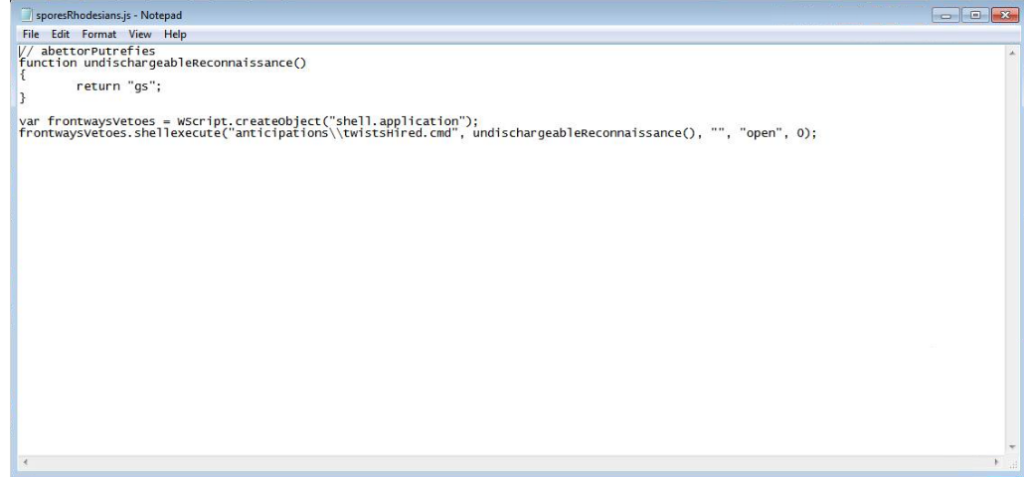

Kliknięcie w „skrót” wywołuje plik javascript:

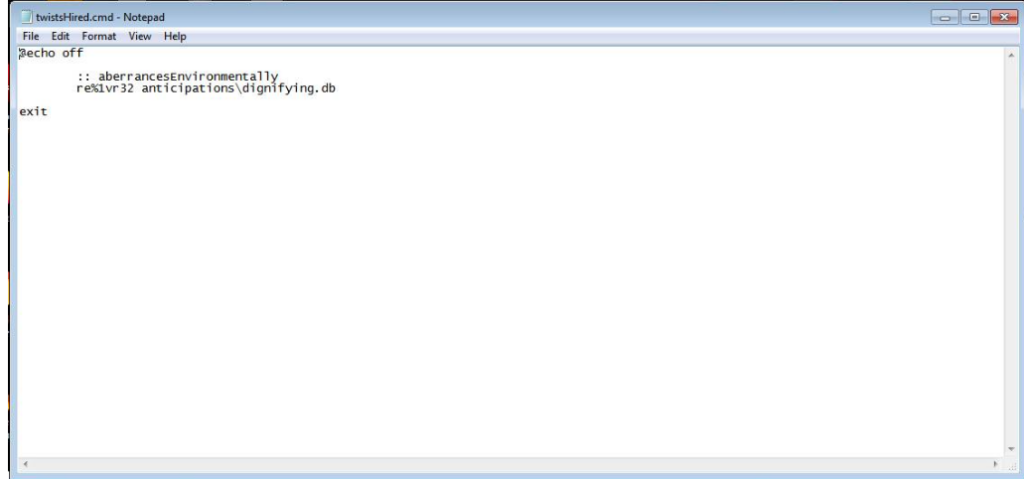

w kolejnym kroku wykonywany jest plik linii poleceń:

a w kolejnych krokach już plik DLL i ostateczna komunikacja instancji QuackBota z serwerem Command&Control.

Serwery C&C:

179.111.23.186:32101

179.251.119.206:995

84.3.85.30:443

39.44.5.104:995

197.41.235.69:995

193.3.19.137:443

186.81.122.168:443

103.173.121.17:443

41.111.118.56:443

102.189.184.12:995

156.199.90.139:443

14.168.180.223:443

41.140.98.37:995

156.205.3.210:993

139.228.33.176:2222

134.35.12.0:443

49.205.197.13:443

131.100.40.13:995

217.165.146.158:993

73.252.27.208:995