Remcos w „fakturze” udającej Orange

Kampanie, podszywające się pod fakturę Orange to powtarzający się co jakiś schemat ataku. CERT Orange Polska ostrzega o kolejnej kampanii. W załączniku znajdziemy Remcos RAT, a jego nośnikiem jest prawdziwa faktura, wykradziona jednemu z klientów.

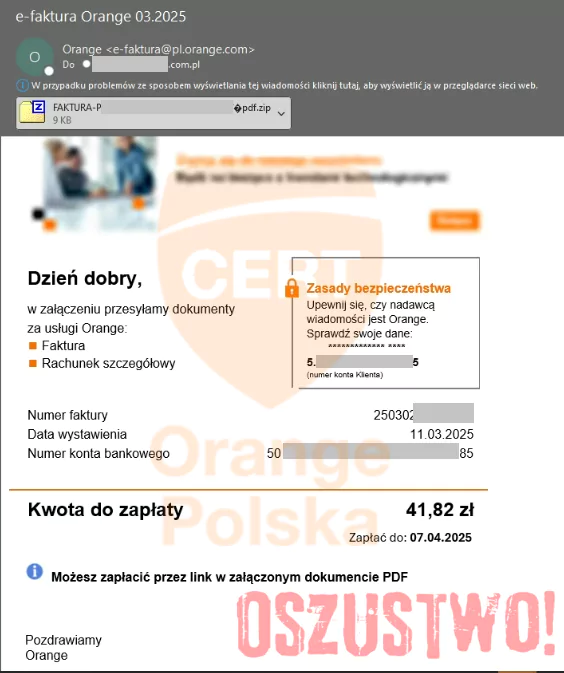

Do klienta usług Orange trafiła wiadomość do złudzenia przypominająca fakturę z Orange Polska. Sprawdziliśmy dane podane na dokumencie, wykazały one, że jest to kopia prawdziwej faktury. Z tego powodu wrażliwe informacje na poniższym zrzucie zostały zanonimizowane.

Być może zwróciliście uwagę, iż w adresie nadawcy widnieje domena @pl.orange.com, którą wprowadziliśmy już niemal 10 lat temu jako „niemal niepodrabialną”. Dlaczego zatem mail dotarł do adresata?

Nie wystarczy bowiem fakt, że domena pl.orange.com ma wdrożone zabezpieczenia DMARC, SPF i DKiM. Po to, by funkcjonowały one efektywnie, zabezpieczeń tych musi również używać serwer docelowy adresata korespondencji. Gdyby tak było – już na etapie ustaleń między serwerami korespondencja zostałaby zatrzymana. W tym przypadku – dotarła do adresata.

Załącznik zawiera opisywanego już przez nas wielokrotnie Remcos RAT – najpopularniejsze złośliwe oprogramowanie w Polsce.

Pamiętaj – w przypadku faktur za usługi Orange Polska zalecamy korzystanie z płatności w aplikacji Mój Orange.

To nie faktura – to Remcos RAT (IoC)

Kilka szczegółów technicznych:

Mail został wysłany z serwera 193.222.96[.]136 (blogele[.]com) w AS 214059 (Mahmoud Saber Ahmed Abdalla Youssef) w Bułgarii.

W środku znajduje się plik:

FAKTURA-P-4526485-2742747722-00043067.pdf.zip

zaś w zipie plik vbs.

VBS uruchamia powershella. Ten dociąga payload z drive.google[.]com i następnie wstrzykuje go do legalnego procesu systemowego (WerFault.exe)

Ostateczny ładunek złośliwego oprogramowania to Remcos RAT.

C2: 355eed608bbd[.]duckdns.org; port 35285

SHA256:

VBS: 6a2f42008025068bd6943e90e73f473de802e86f6fc5b33cc5958a5e28f9ec56

ZIP: 4aeb1e03da19a4fe8494ae59d603b7cadeb5282eb69c9ec2ed300473cc57dc36

Remcos: 02a29850e9c8de8d57a795b34077ca4740b54055138d3f5f04271b701fd378dc