Te „bony do Żabki” mogą Cię słono kosztować!

W ostatnich dniach obserwujemy znaczący wzrost ataków phishingowych ze schematem „odbierz bon na zakupy w Żabce”. Każdego dnia uniemożliwiamy dostęp z sieci Orange Polska do kilku phishingowych domen, powiązanych z tymi atakami.

Pierwszy etapem jest SMS, zawierający kierujący do docelowej strony link ze skracacza (dla dzisiejszych domen jest to hxxps://tinyurl[.]com/ctdb2npe). Oszuści raz na jakiś czas zmieniają stronę docelową, na którą przekierowywane są ofiary. A co, gdy już się na nią dostaniemy?

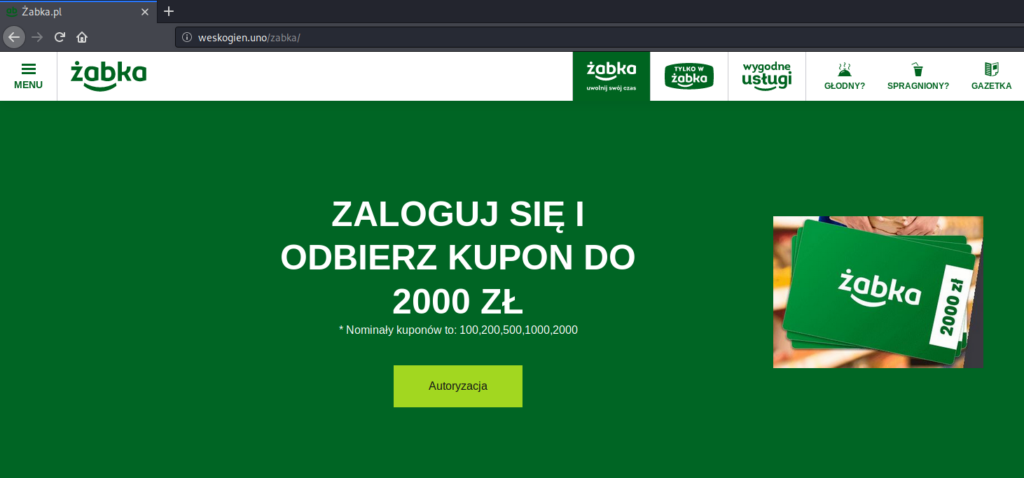

O ile witryna weskogien[.]uno z Żabką nie ma nic wspólnego, to linki na fałszywej stronie prowadzą do podstron w domenie zabka.pl. Niemal wszystkiego – oczywiście z wyjątkiem tego, podpisanego „Autoryzacja”, który prowadzi tutaj:

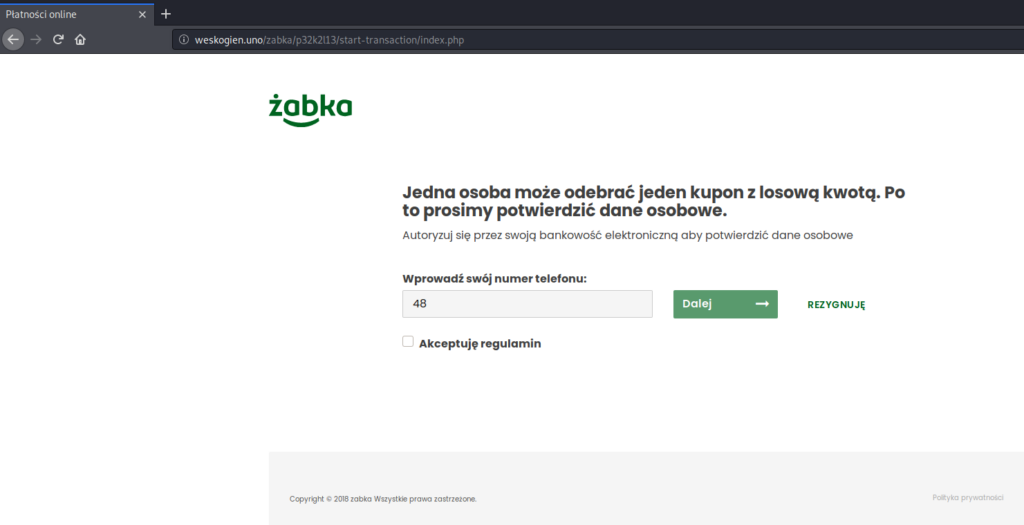

Widzicie niezgodność? Skoro mamy „autoryzować się przez swoją bankowość elektroniczną aby potwierdzić dane osobowe, to dlaczego strona ma tytuł „Płatności online”? I druga sprawa – my spotkaliśmy się tylko z jednym przypadkiem użycia konta bankowego w tym celu, przy logowaniu do Profilu Zaufanego. A nawet wtedy, mając absolutną pewność, że to właściwy serwis, każdy z nas dokładnie czyta treść monitu w aplikacji bankowej zanim ostatecznie go potwierdzi. Swoją drogą czytanie monitów przed potwierdzeniem to dobry pomysł przy każdej transakcji – ostrożności nigdy za wiele.

Ale wracając do „Żabki”. Gdy wpiszemy numer telefonu (dowolny, same zera też działają – po wpisaniu nr naszego testowego SIMa nic nań nie przyszło), pojawia się kolejny ekran:

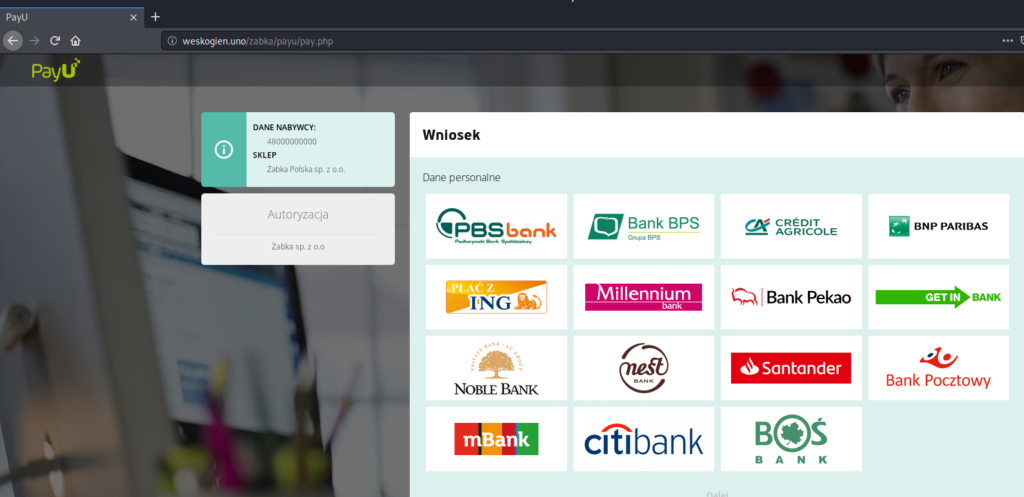

Tym razem już w znanej kolorystyce PayU, nawet ze ścieżką we – wciąż tej samej – domenie, udającą operatora płatności. W kolejnym kroku pojawiają się dwa scenariusze. Pierwszy tradycyjny, z oknem na wpisanie loginu i hasła. Drugi – czyżby przestępcy mieli problem z odpowiednim podrobieniem strony banku? – z oknem na wpisanie danych karty płatniczej:

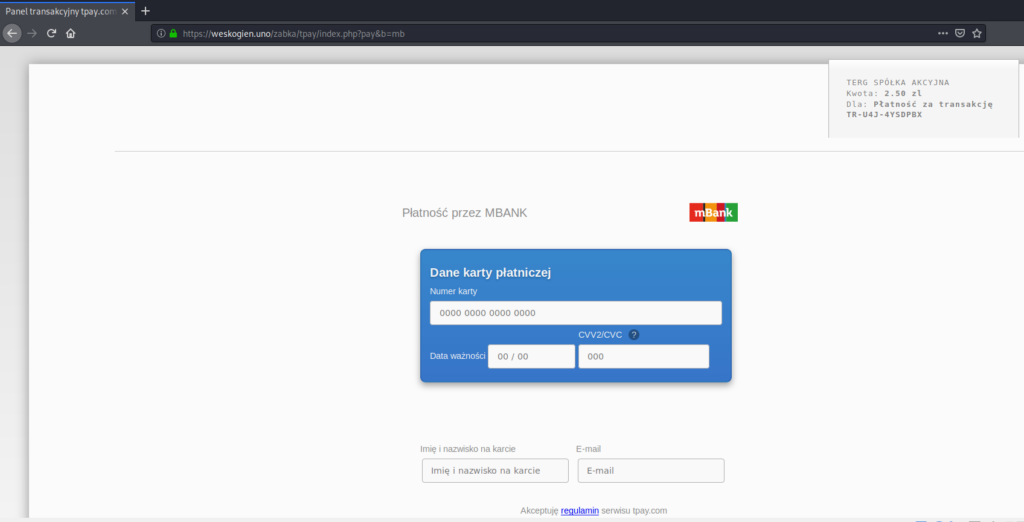

Tu już w ogóle sięgamy oparów absurdu. Skoro mamy „potwierdzić tożsamość, logując się do banku” to skąd nagle bierze się konieczność podania danych karty płatniczej, z płatnością rzekomo na 2,5 PLN na rzecz sklepu MediaExpert?

Skontaktowaliśmy się więc z firmą i dowiedzieliśmy się, że zamówienie z podanym numerem faktycznie istnieje. Aczkolwiek: miało miejsce niemal rok temu, opiewa na inną kwotę, nie zostało opłacone, a dane zamawiającego z wielu względów wydają się być fikcyjne. Czy zatem ktoś rok temu zrobił sobie żart, a autor scamu przypadkiem wybrał losowy numer? A może to właśnie ten sam człowiek, któremu rok temu nie udało się oszustwo, więc wykorzystał numer zamówienia? Stawiamy na tę drugą wersję.

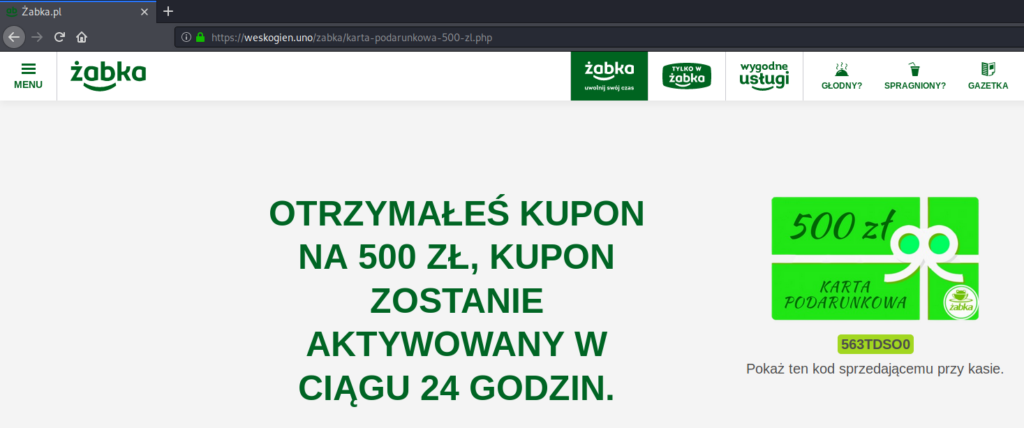

A co z Żabką? Gdy już wpiszemy wszystkie niezbędne dane (phisher niczego sprawdza, wszędzie można wbić same zera), pojawia się nasza „nagroda”!

Na pasku zakładki – Żabka.pl, w pasku adresu oczywiście niezmiennie ta sama domena oszustów. Co ciekawe, kod „karty podarunkowej” zmienia się przy każdym odświeżeniu strony. Ciekawe, czy ktoś, kto dał się oszukać, wpadnie na to, zrobi zakupy na 5 tysięcy złotych i podejdzie do kasy z dziesięcioma kodami? Co więcej, potem dowie się, że niczego nie zyskał, a ze sporym prawdopodobieństwem dużo więcej stracił?

Nie ma co ryzykować. Uważajcie, ostrzeżcie mniej technicznych bliskich (i dalekich też)! #zadzwondobabci #zadzwondodziadka, mamy, taty, wujka, czy cioci i powiedz, na co powinni uważać w sieci.

Nie dawajmy radości oszustom.